Изолирование компьютеров в локальной сети

-

@konstanti там не совсем компы, промышленное оборудование в котором нет ничего.

Пока остается один вариант для каждого делать свой VLAN -

По существу вопроса. Ни pfSense ни любой другой роутер не способны разделить компьютеры\устройства в одном L2-сегменте локальной сети - они общаются без обращения к шлюзу по умолчанию.

Если вы хотите получить аналог гостевой сети - либо VLAN ( VLANы должен поддерживать и свитч) либо вторая сетевая карта в pfSense и отдельный свитч для изолируемых компьютеров.@kowex said in Изолирование компьютеров в локальной сети:

, промышленное оборудование в котором нет ничего.

Тем более.

-

@pigbrother да там циски стоят, с этим проблем нет, хотел упростить схему, но видимо не выйдет, для каждого свой VLAN и порт каждый в свой VLAN

-

@kowex said in Изолирование компьютеров в локальной сети:

для каждого свой VLAN

Если изолировать друг от друга - то да. Удачи!

-

Добрый

@Kowexсеть 192.168.0.0/24

Оч. надеюсь, что это пример и адресация у вас в продакшене совсем иная.

-

@kowex нужно сделать client isolation на свитче, тогда они будут видеть только шлюз, на шлюзе запретить обращаться к всем ip с подсети кроме dns 53 tcp/udp и icmp на сам шлюз - профит. Дробить vlan на каждый комп - это извращение

-

@werter естественно.

@dragoangel said in Изолирование компьютеров в локальной сети:

vlan на каждый комп - это извращение

тут не поспоришь

-

@dragoangel said in Изолирование компьютеров в локальной сети:

нужно сделать client isolation на свитче

Потдерживаю. Банальная задача - банальное решение.

-

@kowex нужно сделать client isolation на свитче, тогда они будут видеть только шлюз, на шлюзе запретить обращаться к всем ip с подсети кроме dns 53 tcp/udp и icmp на сам шлюз - профит.

Это если у ТС свитчи в L3 умеют. Иначе - только Private VLAN - https://habr.com/ru/post/165195/, https://www.cisco.com/c/en/us/support/docs/lan-switching/private-vlans-pvlans-promiscuous-isolated-community/40781-194.html

-

@werter глупости полнейшие. L2 managed switch на уровне ARP таблицы и ebtables режит на ура. К примеру cisco, ubiquity etc: port isolation. Я еще раз говорю: не хаб, а свитч. То же самое что guest network на wifi

-

Причем тут ebtables и циска? Про разницу между хабом и свитчом в курсе.

Изоляция клиентов в случае ТС будет выполняться на L2 с помощью PVLAN:

https://www.reddit.com/r/networking/comments/2d0sb1/best_way_to_isolate_clients_across_large_amounts/You are correct. Private vlans is what you want

Или дайте ссылку КАК реализовать без использования PVLAN на L2-свитче.

guest network на wifi

Проделывал на той же Openwrt:

- VLAN (L2)

- ebtables (L2) + iptables (L3)

Ну вот незадача, на L2-свитче (внезапно) нет аналога iptables (2-й уровень OSI и не должен уметь, то, что умеет 3-й)

-

@werter Ну не знаю. Многие задачи как по мне проще решать именно на свичах. Ограничение трафика, разделение на группы и т.д.. Да и просто удобно - накупили пусть даже не супер дорогих, но нормальных управляемых свичей, по сети залез в админку и рулишь. Посмотреть можно статусы, кстати.

Вот для примера How to для простых свичей tp-link из любой ближайшей булочной:

https://www.tp-link.com/pl/support/faq/788/Просто сам юзаю то тут то там TL-SG108PE и знаете решает. А про навороченные там всякие с консолью так и вовсе молчу. Функционал ух - и ГРЕ и что угодно. Любую изоляцию сделает.

-

@luha

Я где-то написал, что НЕ надо использовать возможности свитчей?

Я написал о том, что изолировать клиентов друг от друга прийдется на уровне 2, т.е. там, где исп-ся (P)VLAN.@dragoangel

https://ru.wikipedia.org/wiki/VLANОбозначение членства в VLAN

...

по MAC-адресу (MAC-based): членство в VLANe основывается на MAC-адресе рабочей станции. В таком случае сетевой коммутатор имеет таблицу MAC-адресов всех устройств вместе с VLANами, к которым они принадлежат.

...Вот это ТС-у и надо. Настраивается вот так https://www.cisco.com/c/en/us/support/docs/smb/switches/cisco-350-series-managed-switches/smb5657-configure-mac-based-vlan-groups-on-a-switch-through-the-cli.html

Как по другому в этой вселенной - я не в курсе. Почему? Потому как машины, к-ые надо изолировать друг от друга, могут быть подключены (внезапно) к одному и тому порту на свитче. -

@werter ^_^

Ну всё! Наше дело накидать, теперь клиент пускай решает как ему лучше. -

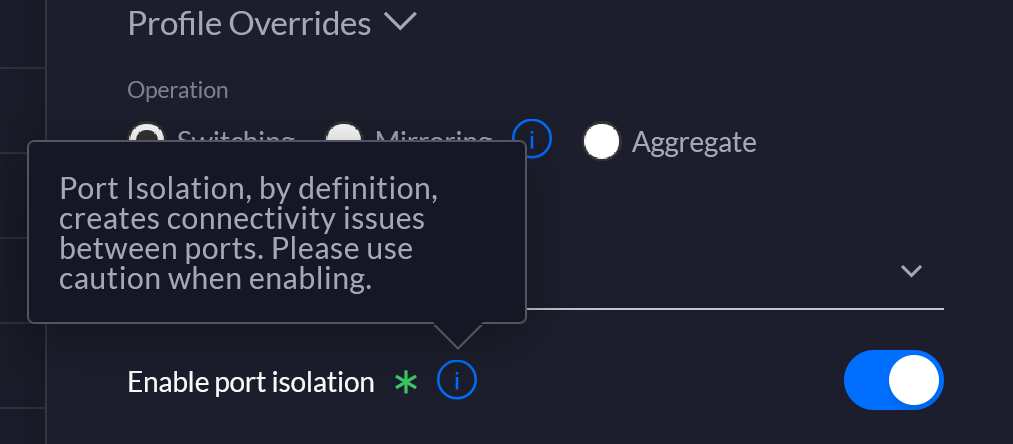

@werter я не спец в цысках и фиг знает как они это обзывают, но на unifi это звучит "Enable port isolation"

-

@luha

Ваша ссылка о самом "простом" варианте - Port-based VLAN. -

Свичи там 2960.

Спасибо большое, буду пробовать, но это уже скорее всего после НГ.Еще раз спасибо, всех с наступающим!!!

-

@dragoangel

Описал выше ПОЧЕМУ port isolation ТС-у не подойдет.Зы. Совет. Прежде чем, про "глупости полнейшие" писать, стоит изучить матчасть.

-

@Kowex

Не уверен, что 2960 умеет mac-based vlan без танцев.

Может после обновления ПО сможет? Не подскажу. Попробуйте в телеге поспрашивать.https://www.reddit.com/r/networking/comments/1fqnut/best_method_for_dynamic_vlan_on_cisco_2960_based/

https://rzemieniecki.wordpress.com/2019/01/11/cisco-switch-configuration-dynamic-vlan-assignment-to-users-device/Зы. Всех с наступающим )

-

Умеет )

https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst2960/software/release/12-2_53_se/configuration/guide/2960scg/swvlan.html

Раздел "Dynamic-Access Port VLAN Membership"