-

@sascha-salentin Verschoben, da pfSense Thema. Das Subforum "Allgemein" ist gerade nicht für pfSense spezifische Fragen, sondern für allgemeine Plauderei die auch mal über andere Themen geht, nicht nur pfSense.

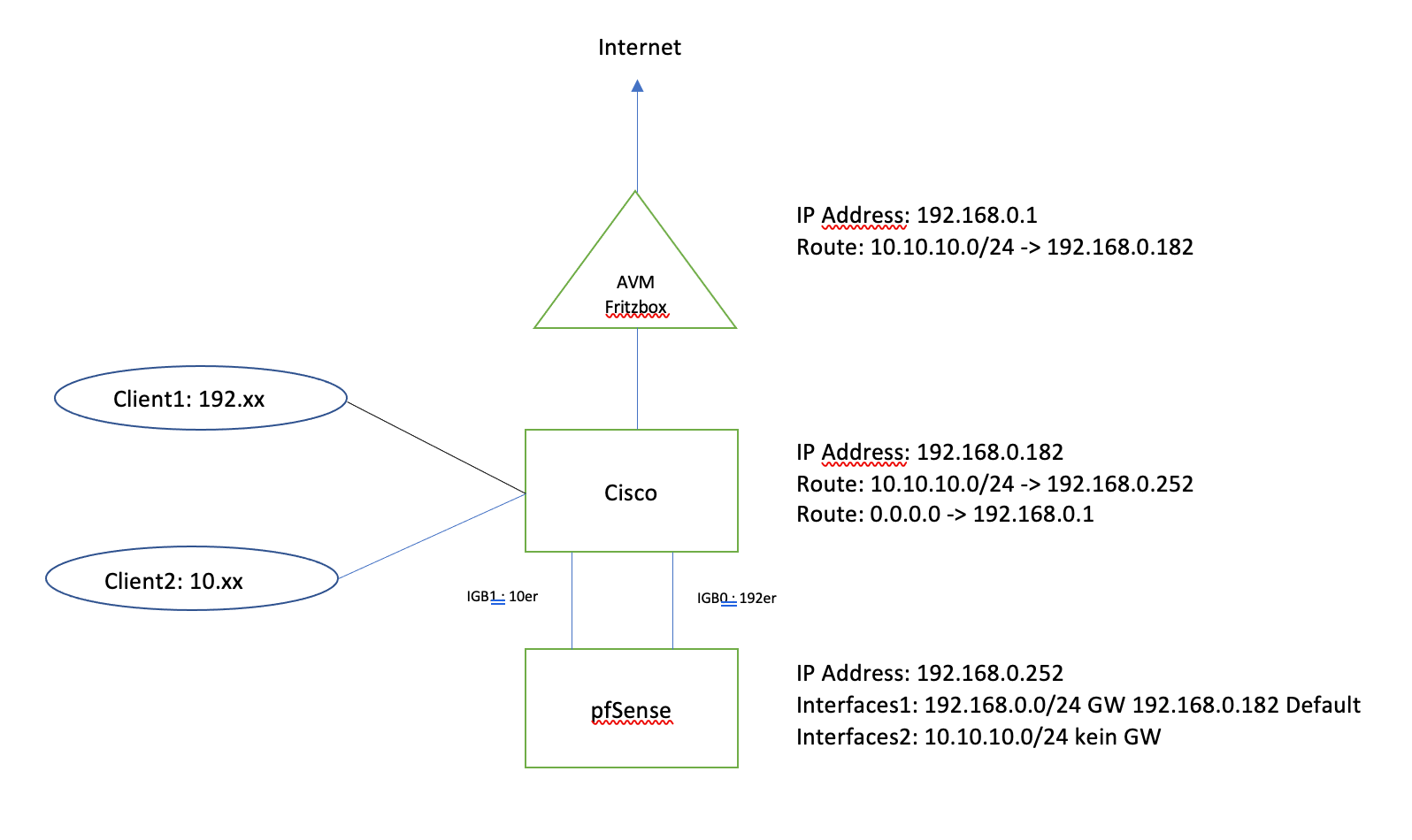

Generell hört sich das mit den Netzen extrem merkwürdig an. Zuhause etwas bauen, was all over the place sämtliche verschiedenen RFC1918 Netze nutzt, ist ziemlich verworren. Ich würde da eher zusehen, dass ich mir ein entsprechend großes Scheibchen wegschneide, das mit nichts kollidiert, was ich ggf. noch anbinden will und das dann entsprechend verteilen wo was hin soll. Aber sämtliche verschiedenen Nezte irgendwo einfach mal zu verbauen schreit danach, dass man dann später mal irgendwas per VPN oder sonstwo anbinden will und dann Kollisionen hat weil man alle Netze irgendwo schonmal angegrabbelt hat. Sehe da keinen Sinn drin. Getrennte Netze sind getrennte Netze, da muss ich die nicht ins 10er, 172er und 192er verschieben um sie zu trennen.

Verstehe zudem nicht, warum der Cisco vor der pfSense sitzt, was der tun soll und was die ganze Architektur so machen/bringen soll? Warum überhaupt pfSense wenn Cisco Router - oder umgekehrt?

Zudem am Cisco dann mehrere Subnetzbereiche (10, 192) OHNE VLAN? Das ist ein ziemliches No-Go wenn man sowas aufbaut. Mehrere Netze im gleichen Layer2 gibt irgendwo immer Murks.Und dann 2 Adern mit verschiedenen Netzen an die pfSense... ohne VLANs wieder? Das knallt, weil man auf Layer2 dann einen wunderschönen Ring hat.

Vielleicht kannst du erstmal zeichnen/beschreiben, wo das hinführen soll, denn so wie es gerade ist, erkenne ich da keinen Sinn, Nutzen oder Funktion, außer dass es wie ein typisches Setup à la "Disaster waiting to happen" aussieht ;)

-

Hi Zusammen,

Danke fürs Verschieben, ich war mir mit dem passenden Forum nicht sicher.Ich hab schon befürchtet, das ich Murks gebaut habe

Aber vielleicht ein paar Dinge warum es so geworden ist und vielleicht habt ihr ja eine Idee wie ich es anders machen kann.

Es soll bei mir 3 Netze geben, weil ich sie absichern will. Im 172er Netz z.B. sind meine Server, auf denen ich Dokumente habe. Diese sollen über das 192er was ich zum Surfen nutze nicht erreichbar sein. Allerdings brauche ich für die Server im 172er Netz Internet für Updates und co.

Ähnlich wollte ich es mit dem 10er Netz bauen für meine Haussteuerung, um dieses abzusichern, bzw. Nicht zugreifbar für die WLAN Geräte im 192er Netz zu haben.

Es sollen also 3 getrennte Netzwerkbereiche sein, die untereinander nicht kommunizieren sollen. Mit natürlich Ausnahmen: ich würde schon gerne mit meinem Laptop im 192er Bereich zum konfigurieren auf alle Netzwerke mit bestimmten Ports zugreifen.

Ich hatte zwischenzeitlich an den igb‘s der PFsense für die jeweiligen Netze ein extra Switch angeschlossen. Somit klappte die Netztrennung und auch Internet im 172er und 10er Netzen war kein Problem.

Jetzt kam die Idee hinzu das ich für eine Hand voll Server und ein paar Smarthomegeräte eigentlich nicht jeweils ein separaten Switch am Stromnetz haben wollte.

Also selbst ist der Mann, Stecker aus Switch Smarthome in Cisco Switch rein ... und das Chaos war da.

Eigentlich wollte ich die Netze über Vlan‘s einrichten habe das aber von der Config her nicht verstanden. Somit sollte das erste Ziel erstmal die abgesicherte Erreichbarkeit aller Netze sein und dann kommt irgendwann VLan.

Die PFsense ist hinzugekommen, weil ich gerne ein bisschen mehr Sicherheit in mein Hausnetz haben wollte. Und ist genau deswegen an dieser Stelle implementiert weil ich auch hier ein echtes Problem habe zu verstehen wie ich es bauen sollte (WLAN in der AVM, ist ja schon auf der AVM und ich bekomme die Firewall nicht dazwischen).

Warum ist die PFsense eigentlich hinter dem Cisco Router? Nun ja, das soll eigentlich nicht so sein, die Idee war es einfach den zentralen Cisco Switch für alle Netzwerke zu nutzen und sozusagen zu segmentieren, so als wenn ich für jedes Netz ein extra Switch hätte. Die FRITZ!Box soll also das erste Gerät sein und den Uplink fürs Internet über den segmentierten zentralen Switch an die PFsense bringen. Die einzelnen Netze, die in der PFSense eingerichtet sind sollen ebenfalls an den Cisco Router, um den Router als Netzwerkverteiler zu nutzen. Ein Routing zwischen den Netzen soll nicht vom Router, sondern von der PFSense gemacht werden. Somit glaube ich sieht das nur auf dem Bild so aus als wäre es hinter dem Router... mittlerweile kann ich aber nur noch sagen ich glaube, weil es ja tatsächlich gerade nicht funktioniert

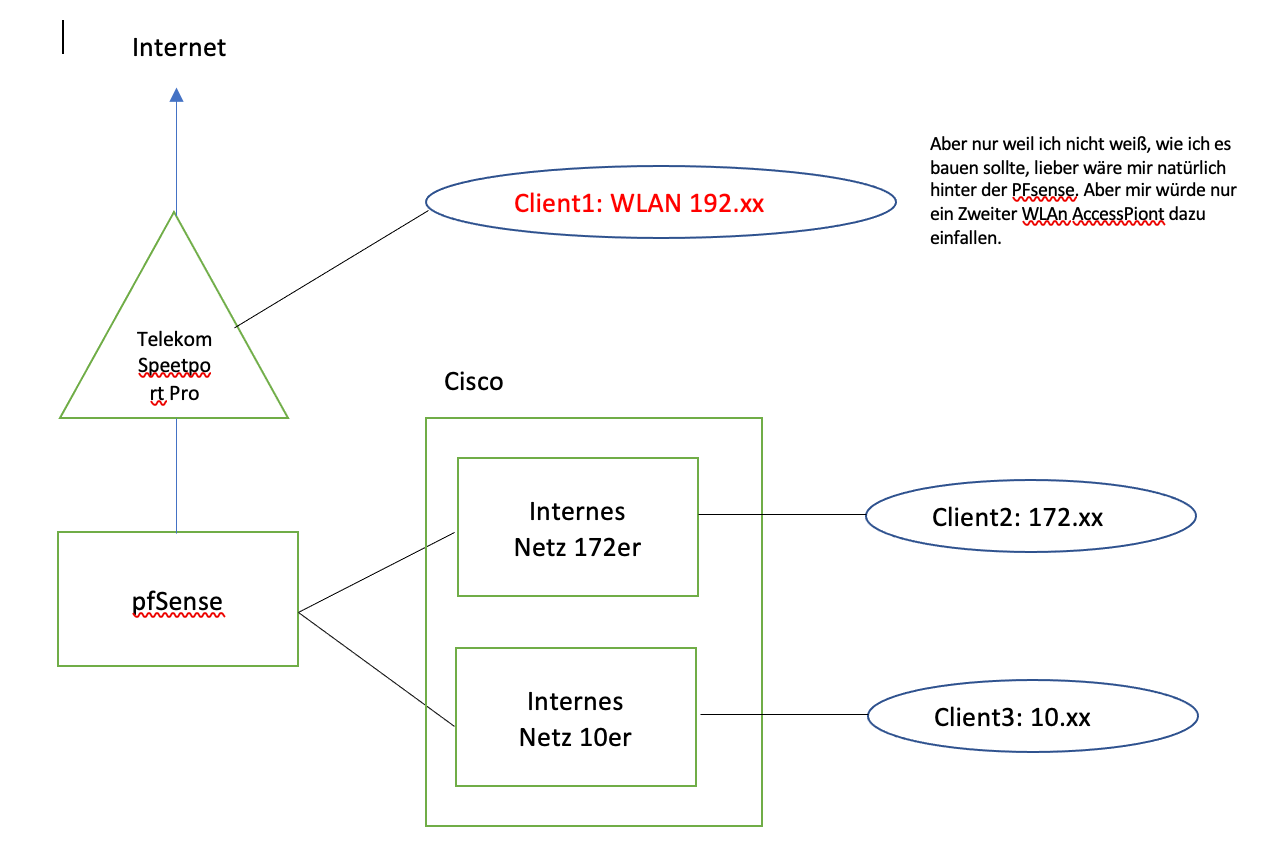

Ich stehe gerade tatsächlich auf dem Schlauch und habe mich da verrannt. Habt Ihr eine Idee, wie ich es bauen könnte? Ich kriege eh in den nächsten Tagen einen neuen Router von der Telekom und muss mich damit auseinandersetzen wie ich die FRITZ!Box raus löse... und dann kann ich es ja vernünftig konfigurieren.

Deine Idee mit in Scheibchen schneiden hört sich toll an und würde ich mit der neuen Box auch umsetzen wollen, allerdings befürchte ich, dass dort keine wirklich andere gute Idee bei mir raus kommt

Gruß Sascha

-

@sascha-salentin

Wie @JeGr schon schrieb, reicht es, deine Netze in einem privaten Bereich zu teilen. Brauchst deine 3 Netze nicht auf die 3 Gruppen aufteilen. Was machst Du, wenn Du 4 Netze brauchst? :)

So sind die Netze auch getrennt:

Client2: 10.0.10.1/24

Client3: 10.0.20.1/24

Client4: 10.0.1.10.1/24

usw...Mit der richtigen Regel, die Du bei deiner aktuellen Konfig ebenfalls brauchst, sehen sich die Netze nicht untereinander.

Dein Cisco, kann mit VLAN umgehen? Welches Modell ist das denn?

In der ersten Grafik war noch ne Fritze als Router eingetragen, jetzt ein Speedport? Persönlich sehe ich die FritzBox als die bessere Wahl. Lässt sich geschmeidiger konfigurieren und bei DSL Problemen sind die DTAG Techniker echt dankbarer. :)

Kannst die Sense als "Exposed Host" eintragen und einfach alles durchleiten, fettisch. :)

-

Fange erstmal mit einem Netzplan an, das wird sonst nix.

Ich habe hier bei mir 192.168.0.0/18 im Einsatz.

Damit habe ich dann IPs von 192.168.0.1 - 192.168.63.254 nutzbar.Ich nutze das 3 Oktet als VLAN ID, damit habe ich dann also 64 VLANs die ich nutzen kann, das sollte für alles ausreichen was ich jemals @home machen werde.

Zur Not kann ich auch noch Mikrosegemente bauen, also /29, wenn ich nur einzelne Server rein stopfen will. Ja auch da /29, weil wenn man mal CARP oder andere Redundanz Geschichten braucht, sind hier 2-3 IPs fürs GW weg und in dem Netz habe ich mit 6 dann genug Platz.

Dann baue dir erstmal deinen Plan in einer Tabelle zusammen und dann können wir weiter sehen.

Nächste Schritt ist dann, das alles in die Geräte zu übertragen.

Aber was du bisher gemacht hast ist sehr wild und spätestens beim Routing wird dir der Kopf platzen.

-

Hi,

erstmal vielen Dank für die Infos, ich habe mein Nachmittag damit verbracht mein Netzwerk auseinander zu reißen und bin auch fast durch damit damit. Jedenfalls habe ich eine funktionierende Konfiguration.@NOCling ja danke für den Tipp, es hört sich komisch an erstmal ein Plan zu machen, wenn die Arbeit sich nur gering anhört aber ich muss zu meiner Schande zugeben, das mir eine Zeichnung tatsächlich weitergeholfen hat zu verstehen, was eigentlich wohin telefoniert. Also ein guter Tipp

Ich bin dem Tipp von @mike69 gefolgt und habe meine Netze aufgeräumt. ich habe sie in die 10er Netze verändert. Allerdings habe ich hier noch eine Verständnisfrage:

Was genau ist der Unterschied, ob ich anstelle des 172er das 10er Netz mit der 24er Maske nutze? Also außer dass das 172er für die 16 Maske vorgesehen ist?Mein Problem war das Routing. Ich wollte vom DSL Router auf den Cisco Routen und vom Cisco auf die PFsense und rückwärts. Das habe ich jetzt verworfen.

Ich habe die Fritz!Box physisch an die PFsense (WAN) angeschlossen und in der Fritz!Box eine Route auf die PFSense gesetzt.

Für meine jetzt 3 10er Netze habe ich jeweils ein IGB Port genutzt und auf den Cisco Switch gelegt, an dem ich vorher je 6 Ports mit unterschiedlichen VLANs konfiguriert habe. Ich habe das VLAN Routing allerdings ausgeschaltet und die Kommunikation untereinander untersagt. Somit wird der Traffic über die PFsense gesteuert. Hoffe ich jedenfalls.Mit der VLAN Konfig hab ich ein bisschen herum probiert, innerhalb der 6 Ports erreiche ich jeden Port bzw. das Gerät daran, versuche ich von außerhalb dieser gruppierten Ports ein Gerät zu erreichen, scheitert dies - wie gewollt.

@mike69 ich habe übrigens ein Cisco SG500-28P.Gleichzeitig hast du mich nach der geänderten Zeichnung gefragt. Ich stimme mich mental schon auf den Routertausch ein. Ich bin zwar ein AVM Fan aber mit einer gigantischen DSL 6000 und Wirklichkeit 3000er Leitung bin ich auf das Angebot der Telekom eingegangen, einen Hybridanschluss zu bekommen. Und so wie ich das bisher gelesen habe, gibt es dafür noch keine zugelassene Box von AVM.

Ich habe in den Foren gelesen, das die Speedbox keine Routen kann?! Was mache ich denn dann?

Euch ein schönes Wochenende

Gruß Sascha -

@sascha-salentin said in Routing? Oder was anderes?:

Was genau ist der Unterschied, ob ich anstelle des 172er das 10er Netz mit der 24er Maske nutze? Also außer dass das 172er für die 16 Maske vorgesehen ist?

Da steht eine 10 vorne. :)

Spass beiseite. Es ist egal, welchen Bereich du nutzt. Da ich faul bin, nutzen wir Class A, bist die IPs schneller am tippen, thats all...

16 Maske? Class B, 172.16/12 gibt den gesamten Bereich für das Class B an. Unter Wikipedia ist es eigendlich gut erklärt.Wie @NOCling schon erwähnt, die Springerei durch die ganzen verschiedenen Adressbereiche können viele Fehler sich einschleichen. Und die Idee mit dem 3. Oktet und der VLAN ID ist top, siehst auf dem ersten Bilck, um welches Netzwerksegment sich handelt.

@sascha-salentin said in Routing? Oder was anderes?:

@mike69 ich habe übrigens ein Cisco SG500-28P.

Für Privat echt fett. :)

Mit dem kannst du alles bewerkstelligen, VLAN tagging per IEEE 802.1Q, Authentifizieren nach IEEE 802.1X, falls RADIUS mal ein Thema wird. :) -

Ja Netzplanung kostet Zeit, vor allem wenn man das nie gemacht hat und sich mit den Maken schwer tut.

Später kannst das zu großen Teil im Kopf.

Nur mit den Class A/B/C musst inzwischen aufpassen -> CIDR.@sascha-salentin said in Routing? Oder was anderes?:

SG500-28P

Dann werfe doch mal ein show run rein, dann kann man dir im Detail helfen.

Für den Uplink zu pfSense inkl. Vlans muss da so was rein:

int gix

description Uplink pfSense Port X

switchport trunk encapsulation 802.1q (Optinal braucht nicht jede Firmware)

switchport mode trunk

switchport nonegotiateDann sind alle angelegten VLANs erlaubt, willst das einschränken

switchport trunk allowed vlan add 10,11,12

Wichtig das add nicht vergessen wenn du später was hinzu packen willst.

Vlans anlegen:

vlan 11

name IoT

vlan 12

name IoSchitt

vlan 13

name Cam

vlan 14

name Gartenusw.

Spanning-Tree, ist meist auf pvst Basis per default aktiv. Kannst auf den rapid Mode hin umstellen, dann wartest du nur Sekunden bevor ein Port Daten überträgt.

Ist Anfang ein wenig seltsam, aber später sehr geil, weil man bei PVST für jedes VLAN eine eigene Topologie hat und direkt sehen kann welcher Port was forwardet.

Lese aber nach wie viele VLANs du so nutzen kannst, vermutlich ist hier 128 die Grenz, dann solltest du gerade so hin kommen wenn du jeden Client in ein eigenes Netz packst

Wenn du es es etwas komplexer haben willst, aber intern auch mal 1-2 geroutete Netz haben willst die richtig Power haben, dann kannst du ein Transfernetz zwischen Firewall und Switch einrichten.

Switch routet:

ip routing

ip route 0.0.0.0 0.0.0.0 IP-FW-TransfernetzpfSense richtest du dann die Switch IP im Tranfernetz als GW ein und routest

10.0.0.0 255.0.0.0 Switch-IP-TransfernetzSo kannst du dann z.B. ein Backup-NAS intern in einem beliebigem RFC1918 Netz einfach über den Cisco per Routing an dein Netz koppeln und dann hast du die Power der Backplane im Cisco. Sprich du bist nicht auf die Routing/Firewalling Leistung der pfSense beschränkt sondern schiebst hier alles was die Endgeräte können.

Ist der ersten Sync. dann fertig, runter fahren, am Zielort aufstellen und es läuft da mit gleicher IP wie bei dir.

-

@sascha-salentin said in Routing? Oder was anderes?:

Was genau ist der Unterschied, ob ich anstelle des 172er das 10er Netz mit der 24er Maske nutze? Also außer dass das 172er für die 16 Maske vorgesehen ist?

Das gibt es nicht (mehr). Was du da noch im Kopf hast - oder mit Halbwissen versuchst dir zu erklären ;) - ist steinalter Humbug mit Class A (10.x), Class B (172.16.x) und Class C (192.168.x) Netzeinteilung. Das gibt es schon seit Jahr(zehnt)en nicht mehr. Das gesamte Internet läuft mit CIDR: Classless (!) Inter-Domain Routing: https://en.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Die Einzigen Punkte die du bei der Netzplanung (und JA, das muss! man machen, egal wie viel Kram man hat, weil der Kram tendenziell immer gern dazu neigt massiv zu wachsen und dann zu explodieren wenn mans nur halbarschig gemacht hat ;)) und -architektur beachten musst sind dann:

- Interne Netze im RFC1918 Bereich (10er, 172er, 192er)

- Netze genügend(!) zur Verfügung stellen und vorausplanen um für späteres Wachstum gewappnet zu sein

- Netze sinnvoll aufteilen und entsprechend vorausplanen, auch wegen zukünftigem Routing

- Ggf. VPNs oder andere Locations mit im Hinterkopf haben

- Netze so planen dass man sie sinnvoll zusammenfassen kann

Paradebeispiel dazu in diesem Thread schon genannt:

@nocling said in Routing? Oder was anderes?:

Ich habe hier bei mir 192.168.0.0/18 im Einsatz.

Damit habe ich dann IPs von 192.168.0.1 - 192.168.63.254 nutzbar.

Ich nutze das 3 Oktet als VLAN ID, damit habe ich dann also 64 VLANs die ich nutzen kann, das sollte für alles ausreichen was ich jemals @home machen werde.

Zur Not kann ich auch noch Mikrosegemente bauen, also /29, wenn ich nur einzelne Server rein stopfen will. Ja auch da /29, weil wenn man mal CARP oder andere Redundanz Geschichten braucht, sind hier 2-3 IPs fürs GW weg und in dem Netz habe ich mit 6 dann genug Platz.

Dann baue dir erstmal deinen Plan in einer Tabelle zusammen und dann können wir weiter sehen.Mehr als

kann man dazu nicht sagen. Genau sowas macht man sich vorher! Ich persönlich würde nicht unbedingt die 192.168er Schiene nehmen, deshalb habe ich mir einen Random-Bereich aus dem 172.27er rausgeschnitten. Aber auch da trotz Vorsicht habe ich schon einen kleinen Schönheitsfehler drin, denn 172.27.11 ist tatsächlich aus Doofheit ein VPN geworden und blockiert mir jetzt den Bereich 172.27/17

kann man dazu nicht sagen. Genau sowas macht man sich vorher! Ich persönlich würde nicht unbedingt die 192.168er Schiene nehmen, deshalb habe ich mir einen Random-Bereich aus dem 172.27er rausgeschnitten. Aber auch da trotz Vorsicht habe ich schon einen kleinen Schönheitsfehler drin, denn 172.27.11 ist tatsächlich aus Doofheit ein VPN geworden und blockiert mir jetzt den Bereich 172.27/17

Kann also selbst so mal passieren, aber immerhin hat man dann einen Plan auf dem man sieht, was das Problem ist. Und gerade die Punkte mit "ich kann das Netz mit Maske /18, /20 o.ä. zusammenfassen" ist bei späterem VPN und Co eine echte Hilfe. Oder man will vllt. später mal noch den Nachbarn, Freund, Kumpel, Firma, sonstwas per VPN oder Kabel direkt mit anbinden. Dann ist man froh, wenn man klar geplant hat und dann weiß "OK mein Kram kollidiert mit nichts anderem".@sascha-salentin said in Routing? Oder was anderes?:

Ich habe in den Foren gelesen, das die Speedbox keine Routen kann?! Was mache ich denn dann?

Am Besten das, was du in deiner Zeichnung schon via Foreshadowing eingeplant hast: Den Speedport Hybrid den du für den Telekom Kram brauchst als WLAN AP vergessen und dich nach ordentlichem WLAN umsehen. Die Unifi Teile von Ubiquiti bspw. bieten sich da an. Und man kann sie dann so aufhängen/-stellen, dass es auch Sinn macht und nicht da wo deine Telefondose ist aber eigentlich mieser Empfang. Bringt also auch nochmal was.

BTW: Kleiner Tipp weil ich die gerade auch ausgerollt habe: die neuen Unifi U6-Lite bzw. LR wenn man es ganz dick braucht sind durchaus stark. Und gerade die neuen U6-Lites reichen da für die meisten mehr als genug aus (wenn man nicht gerade 5 Dutzend WLAN Geräte hat) auch wenn sie "nur" 2x2 MuMiMo Antennen haben. Wenn der meiste Kram eh verkabelt ist und WiFi hauptsächlich an Handys, Tablets und Co läuft, dann braucht man da auch kein pseudo-Gigabit WiFi Durchsatz (zumal kaum Geräte momentan WiFi6 eingebaut haben die man hat).

-

Danke für die Richtigstellung, @JeGr.

War ehrlich der festen Überzeugung, Class A, B und C sind die Bezeichnungen der privaten Adressräume.

Wie bekloppt muss man sein.... Die ganzen Jahre nur Quatsch erzählt.

-

@mike69 said in Routing? Oder was anderes?:

War ehrlich der festen Überzeugung, Class A, B und C sind die Bezeichnungen der privaten Adressräume.

Nee wenn überhaupt sind das die alten Klassifizierungen der Adressräume (egal ob privat oder nicht): https://de.wikipedia.org/wiki/Netzklasse

Und hey bekloppt bist du nicht. Jedes Jahr kommen Azubis und Studenten aus den ersten Vorlesungen Netzwerk und meinen sie sind jetzt total schlau und wissen was, wenn sie mir was von Class A-C Netzwerken erzählen und wie die IPs da reingehören und warum ich da jetzt ein 172er Netz nehme mit /24, das wär doch falsch

Berufsschulen und deren Lehrer sind da auch noch im Zeitalter Pre-1993 - und schreiben darüber dann sogar Prüfungen wo der komische Murks abgefragt wird in komplett weirden Szenarien die komplett Praxisfern sind :)@sascha-salentin Da Smileys vergessen: nicht zu ernst/böse nehmen :)

-

@jegr said in Routing? Oder was anderes?:

Berufsschulen und deren Lehrer sind da auch noch im Zeitalter Pre-1993 - und schreiben darüber dann sogar Prüfungen wo der komische Murks abgefragt wird in komplett weirden Szenarien die komplett Praxisfern sind :)

Was meinst du was in DE passieren würde, wenn das auf einmal anders wäre.

Da würden wir alle die Welt nicht mehr verstehen!

OMG praxis bezogene Ausbildung, wo kommen wir denn da hin!?!@sascha.salentin

Bist noch mit dem Netzkonzept beschäftigt oder haben wir dich so verschreckt das du jetzt verschwunden bis?

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.