pfSense [VM] hinter FritzBox 7590

-

@rentos said in pfSense [VM] hinter FritzBox 7590:

Nun endlich mein Anliegen:

Wie kann/muss/soll ich die pfS konfigurieren um aus den oben genannten VLANs in das weite Netz nach außen zu kommen?Den ganzen Zauber muss der L3 Switch vollbringen, nachdem dieser zwischen der FB und der virtualisierten pfSense liegt und du nicht die Möglichkeit hast, eine der pfSense zugeteilten NIC direkt mit der FB zu verbinden.

Auch wenn du 2 Anschlüsse dediziert der pfSense zuteilst, würde ich nicht einen explizit für WAN verwenden, wenn der schon über den Switch muss, sondern die beiden Anschlüsse bündeln (LAGG) und WAN ebenfalls über VLAN machen.

Laut einem Forumnutzer hier soll PPPoE auch über VLAN möglich sein. Bestätigen kann ich es nicht. Doch aber, dass es problemlos auf einer virtualisierten pfSense funktioniert, auch wenn das Netzwerkinterface nicht durchgeschleift ist.

Die pfSense macht standardmäßig NAT (Masquerading) am WAN auf ausgegenden Paketen. Damit sollte der Zugriff ins Internet von Haus aus mötlich sein, jedenfalls vom LAN aus, da gibt es eine Default-Regel, die alles erlaubt. Für alle weiteren Interfaces musst du die gewünschten Regeln selbst hinzufügen. Du kannst die Standard-LAN-Regel auch einfach auf andere Interfaces kopieren für den Start und später einschränken.

Falls du eingehende Verbindungen benötigst und die FB nicht als Modem konfiguriert ist, muss du die pfSense als exposed host / DMZ oder wie es immer da genannt wird setzen, damit der eingehende Traffic weitergeleitet wird.

In diesem Modus kann aber das WLAN auf der FB nicht verwendet werden. -

PPPoE über VLAN sollte funktionieren, ist hier für einen Telekom-Anschluß absolute Pflicht (VLAN7) auf dem WAN.

Da du die Fritzbox ja scheinbar nicht mehr in Zukunft groß nutzen willst, wäre der Versuch im Modem-Modus sinnvoll. das erspart dir Double-NAT- oder Exposed-Host-Konfigurationen.

-

Hallo zusammen,

tatsächlich muss ich zu meiner Schande gestehen, dass ich anscheinend nicht einmal in der Lage bin das LAN-Interface richtig zum laufen zu bekommen.

Ich weiß, dass das hier eher ein Forum für die ganzen pfSense etc. User ist, allerdings hoffe ich Das ein paar kluge Köpfe mir vlt. doch helfen können.

VLAN-technisch habe ich alles (meines Erachtens nach korrekt) konfiguriert.

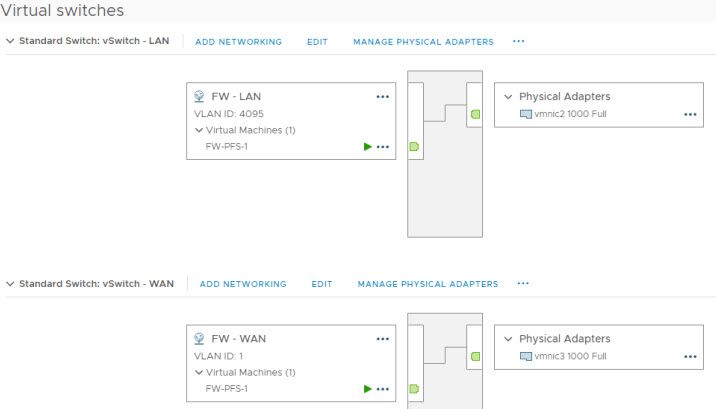

VMware-vSwitch:

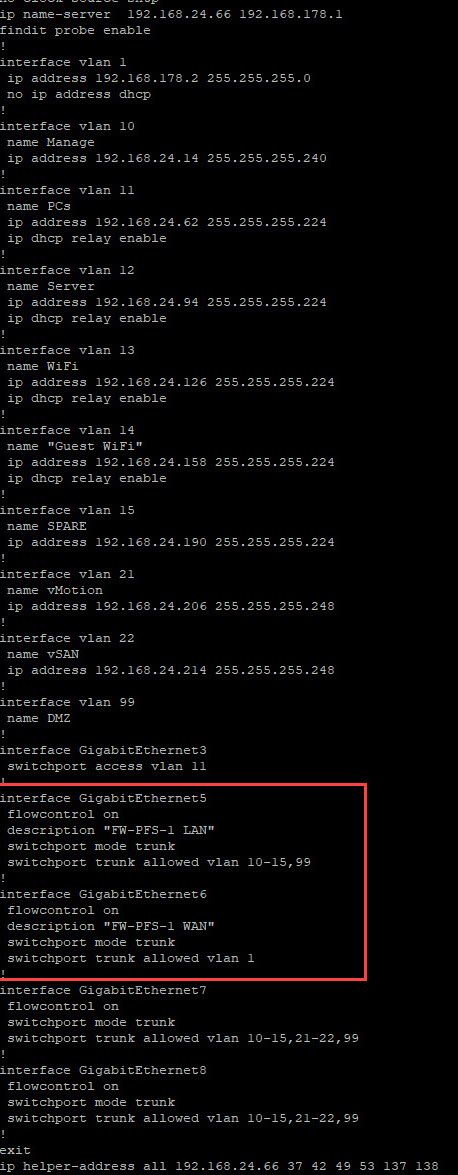

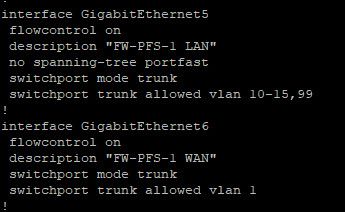

Cisco-Switch:

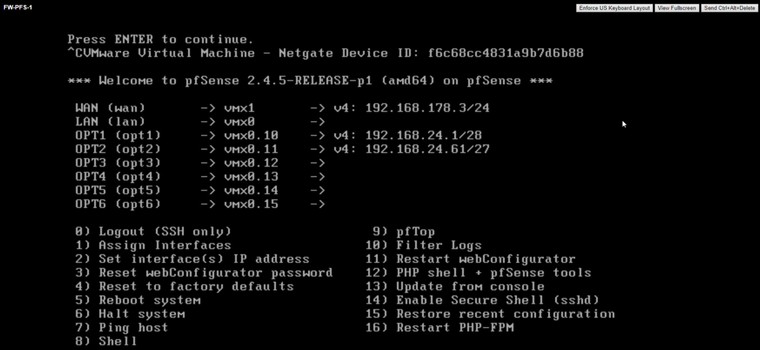

Folgendes Phänomen habe ich nun:

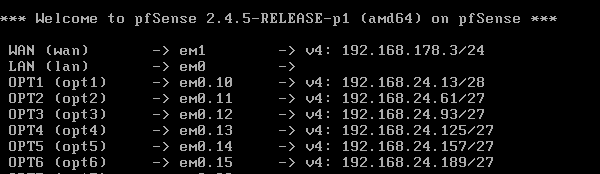

Ping: pfSense -> WAN Gateway (192.168.178.1)

Ping: pfSense -> Cisco-Switch (192.168.178.2)

Ping: pfSense -> Cisco-Switch (192.168.24.14)

Ping: pfSense -> DNS-Server (192.168.24.66) - (Nur wenn ich dem optional Interface eine IP gebe)

- (Nur wenn ich dem optional Interface eine IP gebe)Ping: Cisco-Switch -> pfSense (192.168.24.1)

Ping: DNS-Server -> pfSense (192.168.24.1)

Mein Instinkt mir, dass etwas mit dem Routing nicht stimmt. Wobei eigentlich alles korrekt konfiguriert ist...

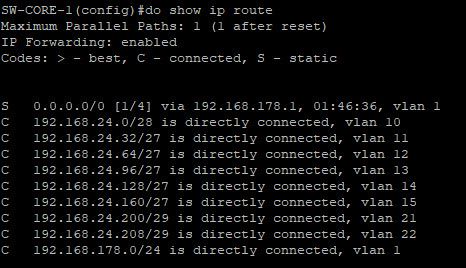

NOTE: Default route zeigt aktuell auf die FB, da sonst das Internet nicht funktioniert, bei den Tests/Konfigurationen zeigt diese aber auf die 192.168.24.1 (pfSense LAN)

Hat hier wer eine Idee, oder sollte ich am besten alles über Bord werfen?

Grüße

Rentos -

@rentos said in pfSense [VM] hinter FritzBox 7590:

Ping: Cisco-Switch -> pfSense (192.168.24.1)

Ping: DNS-Server -> pfSense (192.168.24.1)Du testest hier aus dem VLAN10, der Screenshot der VMWare Konfiguration zeigt dieses aber gar nicht. Dieser zeigt nur LAN, das ist aber wiederum nicht auf der pfSense konfiguriert.

Mein Instinkt mir, dass etwas mit dem Routing nicht stimmt. Wobei eigentlich alles korrekt konfiguriert ist...

Für einen Ping (Zugriff) innerhalb desselben Subnetzes, zwischen Geräten, die direkt miteinander verbunden sind, braucht es keine Routen.

-

@viragomann said in pfSense [VM] hinter FritzBox 7590:

@rentos said in pfSense [VM] hinter FritzBox 7590:

Ping: Cisco-Switch -> pfSense (192.168.24.1)

Ping: DNS-Server -> pfSense (192.168.24.1)Du testest hier aus dem VLAN10, der Screenshot der VMWare Konfiguration zeigt dieses aber gar nicht. Dieser zeigt nur LAN, das ist aber wiederum nicht auf der pfSense konfiguriert.

Mein Instinkt mir, dass etwas mit dem Routing nicht stimmt. Wobei eigentlich alles korrekt konfiguriert ist...

Für einen Ping (Zugriff) innerhalb desselben Subnetzes, zwischen Geräten, die direkt miteinander verbunden sind, braucht es keine Routen.

Zwecks VLAN in VMware. Dort ist bei LAN 4095 eingetragen. VMware behantelt das dann als ein Trunk, indem alle VLANs beinhaltet sind.

-

@rentos

Eine Firewall Regel ist gesetzt, die den Zugriff erlaubt? -

Mag ja als Trunk behandelt werden, aber sind die VLANs auch angelegt?

Denn soweit mir bekannt funktioniert VMWare hier genauso wie ein richtiger Switch und VLANs die nicht auf dem Switch angelegt sind, können auch nicht forwarded werden. -

@nocling said in pfSense [VM] hinter FritzBox 7590:

Mag ja als Trunk behandelt werden, aber sind die VLANs auch angelegt?

Denn soweit mir bekannt funktioniert VMWare hier genauso wie ein richtiger Switch und VLANs die nicht auf dem Switch angelegt sind, können auch nicht forwarded werden.Ja, die VLANs sind auf den entsprechenden Ports auf dem Cisco konfiguriert.

Port 5 ist für LAN

Port 6 ist für WANWie gesagt, ich kann aus der pfS z.B. die Switch-GWs pingen, die Server in den VLANs. Nur komme ich weder auf die Administrationsoberfläche noch kann ich die jeweiligen IPs der VLAN-Interfaces auf der pfS erreichen.

Habe zu testzwecken von VMXNet3 auf E1000 umgestellt, brachte aber nichts.

-

Warum nutzt du Flowcontroll?

Das sollte man nach Möglichkeit vermeiden, sonnst rennst du noch hier rein:

https://en.wikipedia.org/wiki/Head-of-line_blockingWenn du von der Sense an die VMs ran kommst, umgekehrt aber nicht, dann solltest du das Regelwerk auf der Sense prüfen, denn hier wird dann das Problem zu finden sein.

-

@nocling said in pfSense [VM] hinter FritzBox 7590:

Warum nutzt du Flowcontroll?

Das sollte man nach Möglichkeit vermeiden, sonnst rennst du noch hier rein:

https://en.wikipedia.org/wiki/Head-of-line_blockingWenn du von der Sense an die VMs ran kommst, umgekehrt aber nicht, dann solltest du das Regelwerk auf der Sense prüfen, denn hier wird dann das Problem zu finden sein.

Hatte ich aus Testzwecken kurz eingeschalten auf den Ports. Eben wieder raus genommen, ganz vergessen.

Kann ich das Regelwerk denn über die Shell prüfen? Bin was pfSense angeht total neu und so..

-

Du kannst schon über Umwege auf die direkte Konfigurationsdatei (die running) zugreifen und diese auch manipulieren.

Aber dabei kann dir bei kleinen Fehler auch alles um die Ohren fliegen.

Da kann dir jedoch JeGr sehr gut weiter helfen, der schraub auf dem Wegen gern mal an einer Sense rum ohne sie zu killen!Wenn du die Default anti lockout Regel nicht entfernt hast, musst du nur dem LAN eine IP zuweisen und kommst dann über das LAN Interface selber drauf.

Das kannst du über die CLI ja einfach zuweisen. -

@rentos said in pfSense [VM] hinter FritzBox 7590:

Kann ich das Regelwerk denn über die Shell prüfen? Bin was pfSense angeht total neu und so..

Prüfen - indirekt. Du kannst dir die running config von pf anschauen (/tmp/rules.debug) und die das Livelog anschauen, was geblockt wird (console option 10: filter logs). Dann siehst du in Echtzeit was gegen den Filter ballert (soweits geloggt wird).

Da kann dir jedoch JeGr sehr gut weiter helfen, der schraub auf dem Wegen gern mal an einer Sense rum ohne sie zu killen!

Oft ;) Aber immer klappts auch nicht

Und in dem Fall würde ich das auch nicht empfehlen. Nur gucken. Nicht anfassen^^

Und in dem Fall würde ich das auch nicht empfehlen. Nur gucken. Nicht anfassen^^Aber ich würde auch erstmal mit nem TCPDump noch VOR dem Filter einfach mal schauen, ob der Kram überhaupt korrekt ankommt, sprich im richtigen VLAN richtig getaggt etc. etc.

Wenn alle VLANs auf em0 laufen, kann man den tcpdump auch promisc auf em0 machen und sieht dann alle VLANs gleichzeitig - also den kompletten Traffic. Dann hat mans etwas einfacher. Muss dann nur schauen, ob wie gesagt die Pakete vom VLAN 14 bspw. auch aus VLAN14 kommen und nicht auf em0 übern Trunk o.ä. falsch laufen.