Wireguard News & Teaser

-

Sooo

IT BEGINS!

-

Das bedeutet aber zunächst nur, dass es jetzt losgeht ... und nicht, dass es eine FW schon morgen gibt, die Wireguard kann, oder?

Und wenn es jetzt erst durch Alpha,Beta zur Stable geht ... in welchen Zeiträumen muss ich da denken?

-

@bitboy0 said in Wireguard News & Teaser:

Das bedeutet aber zunächst nur, dass es jetzt losgeht ... und nicht, dass es eine FW schon morgen gibt, die Wireguard kann, oder?

Und wenn es jetzt erst durch Alpha,Beta zur Stable geht ... in welchen Zeiträumen muss ich da denken?

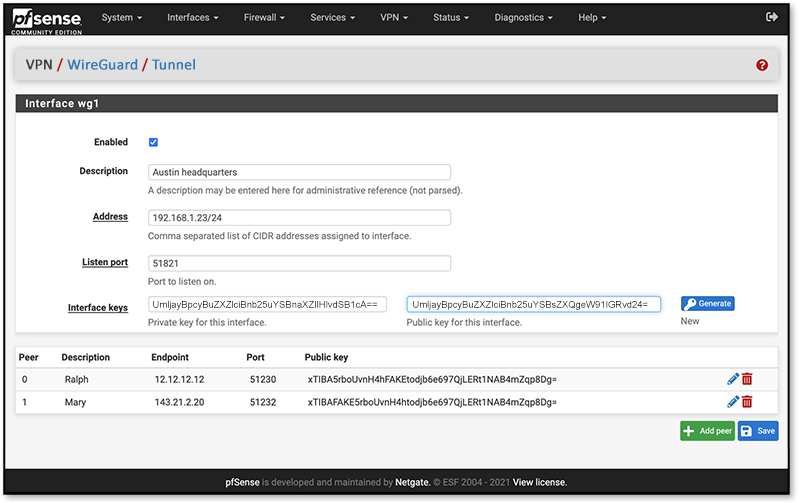

Nein, das heißt, dass die aktuellsten 2.5er Snapshots jetzt bereits Wireguard können. Sprich man kann Test VMs oder TestHW jetzt damit bespaßen und die Sachen durchspielen oder early adopter/Tester wie ich, die ggf. zu Hause eben schon auf 2.5 laufen, können das jetzt sofort aktuell schon nutzen :)

-

Werd ich gleich mal ziehen, das Feature kommt genau richtig. Die Doku ist auch lustig: S2S und Mobile VPN fehlt komplett. Wird vmtl. erstmal ohne gehn ...

-

@bon-go said in Wireguard News & Teaser:

Werd ich gleich mal ziehen, das Feature kommt genau richtig. Die Doku ist auch lustig: S2S und Mobile VPN fehlt komplett. Wird vmtl. erstmal ohne gehn ...

Das sind Beispiele. Man sollte sich aber mal in WG einlesen sonst wacht man da ganz schnell auf. Es gibt keine wirkliche Authentifizierung außer der Pub/PrivKey Geschichte. Dadurch keine echte Identifikation des clients sondern eher eine Vermutung. Oder 2FA. Außerdem ein Chaos in CARP Clustern weil sich WG nicht auf eine IP sondern auf alle Interfaces Knotet. Für Tunnel oder sehr simple Einwahlgeschichten OK, für Business DialIn Server eher schwierig.

-

Aktuell gibts auch noch ein kleines Problem mit der Konfiguration von Peers, da wird aktuell dran gearbeitet, potentiell dann im nächsten Snapshot oder via System Patches (eventuell) gefixt. Momentan kann ich so aber keinen Peer via UI speichern.

-

@jegr

Korrekt, hab ich auch schon gemerkt und erstmal aufgegeben. -

Erhoffe mir von Wireguard eine Vereinfachung bei der Konfig. Manche Sachen sind mir als Noob mit OVPN einfach noch zu kompliziert.

-

Für mich wäre es erst einsetzbar, wenn es auf einem CARP-Cluster läuft.

zum testen würde ich mir jetzt mal noch zwei Kisten basteln wollen ... einzelne.

Normal benutze ich ja diese APU 2d(e)4-Boards und installiere da dann PFSENSE drauf ... Aber die sind seit Jahren nicht mehr mit schnelleren Chips ausgestattet worden und sind ja eher lahm. Was würdet ihr mir für HW empfehlen?

Ein Bundle APU2e4 mit RAM/SSD und Gehäuse bekomme ich ja so um die 200 Euro ... also bitte nichts was teurer ist als max. 400...

Wenn's da nix gibt nehm ich halt wieder das... -

@jegr

so ganz ist mir der Umfang von Wireguard noch nicht klar, hört sich aber sehr interessant an.Ich hab die Hoffnung das ich damit ein always-on VPN auf meinem Smartphone einrichten kann ohne das gleich der Akku leer ist (OpenVPN). Wenn ich die Doku richtig verstehe wäre das ideal...

-

@bitboy0

<schamlose_fremdwerbung>verwenden wir öfter</schamlose_fremdwerbung> -

@bitboy0 said in Wireguard News & Teaser:

Für mich wäre es erst einsetzbar, wenn es auf einem CARP-Cluster läuft.

zum testen würde ich mir jetzt mal noch zwei Kisten basteln wollen ... einzelne.

Normal benutze ich ja diese APU 2d(e)4-Boards und installiere da dann PFSENSE drauf ... Aber die sind seit Jahren nicht mehr mit schnelleren Chips ausgestattet worden und sind ja eher lahm. Was würdet ihr mir für HW empfehlen?

Ein Bundle APU2e4 mit RAM/SSD und Gehäuse bekomme ich ja so um die 200 Euro ... also bitte nichts was teurer ist als max. 400...

Wenn's da nix gibt nehm ich halt wieder das...Das kommt drauf an, was die stemmen sollen. Ansonsten würde ich rein als "Ersatz" für ne APU inzwischen auch locker auf die Netgate eigenen SG-1100 verweisen. Sind viel zu unterschätzt, was die kleinen Kisten stemmen können. Ja haben nur 1G RAM, aber sind schneller und flexibler als man denkt. Und wenn das nicht reicht, sind die SG-2100 wirklich top. Hab beide hier liegen - wenn Interesse könnte man das gern auch morgen beim UserGroup Meet zeigen. Hätte noch einen anderen Vorteil für die nähere Zukunft, der sich dann aber später zeigen wird :)

@bon-go said in Wireguard News & Teaser:

Korrekt, hab ich auch schon gemerkt und erstmal aufgegeben.

@bitboy0 said in Wireguard News & Teaser:

Für mich wäre es erst einsetzbar, wenn es auf einem CARP-Cluster läuft.

Wird so ohne weiteres IMHO nicht passieren, da sich die Architektur von Wireguard einfach grundsätzlich von anderen VPNs die Interface/IP basierend arbeiten unterscheidet. Da müssen wir einfach eine andere Herangehensweise finden, wie das funktionieren kann/soll.

Ich denke aber - und das müssten man wahrscheinlich erstmal bauen und testen - dass wir da anders dran müssen und statt der alten Denke, Sachen auf Interfaces/IP aufzusetzen einfach bspw. zwei always-on Tunnel zwischen den primary und den secondary nodes hochziehen (oder ggf. je zwei) und diese dann mit dynamischem Routing ansprechen (OSPF via FRR bspw.). Das sollte nach bisherigem Kenntnisstand machbar sein, da Wireguard auch mit OSPF oder BGP zusammen läuft.

Ich hab die Hoffnung das ich damit ein always-on VPN auf meinem Smartphone einrichten kann ohne das gleich der Akku leer ist (OpenVPN). Wenn ich die Doku richtig verstehe wäre das ideal...

Für den "kleinen Homeuser-Einsatz" ist das damit sicherlich machbar. Dadurch dass WG immer auf einem Port aktiv ist, egal auf welchem Interface, muss da lediglich der DNS ordentlich mitspielen (Split DNS), dann sollte sich das machen lassen. Ob der Stromverbrauch da besser ist oder nicht - keine Ahnung :)

-

@bon-go Danke

@JeGr Also wir hätten gerne die 100MBit zu unseren beiden Filialen über VPN durchverbunden. Wir hatten es ja schon von OpenVPN und dass das da eben nicht so performant ist weil Single-Core und Userspace ... IPsec nervt wegen der Config. und Bedingungen wie zwei feste IPs (oder DynDNS) und nötige offene Ports auf beiden Seiten, was manchmal wegen NAT durch den Bürovermieter nicht geht.

Wireguard wäre da natürlich gut.

Also wir brauchen annähernd 100MBit(80 geht auch) stabil und bidirektional durch einen S2S-Tunnel, wo eine Seite evtl. keine offenen ankommenden Ports bieten kann und hinter NAT sitzt. Wenn Wireguard auf CARP (noch) nicht geht ist das (noch) keine Lösung, weil wir hier eben CARP haben. Aber zum Testen zwischen zwei anderen Anschlüssen würde ich mir jetzt zwei Kisten kaufen, die später dann als Wireguard-S2S-Verbinder taugen und die aber auch mit OpenVPN (was jetzt geht) einen brauchbaren Durchsatz hinbekommen.

Wo siehst du da die SG-1100 ? Brauchbar oder doch zu klein. Ist das von Bon-go brauchbarer?

-

@bitboy0 said in Wireguard News & Teaser:

nötige offene Ports auf beiden Seiten, was manchmal wegen NAT durch den Bürovermieter nicht geht.

Naja das hast du aber bei allem, auch WG braucht nen Port :)

Wireguard wäre da natürlich gut.

Funktioniert bei vorgeschaltetem NAT aber genauso wie OpenVPN -> Der Port muss halt durch.

Also wir brauchen annähernd 100MBit(80 geht auch) stabil und bidirektional durch einen S2S-Tunnel, wo eine Seite evtl. keine offenen ankommenden Ports bieten kann und hinter NAT sitzt.

Wenn man wenigstens den benötigten Port freischalten kann im NAT, wäre dann WG oder OVPN problemlos drin.

Wo siehst du da die SG-1100 ? Brauchbar oder doch zu klein. Ist das von Bon-go brauchbarer?

SG-1100 wird keine 100Mbit schaffen. Oder zumindest nur im Optimalfall - da kommts auch auf den neuen Cryptobeschleuniger in 2.5 drauf an, was da durchkommt.

Laut https://info.netgate.com/hubfs/website-assets/netgate-hardware-comparison-doc.pdf bekommst du Iperf 118/Imix 68 durch die SG2100. Die 3100 hat dann 100-450 je nach Workload. Kommt also drauf an. Ich würde noch 2.5 abwarten was da an performance durch den Crypto für die ARMs rauskommt. Ob das die jetzigen Werte hochdrückt und was ggf. Wireguard noch rauskitzelt, da WG durchaus schneller als IPsec sein kann. Deshalb würde ich auf SG2100 oder SG3100 tippen.

Die IPU Dinger sind IMHO recht nett aber zwiespältig, da muss man sich schon rauspicken, was man braucht und wie. Nur weil da bspw. I5 oder I7 draufsteht muss man trotzdem sehen, dass das U Varianten sind, also im Prinzip Laptop Prozessoren mit Throttle etc. Anyway, bevor ich neu kaufe würde ich abwarten, was aus den ARMs noch rauszuholen ist. Und dazu kommt, dass ab 2.5 dann auf den Netgate Kisten automatisch auch dann pfSense Plus drauf ist.

-

Habe hier nur nen 50er Uplink, da gehen dann 6MB/s zum BU NAS durch und das SG-1100 läuft dann mit ca. 40% Last.

Da der gleiche SoC wie im SG-2100 drin ist, aber bei der Messung zur Zeit des Erscheinens noch kein Hardware AES dabei war, sind die Werte hier noch geringer angegeben.

Ich nutze IPSec mit AES-CBC 128 Bit für meinen Tunnel.

Und der war in kurzer Zeit einmal konfiguriert und ist seit dem Up, wenn nicht deaktiviert, die Geräte Up sind und der Provider keinen Ausfall hat.

Auch der pfBlockerNG läuft auf dem kleinen passabel.Ram ist halt ein Thema, da würde ich dann aktuell zum SG-2100 greifen, mit den 4GB kannst ne menge anstellen bei ARM.

Aber vor allem sparst du dir um Faktor 3 Strom, so eine APU2 friss 10-15W, die kleinen 3,5-5W.

-

@slu

wireguard macht schon nen nahezu always-on vpn. durch die extrem kurzen verbindungszeiten und on-demand funktionen der wireguard app funktioniert das ziemlich prima. akkuverbrauch ist vertretbar.

ich hatte bisher immer ein openvpn zu einem hetzner server mit installiertem pihole, um unterwegs dennoch die vorzüge von "ad free" zu nutzen. ich habe am we mal auf dem hetzner wireguard installiert und am iphone ondemand connect eingestellt. das heißt, wenn ich mich zu hause im wlan befinde ist der tunnel deaktiviert. sobald ich das wlan verlasse baut sich der tunnel auf. komme ich in der firma an, wo sich das telefon ins wlan einwählt, ist kein wirklich spürbarer zeitverzug zu spüren und der tunnel ist ebenfalls

aufgebaut.

also für solche einsatzzwecke ist das schon top. bedenken habe ich eher bei diversen öffentlichen wlan's wo des öfteren udp ports gesperrt sind.