pfSense Usergroup #004 - 2021-03-05 - 17:00

-

@noplan Genauso mache ich es ja mit floating rules.

Wobei, mir ist letztens aufgefallen, dass bogons auch legitimen traffic geblockt hat. Sprich, da ist auch schon vergebener IP-Space drin. So wichtig war es aber nicht gewesen (p2p).

-

@bob-dig

und wieso floating ?

haste multi WAN am start ?floating is teufelsZeug ;)

außer für pfB gggg -

@noplan said in pfSense Usergroup #004 - 2021-03-05 - 17:00:

#HAFNIUM denn da ist so richtig

pöh, alles schon zu bei uns, war Donnerstag schon durch der Zug. :)b

@noplan said in pfSense Usergroup #004 - 2021-03-05 - 17:00:

block bogonNetworks

erstens kein Bogons, sondern Private. Zweitens gings nicht um Blocken oder nicht, sondern ob das überhaupt möglich ist, was das sein kann oder wer das ist und warum.

Allerdings: Das Topic ist von 2017, ob das heute noch so stimmt, kann sein oder nicht. Was der Tüp da schrieb ist auch ziemlicher Quark (also der Topic Ersteller, der allen ernstes 137-139 und 445 auf der Syno OFFEN ins Internet stellt). Das sind dann genau die Typen, die man dann auch bei sich selbst mit privaten IPs sieht wenn man im gleichen Segment ist und sich wundert, warum da einer tatsächlich SMB/CIFS offen hat. Aber man sieht: "Dumme" gibt es immer wieder. Ist nicht mal abwertend gemeint, es ist einfach wirklich dumm weil nicht informiert, wenn er meint "da steht ja nichts wichtiges drin" und er kann einfach SMB zum Internet aufmachen. Als ob Windows DS/FS Dienste nicht innerhalb von max. Stunden offen wären und sein NAS dann voller Malware oder Warez...

@bob-dig said in pfSense Usergroup #004 - 2021-03-05 - 17:00:

Wobei, mir ist letztens aufgefallen, dass bogons auch legitimen traffic geblockt hat. Sprich, da ist auch schon vergebener IP-Space drin. So wichtig war es aber nicht gewesen (p2p).

Dann aktualisierst du deine Bogons nicht gescheit (täglich oder wöchentlich, sonst zu wenig) und viel darf das dann auch nicht sein. Ansonsten wäre ich vorsichtig von "legitim" zu reden. Nur weil da Traffic herkommt ist der nicht legitim.

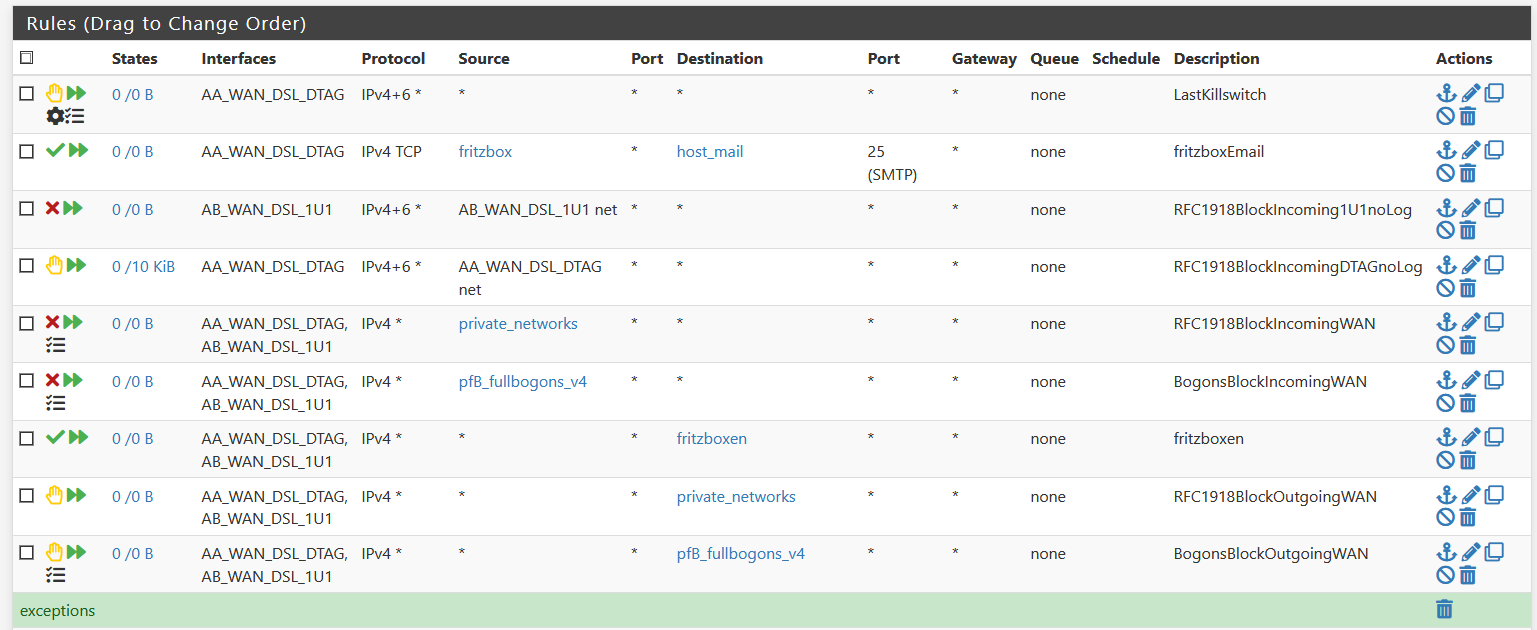

Ansonsten versteh ich den ganzen Raffel in den Floatings nicht. Sieht mir irgendwie viel zu viel quarkig aus. Beim Einen wird Rejected, beim einen wird geblockt ... heh? Dann Privates und Bogons in den Floatings obwohl das aufm Interface selbst liegen kann... outgoings zu Fritzboxen... Was zum Geier soll das alles?

-

@jegr Hehe, ja das eine ist ja nicht meine Fritzbox (1u1), deswegen wird die etwas anders behandelt.

Und legitim deshalb, weil ich habe die geblockte IP mit dnslytics.com untersucht und das war registriert usw., nichts auffälliges. Die Bogons habe ich aus dem entsprechenden Script aus der pfSense generiert, war also recht aktuell, wenn denn deren Quellen aktuell sind.

Auf das Interface kannst Du es eben nicht legen, weil es ja auch Ausnahmen gibt. RFC1918 blocke ich auch ausgehend, auf die Fritzboxen möchte ich dennoch Zugriff haben.

Musste aber halt alle Regeln neu schreiben, vielleicht ist etwas noch nicht optimal.

Die privaten IPs prüfen bei mir regelmäßig, d.h. alle paar Tage, Port 445, dann auch 1433 und ggf. weitere. Ich wunde mich halt, warum an einem Anschluss mit öffentlicher IP so was stattfindet und sehe da auch eine Gefahr, weil z.B. mein email server private IPs anders behandelt, als öffentliche, weil diese ja eigentlich sicherer sein sollten. Aber Telekom.

Anderes Kapitel, gerade wurde eine Email von mir (vom VPS) an und von t-online abgelehnt, ich hätte keine Impressum, was zwar stimmt, aber ansonsten hab ich alles schön... Will baldmöglichst nichts mehr mit denen zu tun haben.

-

@bob-dig said in pfSense Usergroup #004 - 2021-03-05 - 17:00:

RFC1918 blocke ich auch ausgehend

Das ist die einzige Floating Regel die ich sehe. Alles andere ist für mich obsoleter Kram der aufs Interface gehört. Sehe nichts auf Anhieb was es auf Float notwendig macht.

@bob-dig said in pfSense Usergroup #004 - 2021-03-05 - 17:00:

Anderes Kapitel, gerade wurde eine Email von mir (vom VPS) an und von t-online abgelehnt, ich hätte keine Impressum, was zwar stimmt, aber ansonsten hab ich alles schön... Will baldmöglichst nichts mehr mit denen zu tun haben.

Das ist T-Online (!= Telekom, hat mit denen schon lang nix mehr zu tun) und Mail von T-online sollte niemand wollen. Die haben einen am Sender. Ja die wollen auf der Maildomain (oder Hauptdomain der Mail Subdomain) ein Impressum, sonst lehnen sie Mails ab. Ja die wollen Maildomains nur mit sprechendem Namen (mail. oder smtp. o.ä., Mailserver/Maildomain darf aber nicht bspw. hugo.domain.tld sein, weil ist ja kein Mailname). Und ja die haben ein Ei am wandern. Oder mehrere.

Wieder ein Kandidat für "TÖTE ES MIT FEUER".

-

@jegr Außer dem "letzten killswitch" hast Du wahrscheinlich recht, auf dem WAN-interface habe ich meine normalen Freigaben und die ganzen pfBlocker Blocklisten, das ist mir crowded genug.

Der Postmeister von t-online hatte folgende Signatur.

Deutsche Telekom AG E-Mail Engineering Deutsche-Telekom-Allee 9 D-64295 Darmstadt E-Mail: tosa@rx.t-online.de www.telekom.de Erleben, was verbindet....oder nicht verbindet.

Ich hatte meiner Nachbarin geschrieben, sie könne sich ihr Paket bei mir abholen. Nachdem das noch ankam, wurde meine weitere Erwiderung dann nicht mehr übermittelt. Ich werde ihr beim nächsten aufeinander treffen raten, zu einem ordentlichen Anbieter zu wechseln.

-

Habe jetzt den Zugriff auf die Fritzboxen noch etwas eingeschränkt.

Was die Telekom betrifft, sie hält sich immer noch für den Monopolisten, der alles diktieren kann, und genauso läuft es wohl auch bei deren E-Mail-Ableger. Dennoch werden die Tee-on-Line-Server von der Toastedspam-Liste geblockt.

-

Hallöle.

Meeting nicht vergessen, sondern Prioritäten verschoben, Freitag kam spontan Töchterchen zu Besuch. :)

Gehe von aus, war ein entspannter Abend...

-

@mike69 Familie geht immer vor

Ansonsten Thema IP und IPv4 und 6 wie 4 behandeln etc.: dann kommt sowas bei raus

https://theinternetprotocolblog.wordpress.com/2019/10/06/some-notes-on-ipv4-address-space/

tl;dr

weil die v6 Nutzung hinter erwarten zurück bleibt (warum blos!) überlegt man ob man nicht an bestimmte reservierte IP Bereiche rangehen und die Reservierung abschafft zumindest teilweise (super...) und das dann public nutzt. Solcher Irrwitz kommt dann da raus. Das man dann lustig Geräte etc patchen und korrigieren will nur um ein paar Adressen rauszuquetschen weil die lokalen Registries es nicht in den Griff bekommen ordentliche Spielregeln aufzustellen und einzuhalten. Und diesen bekloppten dynamic Kram abzuschalten oder mit static zu ergänzen. -

-

Ja geil!

Dann bitte gleich in Kombination mit Abkündigen von ipv6, weil es zu scheiße umgesetzt wird.Wenn ihr mich entschuldigen würdet, ich muss jetzt ein paar mal hart gegen die Wand rennen.