DHCP und fixe IP auf WAN-Anschluß

-

Hallo Foren-Freunde ;-)

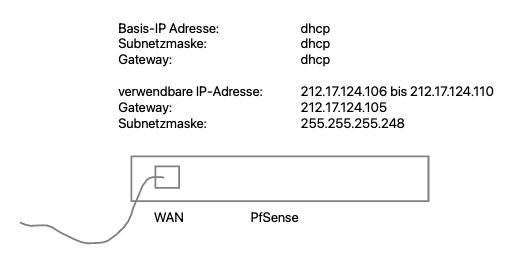

Ich habe einen WAN-Port (ibg3) der die IP-Adresse mit DHCP vom Provider bezieht.

Zusätzlich habe ich jetzt noch ein Paket fixer IP-Adressen erhalten, die ich einbinden sollte. Das ganze sieht folgendermaßen aus:

Kann mir jemand helfen, wie ich diese fixen IP zusätzlich auf ibg3 konfiguriere?tks & greets

-

@saxandl

Hallo,ist das die ganze Info, die du vom Provider bekommen hast? Es gibt da nämlich unterschiedliche Varianten.

Grundsätzlich kannst du aber die zusätzlichen IPs in Firewall > virtuelle IPs als Typ "IP Alias" zum externen Interface (ibg3) hinzufügen, jede einzeln, aber mit der passenden Subnetzmaske.

Wenn das zusätzliche Gateway als Standard verwendet werden soll / muss, musst du in System > Routing > Gateways einrichten und als Standard setzen.

Dann kannst du die IPs verwenden für NAT oder auf der Firewall direkt.

Wenn sie auch für ausgehende Verbindungen verwendet werden sollen, musst du noch, wenn du nicht NAT 1:1 verwendest, das Outbound NAT entsprechend konfigurieren.Wenn die zusätzlichen IPs auf die primäre geroutet sind, könnten sie auch direkt in eingehenden NAT Regeln verwendet werden, ohne sie als virtuelle Adressen hinzuzufügen.

-

@viragomann

Hallo, ich hab das mal so hinbekommen, danke!

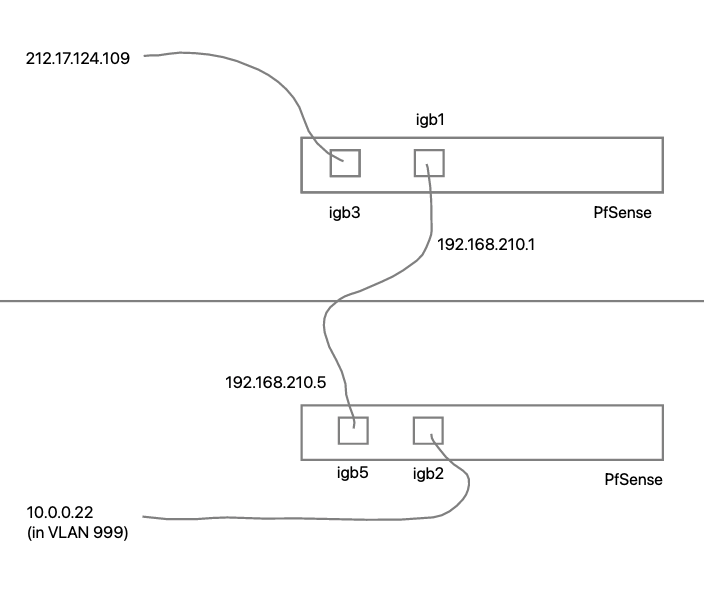

Nächste Herausforderung: die ankommende Anfrage auf der fixen IP soll über eine weitere PfSense (geographisches Problem) in ein VLAN und den dort befindlichen Server geroutet werden.

Meine aktueller Aufbau sieht so aus - ist aber nicht erfolgreich:

was mache ich falsch?

tks&greets

-

@saxandl said in DHCP und fixe IP auf WAN-Anschluß:

die ankommende Anfrage auf der fixen IP soll über eine weitere PfSense (geographisches Problem) in ein VLAN und den dort befindlichen Server geroutet werden.

Per Port-Forwarding nehme ich an, also 2 mal NAT.

Ist die erste pfSense das Default Gateway auf der zweiten?

-

@saxandl said in DHCP und fixe IP auf WAN-Anschluß:

was mache ich falsch?

"Geht nicht" ist keine valide Fehlerbeschreibung. Keiner kann dir helfen, wenn du weder von pfSense A noch von B irgendwas postest außer IP Adressen. Sorry aber keine Config/Screens - kein Hellseher. So klappt Fehlererkennung nicht ;)

Cheers

-

Du setzt die Public IP auf der ersten FW in die interne um, dann wird das geroutet weiter gegeben.

Sauber ist es, wenn zwischen FW 1 und FW 2 ein Transfernetz besteht.

Aber ohne Infos oder Glaskugel kommen wir hier nicht weiter. -

nach langem Tüfteln ist es mir jetzt gelungen, den Verkehr auf der virtuellen IP abzufangen und an das Ziel weiterzuleiten. Mit 1:1 NAT und an der letzten PfSense (#3) mit Port-Weiterleitung.

Im log der PfSense #3 kann man die Anfrage beobachten:

Es schein also alles richtig zu sein - alleine am Apache des WebServers 192.168.1.81 kommt keine Anfrage an. (/var/log/apache2/access.log)

Bin etwas ratlos - hat vl jmd eine Idee?

tks&greets -

@saxandl

Da sind noch alte Fragen offen und dein jüngster Beitrag wirft neue auf.Was ist "PfSense #3"?

Bislang wissen wir nur von 2, und diese wurden noch nicht benannt.Auf welcher Firewall ist nun das 1:1 NAT eingerichtet?

Was ist die Ziel-IP im Log? Diese wurde bislang noch nicht erwähnt.