OpenVPN через разные Gateway

-

@werter

Да.

Да.

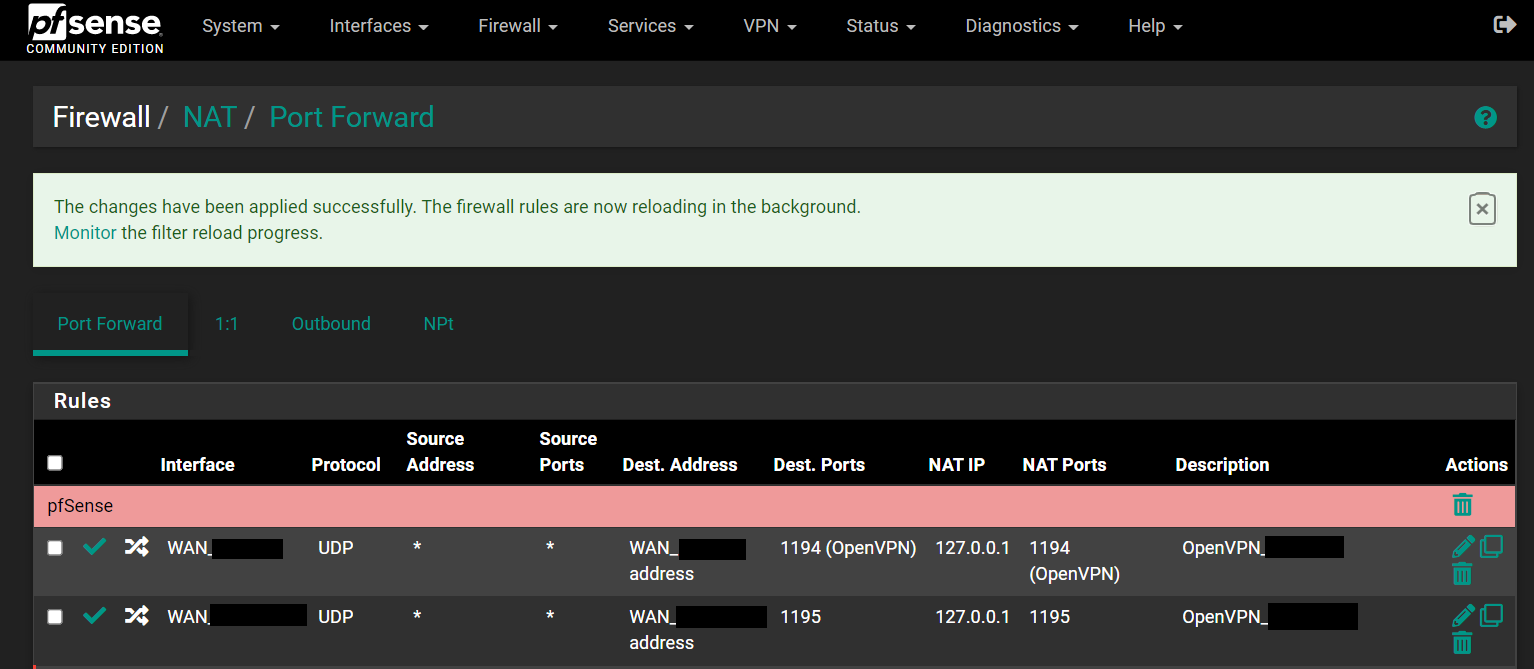

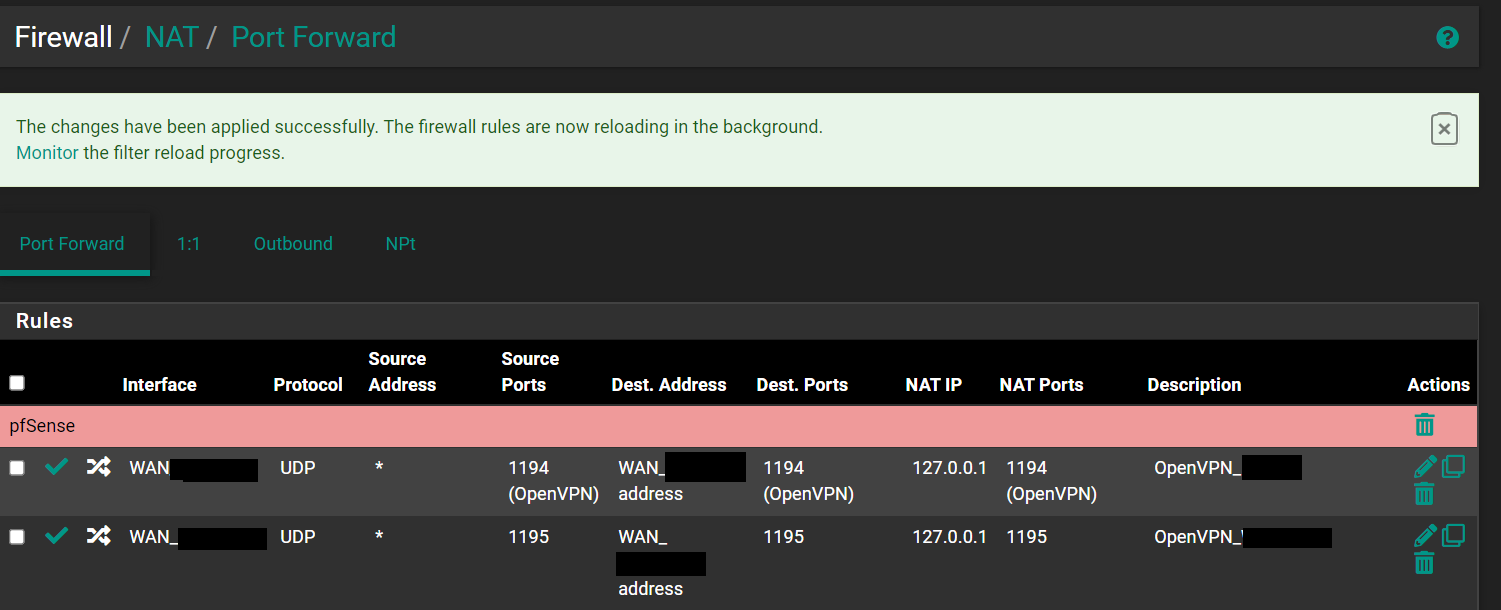

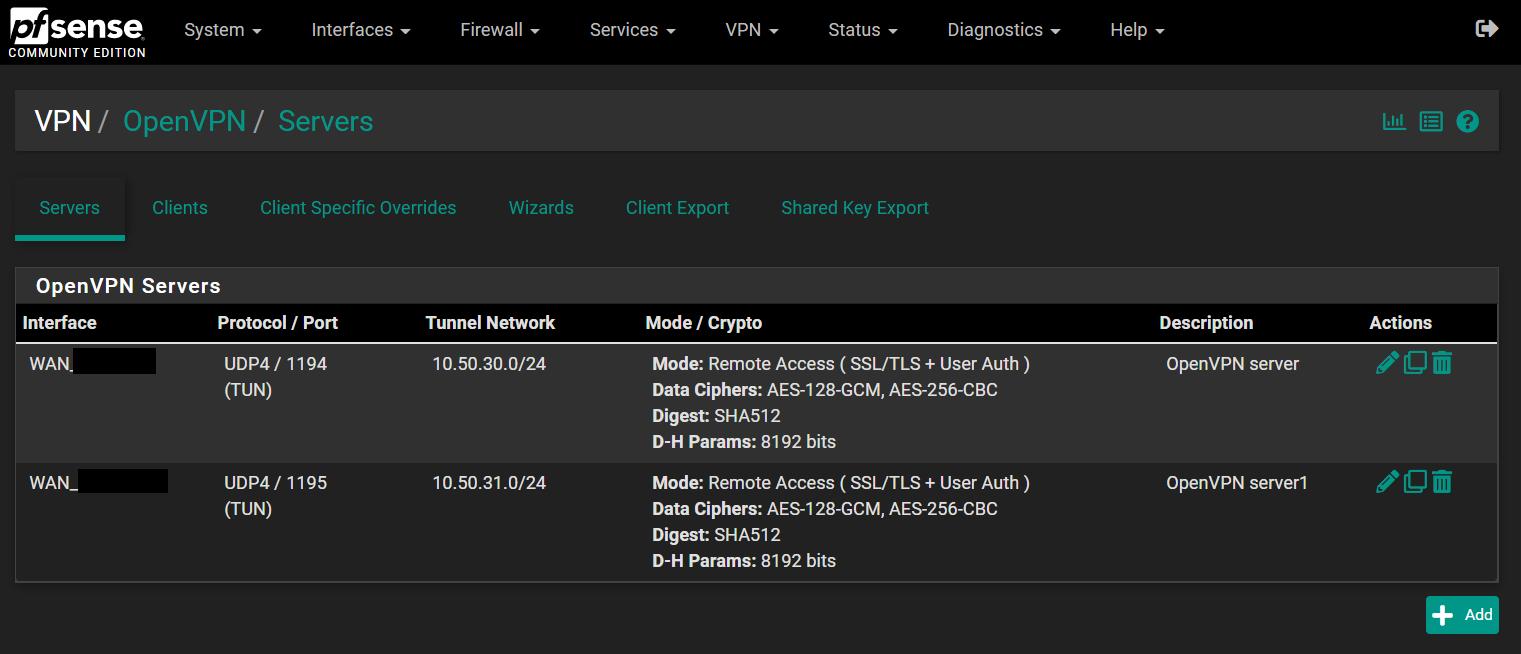

Сейчас 2 OPVN на двух интерфейсах. Необходимо клиентов OVPN на порту 1194 пропускать через один интерфейс, а на порту 1195 по второму интерфейсу.

А какое правило в NAT добавить?

Руководствовался https://docs.netgate.com/pfsense/en/latest/multiwan/openvpn.html

но с настройкой на разные порты, к сожалению в таком варианте клиенты вообще не могут подключиться. -

@happynewguy

Скрин правил НАТа и правил Fw на ЛАН. -

This post is deleted! -

-

@happynewguy

Скрин правил NAT Outbond покажите.Зачем пробрасываете РАЗНЫЕ порты для ОВПН на 127.0.0.1?

Зачем вообще их ПРОБРАСЫВАТЬ, если достаточно просто ОТКРЫТЬ порты для овпн в fw на ВАНах?

Проброс нужен, если вы пользуете одни и теже настройки ОВПН-сервера для обоих ВАНов. У вас не этот случай. -

@werter

NAT Outbond в Automatic, по дефолту установлен

Это я понимаю, решил просто попробовать.Сейчас если я в Firewall - Rules - OpenVPN выбираю Gateway который мне нужен, то с 2-х WAN идет подключение через нужный Gateway. Вопрос только как для каждого WAN установить свой Gateway.

Может быть Source условия прописать какие-то? -

NAT Outbond в Automatic, по дефолту установлен

Надо натить на ВАНы адреса сетей , к-ые получают впн-клиенты.

Переключайтесь в Гибрид и добавляйте адреса впн-сетей с тем ВАНом, через к-ый хотите их выпускать. -

@werter Спасибо за наводку, буду пробовать!

-

Бился, но к сожалению не вышло.

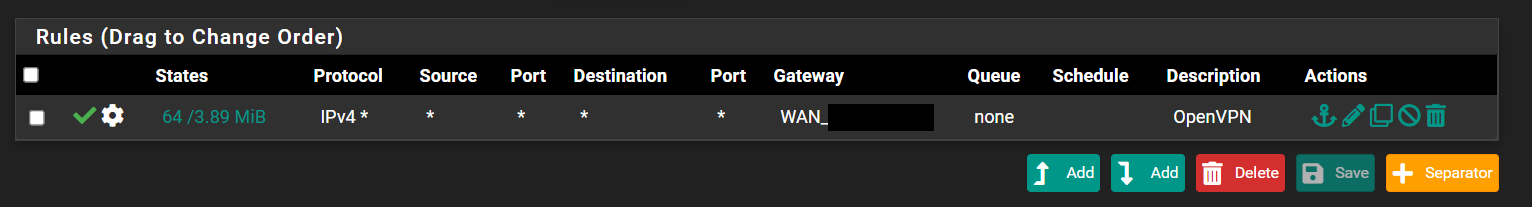

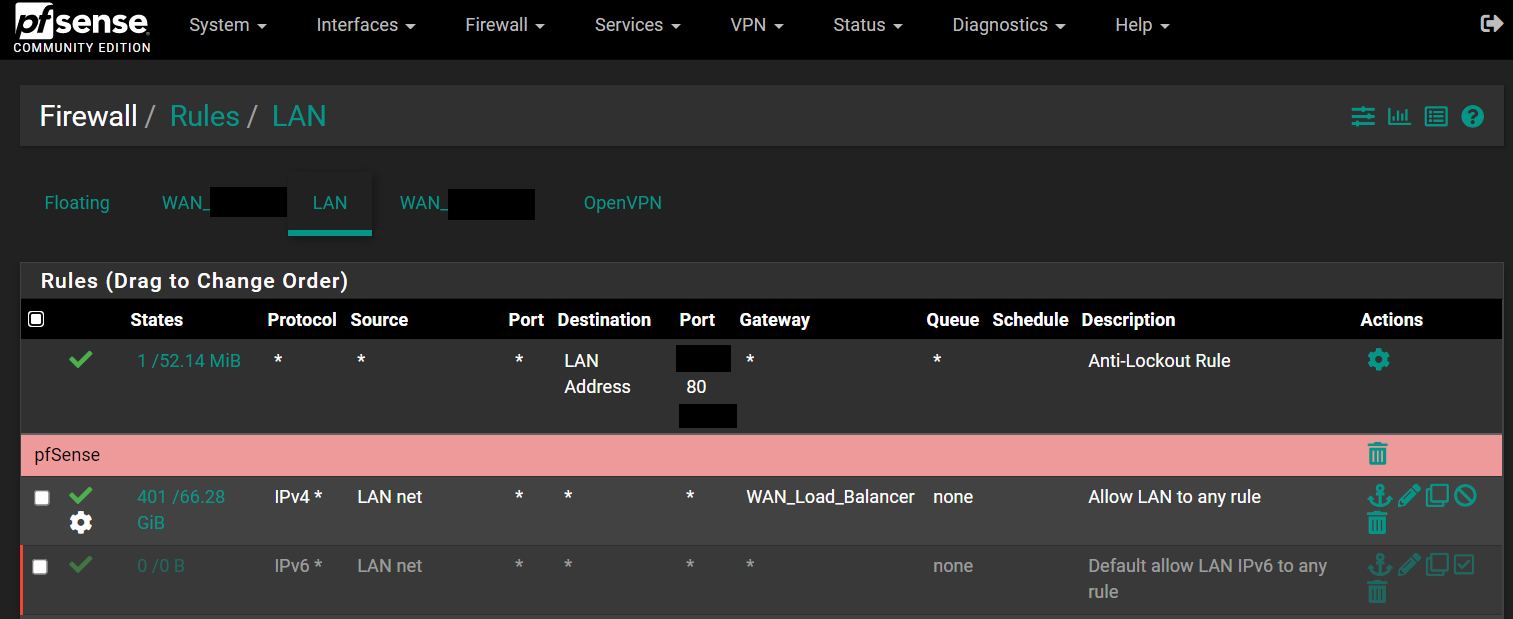

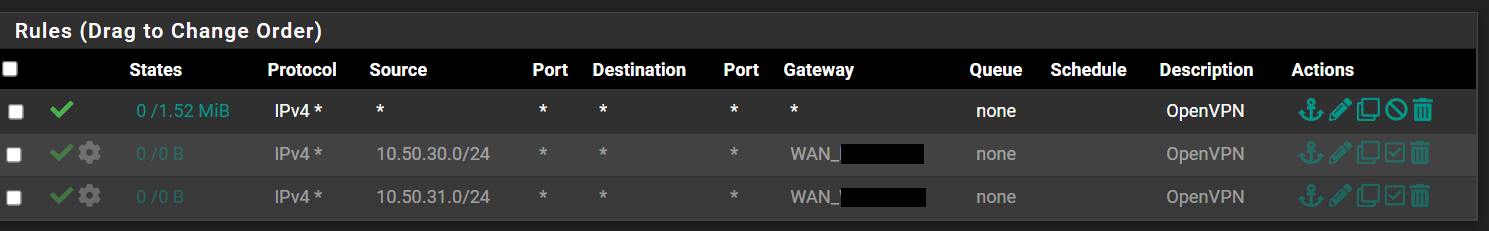

Сначала я попробовал добавить 2 правила в FW > Rules > OVPN (правила выключены, знаю, это только скриншот).:

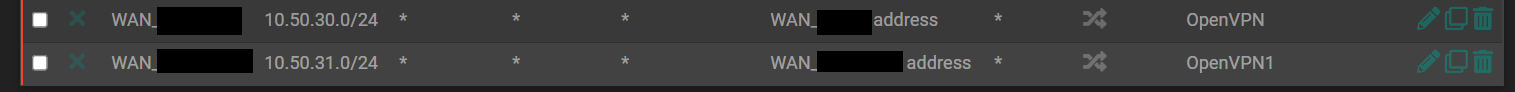

В этом варианте клиенты для разных OVPN серверов подключаются успешно, инет видят, внешний IP присваивается как у необходимого шлюза. НО не видно локалки.В FW > NAT > Outbound добавил (правила выключены, знаю, это только скриншот).

Ситуацию не изменило, локалка как не видна была, так и не видна.

Пробовал полностью в Manual переводить NAT Outbound, включал только необходимые правила. Все равно не видно локалки.Как только в FW > Rules > OVPN оставляю одно правило где Gateway по дефолту стоит - все работает.

Что может быть такое?

-

Добрый.

@happynewguy

А без ухищрений, что вверху на скринах локалка впн-клиентам доступна? Роут до локалки клиенты внешние при поднятие овпн получают? Проверили этот момент.Зы. Покажите скрин правил fw на ОВПН.

Зы2. Постучитесь в ЛС ко мне. Попробуем вместе помозговать. -

Пишу ответ на свой вопрос.

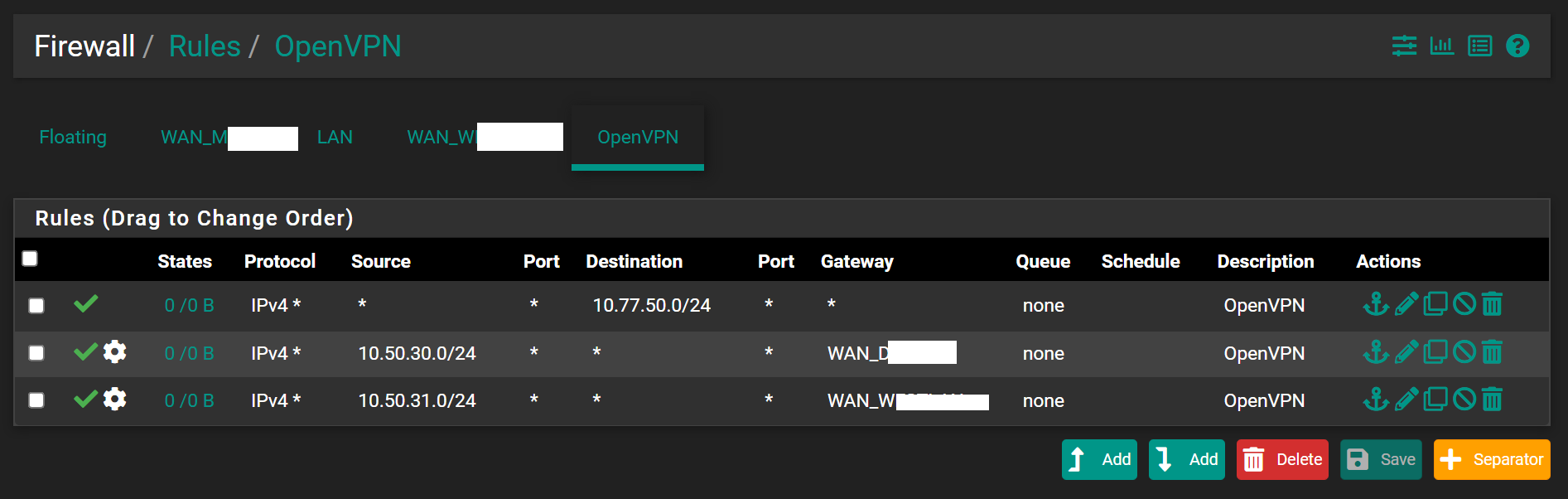

В Rules > OVPN в правило по дефолту для OVPN пишем destination > свою частную сеть, в моем случае 10.77.50.0/24.

После этого добавляем 2 (в моем случае 2 WAN) правила ниже верхнего с указанием source наших подсетей для каждого OVPN сервера и в advanced options добавляем через какой шлюз работать данному правилу.

Так:

Напомню, чего я добивался. Нужно было для 2-х WAN назначать клиентам OVPN разные IP адреса. У меня весь траффик проходит через pfSense.