Portforwarding OpenVPN Client mit statischer public IP

-

Hallo community,

Gleich vorneweg, mir sind sie aktuellen Probleme mit Version 2.5.1 Portforwarding und MultiWAN bekannt.

https://forum.netgate.com/topic/163000/mutiwan-nat-port-forward-pfsense-2-5-1-fehlerhaft-default-gateway/53

https://forum.netgate.com/topic/162966/pfsense-ce-2-5-1-nat-broken-on-interface-default-wan

Aus diesem Grund habe ich auf die 2.5.2 Beta Version gewechselt, wo das Problem gemäss Foren nicht mehr vorhanden ist.Nun zu meinem Problem.

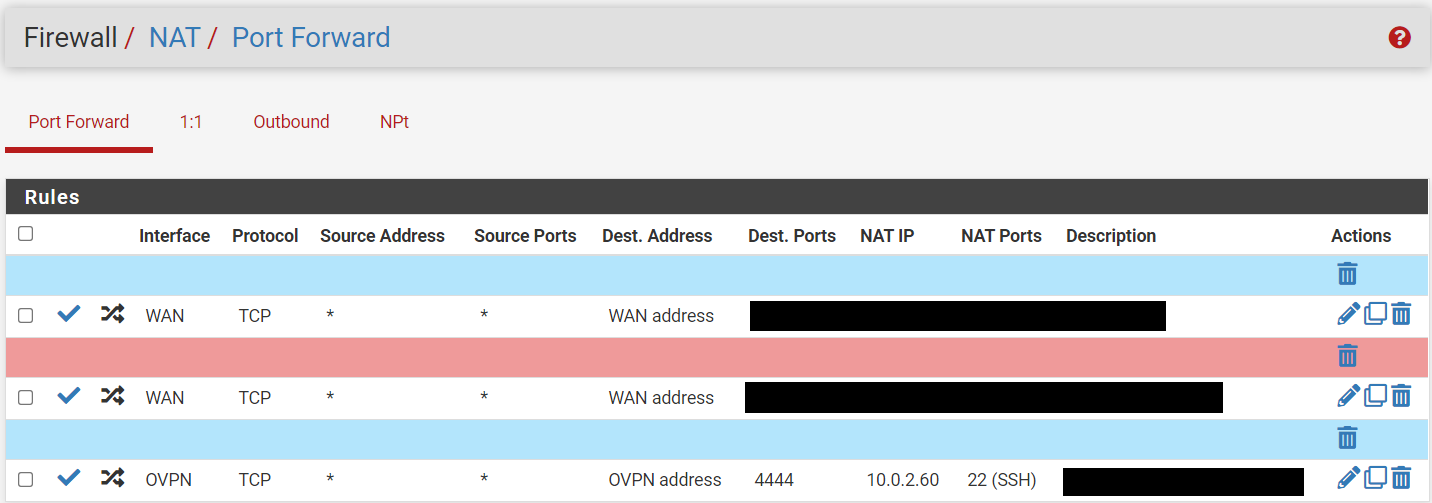

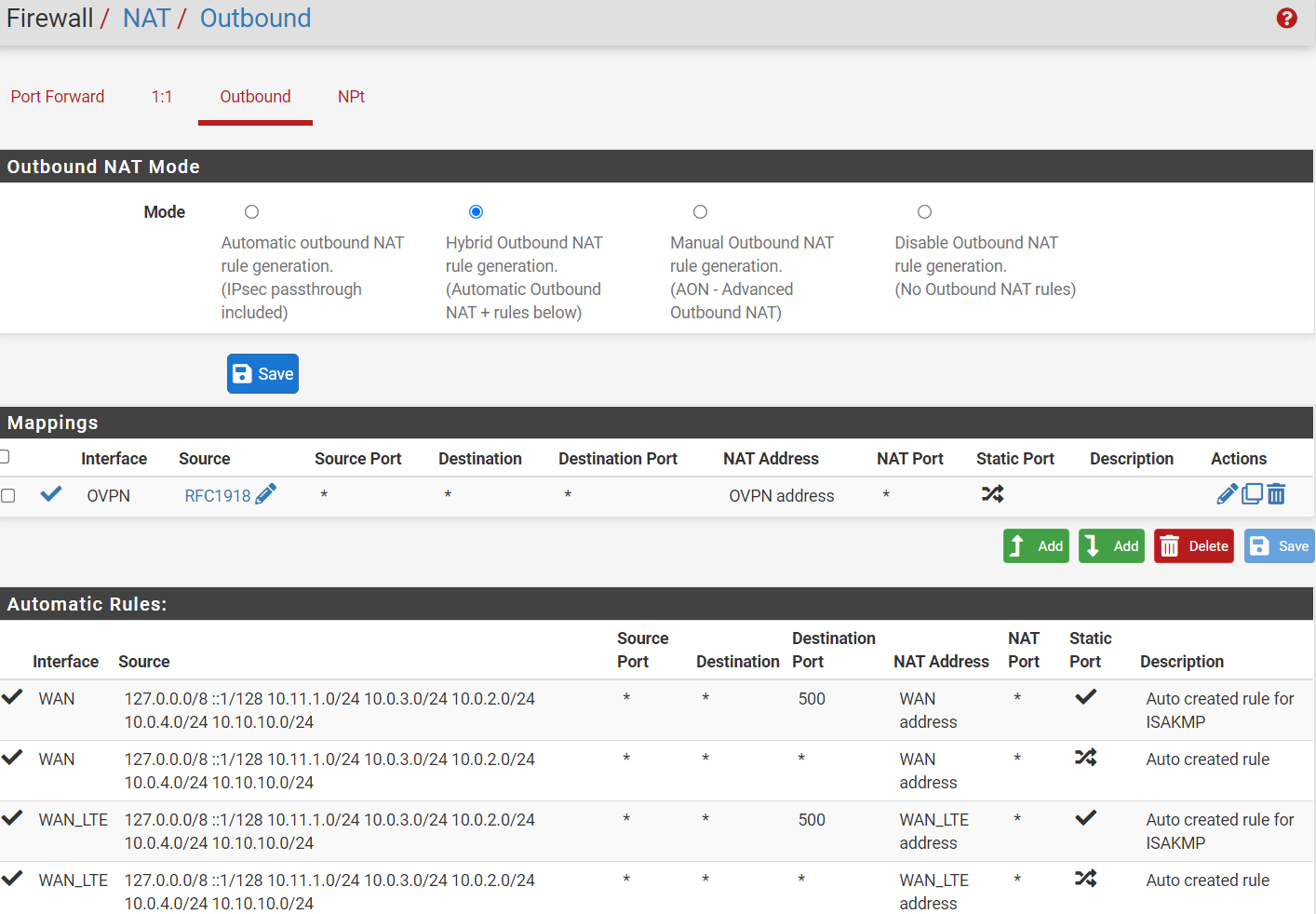

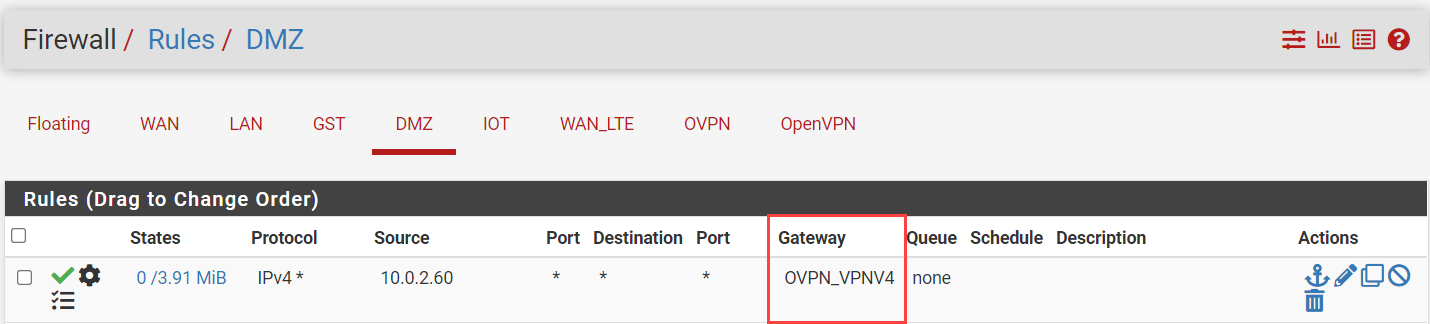

Ich beziehe von ovpn.com eine statische IP via OpenVPN für 1 VM meiner DMZ. Die OpenVPN Client Verbindung in pfsense an sich funktioniert und auf dem Openvpn Interface erhalte ich auch die statische IP.In der FW Regel der DMZ bestimme ich, welche VM IP für den ausgehenden Traffic das Openvpn Interface nutzen soll und das funktioniert soweit auch. Prüfe ich auf der VM meine public IP, erhalte ich die OpenVPN IP.

Richte ich nun für die VM ein Portforwarding ein, kommen die Pakete zwar bei der VM an und diese versucht zu antworten, jedoch verlassen die Antworten die FW dann nicht auf dem OVPN wo eigentlich die Anfrage rein kam, sondern auf dem Standard WAN.

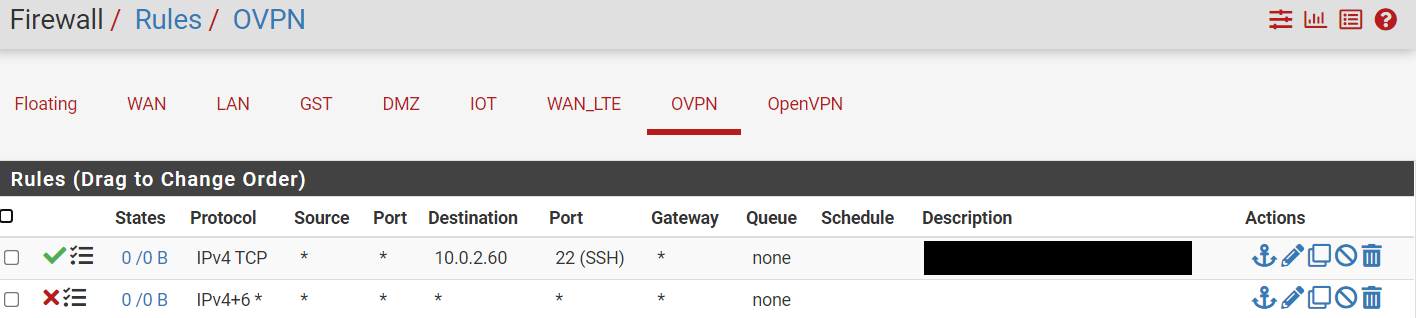

Mittels Packet Capture war das gut zu sehen. Im Firewall-Log sind auch keine blocks mehr zu sehen.Hier noch einige Screenshots. Die FW Regeln auf dem OVPN Interface sind auch auf den OpenVPN Interface, da ich sonst wieder drops im Log habe.

Hat jemand eine Idee, was da dass Problem sein könnte?

Gruss Patrick

-

@xybor said in Portforwarding OpenVPN Client mit statischer public IP:

Gleich vorneweg, mir sind sie aktuellen Probleme mit Version 2.5.1 Portforwarding und MultiWAN bekannt.

Dann versuchst du doch dein Problem hoffentlich mit einer anderen Version zu lösen, oder?

-

@viragomann said in Portforwarding OpenVPN Client mit statischer public IP:

@xybor said in Portforwarding OpenVPN Client mit statischer public IP:

Gleich vorneweg, mir sind sie aktuellen Probleme mit Version 2.5.1 Portforwarding und MultiWAN bekannt.

Dann versuchst du doch dein Problem hoffentlich mit einer anderen Version zu lösen, oder?

Jap, wie erwähnt mit der 2.5.2-Beta, die bei anderen anscheinend funktioniert.

-

@xybor said in Portforwarding OpenVPN Client mit statischer public IP:

Jap, wie erwähnt mit der 2.5.2-Beta, die bei anderen anscheinend funktioniert.

Ah ja, hatte ich übersehen. Sorry.

Achte darauf, dass weder eine Pass-Regel am OpenVPN Tab noch eine am Floating auf den reinkommenden Traffic von der ovpn.com zutrifft. Oder anders, es muss ausschließlich eine Regel am OVPN Tab den Traffic erlauben.

Die anderen beiden Tabs hätten den Vorzug, sollte da eine Regel zutreffen. -

@xybor Welche Version? 2.5.2 ist schon länger RC. Auf den letzten Snapshot geupdated?

-

@jegr said in Portforwarding OpenVPN Client mit statischer public IP:

@xybor Welche Version? 2.5.2 ist schon länger RC. Auf den letzten Snapshot geupdated?

2.5.2-RC (amd64), built on Thu Jun 17 17:10:26 EDT 2021

-

@xybor Gibt es Regeln auf dem OpenVPN G-Interface?

-

@jegr Ja, die selben wie beim OVPN Interface, vom Screenshot. Habe irgendwo gelesen und dann auch im FW Log gemerkt, dass man es immer auf beiden Interfaces konfigurieren muss.

-

@xybor said in Portforwarding OpenVPN Client mit statischer public IP:

Habe irgendwo gelesen und dann auch im FW Log gemerkt, dass man es immer auf beiden Interfaces konfigurieren muss.

Keine Ahnung, wo du diesen Stumpfsinn her hast, aber habe ich oben nicht klar genug geschrieben, dass am OpenVPN Tab keine Regel für diesen Traffic zutreffen darf?

-

@viragomann Habe dein Kommentar erst jetzt gesehen... Danke, jetzt funktioniert es.

Verstehe zwar nicht warum es nicht funktioniert, wenn der Traffic in beiden Tabs zugelassen wird aber passt schon.Ich sah die erwähnten Blocks nur, weil im OpenVPN Tab meine bereits bestehenden Regeln für mobilen C2S Zugriff vorhanden waren. Wo stelle ich die nun ein oder geht gar nicht beides zusammen?

C2S Zugriff läuft über das Standard WAN Interface. -

@xybor said in Portforwarding OpenVPN Client mit statischer public IP:

im OpenVPN Tab meine bereits bestehenden Regeln für mobilen C2S Zugriff vorhanden waren. Wo stelle ich die nun ein oder geht gar nicht beides zusammen?

Anderen OpenVPN Instanzen kannst du entweder auch ein Interface zuweisen und die benötigten Regeln da definieren. Dann wären alle Instanzen sauber getrennt.

Oder du richtest die Regeln am OpenVPN Tab so ein, dass sie nicht zutreffen. Könnte sich aber als schwieriger gestalten, denn eine Block-Regel für den gewünschten Traffic von ovpn.com darfst du da auch nicht setzen. -

@xybor said in Portforwarding OpenVPN Client mit statischer public IP:

Verstehe zwar nicht warum es nicht funktioniert

pfSense routet die Antworten von den internen Geräten standardmäßig entsprechenden der Routing-Tabelle. Damit würden Antworten auf Pakete, die über ovpn.com reinkommen, aber zum Default Gateway, also WAN, gehen, weil das Ziel eine beliebige Public-IP ist.

Damit pfSense Multi-WAN Traffic richtig handeln kann, verwendet es eine sog. "reply-to" Marke. Ein Tag, mit dem es Pakete, die an einem Interface, an welchem ein Gateway konfiguriert ist, markiert, um später die Antworten auf das jeweilige Gateway zurücksenden zu können. Dies geschieht über die Filter-Regel. Bedingung ist allerdings, dass das Interface eindeutig ist (klarer Weise), was aber auf Regeln am OpenVPN Tab und auf Floating nicht zutrifft.

OpenVPN ist eine implizite Interface-Gruppe, die sämtliche OpenVPN Instanzen inkludiert. Floatings können für meherere Interfaces konfiguriert werden. Beide haben aber Vorrang gegenüber Interface-Regeln.

Genau dieses funktioniert auf CE 2.5.1 nicht. -

@viragomann Danke für deine Unterstützung und die kompetente Erklärung.