GIF & GRE Tunnels

-

Hallo zusammen,

hat sich mal jemand mit den GIF & GRE Tunnels beschäftigt? Wenn ja, bei welchem Anwendungsgebiet?

Ich nutze momentan einen GIF Tunnel für 6in4 mit tunnelbroker.net damit ich einen statischen IPv6 Präfix bekomme, was mir aktuell weder Vodafone noch die DTAG im Consumer Bereich anbietet.

Da ich dort als Endpunkt allerdings Prag nutze (FRA und Berlin hatten Package Loss bei mir) und sich damit natürlich die Latenz + Hops unnötig erhöhen, hat sich mir die Frage gestellt, ob man einen GIF Tunnel nicht auch zwischen zwei pfSense bzw. pfSense und Linux machen könnte. Ähnlich wie @JeGr das bereits mit VPN beschrieben hat.

Habe bei Hetzner auch zwei kleine vserver Instanzen + die notwendigen statischen IPv6 Präfixe, um das damit umsetzen zu können.Weder in der netgate Doku noch via Google habe ich aber lesen können, wie man zwischen zwei pfSense z.b. so einen GIF Tunnel einrichtet. Ziel wäre also, meinen 3 Services zu Hause eine statische IPv6 Adresse zu geben damit diese auch public erreichbar sind. Mit dem dynamischen Präfix, welcher mir durch Vodafone bzw. DTAG zur Verfügung gestellt wird, finde ich es zu kompliziert die Firewall Rules, Custome DNS Einträge und die Client Konfiguration immer aktuell zu halten.

-

Zum Thema pfsense und GRE, suche mal da im Forum nach "Feste IPs pfsense", da gibt es ein HowTo.

Wollte das auch so händeln, leider macht der IP Wechsel vom Provider ein Skript notwendig, da GRE, so wie ich das gelesen habe, ne IP benötigt.

Dank @viragomanns unermütliches Engagement läuft es seit dem über den VPN Tunnel. Zur Zeit laufen die Spielekonsolen darüber, bis jetzt gibt es kein negatives Feedback.

-

@m0nji said in GIF & GRE Tunnels:

Mit dem dynamischen Präfix, welcher mir durch Vodafone bzw. DTAG zur Verfügung gestellt wird, finde ich es zu kompliziert die Firewall Rules, Custome DNS Einträge und die Client Konfiguration immer aktuell zu halten.

Möglich ist es dennoch (automatisiert).

Warum nicht per VPN realisieren?

-

@m0nji said in GIF & GRE Tunnels:

hat sich mal jemand mit den GIF & GRE Tunnels beschäftigt? Wenn ja, bei welchem Anwendungsgebiet?

Bei IPv6 Tunneln bspw. - Stichwort HE.net IPv6 Tunnelbroker

Da ich dort als Endpunkt allerdings Prag nutze (FRA und Berlin hatten Package Loss bei mir) und sich damit natürlich die Latenz + Hops unnötig erhöhen, hat sich mir die Frage gestellt, ob man einen GIF Tunnel nicht auch zwischen zwei pfSense bzw. pfSense und Linux machen könnte. Ähnlich wie @JeGr das bereits mit VPN beschrieben hat.

Budapest oder London waren bei mir annähernd loss free und wesentlich besser von Hop und Latency. Ansonsten ist ein wenig mehr Latenz in den meisten Fällen nicht so wild.

Aber ja, kann man natürlich machen, allerdings haben GIF Tunnel IMHO das Problem dass sie eben null skalieren bzw. auch nicht wirklich komfortabel konfigurierbar sind. Stichwort: MultiWAN, CARP Cluster, IP vs DynDNS Namen etc. - das lässt sich bei den meisten GIF/GRE Tunnel konfigs nur schwerlich nutzen. Oder an welche IP gebunden wird etc. etc.

Da ist ggf. OpenVPN mit keiner/minimaler Verschlüsselung schon einfacher. Und wenns um IP verschieben geht (also fixe IP4/6 ranholen), dann muss man eh betrachten, dass ggf. alles was außerhalb der Firewall stattfindet so oder so vielleicht "unsafe" ist. Also wäre ein "ranholen" von IPs via unverschlüsseltem/minimal verschlüsseltem Tunnel (für bessere Performance) auch nicht schlimm(er) als die vom Provider aufs WAN zu bekommen. Man muss sich also um VPN, Verschlüsselung via SSL und Co selbst kümmern. Was OK ist - aber muss man sich eben überlegen, was man da ggf. alles "inklusive haben will". :)

Mit dem dynamischen Präfix, welcher mir durch Vodafone bzw. DTAG zur Verfügung gestellt wird, finde ich es zu kompliziert die Firewall Rules, Custome DNS Einträge und die Client Konfiguration immer aktuell zu halten.

Jap das leidige Problem. Auch wenn 2.5.2 da demnächst jetzt noch Verbesserungen mitbringt, da man dann wenigstens Rules auf Host-Teile von IP6 Adressen konfigurieren kann (also bspw. mit ::123:456:789:abc statt der kompletten IP6 inkl. Prefix Part). Damit bekommt man wenigstens mal halbwegs tauglich Funktion/Dienste freigeben hin. Aber es ist so oder so ein Graus mit dyn Prefixen, da bin ich voll bei dir :)

Aber zurück zum Thema: GIF und GRE sind eben beide ohne Encryption und arbeiten meistens nur mit IPs sauber. Wenn man nicht unbedingt Layer2 o.ä. weiterleiten will oder mit Protokollen arbeitet, die nicht sauber via OpenVPN geroutet werden können, gibt es glaube ich wenig, was GIF/GRE vor OpenVPN priorisiert. Und mit dem Aufkommen von WireGuard wird es wahrscheinlich in Zukunft auf OVPN/WG rauslaufen, da beide wesentlich flexibler und sicherer sind als GIF oder GRE und im Zweifelsfall auch beide Familien transportieren können (IP4+IP6 bspw.)

Cheers

-

Danke erstmal an alle für den Input. Habs jetzt tatsächlich via GIF Interface lösen können.

Ich muss gestehen beim Lösungsansatz über VPN habe ich relativ früh abgeschalten, weil mir das zu aufwendig erschien und nicht genau das war was ich umsetzen wollte. Zumal für mich IPSEC und OpenVPN halt einen gewissen Overhead haben. Ich sollte den anderen Thread aber noch mal genauer durchgehen und letztendlich entscheiden was den größten Mehrwert hat. Thema Sicherheit will ich ja auch nicht ganz außer Acht lassen.Der Punkt mit Multiwan ist sicher nicht von der Hand zu weisen, da man ja eine Multiwan Gatewaygroup auf einen OpenVPN Tunnel legen kann. Das hat mich auch neben den dynamischen IPv6 Präfixen generell gestört, das man relativ schlecht nativ IPv6 und Multiwan nutzen kann, da man auf dem LAN Interface ja nur ein Interface (WAN1 oder WAN2) tracken kann. Man kann dann zwar mit "NPt" das ganze umsetzen aber ist bei Dynamischen Präfixen nach wie vor Mist.

Ich bin auch leider noch nicht tief genug drin beim Thema GRE/GIF um alles jetzt wirklich sauber bewerten zu können, aber die Umsetzung war tatsächlich ziemlich einfach.

Hier mal die Beispiel Konfig:

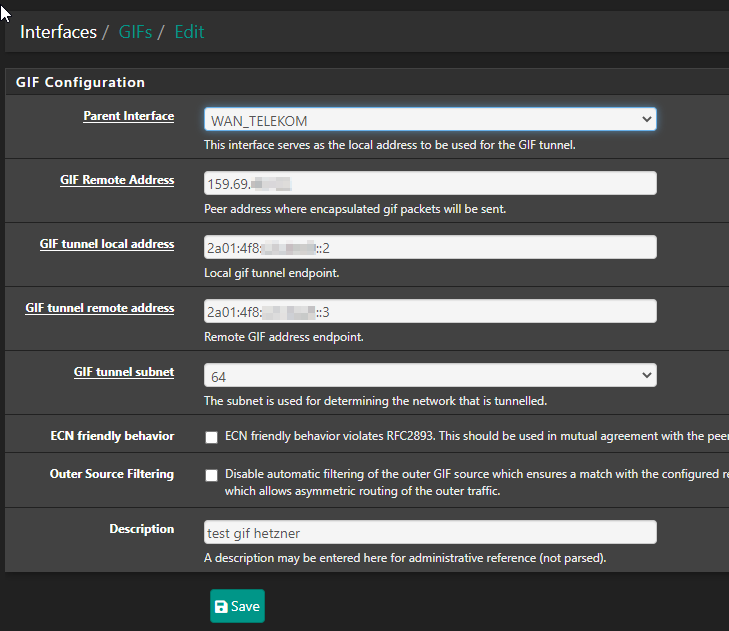

pfSense1 (Home Router) Konfiguration:

- GIF Interface angelegt

- GIF Interface zugwiesen

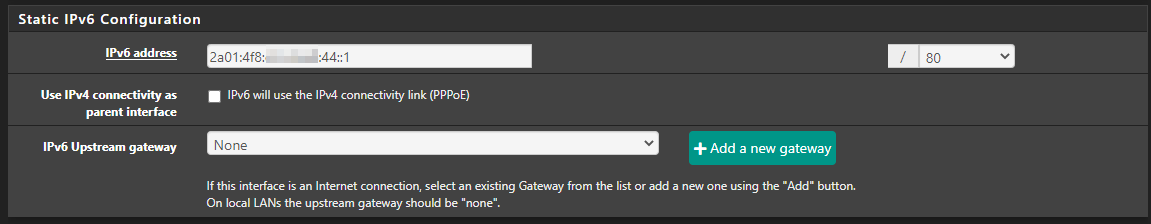

- LAN Konfiguration

- Default IPv6 Gateway auf das neue GIF Interface gesetzt

- Firewall Rules auf LAN und GIF Interface gesetzt (beim GIF Interface sollte mindestens eine Regel existieren damit PING zwischen beiden Endpunkten funktioniert: Ist fürs Gateway Monitoring)

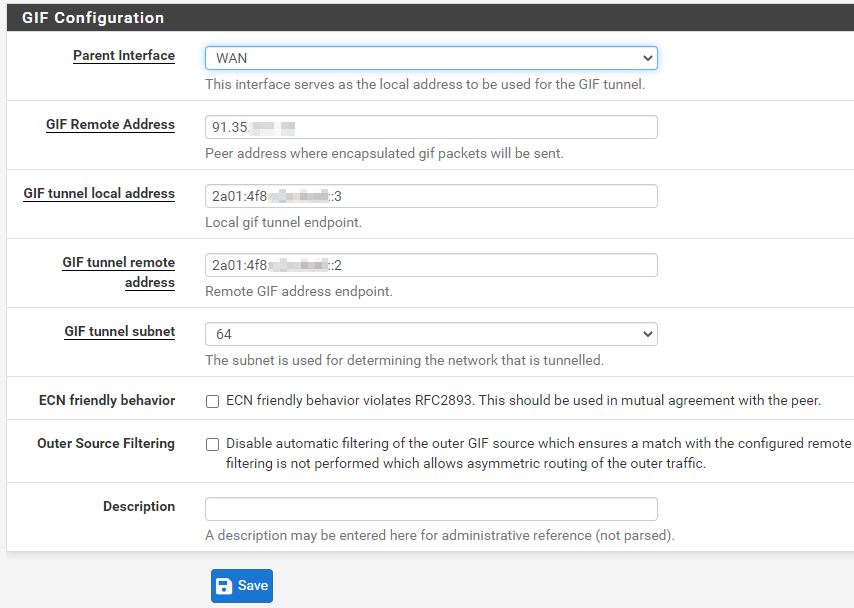

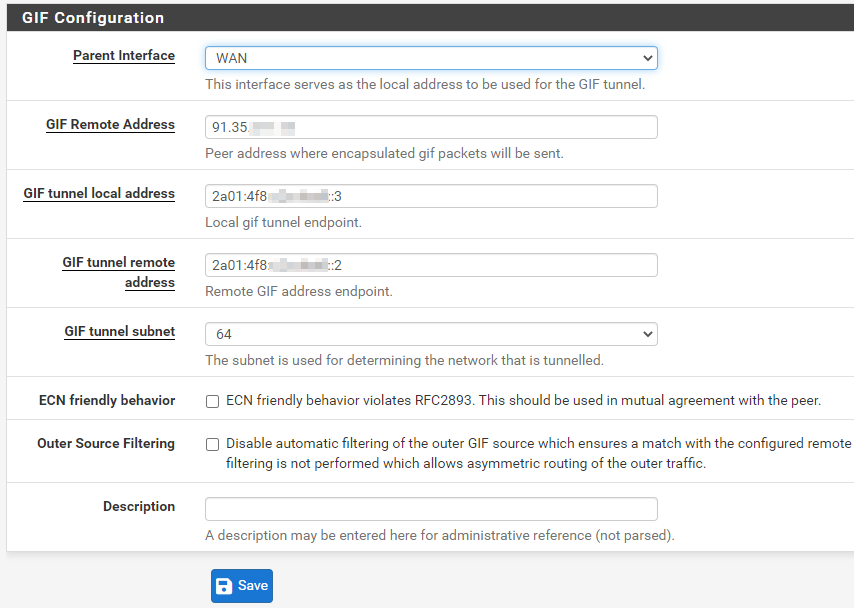

pfSense2 (Hetzner VM)

- GIF Interface angelegt

- Static Route angelegt

- Firewall Rules auf WAN und GIF Interface angelegt ( WAN: damit Pakete bei Bedarf zur pfSense nach Hause geleitet werden aus dem Internet. GIF: PING für Gateway Monitoring und eine zusätzliche Regel damit ausgehender IPv6 Traffic von der pfSense zu Hause zum Internet zugelassen werden)

Jetzt kann ich meinen Devices daheim bei Bedarf IPs aus der Range 2a01:4f8:xxxx:yyyy:44::/80 geben.

Ping und Hops sind jetzt natürlich deutlich besser. Habe nun gerade mal 9ms on Top.

ToDos:

- Lösung finden für die Remote Adresse, welche momentan zwingend eine IP sein muss

- des gesamte Konstrukt nochmal auf Sicherheit überprüfen

- GIF Interface angelegt

-

@m0nji said in GIF & GRE Tunnels:

des gesamte Konstrukt nochmal auf Sicherheit überprüfen

Gibt keine ;) GIF ist unverschlüsselt. :)

Lösung finden für die Remote Adresse, welche momentan zwingend eine IP sein muss

Ginge nur händisch / selbst gebastelt, da GIF m.W. ne IP als Gegenstelle brauchen.

Der Punkt mit Multiwan ist sicher nicht von der Hand zu weisen, da man ja eine Multiwan Gatewaygroup auf einen OpenVPN Tunnel legen kann. Das hat mich auch neben den dynamischen IPv6 Präfixen generell gestört, das man relativ schlecht nativ IPv6 und Multiwan nutzen kann, da man auf dem LAN Interface ja nur ein Interface (WAN1 oder WAN2) tracken kann. Man kann dann zwar mit "NPt" das ganze umsetzen aber ist bei Dynamischen Präfixen nach wie vor Mist.

Tatsächlich ginge das recht einfach ohne. Du kannst zu deinem VPS einfach zwei Tunnel bauen. Einfache Site2Site mit PSK bspw. Jeden mit nem /30er Transfernetz. Auf VPS Seite wie auf Home Seite beide assignen als Interface. Dann hast du die entsprechenden Gateways. Und auf Home Seite machst du je einen OVPN Client pro WAN. Dann machst du ne GW Gruppe über die beiden /30er Gateways - die Gegenstellen die du im /30 hast bei deinem VPS. Also bspw. 10.10.10.0/30 und 10.10.10.4/30. Dann hast du .1 und .5 als GWs für dein Home und dein Home ist .2 und .6. Mit assigned VPN Interfaces hast du dann 2 neue Gateways .1 und .5 im Routing, da machste ne Failover Gruppe (oder LB Gruppe - geht auch!) drüber und zack! hast du deine Verbindung zum VPS über OVPN ge"loadbalanced" bzw failovered. Was du dann vom VPS zurück zu deinem Home Router schickst als IP ist dir überlassen :)

Cheers

-

@jegr

ich schau mir die OpenVPN Variante übernächste Woche noch mal genauer an. Im Urlaub habe ich da mehr Muße dazu ;)

Wegen der Sicherheit, muss ich eher jetzt mal noch die Firewall Rules überprüfen. Hier hatte ich großzügiger die Rules gesetzt, damit ich das als Fehlerquelle ausschließen kann.

Das der GIF Verkehr unverschlüsselt ist, hatte ich auch schon gelesen. Man könnte es zwar via VPN jetzt noch kapseln aber ob das tatsächlich einen Mehrwert bringt? Ob nun der Traffic ein Hop eher oder später unverschlüsselt im Netz landet.... -

@m0nji said in GIF & GRE Tunnels:

ich schau mir die OpenVPN Variante übernächste Woche noch mal genauer an. Im Urlaub habe ich da mehr Muße dazu ;)

Wer nicht ;)

Wegen der Sicherheit, muss ich eher jetzt mal noch die Firewall Rules überprüfen. Hier hatte ich großzügiger die Rules gesetzt, damit ich das als Fehlerquelle ausschließen kann.

ah das war gemeint, klar, das muss dann passen dass man sich nicht zu viel aufmacht.