Вопрос по маршрутизации между VLAN

-

@sirota said in Вопрос по маршрутизации между VLAN:

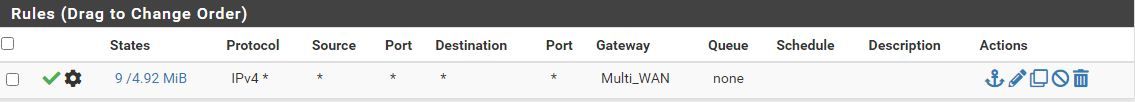

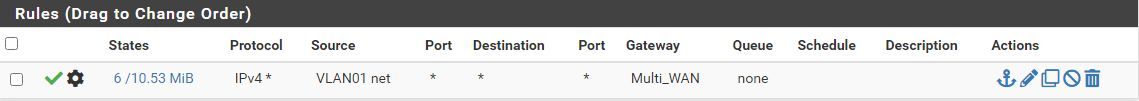

@antonr69 как нет? У вас жёстко указан гетвей. Он не может физически знать о ваших вланах

Ели так, то интернет есть, изоляции нет.

-

@antonr69

Так тоже самое

-

@antonr69 Дамс... Source ваш влан. И изоляции точно нет? Вы получаете доступ к своим сервисам за другими вланами или просто пингуете? В интернете чего только нет.

-

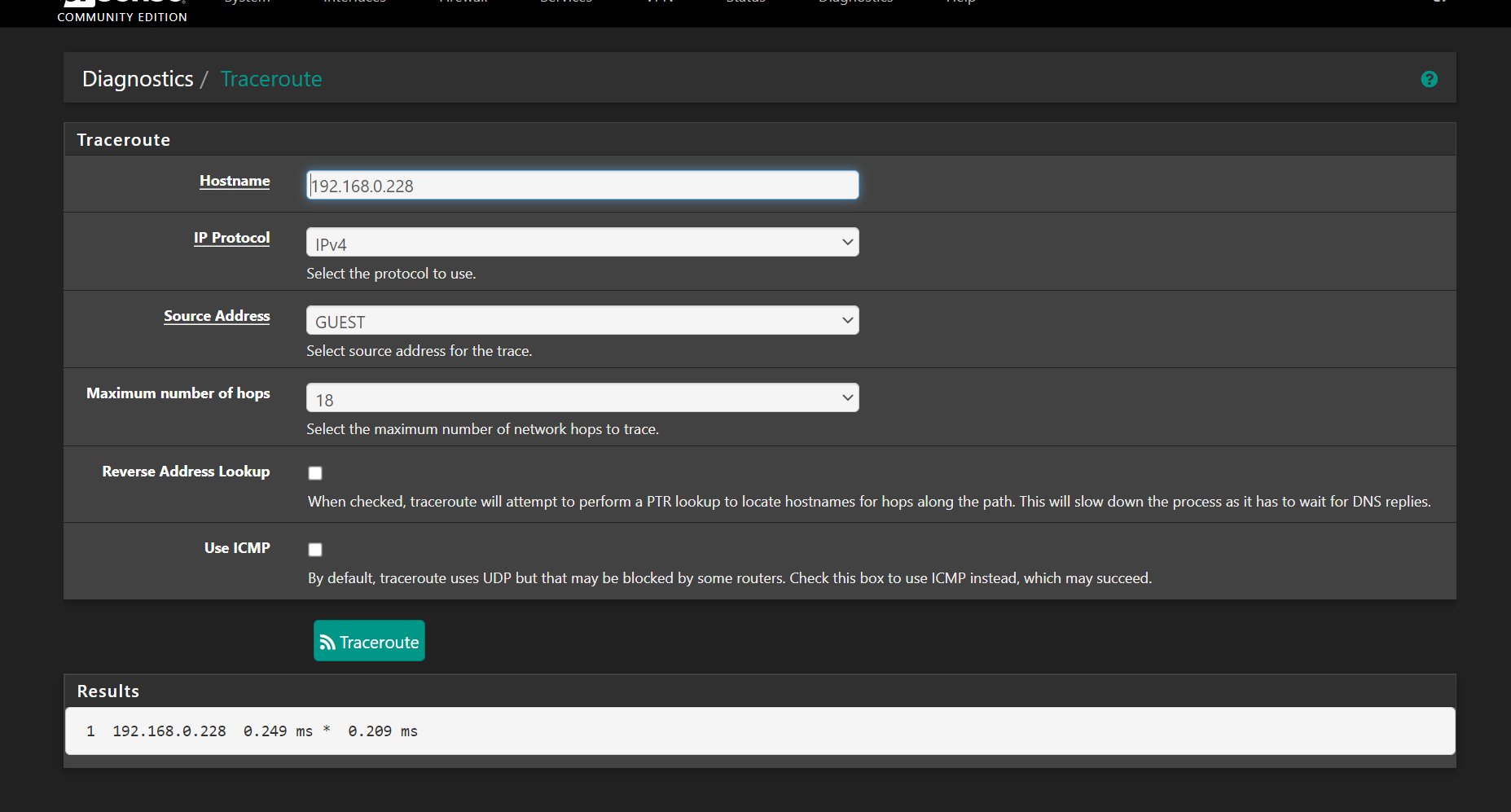

@antonr69 это единственное правило на интерфейсе? Сделайте reset states и потом трассировку до узла на другом влане.

-

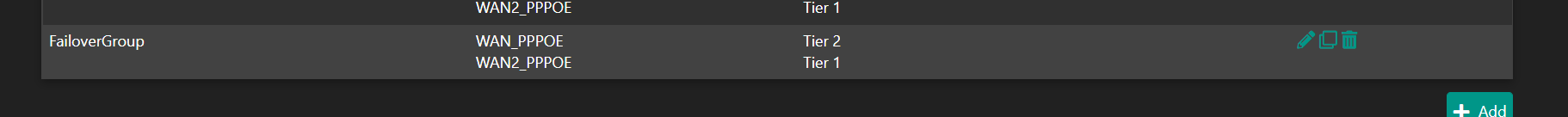

@antonr69 и в вашем мультиване что за роуты? Там случаем не затисались роуты до ваших вланов?

-

@sirota said in Вопрос по маршрутизации между VLAN:

@antonr69 Дамс... Source ваш влан. И изоляции точно нет? Вы получаете доступ к своим сервисам за другими вланами или просто пингуете? В интернете чего только нет.

Просто пингую, на них еще ничего нет. Тестовый полигон.

-

@sirota said in Вопрос по маршрутизации между VLAN:

@antonr69 и в вашем мультиване что за роуты? Там случаем не затисались роуты до ваших вланов?

Там ничего нет, пусто.

-

@werter said in Вопрос по маршрутизации между VLAN:

@antonr69

Вот хороший мануал по VLAN на пф https://nguvu.org/pfsense/pfsense-baseline-setup/Спасибо. Годная вещь.

-

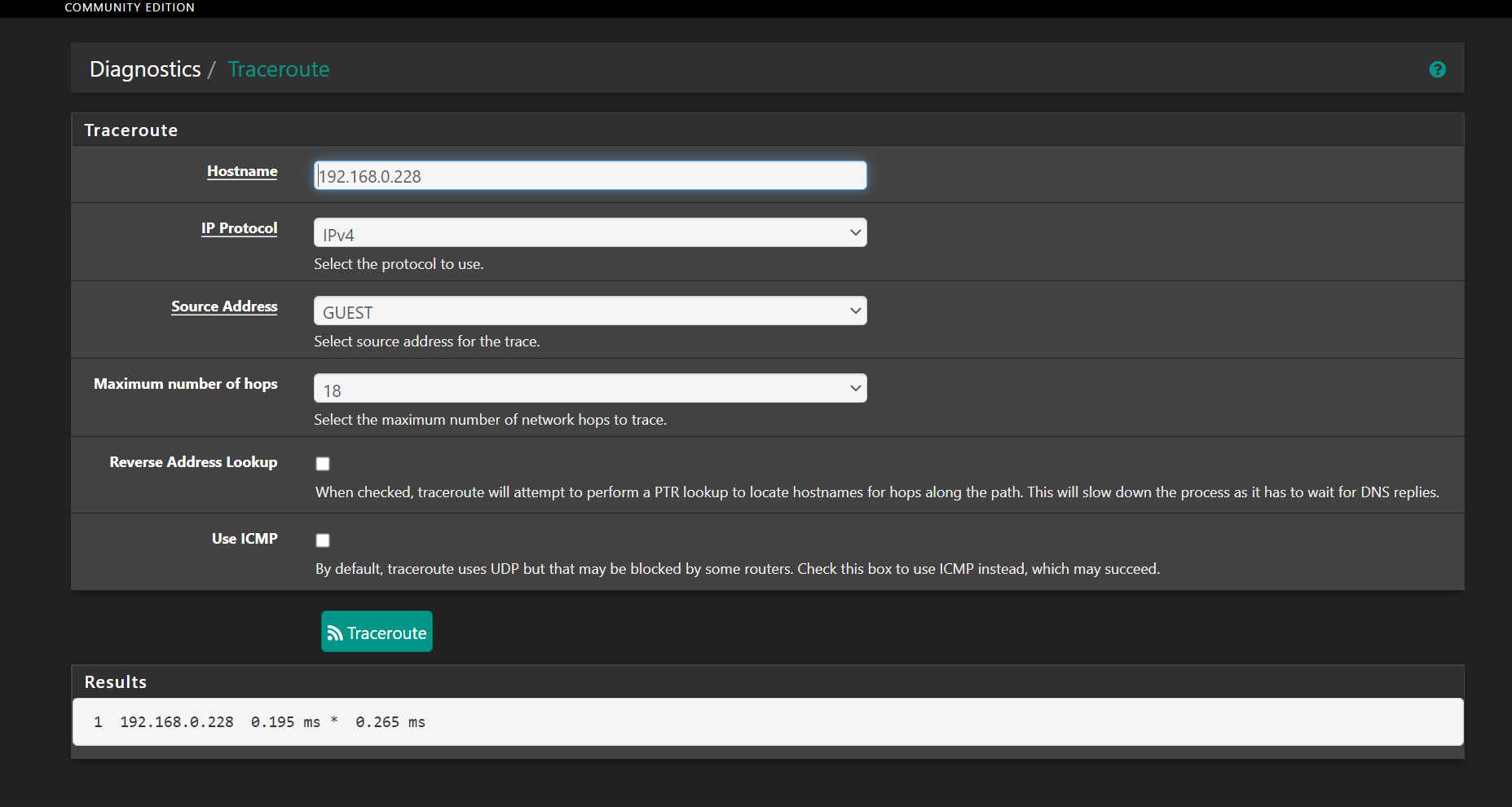

@antonr69 Надо не пинговать а делать tracert. Очень легко может оказаться что у вашего провайдера где-то есть такой же IP внутри сети. Или не вашего, а вышестоящего. И пинговать вы будете не свой девайс.

Просто если не указывать gateway, то будет работать в соответствии с таблицей маршрутизации PF и тогда да, вполне что там есть роут до всех вланов. Но если указать шлюзом то через что вы ходите в инет, то там маршрутов до ваших вланов ни как быть не может. -

@sirota

Спасибо, учту. -

@antonr69

Вообщето, да, можно обойтись и двумя правилами, если во втором правиле изменить на разрешить, а в дист сделать инвертирование.

-

@werter said in Вопрос по маршрутизации между VLAN:

@antonr69

Ок

1-е - оставляем.

2-е - в src - VLAN net (вашу влан-сеть) и в Шлюз - указать имя шлюза в Инет.

3-е - откл

Сбросить states для чистоты.

Всё.Зы. Еще. Никогда не используйте VLAN 1 - это СЛУЖЕБНЫЙ тег.

Зы2. И русский в вебках ИНОСТРАННОГО ПО тоже не пользуйте. Это дурной тон.Короче странно, но не работает действительно:

К сожалению девайса за PF в этой подсети у меня подконтрольного нет чтобы с него проверить. Но в переделах интерфесов PF ни чего не работает.

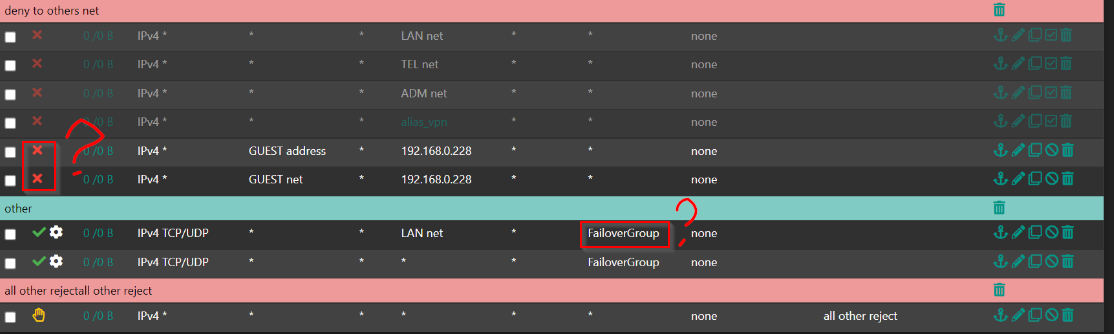

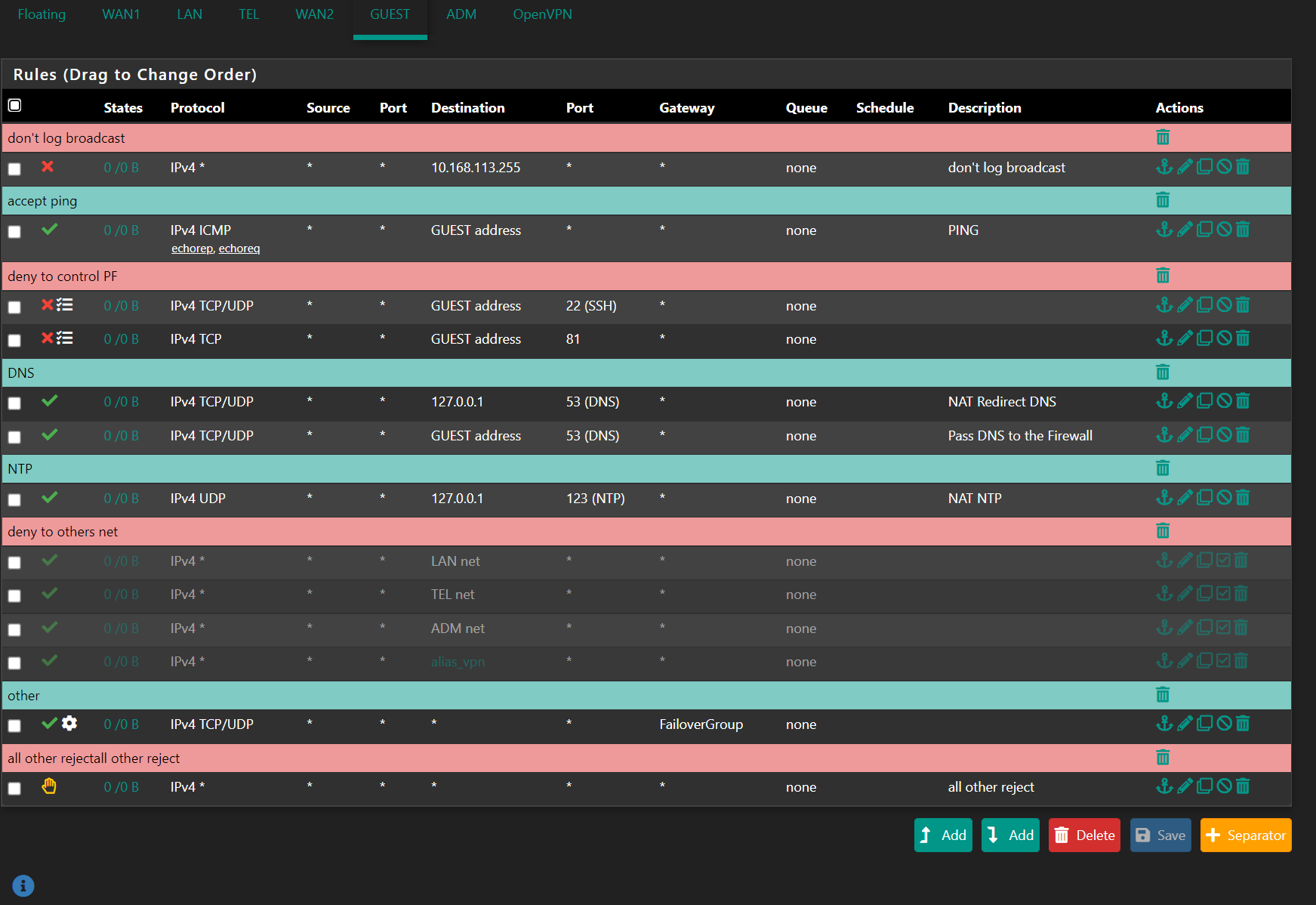

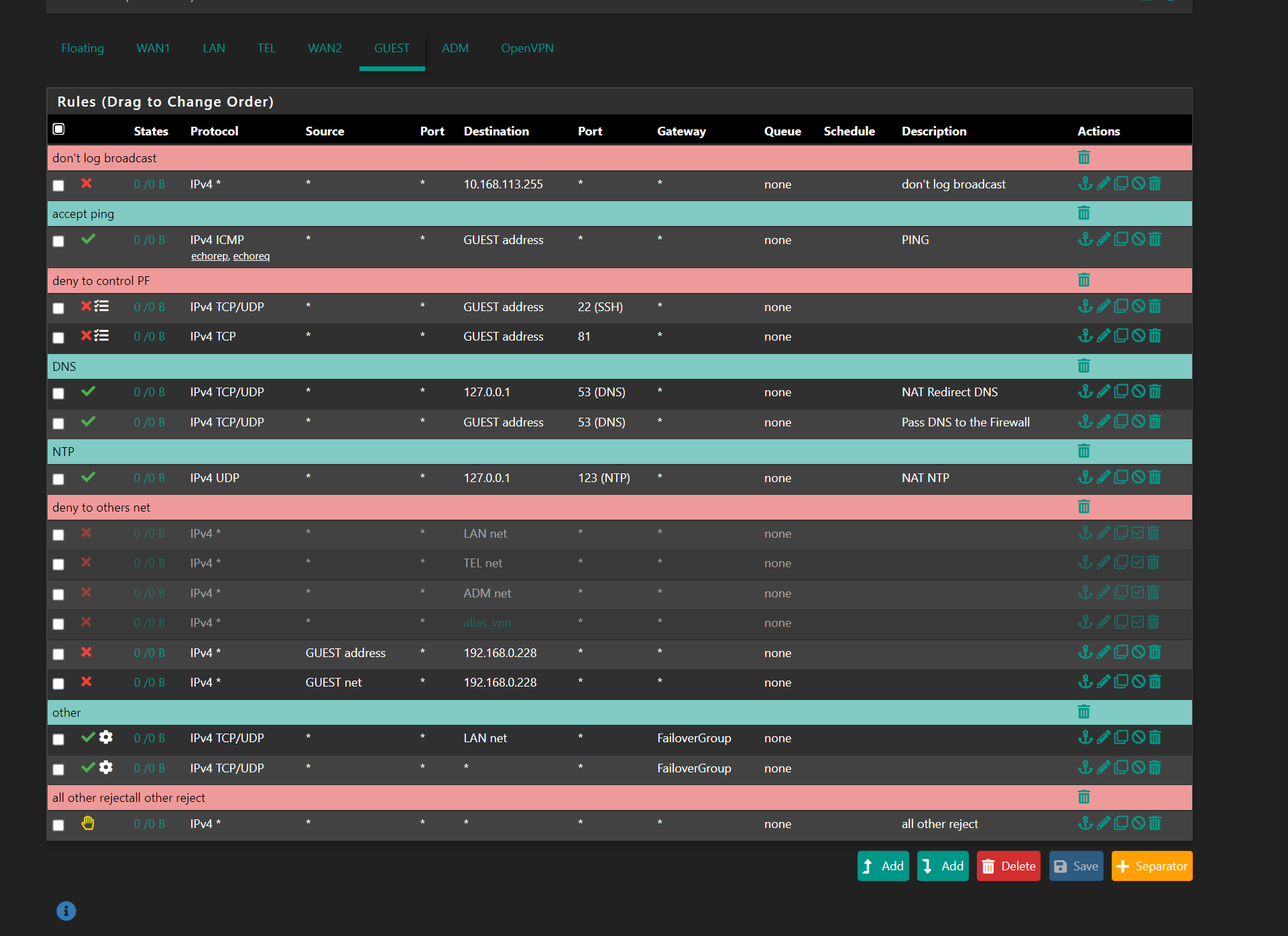

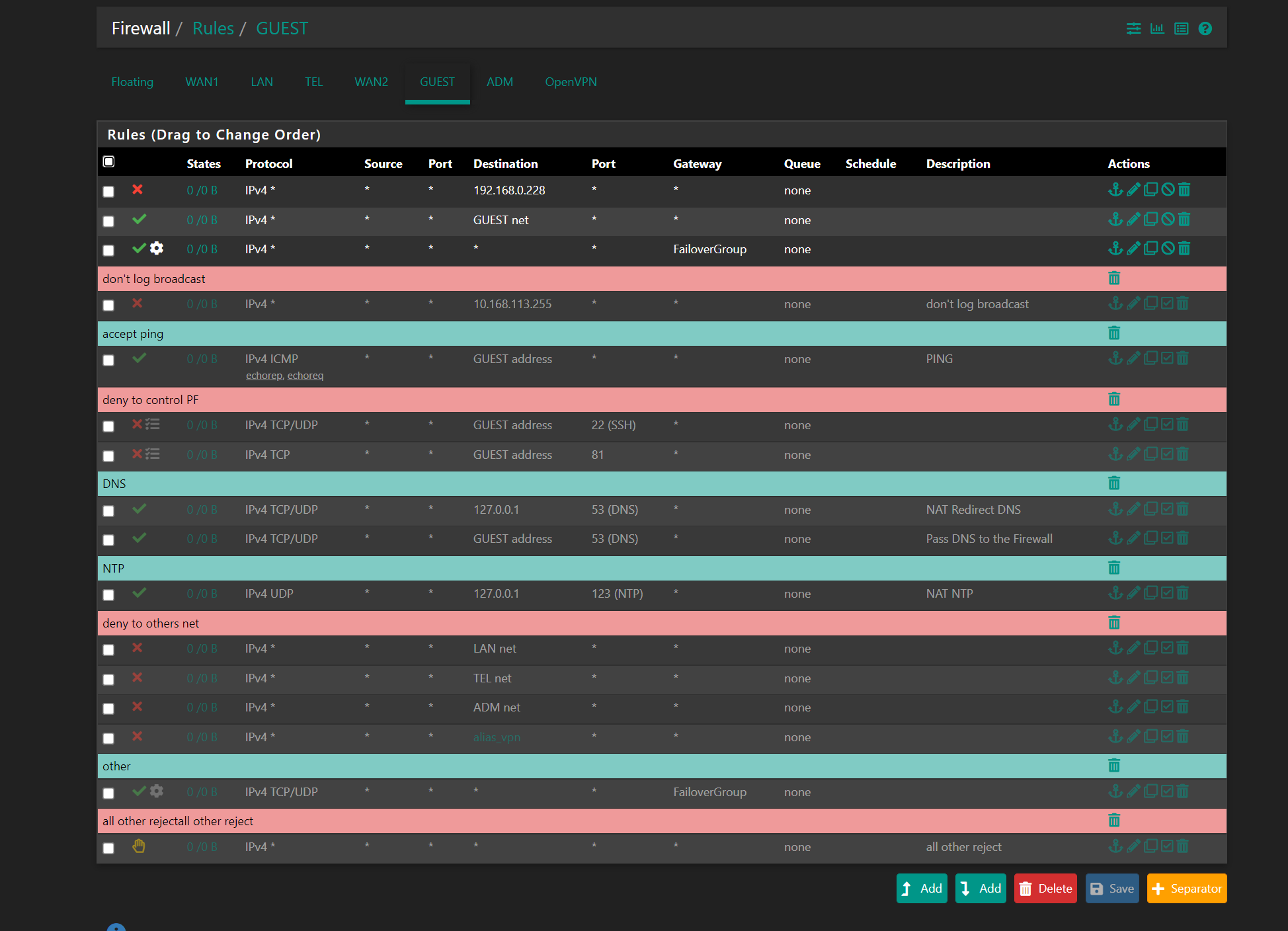

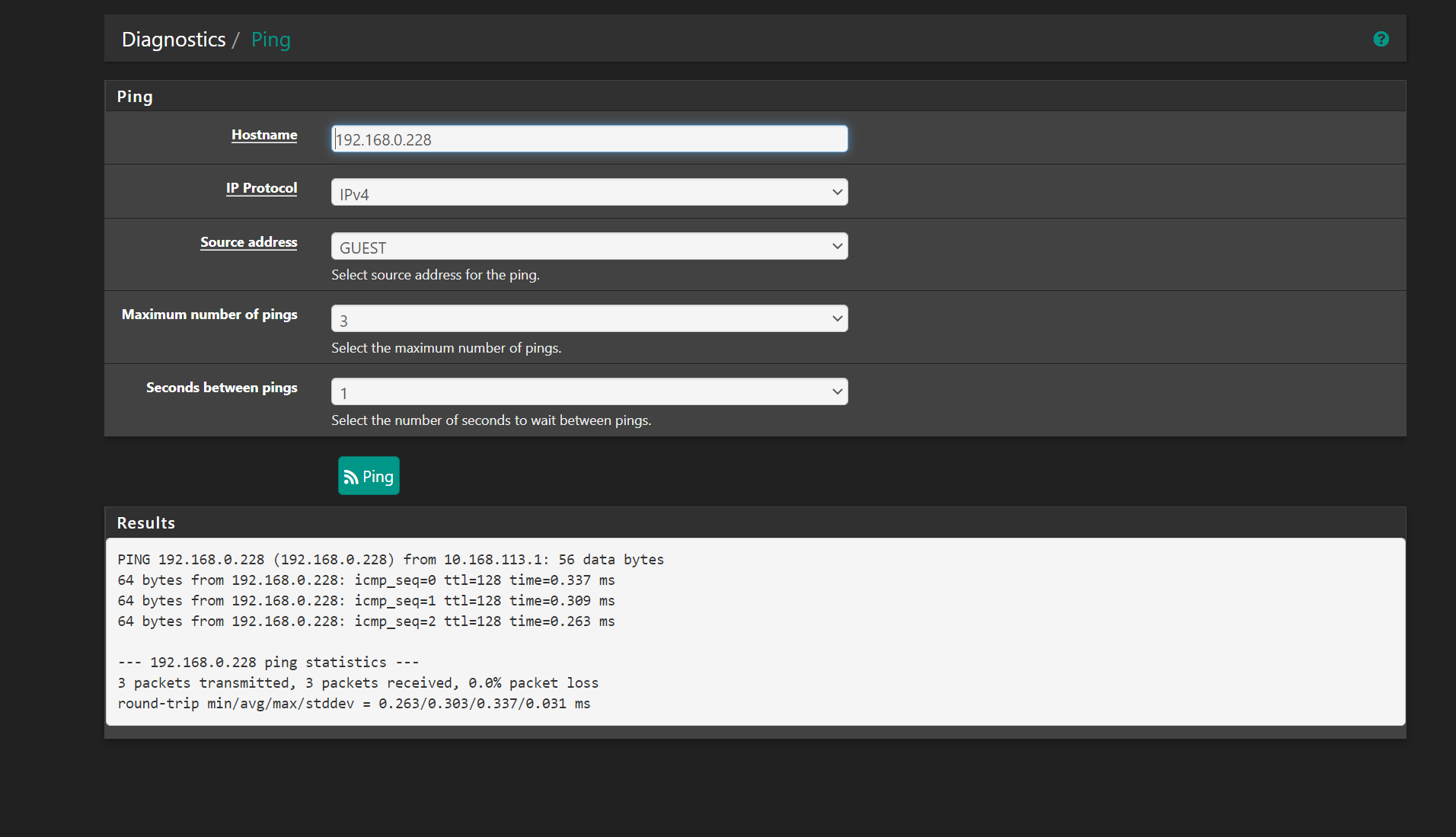

А вот это вообще финиш:

и результат тот же, маршрут разрешается. 192.168.0.228 находится в подсети Lan net -

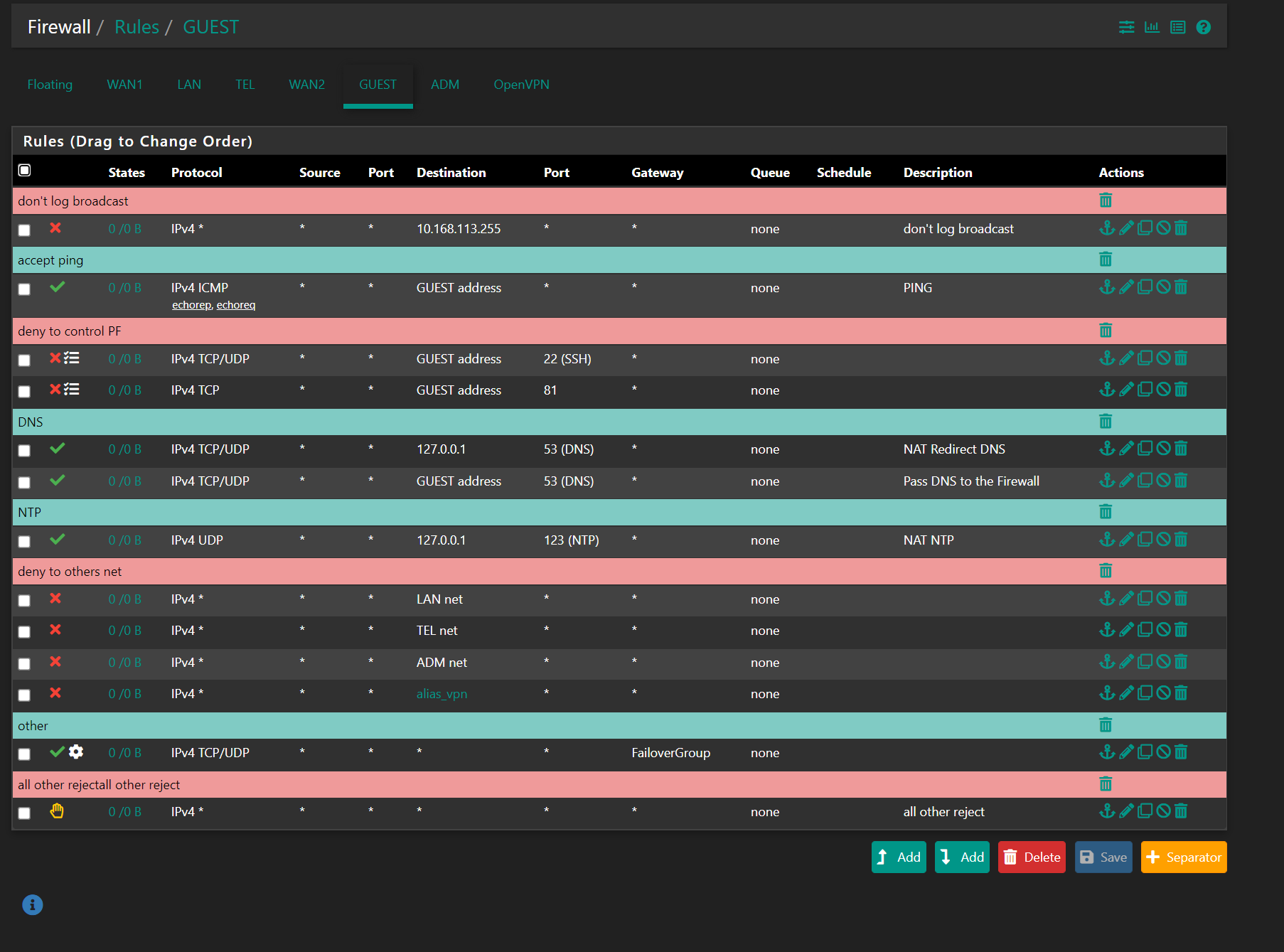

- Ping разрешен ТОЛЬКО на GUEST address.

- Трафик разрешен ТОЛЬКО через шлюз FailoverGroup, к-ый существует для выхода в инет.

Вопрос: C какого перепугу будет доступен хост 192.168.0.228 (сеть LAN) из сети GUEST, если для него НЕТ разрешающего правила?

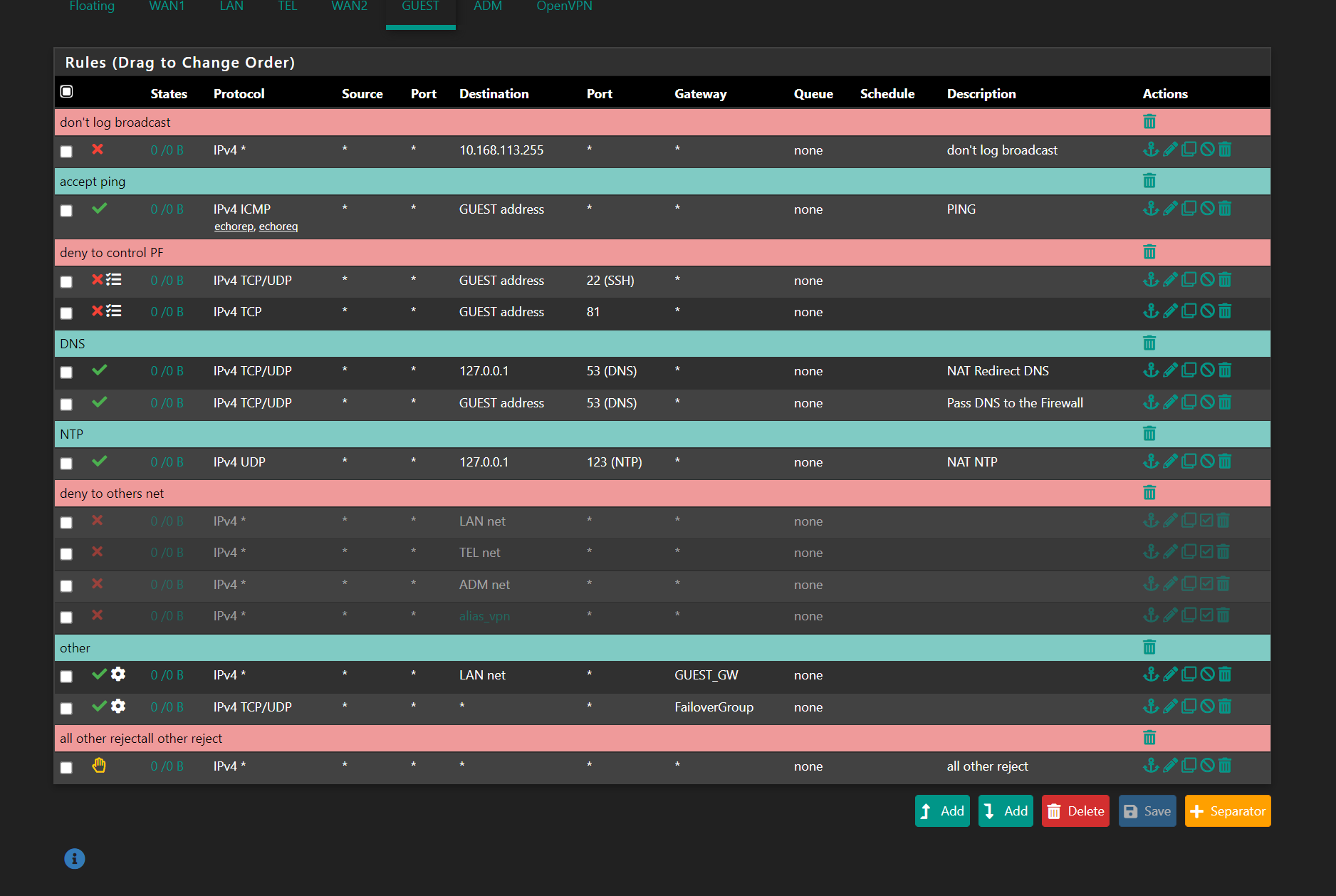

ВЫШЕ правила с FailoverGroup добавьте правило для доступа в сеть LAN. В gw указать GUEST_GW (или ничего не указывать - проверить). При этом ВСЕ правила deny to other net должны быть откл.

-

@werter said in Вопрос по маршрутизации между VLAN:

- Ping разрешен ТОЛЬКО на GUEST address.

- Трафик разрешен ТОЛЬКО через шлюз FailoverGroup, к-ый существует для выхода в инет.

Вопрос: C какого перепугу будет доступен хост 192.168.0.228 (сеть LAN) из сети GUEST, если для него НЕТ разрешающего правила?

ВЫШЕ правила с FailoverGroup добавьте правило для доступа в сеть LAN. В gw указать GUEST_GW (или ничего не указывать - проверить). При этом ВСЕ правила deny to other net должны быть откл.

Ну... вот и я не пойму.

Reset states сделал естественно. -

@werter said in Вопрос по маршрутизации между VLAN:

- Ping разрешен ТОЛЬКО на GUEST address.

- Трафик разрешен ТОЛЬКО через шлюз FailoverGroup, к-ый существует для выхода в инет.

Вопрос: C какого перепугу будет доступен хост 192.168.0.228 (сеть LAN) из сети GUEST, если для него НЕТ разрешающего правила?

ВЫШЕ правила с FailoverGroup добавьте правило для доступа в сеть LAN. В gw указать GUEST_GW (или ничего не указывать - проверить). При этом ВСЕ правила deny to other net должны быть откл.

А вот тут у меня вообще взрыв шаблона

-

FailoverGroup - это gw для ИНТЕРНЕТА. Зачем его использовать для доступа из GUEST net в LAN net (2-й вопрс. знак) ?

Касаемо 1-го вопрс. знака.

Для доступа из GUEST net в LAN достаточно РАЗРЕШАЮЩЕГО правила:

IPv4* GUEST net * LAN net * *

Всё. Никаких GUEST address и т.д.GUEST address - это адрес САМОГО пф-а. Не надо его трогать без понимания.

Зы. Дорогие мои. Мой вам совет - начните работу с сетями со более СЛОЖНОГО. Купите б\у Микротик (или новый hap lite ~ 20$) и на нем потренируйтесь. Осилите МТ - велком ту пф. Нет? До свидания, it - это не ваше.

Есть множество др. достойных профессий. Потому как очередной идиотизм на рынке вакансий. В 90-е все в юристо-экономисты перлись за баблом, сейчас - в it.

И разочарую тех, кто думает, что курсы типа "За 1-2-3 месяца в девопсы\программисты" и т.д. чем-то помогут. Не помогут. Это ГОДЫ труда и борьбы с собою, с собственной ленью прежде всего. Это ГОДЫ (само)обучения. Простите, но назрело. Уже "залюбился" объяснять элементарные вещи (Зы3. Прекрасный и БЕСПЛАТНЫЙ курс по сетям. В закладки (для тех кто ХОЧЕТ)

https://linkmeup.ru/blog/1188/

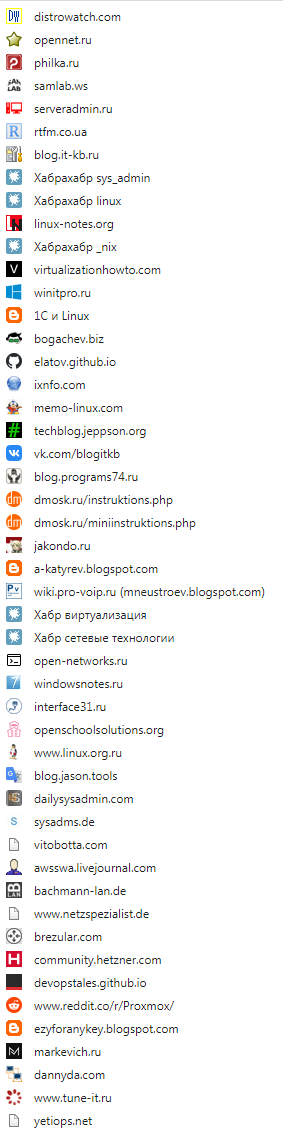

https://linkmeup.gitbook.io/sdsm/

Пользую сам.Зы4. Кому интересно. Список ресурсов, к-ые просматриваю ЕЖЕНЕДЕЛЬНО. Нес-ко ДЕСЯТКОВ штук. Мои "университеты", т.с.

-

@werter said in Вопрос по маршрутизации между VLAN:

FailoverGroup - это gw для ИНТЕРНЕТА. Зачем его использовать для доступа из GUEST net в LAN net (2-й вопрс. знак) ?

Касаемо 1-го вопрс. знака.

Для доступа из GUEST net в LAN достаточно РАЗРЕШАЮЩЕГО правила:

IPv4* GUEST net * LAN net * *

Всё. Никаких GUEST address и т.д.GUEST address - это адрес САМОГО пф-а. Не надо его трогать без понимания.

Зы. Дорогие мои. Мой вам совет - начните работу с сетями со более СЛОЖНОГО. Купите б\у Микротик (или новый hap lite ~ 20$) и на нем потренируйтесь. Осилите МТ - велком ту пф. Нет? До свидания, it - это не ваше.

Есть множество др. достойных профессий. Потому как очередной идиотизм на рынке вакансий. В 90-е все в юристо-экономисты перлись за баблом, сейчас - в it.

И разочарую тех, кто думает, что курсы типа "За 1-2-3 месяца в девопсы\программисты" и т.д. чем-то помогут. Не помогут. Это ГОДЫ труда и борьбы с собою, с собственной ленью прежде всего. Это ГОДЫ (само)обучения. Простите, но назрело. Уже "залюбился" объяснять элементарные вещи (Зы3. Прекрасный и БЕСПЛАТНЫЙ курс по сетям. В закладки (для тех кто ХОЧЕТ)

https://linkmeup.ru/blog/1188/

https://linkmeup.gitbook.io/sdsm/

Пользую сам.Зы4. Кому интересно. Список ресурсов, к-ые просматриваю ЕЖЕНЕДЕЛЬНО. Нес-ко ДЕСЯТКОВ штук. Мои "университеты", т.с.

Дамс... Ты упускаешь суть непонимания.

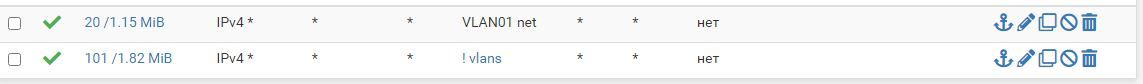

Тут все правила кроме первых трех отключены. Согласно им мы запрешаем пакеты ip4 до узла 198.168.0.228, разрешаем доступ к GuestNet на интерфейсе Guest с маршрутом по умолчанию (не представляю зачем оно, но допустим пусть будет, по идее мы боролись там за то чтобы пинговать сам PF), потом разрешаем все, но только через группу шлюзов:

А все остальное по дефолту у нас запрещено.

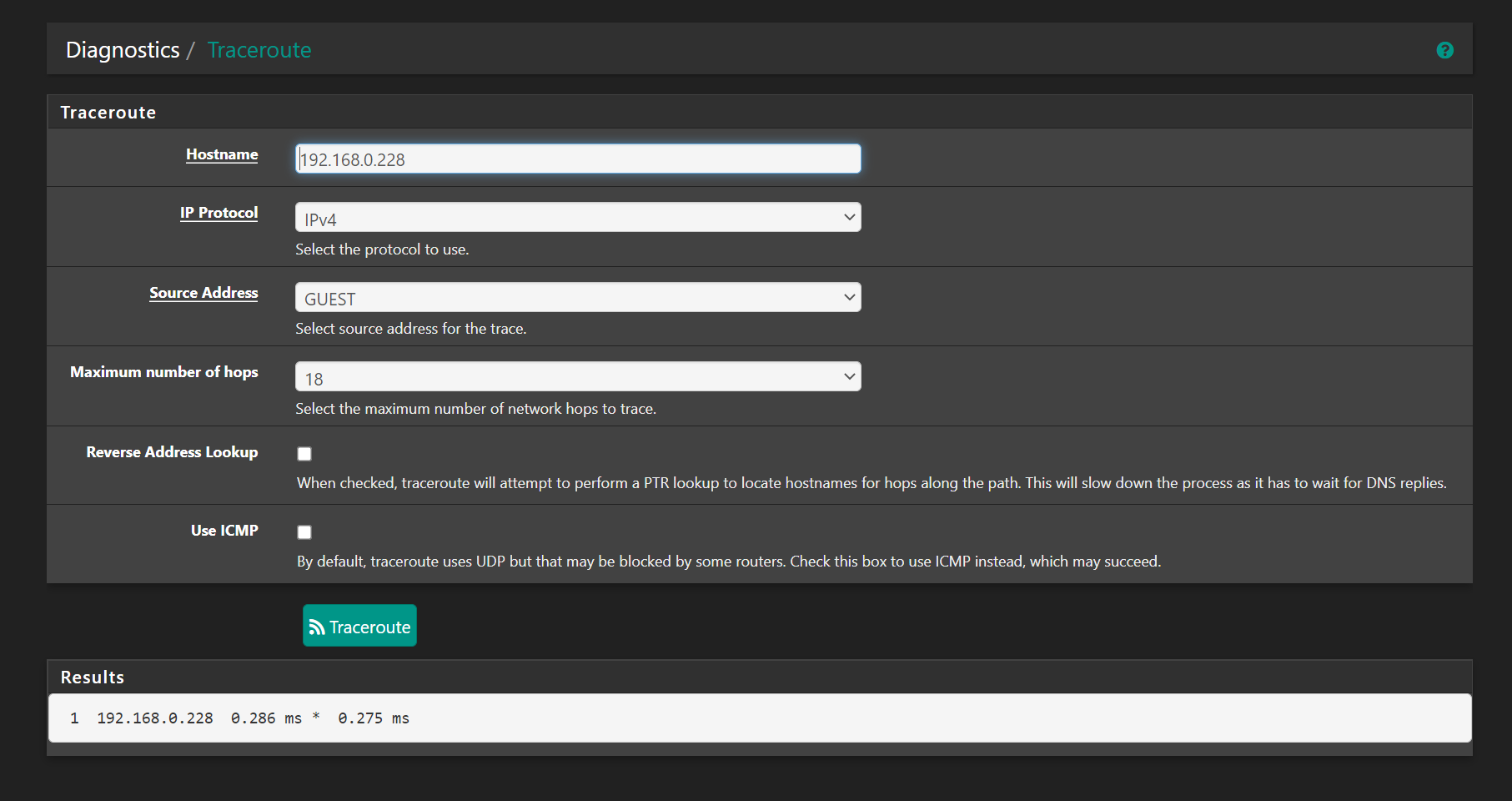

Делаем пинг с самого ПФ (ведь правила эти и его касаются?)

Как так получается? reset states делал.Т.е. мы изначально вообще все эти пакеты запретили. а во вторых мы их еще потом и отправляем в интерфейс где нет этого назначения "априори".

И. Все я понимаю в плане что и зачем. Теперь на твои вопросики:

- "Касаемо 1-го вопрс. знака." ПРинудительно создаю правило в которые 100% должен попасть под пинг 192.168.0.228. Но не работает! Скорее всего сработает на устройствах в сети guest, но отличных от guest address (хотя я и это предусмотрел, но пофиг).

- Второй. Я принудительно для интерфейса Guest говорю "искать подсеть Lan net вот на этом шлюзе". Но он не ищет его на этом шлюзе, он берет его из таблицы маршрутизации по умолчанию и прямиком попадает именно в мою подсеть (об этом говорит и трассировка и очень малое время ответа.)

Выходит что непосредственно для самого PF все эти правила не работают?

По поводу микрота, там все предельно ясно. Input (то где дестенейшен сам микрот (любой его интерфейс)), Forward (все что проходит сквозь микрот) и Output (то что генерит сам микрот (его интерфейсы)). Если я создам правило к примеру с сорцем vlan10 и дестенейшеном vlan11 для цепочки форвард и буду дропать пакеты, то из подсети vlan10 я не получу доступ до vlan11, даже если маршрут определен, но при этом я смог пингануть с интерфейса микрота смотрящего в vlan10 подсеть vlan11. Чтобы это запретить надо создать такое же правило, но уже в цепочке output. Теперь вопрос - как это сделать для ПФ? И как так получается что я для интерфейса указываю что подсеть lan net надо искать на "шлюзе в интернете", а он все равно идет прямо в lan?

Сделай у себя тоже самое интереса ради. Человек же говорит что так у него не выходит изоляция вланов. Хотя я всеми руками за твое решение, оно изящно, но как видим почему-то не работает. ЗЫ во флоатинге у меня пусто.

-

@sirota said in Вопрос по маршрутизации между VLAN:

Как так получается? reset states делал.

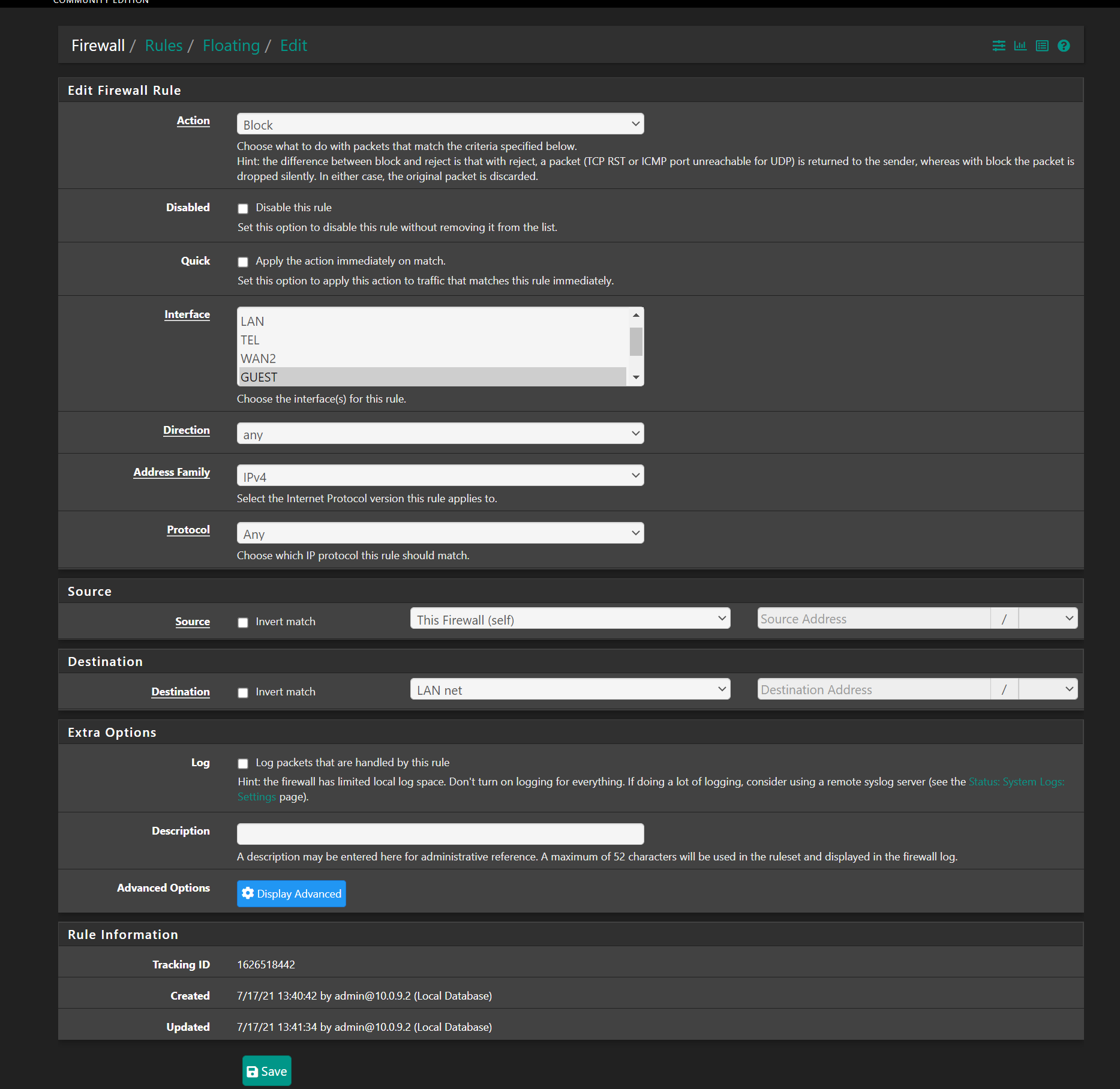

Выходит что непосредственно для самого PF все эти правила не работают?Да, первым сверху правило мы запрещаем только проходящий через пф трафик (forwarding) до узла. И да, на сам пф это правило не действует.

Если всеже надо ограничить сам пф - идем во флоатинг рулез и там рисуем, использую в src - This firewall.

По поводу микрота, там все предельно ясно. Input (то где дестенейшен сам микрот (любой его интерфейс)), Forward (все что проходит сквозь микрот) и Output (то что генерит сам микрот (его интерфейсы)).

Там ДАЛЕКО не все так просто, поверь.

Кроме Input, Forward , Output есть еще Prerouting и Postrouting, к-ые играют важную роль.

https://mikrotik.wiki/wiki/%D0%9C%D0%B5%D0%B6%D1%81%D0%B5%D1%82%D0%B5%D0%B2%D0%BE%D0%B9_%D1%8D%D0%BA%D1%80%D0%B0%D0%BD:%D0%A1%D1%85%D0%B5%D0%BC%D0%B0_%D0%BF%D1%80%D0%BE%D1%85%D0%BE%D0%B6%D0%B4%D0%B5%D0%BD%D0%B8%D1%8F_%D1%82%D1%80%D0%B0%D1%84%D0%B8%D0%BA%D0%B0И блокировать трафик на МТ можно (нужно) не допуская трафик до цепочки Input - еще в RAW, тем самым снижая нагрузку на роутер.

А уж по теме "Как ПРАВИЛЬНО балансировать нагрузку при мультиване на МТ" ТАКИЕ битвы на форумах идут, что закачаешься ) Там и ECMP, и VRRP, и PCC.

-

@werter said in Вопрос по маршрутизации между VLAN:

Да, первым сверху правило мы запрещаем только проходящий через пф трафик (forwarding) до узла. И да, на сам пф это правило не действует.

Если всеже надо ограничить сам пф - идем во флоатинг рулез и там рисуем, использую в src - This firewall.

Не. все равно не работает:

Пингует...@werter said in Вопрос по маршрутизации между VLAN:

Там ДАЛЕКО не все так просто, поверь.

Это к нашему вопросу отношения не имеет.

-

Не. все равно не работает

И не будет.

Галки на Quick нет.Зы. У пф хорошая дока. И по Флоатинг рулез тоже.