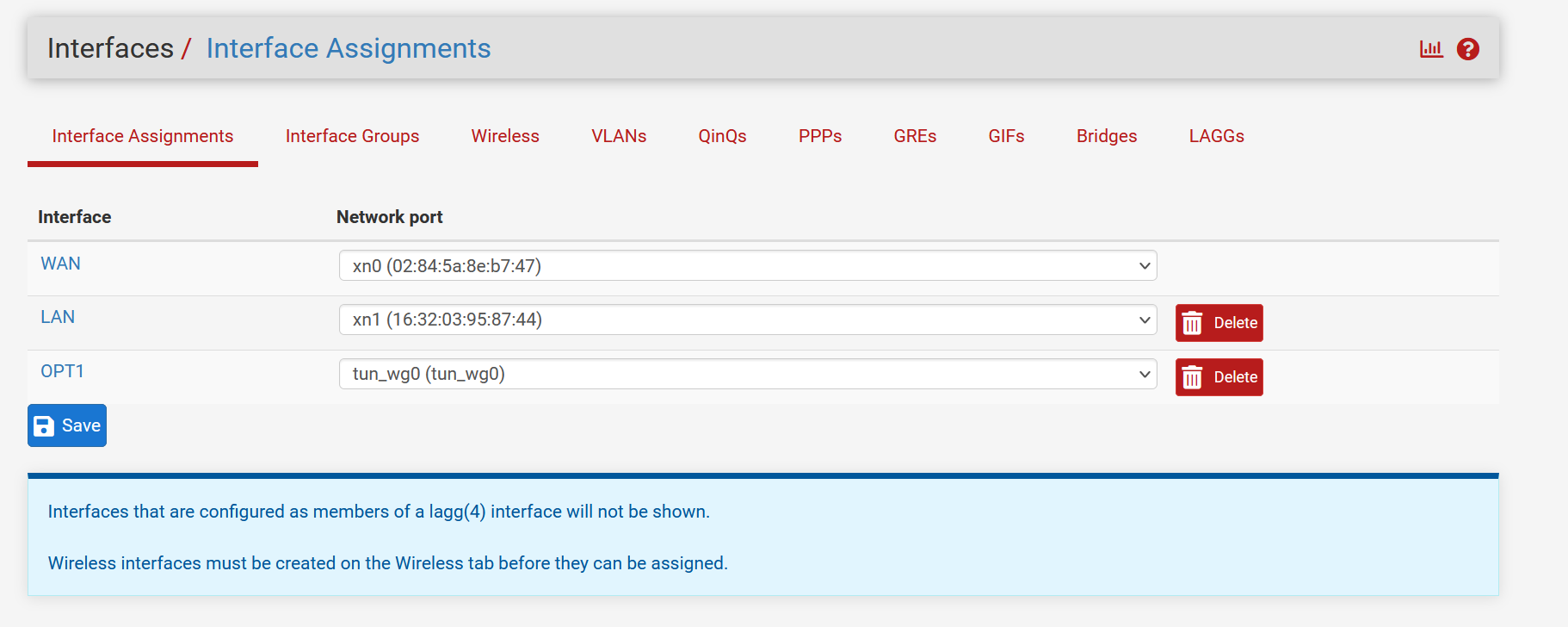

pfSense 2.5.2 + WireGuard: Kann von tun_Wg0 nicht auf LAN zugreifen

-

@tanjix google mal nach thomas kren und wireguard, da fidnest du eine gute anleitung. oder mit welcher hast du es gemacht. was mich verwundert ist "du hast deinem opt1" eine feste ip gegeben, das musst du nicht, kann aber auch sein das ich mich irre. nutzen die beiden clients mit den du das getestet hast die sense als default gateway?

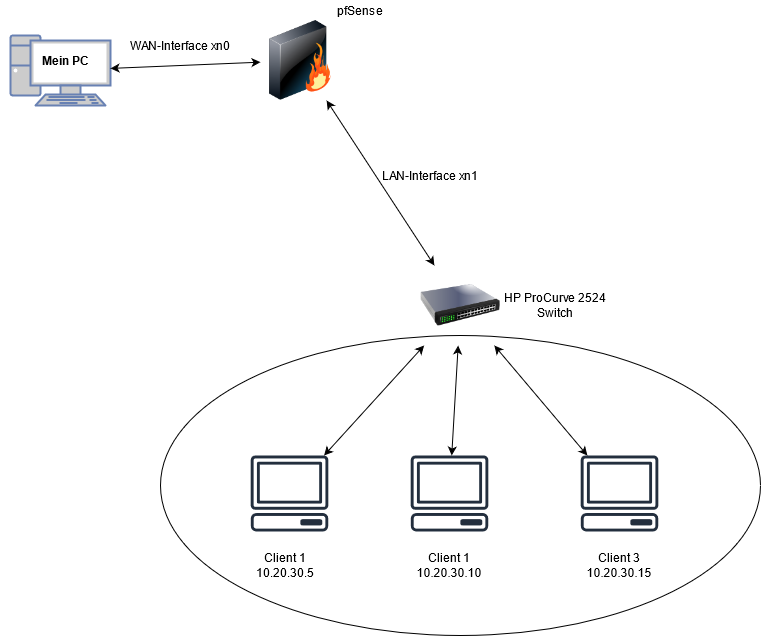

bitte auch mal einen grafischen netzwerkplan (macht es mir einfacher alles zu verstehen) -

@micneu said in pfSense 2.5.2 + WireGuard: Kann von tun_Wg0 nicht auf LAN zugreifen:

@tanjix google mal nach thomas kren und wireguard, da fidnest du eine gute anleitung. oder mit welcher hast du es gemacht. was mich verwundert ist "du hast deinem opt1" eine feste ip gegeben, das musst du nicht, kann aber auch sein das ich mich irre. nutzen die beiden clients mit den du das getestet hast die sense als default gateway?

bitte auch mal einen grafischen netzwerkplan (macht es mir einfacher alles zu verstehen)Danke, diese Anleitung geht aber nicht auf ein zusätzliches LAN interface ein.

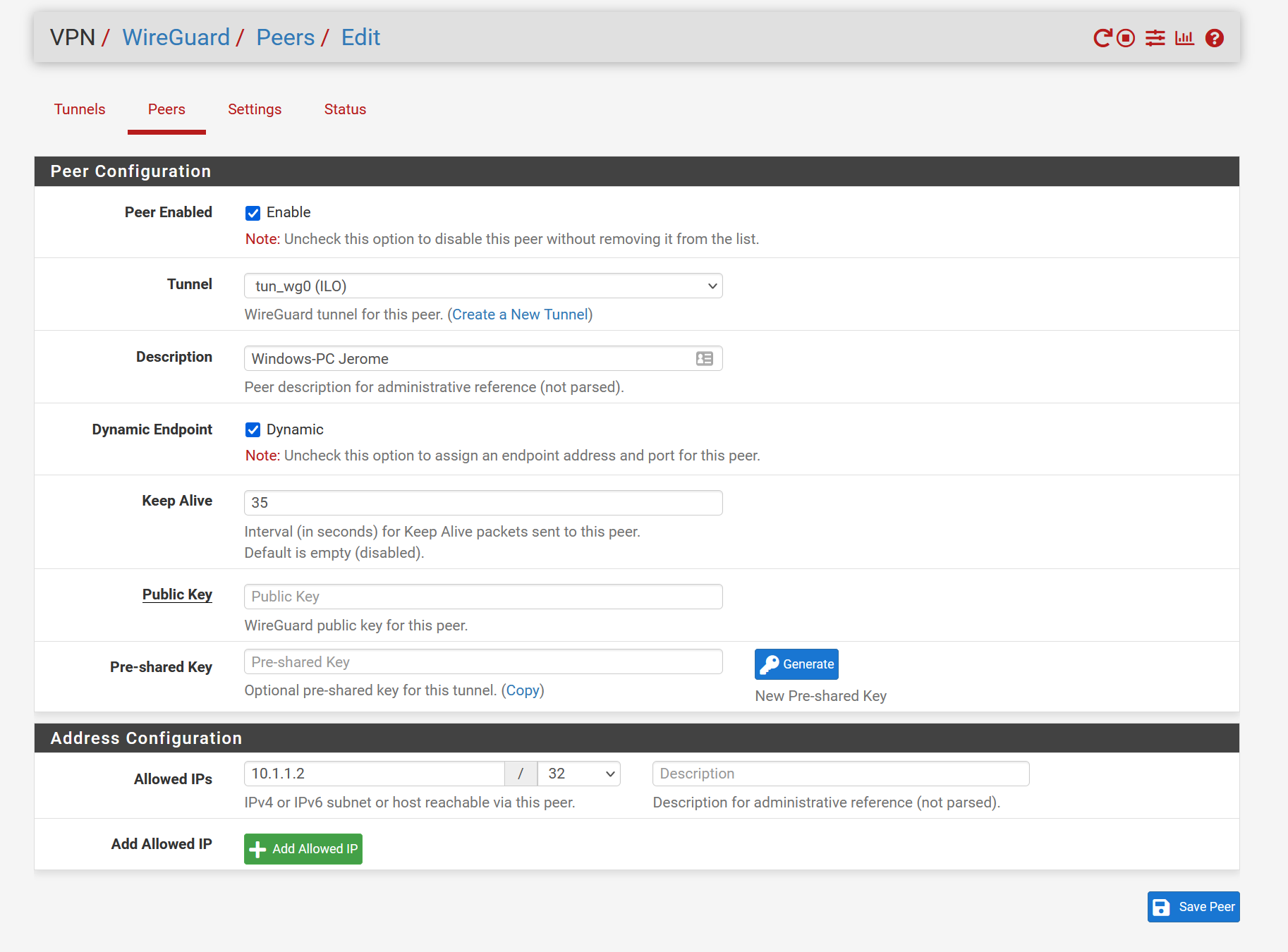

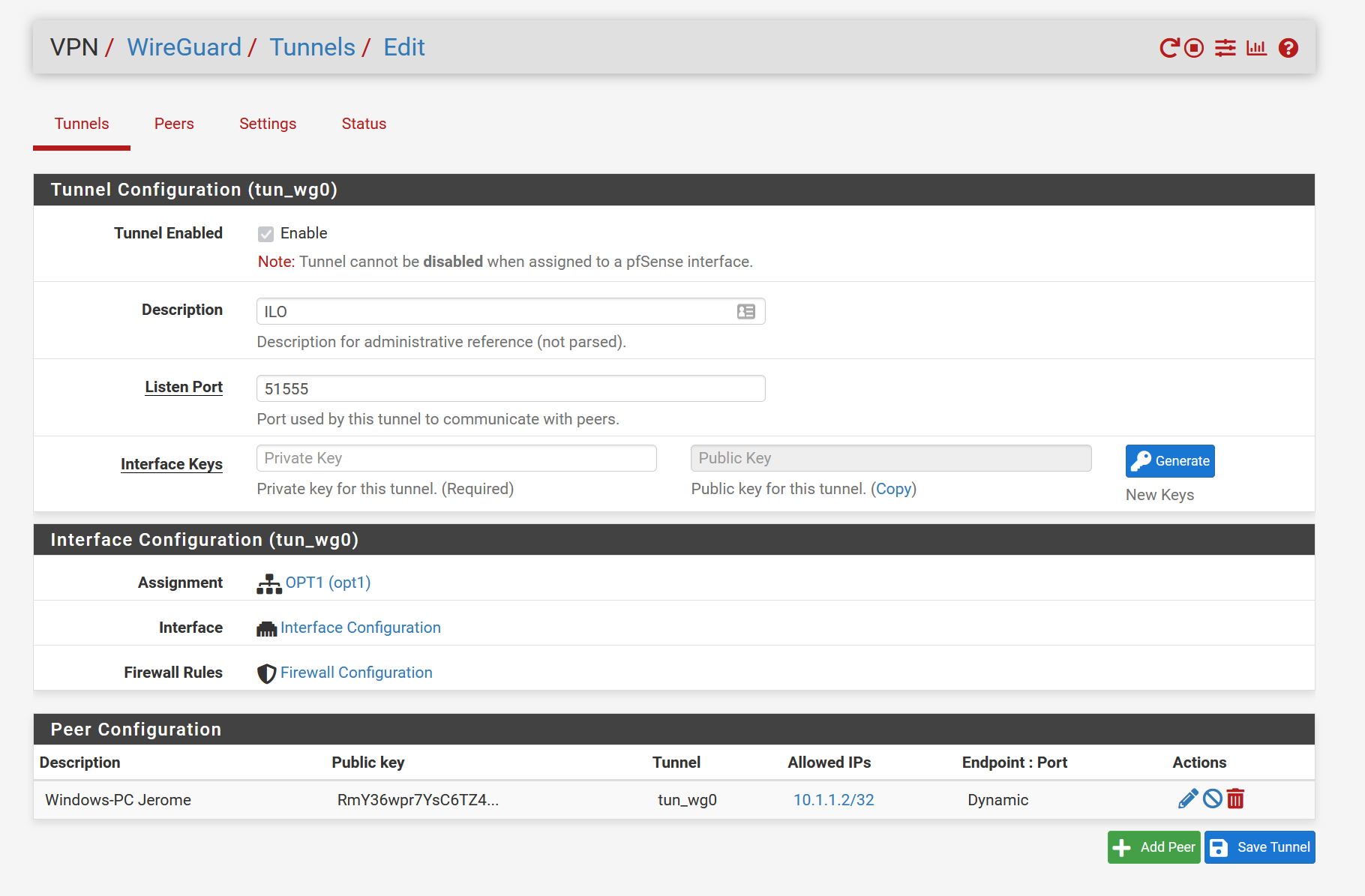

Das Setup habe ich selbst eingerichtet, ohne irgendeine Anleitung - ist ja an sich auch nicht weiter schwierig.Gerne hier eine grafische Zeichnung:

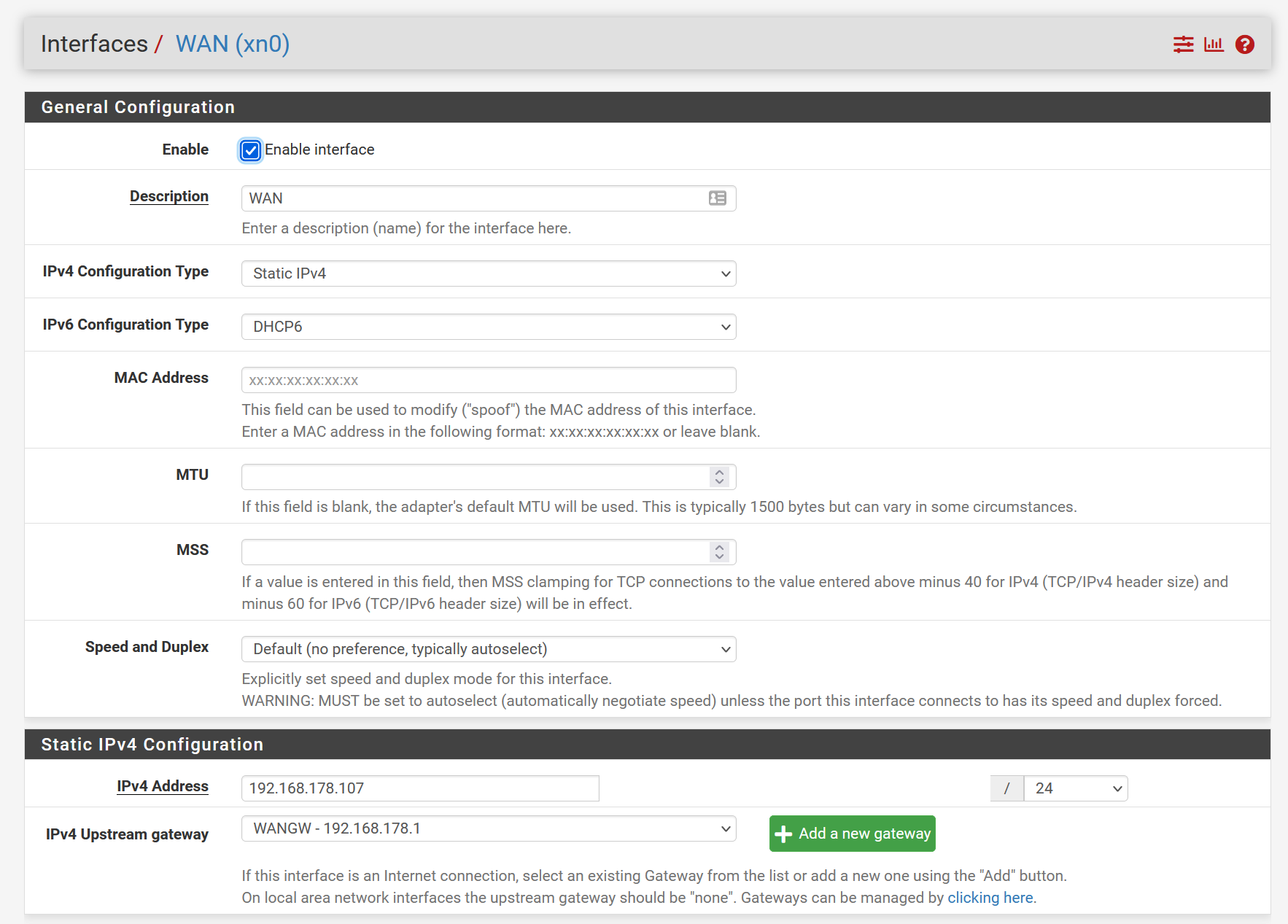

Ziel soll sein, dass ich von meinem PC mittels WireGuard auf die pfSense verbinde, und dann alle Clients erreiche, die über LAN angeschlossen sind. Eigentlich kein großes Ding, oder?

-

@tanjix said in pfSense 2.5.2 + WireGuard: Kann von tun_Wg0 nicht auf LAN zugreifen:

Danke, diese Anleitung geht aber nicht auf ein zusätzliches LAN interface ein.

Und warum nicht einfach mal mit der Netgate/pfSense eigenen Anleitung versucht? Die macht doch genau das. Roadwarrior Setup auf pfSense und Zugriff aufs LAN oder sonstige Netze. Welche ist doch völlig irrelevant, es geht ja drum erstmal den Zugriff via WAN und WG herzustellen. Mehr nicht. WAS dann intern erreicht werden kann/soll ist dann ja zweitrangig wenn der Aufbau funktioniert.

https://docs.netgate.com/pfsense/en/latest/recipes/wireguard-ra.html

-

@jegr said in pfSense 2.5.2 + WireGuard: Kann von tun_Wg0 nicht auf LAN zugreifen:

@tanjix said in pfSense 2.5.2 + WireGuard: Kann von tun_Wg0 nicht auf LAN zugreifen:

Danke, diese Anleitung geht aber nicht auf ein zusätzliches LAN interface ein.

Und warum nicht einfach mal mit der Netgate/pfSense eigenen Anleitung versucht? Die macht doch genau das. Roadwarrior Setup auf pfSense und Zugriff aufs LAN oder sonstige Netze. Welche ist doch völlig irrelevant, es geht ja drum erstmal den Zugriff via WAN und WG herzustellen. Mehr nicht. WAS dann intern erreicht werden kann/soll ist dann ja zweitrangig wenn der Aufbau funktioniert.

https://docs.netgate.com/pfsense/en/latest/recipes/wireguard-ra.html

Danke für diesen Beitrag! Allerdings ist das ja gar nicht das Problem. Die Verbindung zur pfSense mittels WireGuard funktioniert einwandfrei. Allerdings kann ich nicht mein LAN erreichen, sobald ich verbunden bin.

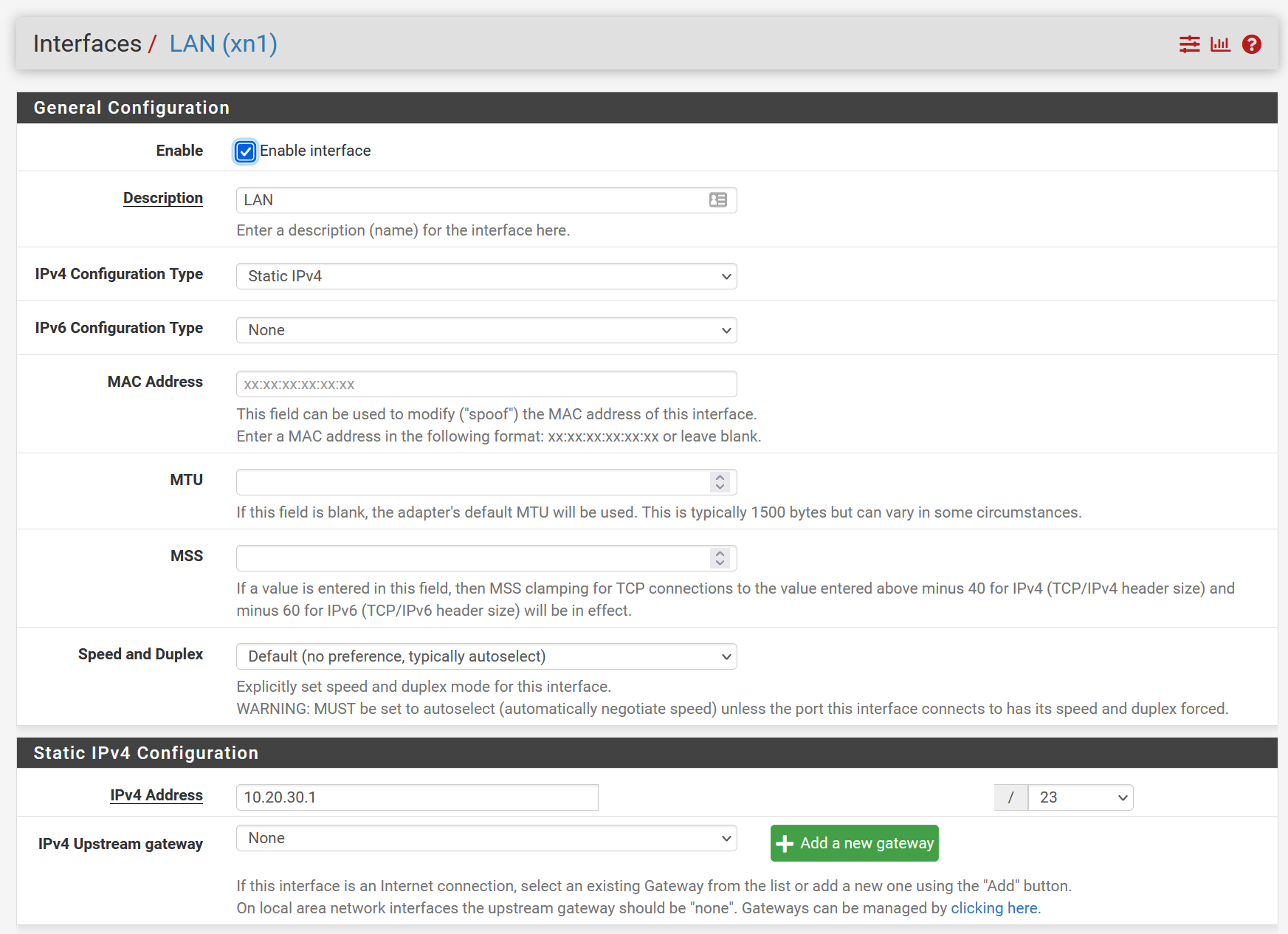

Lediglich das LAN Interface auf der 10.20.30.1, aber die Clients „dahinter“ nicht. -

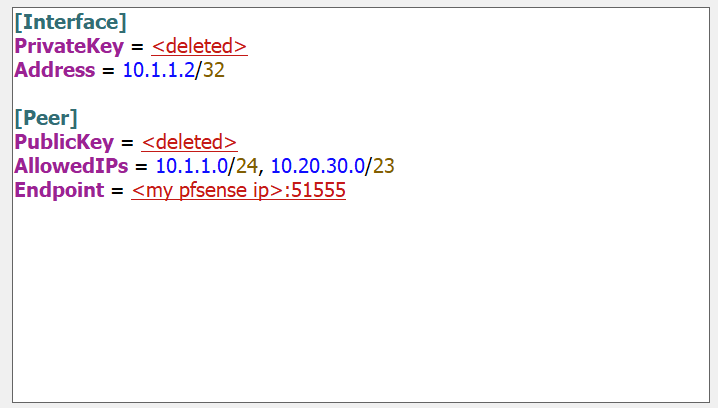

@tanjix Doch es hat Relevanz. Schau dir mal die Doku durch! Für mich fehlt nämlich in der Aufstellung die Client/Peer Configuration, denn der Client muss ja irgendwo gesagt bekommen, dass er 10.20.30.0/24 durch den WG Tunnel routen kann.

Wenn der WG Verbindungsaufbau klappt und der Client auf die IPs der pfSense zugreifen kann - was du sagst der Fall ist - dann fehlt IMHO die Route. Dann muss man auf dem Client mal die Routing Table anschauen und nachsehen, ob da 10.20.30.0/24 drin ist oder nicht und ansonsten die WG Config mal durchgehen und das dort eintragen. Das liest sich für mich so, als wäre das nicht der Fall. Da müsstest du mal auf deinem PC der sich einwählt nachschauen, was da übertragen wird.

Cheers

\jens -

@jegr Hallo Jens,

"route print" vor der Einwahl:

C:\Users\je>route print =========================================================================== Schnittstellenliste 21...00 ff f3 9f 1b ff ......TAP-Windows Adapter V9 for OpenVPN Connect 8...18 31 bf 25 fa 1a ......Realtek PCIe GbE Family Controller 20...00 ff c0 66 fb 41 ......Phantom TAP-Windows Adapter V9 1...........................Software Loopback Interface 1 =========================================================================== IPv4-Routentabelle =========================================================================== Aktive Routen: Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik 0.0.0.0 0.0.0.0 192.168.178.1 192.168.178.14 281 127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 331 127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 331 127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331 192.168.178.0 255.255.255.0 Auf Verbindung 192.168.178.14 281 192.168.178.14 255.255.255.255 Auf Verbindung 192.168.178.14 281 192.168.178.255 255.255.255.255 Auf Verbindung 192.168.178.14 281 224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 331 224.0.0.0 240.0.0.0 Auf Verbindung 192.168.178.14 281 255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331 255.255.255.255 255.255.255.255 Auf Verbindung 192.168.178.14 281 =========================================================================== Ständige Routen: Netzwerkadresse Netzmaske Gatewayadresse Metrik 0.0.0.0 0.0.0.0 192.168.178.1 Standard =========================================================================== IPv6-Routentabelle =========================================================================== Aktive Routen: If Metrik Netzwerkziel Gateway 8 281 ::/0 fe80::464e:6dff:fe03:d8b1 1 331 ::1/128 Auf Verbindung 8 281 2002:b2ca:1afb::/56 fe80::464e:6dff:fe03:d8b1 8 281 2002:b2ca:1afb::/64 Auf Verbindung 8 281 2002:b2ca:1afb:0:3dee:ff0c:1b91:8626/128 Auf Verbindung 8 281 2002:b2ca:1afb:0:4da7:3820:ef3f:a1d7/128 Auf Verbindung 8 281 2002:b2ca:1afb:0:99a4:9e93:1e03:5d46/128 Auf Verbindung 8 281 fe80::/64 Auf Verbindung 8 281 fe80::3dee:ff0c:1b91:8626/128 Auf Verbindung 1 331 ff00::/8 Auf Verbindung 8 281 ff00::/8 Auf Verbindung =========================================================================== Ständige Routen: Keine C:\Users\je>"route print" nach der Einwahl:

C:\Users\je>route print =========================================================================== Schnittstellenliste 21...00 ff f3 9f 1b ff ......TAP-Windows Adapter V9 for OpenVPN Connect 37...........................WireGuard Tunnel 8...18 31 bf 25 fa 1a ......Realtek PCIe GbE Family Controller 20...00 ff c0 66 fb 41 ......Phantom TAP-Windows Adapter V9 1...........................Software Loopback Interface 1 =========================================================================== IPv4-Routentabelle =========================================================================== Aktive Routen: Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik 0.0.0.0 0.0.0.0 192.168.178.1 192.168.178.14 281 10.1.1.0 255.255.255.0 Auf Verbindung 10.1.1.2 5 10.1.1.2 255.255.255.255 Auf Verbindung 10.1.1.2 261 10.1.1.255 255.255.255.255 Auf Verbindung 10.1.1.2 261 10.20.30.0 255.255.254.0 Auf Verbindung 10.1.1.2 5 10.20.31.255 255.255.255.255 Auf Verbindung 10.1.1.2 261 127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 331 127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 331 127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331 192.168.178.0 255.255.255.0 Auf Verbindung 192.168.178.14 281 192.168.178.14 255.255.255.255 Auf Verbindung 192.168.178.14 281 192.168.178.255 255.255.255.255 Auf Verbindung 192.168.178.14 281 224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 331 224.0.0.0 240.0.0.0 Auf Verbindung 192.168.178.14 281 255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331 255.255.255.255 255.255.255.255 Auf Verbindung 192.168.178.14 281 =========================================================================== Ständige Routen: Netzwerkadresse Netzmaske Gatewayadresse Metrik 0.0.0.0 0.0.0.0 192.168.178.1 Standard =========================================================================== IPv6-Routentabelle =========================================================================== Aktive Routen: If Metrik Netzwerkziel Gateway 8 281 ::/0 fe80::464e:6dff:fe03:d8b1 1 331 ::1/128 Auf Verbindung 8 281 2002:b2ca:1afb::/56 fe80::464e:6dff:fe03:d8b1 8 281 2002:b2ca:1afb::/64 Auf Verbindung 8 281 2002:b2ca:1afb:0:3dee:ff0c:1b91:8626/128 Auf Verbindung 8 281 2002:b2ca:1afb:0:4da7:3820:ef3f:a1d7/128 Auf Verbindung 8 281 2002:b2ca:1afb:0:99a4:9e93:1e03:5d46/128 Auf Verbindung 8 281 fe80::/64 Auf Verbindung 8 281 fe80::3dee:ff0c:1b91:8626/128 Auf Verbindung 1 331 ff00::/8 Auf Verbindung 8 281 ff00::/8 Auf Verbindung =========================================================================== Ständige Routen: Keine C:\Users\je>Die Route scheint meiner Meinung nach da zu sein. Falls nicht, hättest Du bitte den Step, den ich in der pfSense noch machen muss, damit es klappt?

Tausend Dank!

-

@tanjix Sehr schön, das sieht schonmal nicht schlecht aus.

Wie sehen die Regeln auf dem WG Interface aus? Ist da Ping/ICMP erlaubt? Dann mal durchpingen auf 10.20.30.x

Sehe aktuell nur das WG Interface aber nicht das zugewiesene WG Interface - oder evtl. auch übersehen?

Ansonsten auch mal nen Packet Capture machen auf dem zugewiesenen Interface und/oder Wireguard Group Interface - je nachdem was es gibt.

Wenn du auf dem Wireguard Group Interface Regeln hast - dann diese mal disablen und NUR eine Regel auf dem WG zugewiesenen Interface erstellen (sonst kommt die Regel dort nie an).

Cheers

-

@tanjix Sehr schön, das sieht schonmal nicht schlecht aus.

Danke! :-)

Wie sehen die Regeln auf dem WG Interface aus? Ist da Ping/ICMP erlaubt? Dann mal durchpingen auf 10.20.30.x

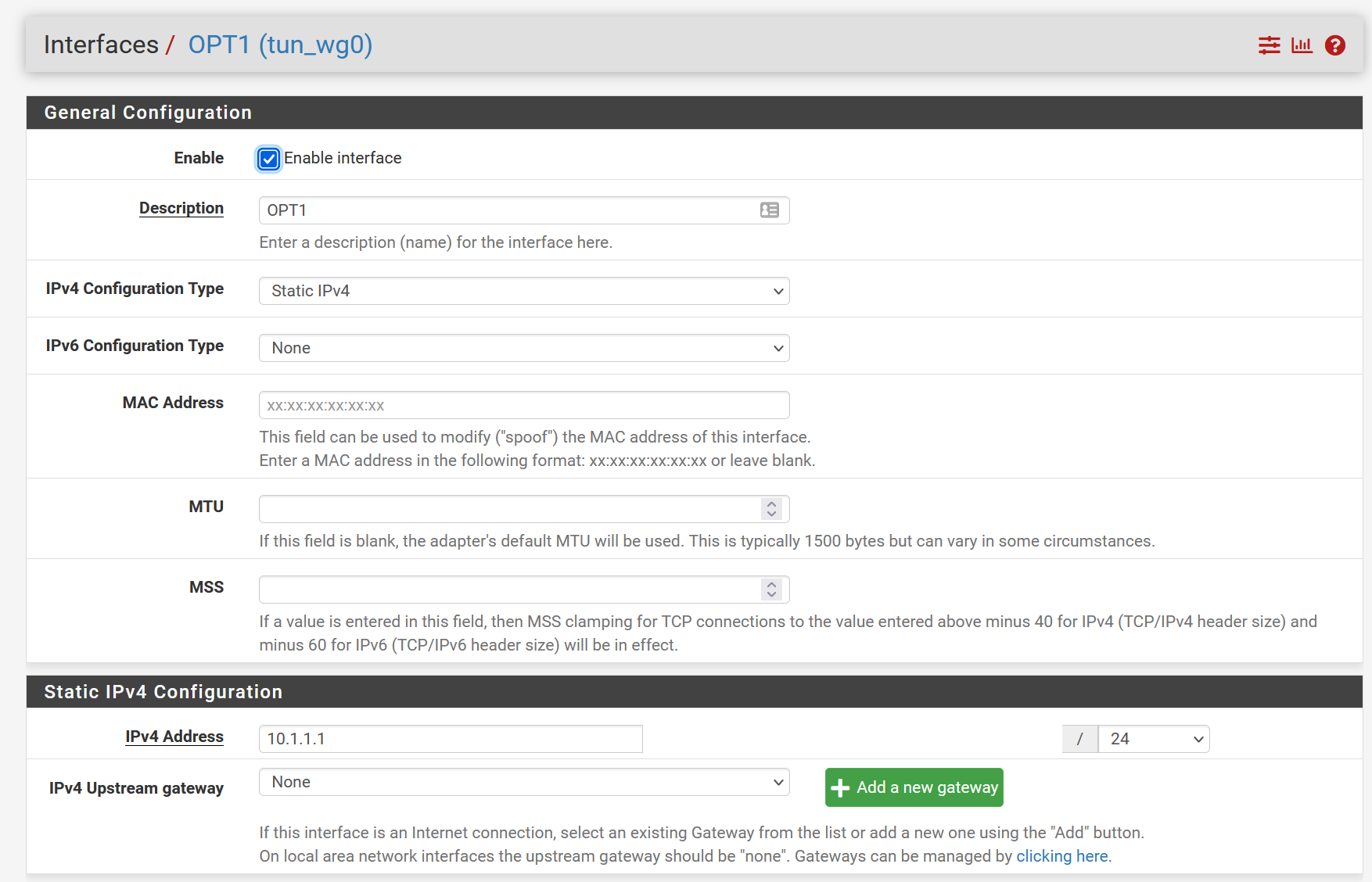

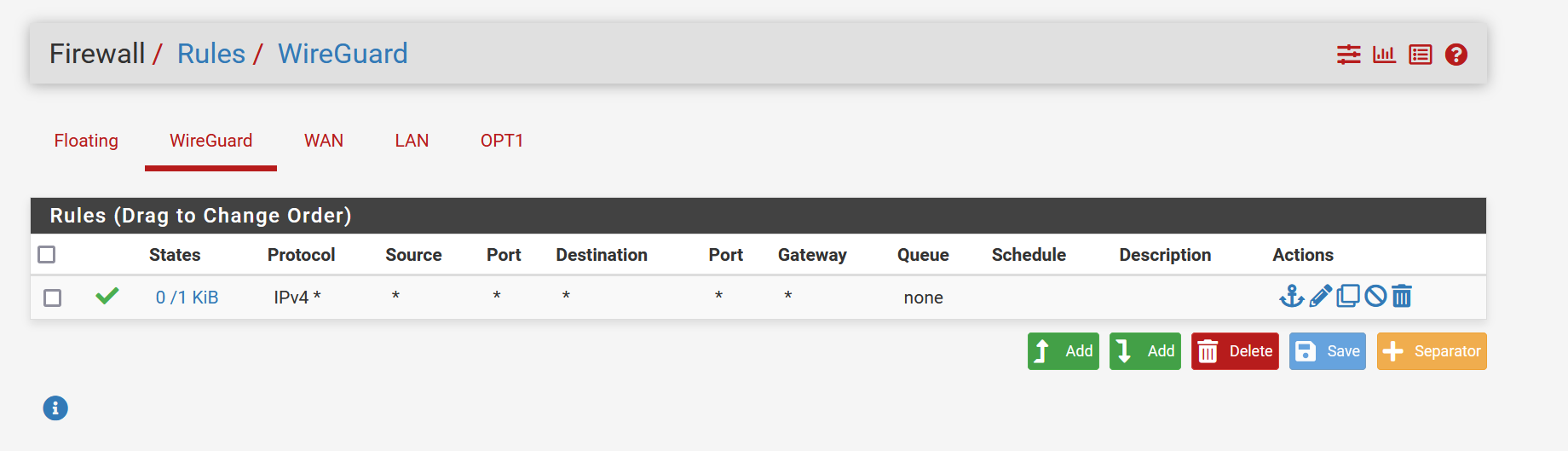

Sehe aktuell nur das WG Interface aber nicht das zugewiesene WG Interface - oder evtl. auch übersehen?Auf dem WireGuard Interface gibt es eine "erlaube alles" Regel, Screenshot dazu ist auch im ersten Post oben.

Wenn du auf dem Wireguard Group Interface Regeln hast - dann diese mal disablen und NUR eine Regel auf dem WG zugewiesenen Interface erstellen (sonst kommt die Regel dort nie an).

Es gibt zwar ein Group-Interface (ist wohl eine Vorlage, die erstellt wurde, als ich das WireGuard Paket installiert habe), allerdings hat dieses Interface keine Member. Sollte es welche haben?

Ich habe zum Test einfach mal LAN und OPT1 (das ist mein Tunnel-Interface für WG) als Member definiert und es dann getestet: dasselbe in Grün, die Clients im LAN erreiche ich nicht.Wenn ich über das Menü Diagnose --> Ping einen Ping an einen der Clients sende, z.B. 10.20.30.10, antwortet dieser, wenn ich explizit das LAN-Interface auswähle. Versuche ich den Ping über das OPT1 Interface, geht das Ganze ins Leere.

Deswegen glaube ich, dass ich das Problem nicht primär bei WireGuard suche sondern irgendwo anders?

Danke!

-

@tanjix said in pfSense 2.5.2 + WireGuard: Kann von tun_Wg0 nicht auf LAN zugreifen:

Sollte es welche haben?

Nein, das ist automatisch!

Ich habe zum Test einfach mal LAN und OPT1 (das ist mein Tunnel-Interface für WG) als Member definiert und es dann getestet: dasselbe in Grün, die Clients im LAN erreiche ich nicht.

nein, raus da :) "Wireguard" wird selbst mit Inhalt gefüttert

@tanjix said in pfSense 2.5.2 + WireGuard: Kann von tun_Wg0 nicht auf LAN zugreifen:

Deswegen glaube ich, dass ich das Problem nicht primär bei WireGuard suche sondern irgendwo anders?

Das ist egal, jedes lokale Interface ist ein LAN.

Wenn ich über das Menü Diagnose --> Ping einen Ping an einen der Clients sende, z.B. 10.20.30.10, antwortet dieser, wenn ich explizit das LAN-Interface auswähle. Versuche ich den Ping über das OPT1 Interface, geht das Ganze ins Leere.

Verstehe ich nicht. Was machst du wo und was geht dann? Kannst du das mal besser auflisten? Dachte 10.20.30.x ist das VLAN wo du hin willst. Jetzt doch nicht? Verstehe es langsam nicht mehr, was du wo wie dranhängen hast.

die Clients im LAN erreiche ich nicht.

Hast du EXPLIZIT mal genau das gemacht was ich geschrieben habe oder nur wieder wild rumprobiert? Dann nochmal:

- Im Wireguard (Gruppen) Interface: KEINE REGEL

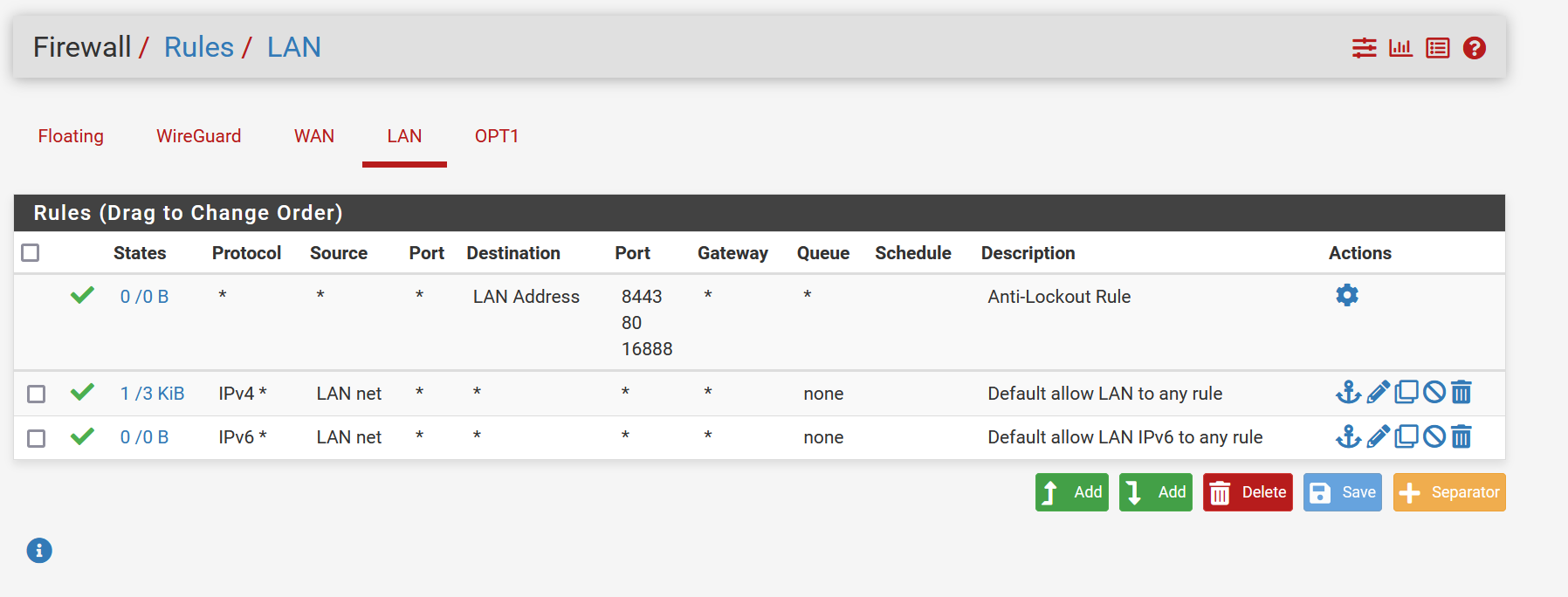

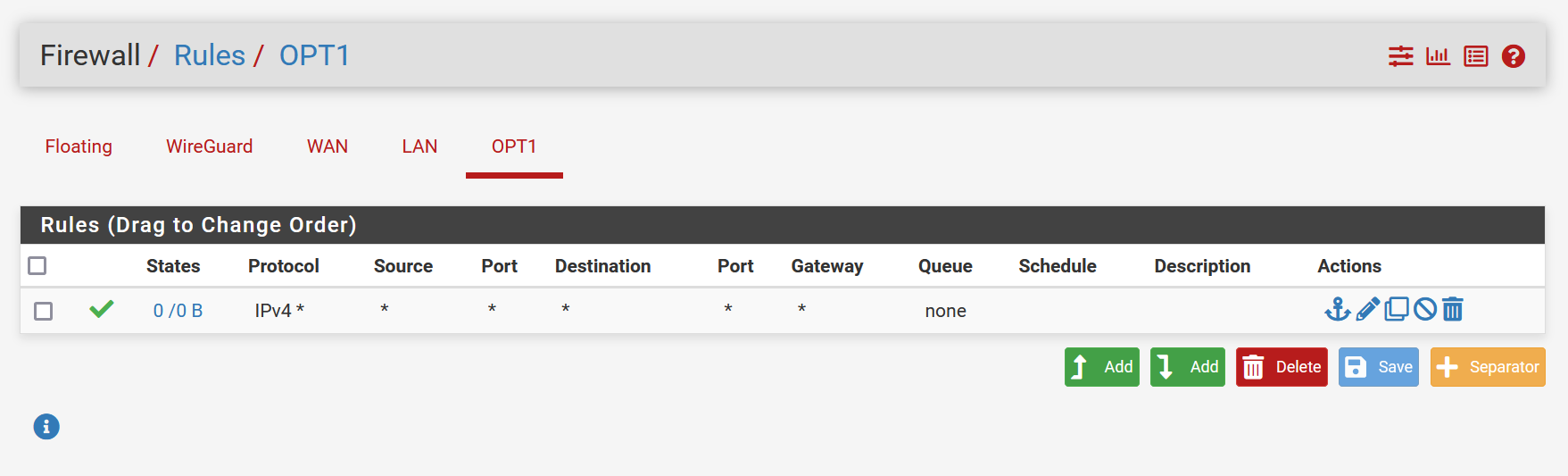

- Im zugewiesenen OPT Interface vom tun_wg0 eine Regel rein mit allow any any und Logging an zum Testen.

Dann Test vom eingewählten Client und das Firewall Log dazu ansehen/zeigen. Taucht der Request/Ping/whatever im Log als geblockt auf? Oder als erlaubt?

-

@JeGr

Hallo Jens,Nein, das ist automatisch!

danke, verstanden!

nein, raus da :) "Wireguard" wird selbst mit Inhalt gefüttert

ebenfalls verstanden!

Das ist egal, jedes lokale Interface ist ein LAN.

Schon richtig, ich wollte damit quasi nur mein "tatsächliches LAN, indem die Clients sind (also im 10.20.30.0/23 Subnet)" erwähnen, auch wenn Du sachlich natürlich Recht hast! :-)

Verstehe ich nicht. Was machst du wo und was geht dann? Kannst du das mal besser auflisten? Dachte 10.20.30.x ist das VLAN wo du hin willst. Jetzt doch nicht? Verstehe es langsam nicht mehr, was du wo wie dranhängen hast.

Wenn ich in der pfSense GUI oben im Menü auf Diagnose --> Ping gehe, gebe ich als Hostnamen eine der IPs meiner Clients im "tatsächlichen LAN" ein, z.B. 10.20.30.10. Das ist ein ILO eines meiner HP-Server. IP Protokoll bleibt auf IPv4 und als Source address wähle ich LAN. Sende ich nun drei ICMP-PAkete, werden diese über dieses Interface positiv beantwortet.

Mache ich exakt dasselbe, allerdings nicht mit LAN als Source address sondern dem OPT1 (welches ja das interface für den WireGuard Tunnel ist), geht der Ping ins Leere (timeout).Hast du EXPLIZIT mal genau das gemacht was ich geschrieben habe oder nur wieder wild rumprobiert? Dann nochmal:

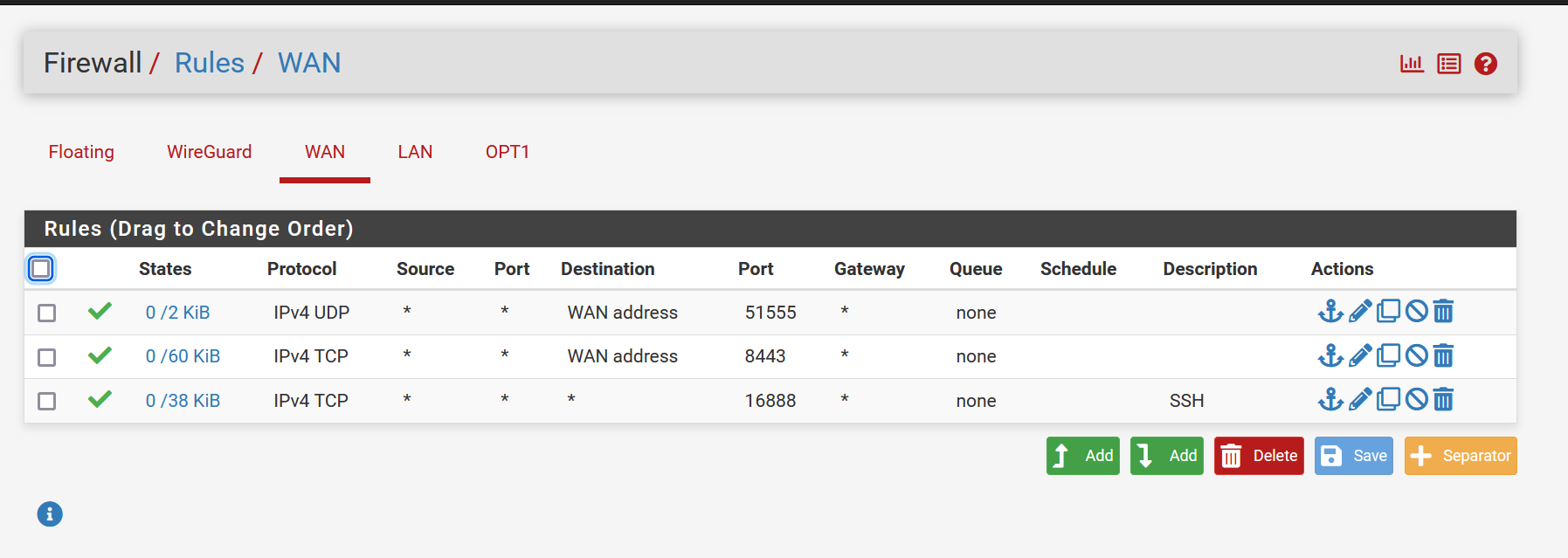

Ja, das war das initiale Setup, siehe bitte Screenshots im ersten Post.

- Im Wireguard (Gruppen) Interface: KEINE REGEL

Korrekt, ich hatte eine "pass, any, any, any" Regel drin, habe sie nun aber mal gelöscht.

- Im zugewiesenen OPT Interface vom tun_wg0 eine Regel rein mit allow any any und Logging an zum Testen.

Korrekt, siehe Screenshot im ersten Post.

Dann Test vom eingewählten Client und das Firewall Log dazu ansehen/zeigen. Taucht der Request/Ping/whatever im Log als geblockt auf? Oder als erlaubt?

Der ICMP Request taucht im Log auf, siehe:

Allerdings tatsächlich antwortet tut der Host nicht.Viele Grüße und danke!

-

Problem gelöst - und wahrscheinlich ein dummer (Anfänger-)Fehler.

Ich habe auf meinen Clients kein Gateway eingetragen, in meinem Fall die 10.20.30.1, da ich hier kein Routing im engen Sinne gesehen habe.

Jedenfalls, nachdem ich dem Client das Gateway präsentiert habe, konnte meine pfSense auch was mit den Paketen anfangen...Danke, insbesondere dir, @JeGr , für Deine Geduld und tollen Antworten!

-

@tanjix Mahlzeit,

ich versuche mich ja bei einem Tunnel als Man in the Middle um CG-Nat zu umgehen.

eine zweite pfSense ist auf einem VPS, die soll die entsprechenden Anfragen entgegen nehmen und diese über den Tunnel zu mir leiten. So die Theorie.

Bei mir geht auch pingen in alle Richtungen, aber kein Portforward.

Darf ich mich hier mit meinen Screenshots anhängen um eventuell mit Eurer Hilfe zur Lösung zu kommen??