PFsense Hardware

-

Hallo Zusammen,

ich möchte mir gerne meine erste Hardware Firewall bauen und würde gerne abklären ob meine Ideen Umgesetzt werden können. Ich habe mich intensiv in das Thema eingearbeitet und bin mir sicher das ich alles Bedacht habe. Ich würde mich sehr freuen wenn ihr eure Erfahrung mit zur Verfügung stellt und mir ein Feedback zu meinem Plan geben könnt.

Vielen Dank :)

Mein Ziele:

Multi Site 2 Site VPN mit AVM FritzBoxen

Failover 5G (FRITZ!Box 6850 5G)

Loadbalancing zwischen 2 DSL Anschlüssen (DSL250Mbit/s)

IPS/IDS ( Snort Package)

VLAN Zusammenspiel mit UNFI (Switch + Access Points)Meine Hardware:

GIGABYTE B460M DS3H V2, Mainboard

Inter-Tech ST-724 Quadport-Netzwerkadapter

Intel Core

Core i3-10100F

i3-10100F

Inter-Tech IPC 2U-2404L

SilverStone SST-FX350-G 350W

Crucial DIMM 8 GB DDR4 -

@sub2010 said in PFsense Hardware:

Multi Site 2 Site VPN mit AVM FritzBoxen

wirst du minimalen Spaß mit haben, weil die anzubinden wirklich ein absoluter Graus ist. Es kann mal stabil laufen, aber solang AVM weiterhin mit dem Thema VPN rumpimmelt wird das nicht lustig.

Failover 5G (FRITZ!Box 6850 5G)

Wie auch immer du das dann denkst zu bauen - ich vermute mal als extra WAN angeschlossen dann?

Loadbalancing zwischen 2 DSL Anschlüssen (DSL250Mbit/s)

Solange du nicht LB = doppelte Bandbreite im Kopf hast, ja geht das. Wird aber sicherlich das ein oder andere Thema geben, wo man auf Failover zurück muss weil sonst Sessions wegfliegen.

IPS/IDS ( Snort Package)

Wofür auch immer man es möchte - IP/DNS Filtering ist 2020+ eher interessant als IDS/IPS mit Overblocking.

VLAN Zusammenspiel mit UNFI (Switch + Access Points)

Was genau soll da zusammenspielen? Unifi regelt das auf Switch/AP Seite eigentlich recht autark alles selbst :)

Ansonsten - hab Spaß ;)

-

Hallo @jegr,

vielen Dank für deine Antworten. Du gibst mir ein wertvolles Feedback. Und gibst mir neue Perspektiven.

Zu meinem Hintergrund. Ich habe ein Multi Side VPN Zwischen verschiedenen Standorten im Betrieb. Und das gleiche möchte ich auch mit der PFSense abbilden. Ich hatte bereits mein Glück mit einer Ubiquiti UDM Pro, leider steht nicht auf der Hauptseite sondern im Kleingedruckten das die UDM Pro keine Dynamische IPSec Verbindung zu lässt. Auch nicht wenn man die IP Adressen Manuell einträgt. Deswegen bin ich zu PFSense gekommen. Ich kann meinen Familienangehörigen keine FW hinstellen, dass sprengt den Rahmen.

VPN

Ich habe mir zum Thema VPN diesen Video angesehen, und da wird über kein Problem berichtet:

https://www.youtube.com/watch?v=KmoCfa0IxBk

Woher hast du deine Meinung? Hast du es selbst ausprobiert und kannst mir mehr Details nennen?Failover

Genau, ich wollte über eine extra Netzwerkkarte die FRITZ!Box 6850 5G anschließen. Oder gibt es bessere Alternativen? Ich habe in meinem System nur 2 PCI-E Anschlüsse und bisher habe ich keinen 5G mit externen Antennenanschlüssen gefunden.Loadbalacing

Doppelte Bandbreite hatte ich eigentlich schon vor, nur nicht von der selben Quelle, sondern Abwechseln. Um so die Last zwischen beiden Leitungen zu verteilen. Und das Automatisch und nicht verschiedene Gateways.IP/DNS Filtering ist 2020+

Da habe ich wohl nicht den aktuellen Kenntnisstand.

Kannst du mir ein Paar Infoseiten empfehlen oder kurz erklären was du damit meinst?

Ist dafür ebenfalls ein Plugin Notwendig?Unify

Ich würde gerne mein Netz durch VLAN´s aufteilen. Und ich bin da noch nicht Firm drin. Ich würde gerne mein Netz in VLAN´s aufteilen. Arbeiten da Unify und PFsense Hand in Hand? Ich meine, wenn ich auf beiden Geräten ein VLAN Erstellen, wird das dann auch von beiden "Verstanden"?Ah Spaß sollte das ganze schon machen, aber ich sehe sehr viele Einschränkungen die ich gar nicht mag.

Was sagst du zu meiner HW?Vielen Dank noch mal für die Ausführliche Antwort:)

-

@sub2010 said in PFsense Hardware:

https://www.youtube.com/watch?v=KmoCfa0IxBk

Geil ist die Aussage die pfSense rafft das nicht.

Nein alter das ist der Fucking VPN Schrottscheiß den die AVM Kackbox macht. Der Tunnel bricht immer wieder mal zusammen, dann tauchen da diese Leichen auf, weil er halt mehrmals aufgebaut wird.Ja klar bekommt man das hin, habe ich auch am laufen.

Hatte erst einen 6490 bei meinen Eltern stehen und dort zum Backup NAS hin gesichert, gurken langsam.Jetzt steht da die SG-1100 und das rennt so schnell wie ich Upload buchen kann, aktuell 50MBit bei um die 30-35% Last.

Seit dem ist es auch ein IKEv2 mit AES256, SHA256 und DH28.Zur 7490 zum Schwiegervater haben wir das auch versucht, ging auch aber das erste Backup dauerte hier über ne Woche, war 1TB.

Jetzt mit der 7590 ist das schneller aber schön ist trotzdem anders.

Allein der Aggro Mode ist das einzige was den Tunnel überhaupt irgendwie stabil zum laufen bringt.Die 64/74er Modell können kein AES in Hardware und sind dann mit Maximal 15MBit bei 100% CPU dabei.

Was hast du mit der Kiste vor?

VPN mit 100+ Usern und 1GBit Sym?Was verbraucht die Kiste im Jahr, Strom über 100€+?

Warum schaust du dir nicht mal den ODROID-H2+ an, der kann das was du effektiv brauchst und futtert dir nicht gleich den ganzen Stromkasten leer.

Leider ist der so geil, das man ihn zur Zeit nicht wirklich kaufen kann.

Bekommst auch ein Netzwerkmodul für, was dann noch mal 4 * 2,5GBit Ports bereitstellt.

Sind zwar glaube ich Realtek Karten, aber die 2,5er scheinen ganz ok zu sein, bitte Jens korrigiere mich sollte ich hier Mist schreiben.

Intel hat es jedenfalls bei den 2,5er Verkackt und die ersten liefern nur effektiv GBit sonst gibts Paketsalat.Was Jens meint, mit IDS bist du erstmal Wochen lang am Regeln optimieren und dann schaltest du das scharf und dann steht 1 Woche später doch wieder alles.

Ja kann man privat machen, muss ich aber nicht haben.Dann lieber gescheit den pfBlocker mit Listen befüllen und schon hast du keine Probleme mehr.

Weil der ganze böse Scheiß einfach nicht mehr erreichbar ist.Denn solltest du doch mal was böses bekommen, dann wird der erste Teil aktiv und will das böse Zeugs nachladen, das geht aber nicht da hier die Namen nicht aufgelöst werden und wenn er die IP verwendet, diese auf einer Alias Blockliste steht.

So machst du deinen Client Virenschutz dann jedoch relativ arbeitslos.

VLANs sind standarisiert und funktionieren Herstellerübergreifend.

Du musst halt auf den Ports die entsprechenden VLANs zulassen, das händelt dann jeder Hersteller im Doing wieder eigen.

Bei mir also Netgate Appliance, HP Switche und UI Aps und hier läuft auf den HPs alles über VLANs, das default ist leer. -

Hallo @nocling,

vielen Dank für dein Erfahrungsaustausch

.

.

Jetzt bin ich noch mehr Verunsichert als zuvor. Ich hatte mit der UDM Pro und einer FritzBox 7530 Wochenlang mit beiden Supports versucht einen Tunnel aufzubauen und habe mich dann entschieden die UDM Pro zu verkaufen.

Mein neuer Plan wa, dass mit der PFsense hinzubekommen, und von allen Seiten höre ich das die FritzBox das Problem ist. Das lässt mich an meinem Plan zweifeln.VPN

Wir nutzen über das VPN einen gemeinsamen LDAP Server und verschiedene Ressourcen wie Drucker, Dateifreigaben, Client Backup. Bei der Performance gab es bisher kein Problem von Fritz zu Fritz.

Ich kann momentan keinem Familienmitglied eine FW aufzwingen.Hardware

ODROID-H2+ danke für den Tipp. Die sieht super aus. Sogar mit 3 PCI-E Anschlüssen. Ne Ahnung ob man die Zeitnah kaufen kann?IP/DNS Filtering ist 2020+

pfBlocker scheint dann fast das gleiche zu sein wie bei der UDM Pro. Finde ich gut, nehme ich auf jeden Fall :)VLAN

Danke, dann hoffe ich doch mal das es klappt. Welche Hardware von Netgate nutzt du?Failover

Nutzt du ein Failover über LTE/5G? Ist das wie ich mir das Vorstelle möglich?Loadbalacing

Kannst du mir noch ob ich das hier richtig verstehe, und ob das so möglich ist?

"Doppelte Bandbreite hatte ich eigentlich schon vor, nur nicht von der selben Quelle, sondern Abwechseln. Um so die Last zwischen beiden Leitungen zu verteilen. Und das Automatisch und nicht verschiedene Gateways."Vielen Dank für deine ausführlichen Antworten. Das ist super und ich bin dir sehr dankbar

-

@sub2010 said in PFsense Hardware:

Jetzt bin ich noch mehr Verunsichert als zuvor. Ich hatte mit der UDM Pro und einer FritzBox 7530 Wochenlang mit beiden Supports versucht einen Tunnel aufzubauen und habe mich dann entschieden die UDM Pro zu verkaufen.

Da ich nen Termin habe und grad nur kurz:

Nein, der Move von der UDM Pro weg war auch nicht falsch. Die hat ihre ganz eigenen Probleme und ja, das weiß ich aus eigener Erfahrung - sowohl was Dream Machine angeht als auch was AVM angeht. Ich bzw meine Firma ist pfSense Partner und Dienstleister, ich mach den Spaß seit Jahren für pf- und OPNsense und habe dahingehend also etliche Kunden auch im 2nd und 3rd Level Support in der Integration gehabt. Einer war so gefrustet, dass er sogar AVM angeschrieben hat. Was die zurückgeschrieben haben, kannst du mit etwas suchen hier sogar in dem Thread noch finden - ist gar nicht lange her. Quintessenz: seit sie ihren AVM VPN Server begraben haben - der echt ganz gut war - wurde in die FBen nur noch nen sehr rudimentär verdummtes VPN eingebaut und kaum aktualisiert. Selbst heute, 2021(!) wird per default noch 3DES für Main Mode IPSec verwendet. 3DES! AES klappt dann mit deren Tool nur im Aggressive Mode der ebenfalls schon seit Jahren als nicht gut/sicher abgehakt ist. IPSec Einstellungen sind nicht wählbar, die Box nimmt einfach ihr fix einprogrammiertes Set und will damit verbinden. Alles muss also stimmen damit die Box überhaupt Lust hat auf die Verbindung. Und dann kann es trotzdem sein, dass sie einfach keine Verbindung versucht aufzubauen, das hatte unser Kunde. Mehrfach gelöscht, neu angelegt, gespeichert, aktiviert/deaktiviert - Box baut KEINE Verbindung von sich aus auf. Nur Verbindung von außen wird angenommen aber abgelehnt trotz eigentlich korrekten Cipher Settings. Selbst der Supporter von AVM meinte dazu, dass er da lieber wieder die alten Settings des AVM VPN Servers hätte aber man da "in Zukunft wohl wieder weiterentwicklen müsste". Die Zukunft haben sie jetzt schon 2-3 Jahre verpennt. Kein AES GCM, kein SHA256, kein IKEv2 - die FritzBox baut kein wirklich sicheres VPN auf.

UDM und UDM Pro haben ihre eigenen Probleme die auch nicht schön sind. Am Ende ist es so wie @NOCling sagt: man fährt besser, wenn man an beiden Enden was ordentliches hat. Ist zwar dann ggf. mehr Geld aber dafür dauerhaft Ruhe und es funktioniert einfach. Und die SG1100 als FritzErsatz ist auch nicht soo teuer wie eine komplett neue große FB.

Cheers

\jens -

So jetzt etwas mehr Zeit:

@sub2010 said in PFsense Hardware:

Genau, ich wollte über eine extra Netzwerkkarte die FRITZ!Box 6850 5G anschließen.

Das geht, klar. Ich war mir nur unschlüssig ob du das auf der Sense oder davor machen möchtest aber geht so natürlich.

Doppelte Bandbreite hatte ich eigentlich schon vor, nur nicht von der selben Quelle, sondern Abwechseln. Um so die Last zwischen beiden Leitungen zu verteilen. Und das Automatisch und nicht verschiedene Gateways.

Jein, wenn ich Loadbalancing Wünsche lese, dann hat der Kunde meist wirklich immer doppelte Bandbreite im Kopf. Das geht mit 2x WAN aber nicht einfach "gib ihm", denn Loadbalancing ist verbindungsbasiert. Zwei Clients parallel zueinander können dann je eine Leitung ausnutzen und kommen damit - zusammen - auf doppelte Bandbreite. Klar. Oder - mit viel Glück und einem DL Manager der parallel mehrere Verbindungen aufmacht - kann man auch mal an einem Client mehr Bandbreite bekommen. Aber das geht eben nicht dauerhaft, immer und konstant. Daher der "Dämpfer" dass sich das natürlich einstellt über mehrere Clients, wenn man aber hauptsächlich an einem Client hängt und doppelte Kapazität will, muss man es entweder komplexer aufbauen (und mit mehr Kosten) oder sich drauf einstellen, dass man eben doch häufig mal "nur" die Rate von einer Leitung sieht. Zudem sind manche Dienste inzwischen durchaus anfällig gegen IP Wechsel, sehen das also nicht so gern, wenn ständig ihre IP Adresse schwankt.

Kannst du mir ein Paar Infoseiten empfehlen oder kurz erklären was du damit meinst?

Klassisches IDS/IPS Filtering nutzt Events und Regeln. Schaut man da rein findet man häufig Dinge wie:

- IP Adressen -> unsinnig die via L7 Blocking zu filtern, da man IPs sinnvoller auf L3 mit Firewall Regeln blockt als die Komplexität eines IDS dafür zu "verschwenden"

- DNS Adressen -> kann man dito mit DNS Blocking/Blackholing abfangen ohne IDS

- spezifische Bytefolgen/Sequenzen in Payload Paketen -> kann man heute in 90%+ der Fälle nicht mehr erkennen, da durch HTTPS / TLS et al heute alles verschlüsselt ist und das IDS da gar nichts mehr reinsehen kann. Gutes Statement dazu auch im Video von Kollege MIchael MUeller bei dem Talk für über OPNsense und Surricata: https://youtu.be/lgL20apoJ2U?t=1389 - kann man die ersten 20min gern mal ansehen/hören, aber auch da stimmt er mir zu, dass man heute mit IP und DNS Blocking mehr/sinnvolleres Blocking erreichen kann ohne den immensen Aufwand und die ständige Pflege in IDS Regeln stecken zu müssen

Ist dafür ebenfalls ein Plugin Notwendig?

Das kommt darauf an wie du es umsetzt, die meisten nutzen dafür pfBlockerNG und dort IP und DNS Blocklisten. Man kann aber auch nur IP Blocklisten dort machen und DNS bspw. intern über einen PiHole oder AdGuard bspw. abwickeln, die beide recht schöne UIs dafür mitbringen.

Ich würde gerne mein Netz in VLAN´s aufteilen. Arbeiten da Unify und PFsense Hand in Hand? Ich meine, wenn ich auf beiden Geräten ein VLAN Erstellen, wird das dann auch von beiden "Verstanden"

Da VLANs nichts sind, was Software definiert, sondern was im Layer 2 Netzwerk definiert ist, können da alle alle entsprechend verstehen, wenn man VLANs anlegt, ja. Das sollte keine großen Probleme machen. Wir hatten bislang nur mal das Mißverständnis, Unifi oder pfSense könnte das "automagisch" lernen, dass da irgendwo VLANs sind ohne was einzustellen. Das funktioniert natürlich auf keiner Seite irgendwie, denn VLAN Tagging muss man am entsprechenden Netzgerät konfigurieren - oder am Switch sicherstellen, dass es ggf. nicht am Endgerät benötigt wird (untagged in VLAN XY konfiguriert). Geht hier aber jetzt etwas weit, kann man getrennt davon sicherlich nochmal näher erläutern bzw. findest du an anderen Ecken sicher auch noch mehr Info dazu. Ansonsten einfach konkrete Fragen dann einzeln stellen wenns an die Umsetzung geht, dann klappt das :)

Was sagst du zu meiner HW?

Das ist immer ne sehr persönliche Sache, gerade wenns privat ist. Core i3 Setup sollte für 2x250 mit LTE Fallback sicherlich reichen, ansonsten kommt es ja immer auf Preis und Stromverbrauch etc an was einem da lieber ist. Ich hätte ggf. lieber eine fertige HW die zweckoptimierter ist, aber das ist mein persönliches Gusto :)

Ich kann momentan keinem Familienmitglied eine FW aufzwingen.

Naja aufzwingen ist hart gesagt. Aber man kann ja durchaus anmerken, dass etwas suboptimal ist und man das ersetzen/ergänzen könnte und das nebenbei noch einige andere Vorteile hätte. Bspw. würde eine kleine pfSense vor Ort dann auch mit Blocklisten IP und DNS der Familie dahinter wesentlich mehr Sicherheit bieten und sie nebenbei auch an vielerlei Ecken von Werbungs- und Tracking Kram befreien. Meine Eltern bzw Bruder hat sich da auch länger gewehrt gegen, heute ist er mehr als froh, dass ers gemacht hat und auch auf Mobilgeräten etc. wo ein Adblocker eben oft nicht so einfach nutzbar ist als am Desktop oder Laptop jetzt viel weniger Werbung hat, Dinge schneller laufen und weniger Akku und Daten verbraucht werden. Das sehe ich dann schon als win-win an :)

Gerade als kleine kostenschonende Zusatzbox wäre da sicher eine SG-1100 möglich, die SG-2100 ist dann schon sowas wie ein Fritzbox Ersatz (nur ohne DSL Modem/WiFi) weil hier auch direkt ein 4-Port Switch intern verbaut ist, bei dem die Interfaces aber auf Wunsch auch ausgeklinkt werden können (sprich als wirkliches extra Interface wie eine DMZ bspw.). Mit 4GB RAM ist die 2100 dann auch eine wirklich massiv ausgestattete kleine Box, die 1100 kann da leider nur mit einem GB aufwarten.

Cheers

-

Hallo @jegr ,

vielen Dank für deine ausführliche Antworten und den Erfahrungstransfer.

VPN

Ja, dass ist wahr. Für die Anwendungen die ich damit benutze wäre das ein bisschen der Overkill. Denn wenn dort kein Modem integriert ist, brauche ich dann ein externes Modem - FW - FritzBox für SmartHome + VOIP. Das geht leider nicht.Failover

Okay, danke für die Info. Hast du dies schon mal so eingesetzt?Loadbalacing

Okay, für mich wäre das sinnvoll da mehrere Clients auf mein System zugreifen. Und somit die Last verteilt wird.IP/DNS Filtering

Danke für die Anregungen

Pihole läuft bereits in einem Docker Container. Das könnte man dann verbinden :).Hardware

Das stimmt, Bastellösungen sind auch nicht mehr mein Ding. Ich komme mit dem Thema noch mal auf dich zu :). -

VPN

Ja, dass ist wahr. Für die Anwendungen die ich damit benutze wäre das ein bisschen der Overkill. Denn wenn dort kein Modem integriert ist, brauche ich dann ein externes Modem - FW - FritzBox für SmartHome + VOIP. Das geht leider nicht.Was schade ist aber vielleicht kann man da die Familie noch überzeugen.

Ansonsten gibt es ggf. auch die Möglichkeit das VPN hinter die Fritzbox zu packen wenn es noch andere Geräte gibt die bspw. ständig laufen. NAS, Raspi o.ä. sind da gern im Spiel.Failover

Okay, danke für die Info. Hast du dies schon mal so eingesetzt?In Bezug auf was? Mehrere WANs die Failover machen? Natürlich, das haben wir schon mehrfach einrichten können.

Loadbalacing

Okay, für mich wäre das sinnvoll da mehrere Clients auf mein System zugreifen. Und somit die Last verteilt wird.Gut, dann gehen wir nicht von falschen Tatsachen aus und es gibt kein unsanftes Erwachen ;) Ansonsten: klar, geht.

IP/DNS Filtering

Danke für die Anregungen

Pihole läuft bereits in einem Docker Container. Das könnte man dann verbinden :).Genau, eine Möglichkeit ist da, den Unbound auf der Sense als Resolver zu nutzen und ihn als Upstream für den PiHole zu nutzen auch ohne DNS Blocks - dann kann man im Zweifelsfall die Firewall direkt als DNS eintragen (wenn man Zweifel hat, ob es am PiHole liegt) und ansonsten lässt man intern den Pi als DNS per DHCP ausrollen und trägt ein paar schöne Listen ein.

Hardware

Das stimmt, Bastellösungen sind auch nicht mehr mein Ding. Ich komme mit dem Thema noch mal auf dich zu :).Basteln ist nichts Schlechtes, aber ich hab da oft zu wenig Zeit für ;) Ansonsten würde ich da jetzt mit Luft nach oben auch schon einen Atom C3558 als "hat genug Saft" sehen, und der hat dann womöglich noch weniger Strom und damit Einsparpotenzial. Gibt ja die schönen Mini-ITX Bretter von Supermicro und kleinen Gehäuse dafür, da kann man sich schon gut was bauen.

Cheers

-

@sub2010 said in PFsense Hardware:

Denn wenn dort kein Modem integriert ist, brauche ich dann ein externes Modem - FW - FritzBox für SmartHome + VOIP. Das geht leider nicht.

Habe an beiden Seiten Cabel und ein entsprechendes Modem, was nicht so einfach zu bekommen ist wie ein DSL Ding.

Die Fritz Macht dann die Heizkörper und Steckdosen bei meinen Eltern.Bei mir nur ein paar von den Steckdosen, weil die so geil genau messen und in meinen Energiemanager integrierbar sind.

WLAN läuft über die UI APs, an beiden Standorten.Das geht also ganz klar!

Meine Kisten stehen in der Sig, das große hier das kleine bei meinen Eltern.

-

@nocling said in PFsense Hardware:

Warum schaust du dir nicht mal den ODROID-H2+ an, der kann das was du effektiv brauchst und futtert dir nicht gleich den ganzen Stromkasten leer.

Leider ist der so geil, das man ihn zur Zeit nicht wirklich kaufen kann.

Bekommst auch ein Netzwerkmodul für, was dann noch mal 4 * 2,5GBit Ports bereitstellt.

Sind zwar glaube ich Realtek Karten, aber die 2,5er scheinen ganz ok zu sein, bitte Jens korrigiere mich sollte ich hier Mist schreiben.Interessantes Teil. Was für ein Netzwerkmodul für die zusätzlichen 4x 2,5gbit ist das denn, von dem du sprichst?

-

Schaue mal hier:

https://tfta.de/forum/thread/1-projekt-odroid-h2-router-switch-mit-pfsense-oder-opnsense-hardware-zusammenstell/ -

Hallo Zusammen,

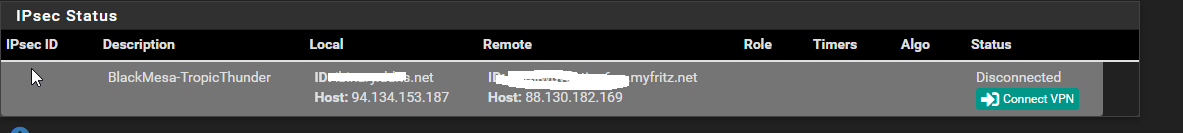

ich habe mir jetzt eine kleine PfSense Hardware gegönnt. Ich habe die Grundlage eingestellt und wollte unbedingt ein VPN IPSec Verbindung Side 2 Side zu einer FritzBox 7590 testen.

Ich weiß ihr hatte mich gewarnt, dass es Problem gibt.

Ich würde mich dennoch über eure Hilfe freuen. Denn ich benötige dringend eine ordentlich Firewall samt einer VPN Verbindung.Meine Konfig basiert auf dem Youtube Video:

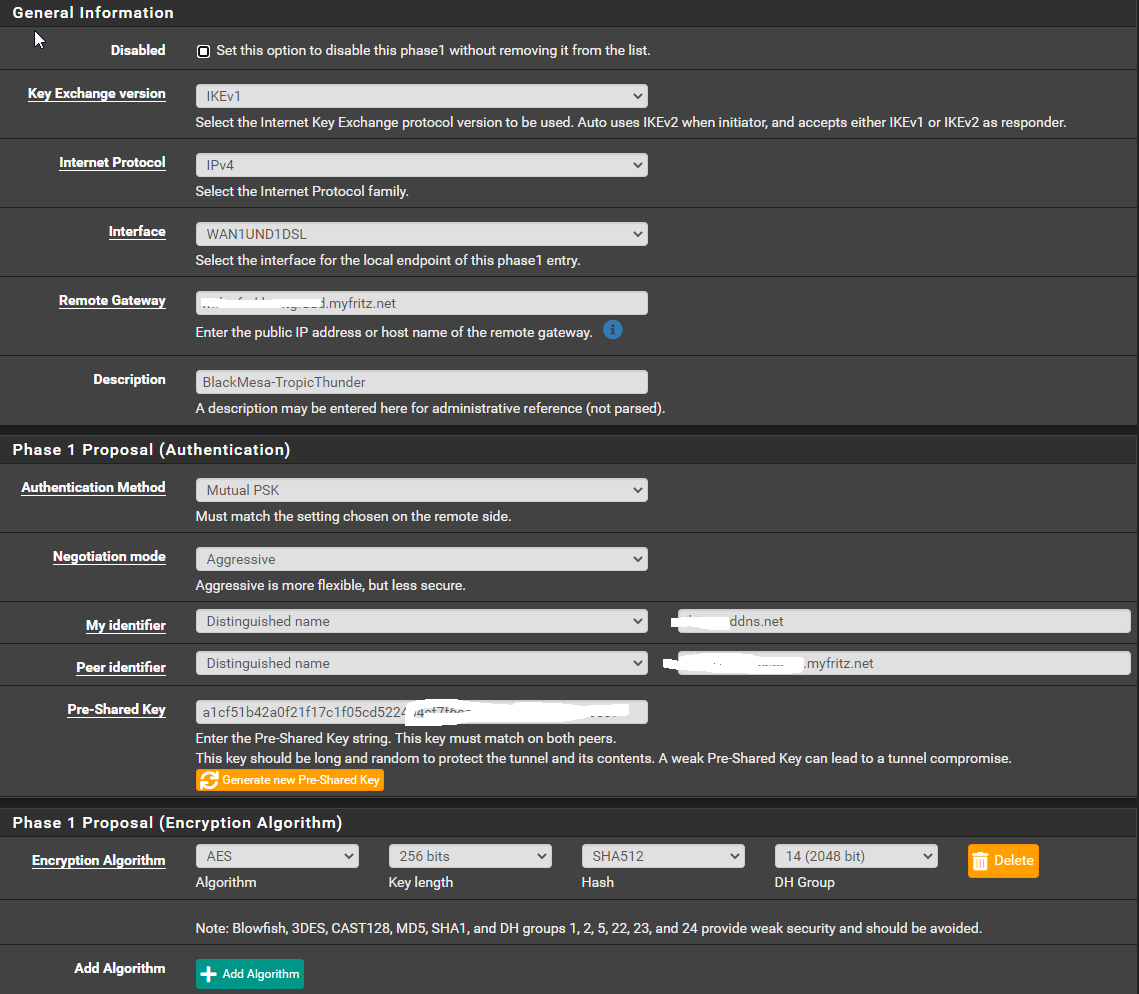

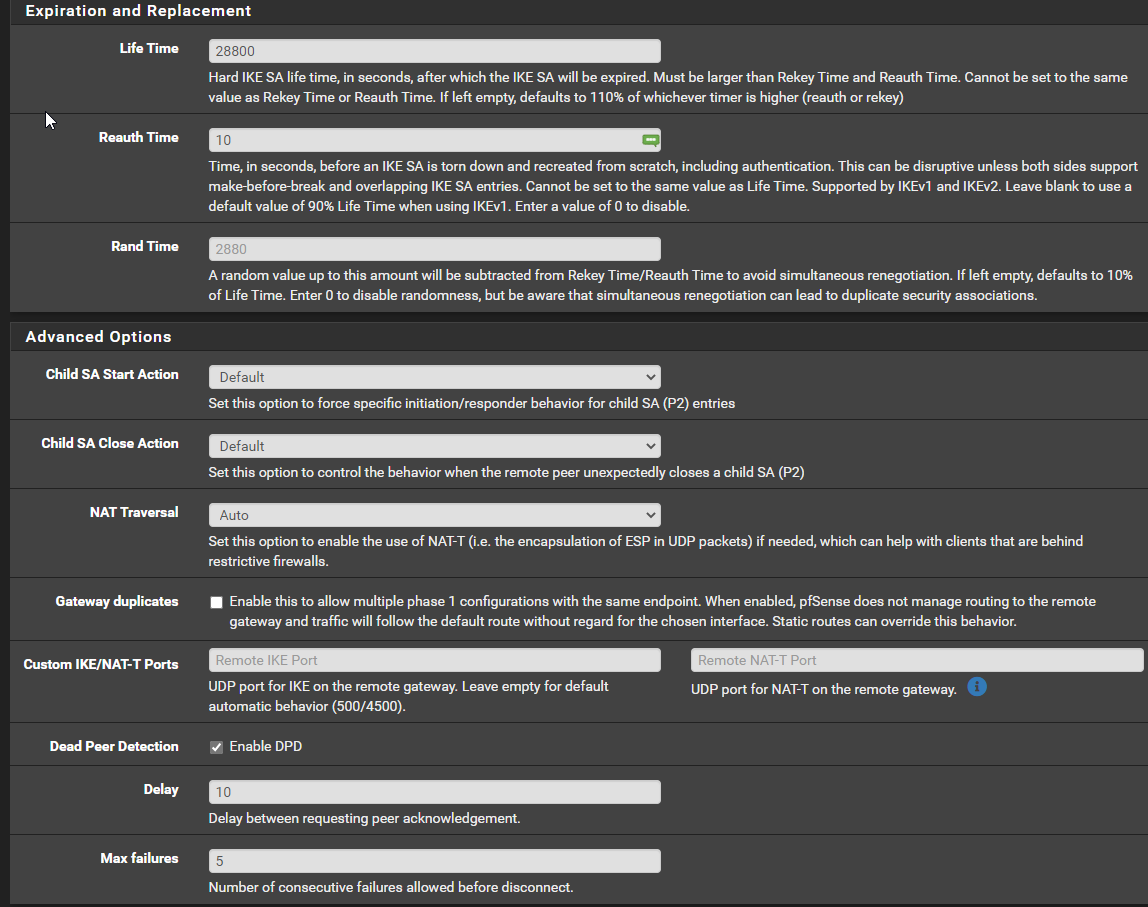

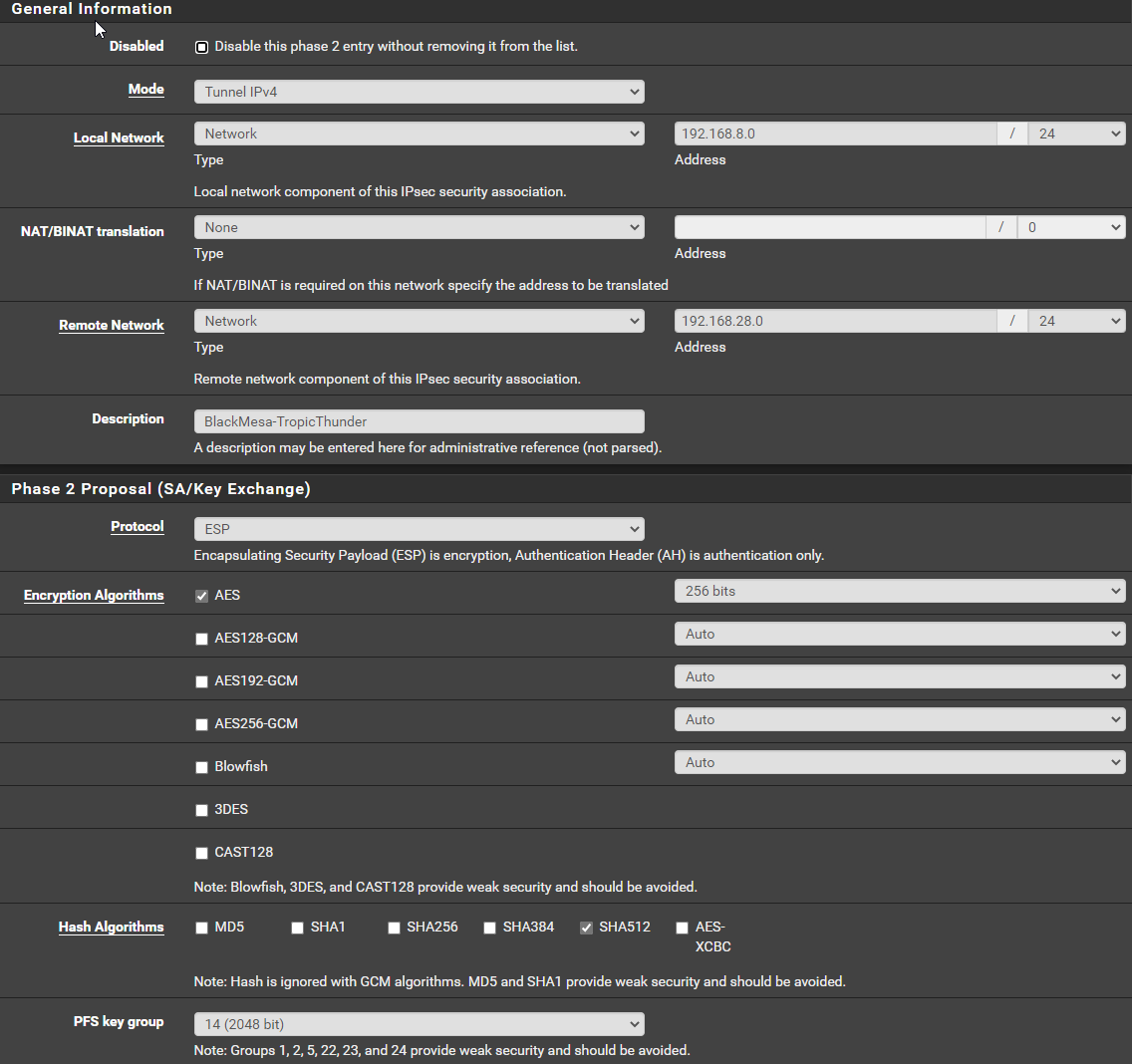

https://www.youtube.com/watch?v=KmoCfa0IxBk&list=PLcxL7iznHgfVclnHZfar05VJ7IdsY4yx_&index=8PfSense:

No-IP Adresse: ....ddns.net

Netzwerk: 192.168.8.0/24 (255.255.255.0FritzBox:

AVM No-IP Adreses: ....myfritz.net

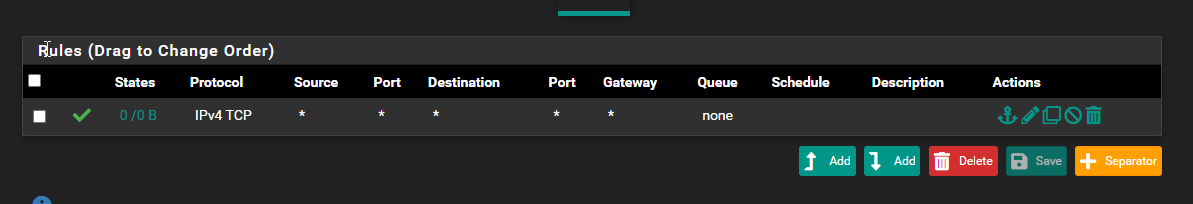

Netzwerk: 192.168.28.0/24 (255.255.255.0)Meine PfSense Konfig:

Phase 1

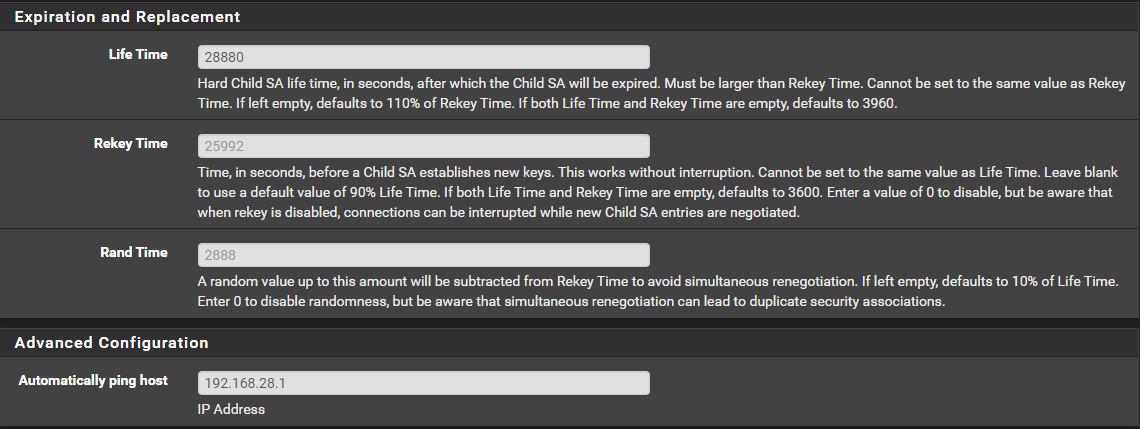

Phase2

Meine FritzBox Konfig:

vpncfg {

connections {

enabled = yes;

editable = yes;

conn_type = conntype_lan;

name = "BlackMesa-TropicThunder";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "ibinary.ddns.net";

localid {

fqdn = ".......myfritz.net";

}

remoteid {

fqdn = "......ddns.net";

}

mode = phase1_mode_aggressive;

phase1ss = "dh14/aes/sha";

keytype = connkeytype_pre_shared;

key = "a1cf51b42a0f21f17c1f05cd52....";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.28.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.8.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs";

accesslist = "permit ip any 192.168.8.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}PfSense: Log

Oct 24 18:52:55 charon 85454 12[CFG] proposals = IKE:AES_CBC_256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_2048

Oct 24 18:52:55 charon 85454 12[CFG] if_id_in = 0

Oct 24 18:52:55 charon 85454 12[CFG] if_id_out = 0

Oct 24 18:52:55 charon 85454 12[CFG] local:

Oct 24 18:52:55 charon 85454 12[CFG] class = pre-shared key

Oct 24 18:52:55 charon 85454 12[CFG] id =....ddns.net

Oct 24 18:52:55 charon 85454 12[CFG] remote:

Oct 24 18:52:55 charon 85454 12[CFG] class = pre-shared key

Oct 24 18:52:55 charon 85454 12[CFG] id = ....myfritz.net

Oct 24 18:52:55 charon 85454 12[CFG] updated vici connection: con100000

Oct 24 18:52:55 charon 85454 08[CFG] vici client 465 disconnected

Oct 24 18:52:56 charon 85454 09[CFG] vici client 466 connectedFritzBox Log:

FritzBox IKE-Error 0x2027 (Timeout).Ich bin ein bisschen am Verzweifeln, weil ich schon solange mit dem Thema verbringe.

Ich würde mich wirklich sehr über eure Unterstützung freuen.Vielen Dank!

-

Das funktioniert nach meiner Erfahrung nur mit DH2 in P1 und P2 zuverlässig.

Lifetime habe ich nicht eingetragen, also Default und die Verbindung läuft mit den Werten wieder zuverlässig und stabil.Dann einfach den Tunnel über die Fritz Web GUI Eintragen, fertig.

-

@nocling vielen Dank für das schnelle Feedback

.

.Ich habe das noch nicht getestet, werde ich aber mal machen. Aber kann das wirklich das zum Timeout führen?

-

Ja die Implementierung von AVM ist halt, gefühlt noch deren erste IKEv1 von 20??.

Von Fritz Seite ist der Tunnel als immer aktiv gekennzeichnet und trotzdem konnte das NAS nur mit diesen Parametern geplant hier her sichern.

-

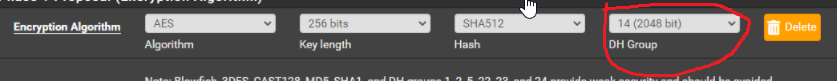

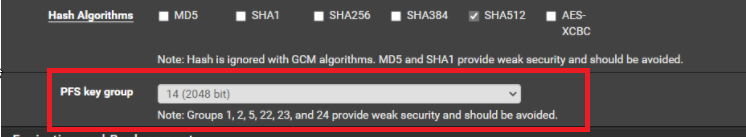

@nocling

Um sicherzugehen das wir nicht aneinander vorbeireden. Du meinst folgende Parameter:Bei Phase 1: DH Group von 14 auf 2

Bei Phase 2: PFS Key Grou von 14 auf 2

Sowie in der FritzBox Config Datei

Von:

mode = phase1_mode_aggressive;

phase1ss = "dh14/aes/sha";Auf

mode = phase1_mode_aggressive;

phase1ss = "dh2/aes/sha";Zudem habe ich noch diese Einstellungen gefunden. Muss dieese gesetzt werden?

-

Ja, aber in der Fritz Config Datei rum zu fummeln ist bei dem Tunnel auch ein wenig unzuverlässig.

Ich habe damit Probleme bekommen, wollte natürlich auch auf DH14 hoch, aber das läuft einfach nicht gescheit.

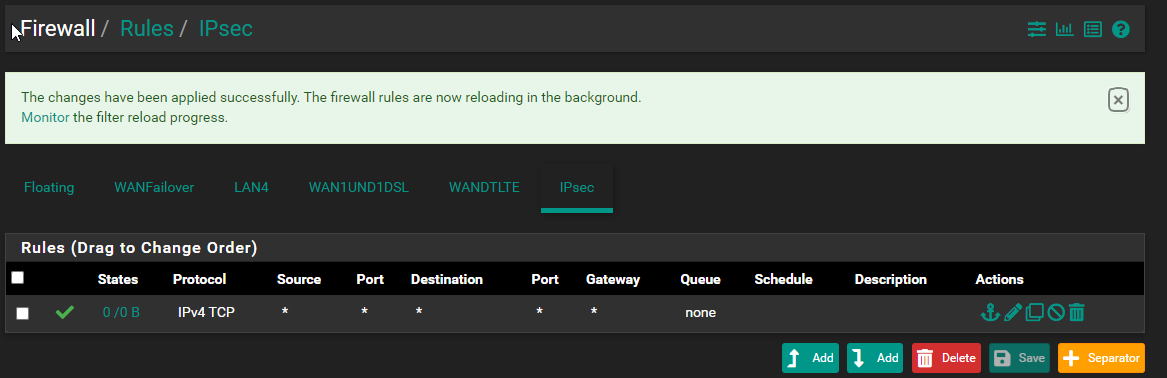

Regelwerk unter IPsec muss natürlich erstellt werden, sonst darf nix durch die Firewall durch was aus dem Tunnel kommt. -

FritzVPN ist einfach Müll. Kann man nicht schönreden, geben sie auch indirekt selbst zu.

Nicht an der Konfig manuell fummeln, den komischen Baukasten von denen nehmen und die Konfig generieren lassen ist sicherer. Manchmal gehts mit händischen Änderungen, dann hat die Kiste plötzlich wieder Totalausfälle und will nicht mehr. Daher lieber aus dem komischen Wizard Tool erstellen lassen.

Die SchrottFritzen mit VPN brauchen um halbwegs sicher zu laufen alle IKE1, AES-256, SHA-512 und DH2 wie @NOCling schon sagt. Lifetime 28800 geht, Child SA Start Action würde ich auf None setzen, damit die Fritze IMMER selbst die Verbindung aufbaut. Kommt die pfSense zuerst macht sie manchmal irgendwelchen Mist. Und DPD würde ich ausmachen, da hatten einige Boxen bei einem Kunden immer komplett rumgespackt und sind baden gegangen. Danach gings.

Cheers

\jens -

ich habe mal ein tool gebaut was die konfig unter allen systemen generiert, vieleicht hilft es dir (du solltest aber schon wissen was du tust) https://github.com/micneu72/FritzL2LVPN