[SOLVED] Pfsense OPENVPN to Strato HiDrive

-

Hallo zusammen,

ich würde gerne zu meinem Strato HiDrive eine OpenVPN-Verbindung aufbauen. Hierfür habe ich mir eine Anleitung rausgesucht (https://andidittrich.de/2017/05/pfsense-persistent-openvpn-connection-to-strato-hidrive.html). Mit dieser bekomme ich immer einen TLS-Auth-Fehler. Hier sind die Infos seitens Strato https://www.strato.de/faq/article/2121/Verschluesselte-Laufwerkseinbindung-mit-OpenVPN-unter-Windows-7.html

Kann mir jemand helfen und den Fehler in der Anleitung aufzeigen? Ich finde alles plausibel ::) (Aber ich würde sagen ich bin eher Ahnungslos).

Des Weiteren möchte ich dann die Stand-VPN im Netzwerk verfügbar machen, damit dann über eine interne IP der SMB-Share über eine sichere Leitung läuft.

So weit der Plan.

Braucht ihr weitere Infos?

Danke und VG

Blubb -

Hallo,

ich habe die Konfig noch mal nachgebaut und folgendes wird als Fehler ausgegeben:

Options error: Unrecognized option or missing or extra parameter(s) in /var/etc/openvpn/client1.conf:31: tls-auth (2.4.4)VG

BlubbPS: Alle Einstellungen habe ich nach Anleitung vorgenommen. Der Rest hab ich so gelassen, wenn nichts anderes angegeben war

-

Hi,

ich wäre auch für Ansätze, wie ich das weiter troubleshooten kann dankbar :) Weil mehr als die nichtssagende Fehlermeldung googlen hilft leider nicht.

VG

Blubb -

Jemand eine Idee? Ich habe jetzt das Zertifikat unter TLS hinterlegt. Trotzdem wird keine Verbindung aufgebaut...

-

Welches Zertifikat wo hinterlegt?

-

In der Anleitung, die leider nicht mehr erreichbar ist, wurde der TLS Auth Key ganz unten eingegeben und nicht unter TLS Key. Ich hab das angepasst. Funktioniert leider immer noch nicht

Wenn ich einen OPENVPN Client einrichte, muss ich noch irgendetwas anderes auf der Firewall machen, damit der die Verbindung aufbaut?

Wenn ich einen OPENVPN Client einrichte, muss ich noch irgendetwas anderes auf der Firewall machen, damit der die Verbindung aufbaut? -

Prinzipiell nicht, die Konfiguration als Client ist relativ straight. Wenn da was von der Strato Anleitung nicht klappt, dann eher weil die ggf. alte Versionen annehmen? Ansonsten sollte sich die relativ ähnlich nachbauen lassen, ich hab jetzt allerdings noch nicht so wirklich reingeschaut.

-

Ich habe jetzt versucht die Konfig:

dev tun

client

remote openvpn.hidrive.strato.com

auth-user-pass

auth-retry interact

ca ca.drive.strato.com.crt

tls-auth tls-auth.key

ns-cert-type servereinfach einzustellen und sehe jetzt dieses. Ansonsten ist die Verbindung down. Ich habe eigentlich alles andere auf Standard gelassen.

Ich sitz da jetzt schon seit 1,5 Monaten dran

-

@blubb1992 said in Pfsense OPENVPN to Strato HiDrive:

einfach einzustellen und sehe jetzt dieses. Ansonsten ist die Verbindung down. Ich habe eigentlich alles andere auf Standard gelassen.

Und wie bzw. was ist "einfach einzustellen"? Es ist ja fein, dass Strato das als Konfig postet, aber was hast du in der Sense eingestellt?

-

@jegr said in Pfsense OPENVPN to Strato HiDrive:

ie bzw. was ist “einfach einzustellen”? Es ist ja fein, dass Strato das als Konfig po

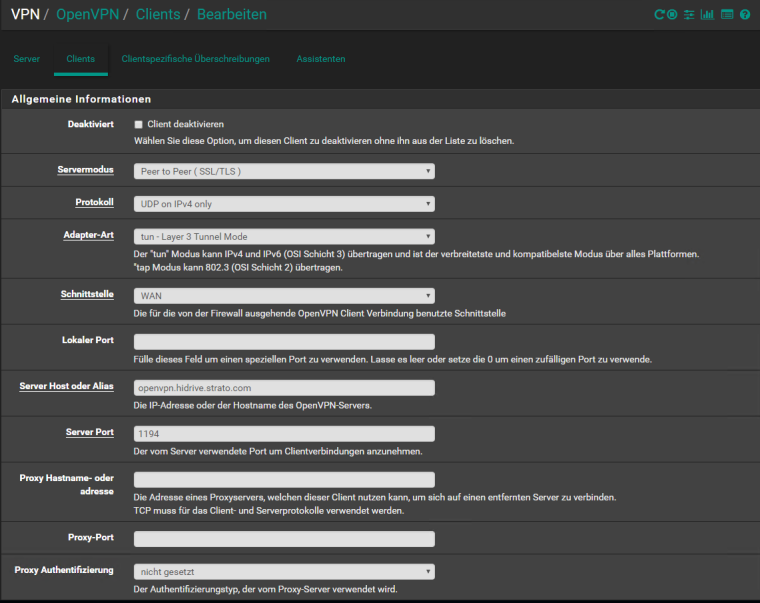

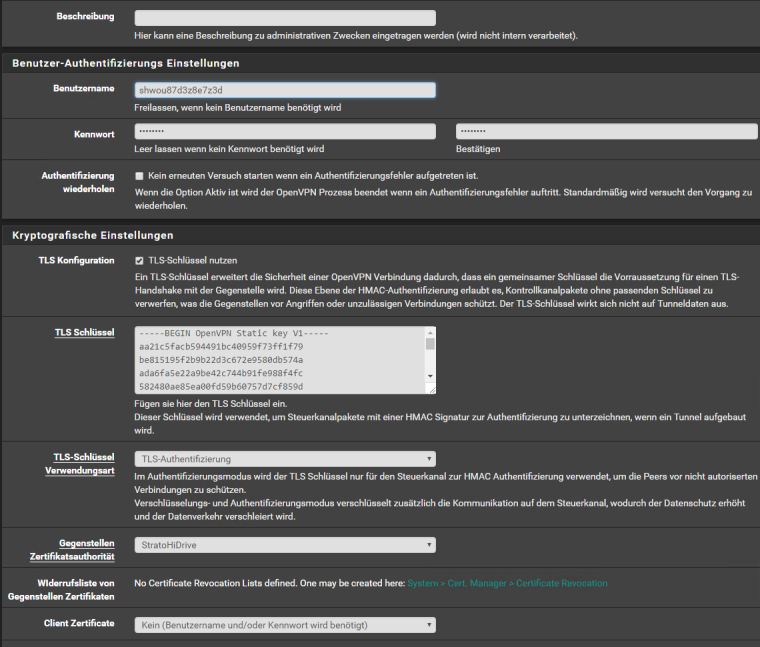

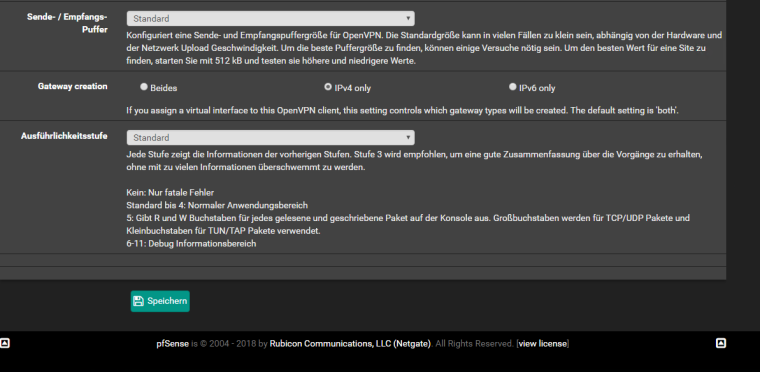

Sry, dass ich erst jetzt antworte. Ich habe mal die Screens gepostet:

Ich Danke Dir :)

-

Hallo,

kann mir niemand irgendeinen Hinweis geben?

VG

Blubb1992 -

Die von Strato angegebenen Verbindungsparameter sind OK wenn sie mit

openvpn --config xyz.ovpn

in der Konsole z. B. auf dem PC ausgeführt werden?

Wie sieht das Protokoll beim Verbindungsaufbau aus?

-

Hi Gladius,

also ich hab mal die CONFIG von Strato auf dem Handy importiert (in einen OpenVPN-Client) und da läuft es. Ich vermute, ich muss auf der Firewall noch iwas einstellen.

Ich hoffe das Protokoll ist so übersichtlich genug. Meine statische IP habe ich mal in die 150.111.111.154 geändert, da die ja irrelevant sein sollte.

Jul 9 19:44:32 openvpn 11137 OpenVPN 2.4.4 amd64-portbld-freebsd11.1 [SSL (OpenSSL)] [LZO] [LZ4] [MH/RECVDA] [AEAD] built on Mar 16 2018 Jul 9 19:44:32 openvpn 11137 library versions: OpenSSL 1.0.2m-freebsd 2 Nov 2017, LZO 2.10 Jul 9 19:44:32 openvpn 11475 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. Jul 9 19:44:32 openvpn 11475 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts Jul 9 19:44:32 openvpn 11475 TCP/UDP: Preserving recently used remote address: [AF_INET]85.214.3.71:1194 Jul 9 19:44:32 openvpn 11475 UDPv4 link local (bound): [AF_INET]150.111.111.154:0 Jul 9 19:44:32 openvpn 11475 UDPv4 link remote: [AF_INET]85.214.3.71:1194 Jul 9 19:45:32 openvpn 11475 [UNDEF] Inactivity timeout (--ping-restart), restarting Jul 9 19:45:32 openvpn 11475 SIGUSR1[soft,ping-restart] received, process restarting Jul 9 19:45:42 openvpn 11475 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. Jul 9 19:45:42 openvpn 11475 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts Jul 9 19:45:42 openvpn 11475 TCP/UDP: Preserving recently used remote address: [AF_INET]85.214.3.71:1194 Jul 9 19:45:42 openvpn 11475 UDPv4 link local (bound): [AF_INET]150.111.111.154:0 Jul 9 19:45:42 openvpn 11475 UDPv4 link remote: [AF_INET]85.214.3.71:1194 Jul 9 19:46:06 openvpn 11475 event_wait : Interrupted system call (code=4) Jul 9 19:46:06 openvpn 11475 SIGTERM[hard,] received, process exiting Jul 9 19:46:06 openvpn 61970 WARNING: file '/var/etc/openvpn/client1.up' is group or others accessible Jul 9 19:46:06 openvpn 61970 OpenVPN 2.4.4 amd64-portbld-freebsd11.1 [SSL (OpenSSL)] [LZO] [LZ4] [MH/RECVDA] [AEAD] built on Mar 16 2018 Jul 9 19:46:06 openvpn 61970 library versions: OpenSSL 1.0.2m-freebsd 2 Nov 2017, LZO 2.10 Jul 9 19:46:06 openvpn 62123 WARNING: using --pull/--client and --ifconfig together is probably not what you want Jul 9 19:46:06 openvpn 62123 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. Jul 9 19:46:06 openvpn 62123 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts Jul 9 19:46:06 openvpn 62123 TCP/UDP: Preserving recently used remote address: [AF_INET]85.214.3.71:1194 Jul 9 19:46:06 openvpn 62123 UDPv4 link local (bound): [AF_INET]150.111.111.154:0 Jul 9 19:46:06 openvpn 62123 UDPv4 link remote: [AF_INET]85.214.3.71:1194 Jul 9 19:46:12 openvpn 62123 event_wait : Interrupted system call (code=4) Jul 9 19:46:12 openvpn 62123 SIGTERM[hard,] received, process exiting Jul 9 19:46:12 openvpn 67091 WARNING: file '/var/etc/openvpn/client1.up' is group or others accessible Jul 9 19:46:12 openvpn 67091 OpenVPN 2.4.4 amd64-portbld-freebsd11.1 [SSL (OpenSSL)] [LZO] [LZ4] [MH/RECVDA] [AEAD] built on Mar 16 2018 Jul 9 19:46:12 openvpn 67091 library versions: OpenSSL 1.0.2m-freebsd 2 Nov 2017, LZO 2.10 Jul 9 19:46:12 openvpn 67227 WARNING: using --pull/--client and --ifconfig together is probably not what you want Jul 9 19:46:12 openvpn 67227 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. Jul 9 19:46:12 openvpn 67227 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts Jul 9 19:46:12 openvpn 67227 TCP/UDP: Preserving recently used remote address: [AF_INET]85.214.3.71:1194 Jul 9 19:46:12 openvpn 67227 UDPv4 link local (bound): [AF_INET]150.111.111.154:0 Jul 9 19:46:12 openvpn 67227 UDPv4 link remote: [AF_INET]85.214.3.71:1194 Jul 9 19:47:13 openvpn 67227 [UNDEF] Inactivity timeout (--ping-restart), restarting Jul 9 19:47:13 openvpn 67227 SIGUSR1[soft,ping-restart] received, process restarting Jul 9 19:47:23 openvpn 67227 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. Jul 9 19:47:23 openvpn 67227 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts Jul 9 19:47:23 openvpn 67227 TCP/UDP: Preserving recently used remote address: [AF_INET]85.214.3.71:1194 Jul 9 19:47:23 openvpn 67227 UDPv4 link local (bound): [AF_INET]150.111.111.154:0 Jul 9 19:47:23 openvpn 67227 UDPv4 link remote: [AF_INET]85.214.3.71:1194 Jul 9 19:48:23 openvpn 67227 [UNDEF] Inactivity timeout (--ping-restart), restarting Jul 9 19:48:23 openvpn 67227 SIGUSR1[soft,ping-restart] received, process restarting Jul 9 19:48:33 openvpn 67227 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. Jul 9 19:48:33 openvpn 67227 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts Jul 9 19:48:33 openvpn 67227 TCP/UDP: Preserving recently used remote address: [AF_INET]85.214.3.71:1194 Jul 9 19:48:33 openvpn 67227 UDPv4 link local (bound): [AF_INET]150.111.111.154:0 Jul 9 19:48:33 openvpn 67227 UDPv4 link remote: [AF_INET]85.214.3.71:1194Ich habe beim OpenVPN-Client auf dem Handy auch mal ins Log geschaut und die Einstellungen da mal abgeschrieben. Also zu dem Screenshots oben ergeben sich noch die Änderungen:

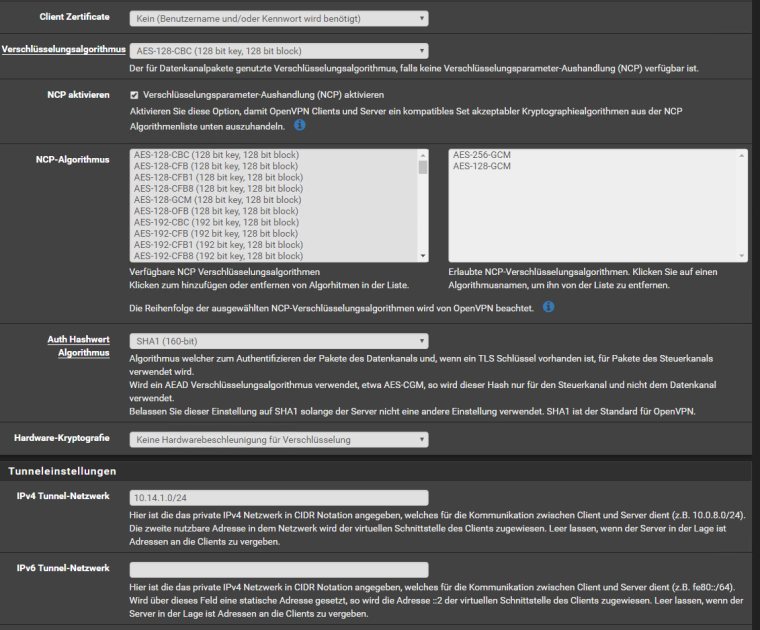

- Verschlüsselungsalgorithmus: BF-CBC 128 Bit.

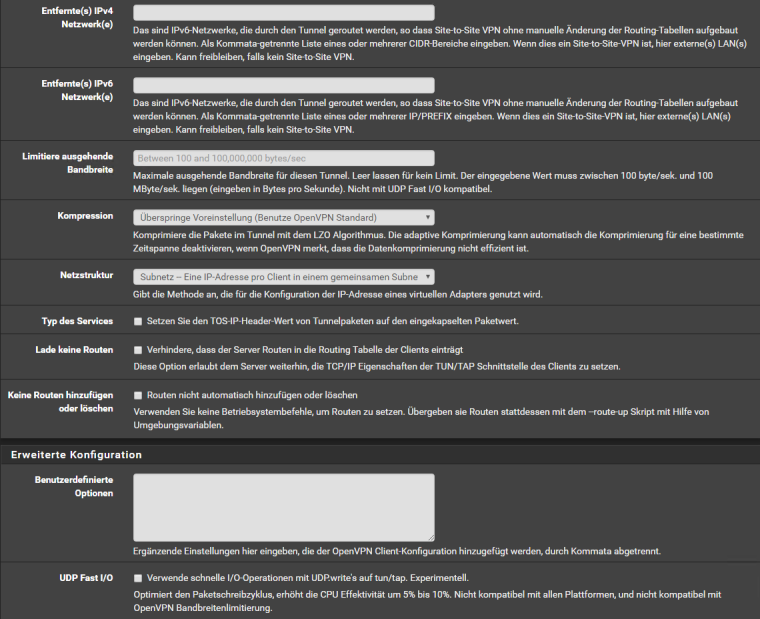

- Entferntes IPv4 Netzwerk: 10.144.0.0/24

- IPv4-Tunnel-Netzwerk: 10.22.22.0/24

Falls ich noch etwas liefern soll, sagt Bescheid :)

Ich danke :)

-

@blubb1992

Hast du das Zertifikat von Strato mittels Cert. Manager importiert und dich bei der Konfiguration

des Clients darauf bezogen?Ich würde bei der Konfiguration des Clients in pfSense auch erst einmal

nur die cipher BF-128-CBC angeben und auf NCP verzichten.Ein Vergleich der unter /var/etc/openvpn erstellten Konfiguration mit der von Strato

gelieferten wäre auch nützlich.LG

-

Ja das habe ich importiert und angegeben. NCP habe ich deaktiviert, was nichts geändert hat. Hat leider bisschen gedauert, bis ich raus hatte wie ich an die Config komme :D

So das ist die exportiere config:

dev ovpnc1 verb 1 dev-type tun dev-node /dev/tun1 writepid /var/run/openvpn_client1.pid #user nobody #group nobody script-security 3 daemon keepalive 10 60 ping-timer-rem persist-tun persist-key proto udp4 cipher BF-CBC auth SHA1 up /usr/local/sbin/ovpn-linkup down /usr/local/sbin/ovpn-linkdown local 150.111.111.154 tls-client client lport 0 management /var/etc/openvpn/client1.sock unix remote openvpn.hidrive.strato.com 1194 ifconfig 10.22.22.2 10.22.22.1 auth-user-pass /var/etc/openvpn/client1.up auth-retry nointeract route 10.144.0.0 255.255.255.0 ca /var/etc/openvpn/client1.ca tls-auth /var/etc/openvpn/client1.tls-auth 1 ncp-disable passtos resolv-retry infinite topology subnetdas ist die von Strato:

dev tun client remote openvpn.hidrive.strato.com auth-user-pass auth-retry interact ca ca.drive.strato.com.crt tls-auth tls-auth.key ns-cert-type serveres scheint ja paar Unterschiede zu geben, aber iwie kann ich diese nicht nachvollziehen, da ich ja alles eingestellt habe, so wie es in der conf steht.

Danke :)

-

@blubb1992

Schau mal in diesem Blog unter der Rubrik TLS-Auth

Stato verwendet TLS-Auth in einer Weise, die von pfSense bei der Konfiguration des Clients in einer speziellen Weise

angegeben werden muß. Verfahre bitte wie im Blog beschrieben.Ich hoffe dieser Tip kann dir weiterhelfen.

LG

-

Guten Morgen,

genau die Anleitung hab ich durchgearbeitet :D Aber dank des Exportes hab ich mal geschaut, wie es in der PFSENSE eigenen vpn config steht.

Dort steht tls-auth /var/etc/openvpn/client1.tls-auth 1 und die 1 für Client wenn ich jetzt in der GUI TLS-Auth ausschalte und dann als erweiterte Config tls-auth /var/etc/openvpn/client1.tls-auth (ohne eine Ziffer) angebe, funktioniert es :)

Danke für Deine Hilfe :)

-

@blubb1992 said in [SOLVED] Pfsense OPENVPN to Strato HiDrive:

Danke für Deine Hilfe

Nichts zu danken. Für Hilfeleistungen sind wir doch im Forum gern bereit und dieser

spezielle Fall des Umganges mit TLS-Auth von Strato beim OpenVPN-Client mit

pfSense verdient es im Gedächtnis zu bleiben. Da wäre ich auch drüber gestolpert.LG