OpenVPN TLS Fehler

-

Hallo zusammen,

Ich habe ein Problem mit OpenVPN bis letzte Woche hat alles funktioniert und ich muss jetzt dafür sorgen das es wieder läuft.Ich habe bereits im Administrator.de Forum gefragt ob einer eventuell meinen Fehler findet, leider sind wir bis jetzt noch nicht weiter gekommen.

Hier sind ein paar Bilder zu der Konfiguration

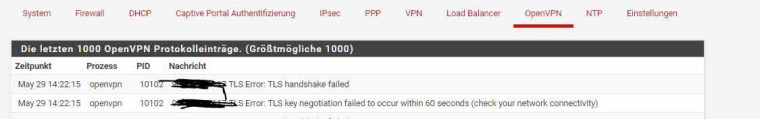

Hier ist der OpenVPN Log

Hier der OpenVPN SERVER

OpenVPN Firewall Regel

WAN Regel

Hier ist ersichtlich das die Firewall regel greift

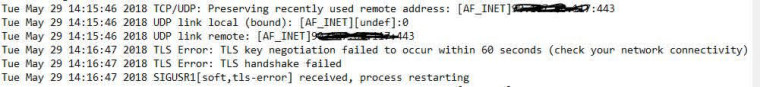

Client Fehler

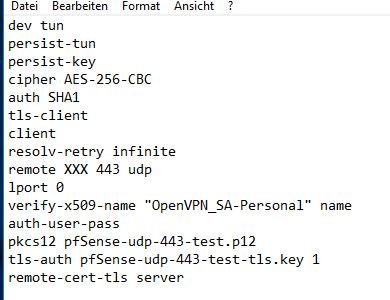

Client Config

Ein Ansatz war das remote-cert-tls server aus der Client config rauszunehmen. Dies hat leider auch nicht zum Erfolg geführt.

Vielen Dank für eure Mithilfe,

Liebe Grüße

-

@medikopter Bitte mal auf beiden Seiten den TLS Key prüfen. Auf pfSense Seite ist das im OpenVPN Server die Textbox "TLS Key". Auf dem Client je nachdem ein extra File oder der Abschnitt der mit

# # 2048 bit OpenVPN static key #beginnt. Gab es ansonsten ein Update das du eingespielt hast? Evtl. die Firewal von einem älteren Stand geupdatet?

Ansonsten auch den Client mal aktualisieren auf den neuesten OpenVPN Stand.Grüße

-

Hallo JeGr,

Ich habe die beiden Keys verglichen, sowohl auf dem Server als auch auf dem Client. Beide identisch.

Das Mysteriöse ist, auch wenn ich einen neuen OpenVpn Server über den Assistenten erstelle mit neuem CA und SA, klappt es nicht.

Ich weiß dass es auf jeden Fall seit letzter Woche Montag nicht geht. Da habe ich am System gearbeitet allerdings habe ich die VPN Server nicht angefasst und nur ein neues Interface aktiviert und Einstellungen bzg. des Routings des Interfaces geändert.UPDATE:

Fehler gefunden! Ich habe das Standard Gateway geändert. Wir haben 2 Internet Anschlüsse WAN und WAN2. Der OpenVPN Server lauscht auf WAN, als Standard Gateway war jetzt WAN2 hinterlegt. Nach Änderung auf WAN geht es wieder.

Dazu habe ich jetzt habe noch eine Frage, warum konnte sich den keiner über VPN einloggen wenn die Firewall Regel es so oder so durchgegeben hat?

-

@medikopter said in OpenVPN TLS Fehler:

Dazu habe ich jetzt habe noch eine Frage, warum konnte sich den keiner über VPN einloggen wenn die Firewall Regel es so oder so durchgegeben hat?

Weil du offenbar den OpenVPN Server nicht für MultiWAN eingerichtet, sondern spezifisch nur auf dem WAN konfiguriert hast. Ansonsten hätte es sehr wahrscheinlich einfach funktioniert und du hättest das mit dem falschen Gateway wohl erst durch was anderes bemerkt ;)

-

@jegr said in OpenVPN TLS Fehler:

Weil du offenbar den OpenVPN Server nicht für MultiWAN eingerichtet, sondern spezifisch nur auf dem WAN konfiguriert hast. Ansonsten hätte es sehr wahrscheinlich einfach funktioniert und du hättest das mit dem falschen Gateway wohl erst durch was anderes bemerkt ;)

Alles klaro danke dir :)

-

@medikopter Dadurch dass es nicht für MultiWAN konfiguriert wurde, gingen dann wohl die Antwort Pakete zum falschen Gateway raus und kamen dadurch von der falschen IP, was dann eben einen TLS Fehler gibt :)

Korrekt - wenn du über beide WAN Erreichbarkeit haben willst - wäre das Aufsetzen von OpenVPN entweder mit der neuen MultiInterface Einstellung oder IMHO besser auf Localhost gebunden und mit Port Forwardings auf beiden WANs auf localhost/1194 weiterleiten. Dann klappt es mit beiden WANs und du kannst auch beide bspw. per DNS Namen in deine Client Konfig einbinden, so dass wenn WAN1 down ist WAN2 trotzdem geht und umgekehrt.

Gruß Jens

-

@jegr said in OpenVPN TLS Fehler:

Korrekt - wenn du über beide WAN Erreichbarkeit haben willst - wäre das Aufsetzen von OpenVPN entweder mit der neuen MultiInterface Einstellung oder IMHO besser auf Localhost gebunden und mit Port Forwardings auf beiden WANs auf localhost/1194 weiterleiten. Dann klappt es mit beiden WANs und du kannst auch beide bspw. per DNS Namen in deine Client Konfig einbinden, so dass wenn WAN1 down ist WAN2 trotzdem geht und umgekehrt.

Das klingt ja eigentlich ganz cool und simple, allerdings scheitere ich schon an der Umsetzung eines Failover.

Also das er das Interface automatisch wechselt wenn eins Down ist. Habe schon echt viel versucht aber kriege das nicht hin.

Falls du da ein paar Anleitungen hast, wäre ich dir dankbar :) -

@medikopter said in OpenVPN TLS Fehler:

Das klingt ja eigentlich ganz cool und simple, allerdings scheitere ich schon an der Umsetzung eines Failover.

Nunja, aber das sind ja auch zwei verschiedene paar Stiefel ;) VPN auf beiden Interfaces zum Laufen zu bringen ist wesentlich leichter, weil du nichts umschalten/routen/sonstwas musst. Daher überhaupt nicht schwer.

Also das er das Interface automatisch wechselt wenn eins Down ist.

Es genügt doch eine Gateway Gruppe zu machen und die bei den Regeln auf dem LAN einzusetzen?