Routing von LAN1 <> LAN2

-

Hallo zusammen

meine bisherige Konfiguration:

ETH0 = WAN

ETH1 = LAN1 192.168.10.xAlles gut alles schick.

Neu hinzu gekommen ist:

ETH2 = LAN2 192.168.15.x

Daran hängt ein separates Subnet in dem Server betrieben werden sollen.

Nun sollen auch alle Clients die auf LAN1 hängen auch die Server an LAN2 erreichen und umgekehrt.

DHCP Server an LAN2 ist aktiv - die SERVER ziehen sich auch die zugewiesene Adresse - die SErver sind auch von PFSENSE aus Pingbar - aber nicht von einem Client in LAN1.

Ich habe bei LAN2 eine Rule erstellt dass "alle alles dürfen".

Hat aber nix gebracht.

Hab ich was übersehen ?

CU

GTR -

Hallo,

Firewall Regeln müssen an dem Interface erstellt werden, an dem die Verbindung in die pfSense reinkommt. Wenn also ein Client auf LAN1 einen Host auf LAN2 erreichen können soll, ist dafür eine Regel auf LAN1 nötig.

Beachte auch, dass die Firwall-Regeln von oben nach unten auf Zutreffen der Bedingungen geprüft werden, beim ersten Zutreffen diese Regel angewandt und die Filterung beendet wird. Weitere Regeln also nicht mehr zum Tragen kommen.

Grüße

-

Hallo

erstmal danke - ich habs zwar grundsätzlich verstanden aber es hapert an der Umsetzung.

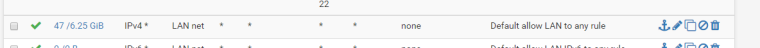

Aktuell habe ich auf LAN1 folgende Rege:

Die würde doch wenn ich es richtig verstehe alles von LAN1 zu Destination * also auch "alle" erlauben oder sehe ich das falsch ?

-

Das ist schon richtig. Das ist die voreingestellte Default-Regel, die einfach am LAN alles erlaubt. Für alle weiteren Interfaces sind dies selbst zu setzen.

Okay, ich glaub, ich hab dich verstanden. Du hast auf beiden Interfaces bereits eine solche Regel aber dennoch kommst du vom Client in LAN1 nicht auf dem Server in LAN2.

Check mal die Server-Firewall. Standardmäßig blockieren die alles, was aus einem fremden Netz daherkommt. Was erlaubt sein soll, muss erst freigegeben werden. -

Hallo

ich hab am Server die Firewall jetzt mal komplett ausgeschaltet - keine Änderung

-

Kann ja nicht sein. Mehr ist da nicht dazwischen.

Sollte das ein Windows-Rechner sein, würde ich nicht darauf vertrauen, dass die wirklich nicht mehr aktiv ist.

Besser ist es, Pings von * freizugeben, um sicherzugehen.Auf der pfSense kannst du den "Durchgang" mittels Diagnostic > Packet Capture überprüfen. Hier am Interface LAN2 schauen, ob die Pings vom Client rausgehen.

Natürlich kannst du das auch am Zielhost mit Wireshark od. Ähnlichem prüfen. -

Hallo

so / die Verwirrung steigt nun massiv an.

Das ist ein AMD Board mit integriertem LAN / dazu noch eine INTEL 4fach LAN SERVER Netzwerkkarte.

An der Intel haengt

Port1 WAN

Port2 LANAn Port3 hing LAN2 das nicht laufen wollte / die clients waren von der pfsense aber pingbar somit muss die hardwaretechnisch funktionieren.

Nachdem ich mir keinen Rat mer wusste habe ich nun mal LAN3 an den Onboard LAN Port gehaengt / diesen als LAN3 konfiguriert / regel erstellt / und / es lauft ...

Ich denke mir noch - gibts doch nicht - mach ma mal das gleiche Mit Port4 der Intel Karte - - also Port4 als LAN4 definiert - Regel erstellt - GEHT NICHT !

ABER von der Pfsense aus kann ich die Server die an Port3 und Port4 hängen Pingen - also kann die Hardware nicht kaputt sein.

Ich kapier es nicht ...

-

Hallo,

ein ähnliches Verhalten hatte ich auch schon auf meiner virtualisierten pfSense gehabt. Nach einem Neu-Einrichten des Interfaces lief es dann mal.

Die Intel Quad-Port sollte eigentlich nicht das Problem sein. Die Karten werden von pfSense gut unterstützt.

Steckt sie vielleicht im falschen Slot (benötigt eventuell mehr PCI-Lanes)?Gibt es im System-Log Meldungen dazu?

Auf einem DELL-Server betreibe ich auch pfSense mit einer Intel Quad-Port seit Jahren problemlos.

Ja, frühere Versionen erforderten eine Treiberanpassung, ist aber längst nicht mehr nötig. -

Das kann ich Bestätigen. Unter einer Proxmox Virtualisierung hatte ich auch erst das Problem, dass das Routing nicht sauber funktionierte. Da gab es dann den Hinweis "Disable hardware checksum offload". Mittlerweile kann man auch die virtio Treiber nachinstallieren, da gings auch ohne die Einstellung. Bei XEN Server sind noch andere Einstellungen notwendig.