Configuration IIS FTP server derriere pfsense

-

Bonjour,

Je m'en remet à la communauté n'arrfivant pas a comprendre mon problème même après recherche sur les différents posts.

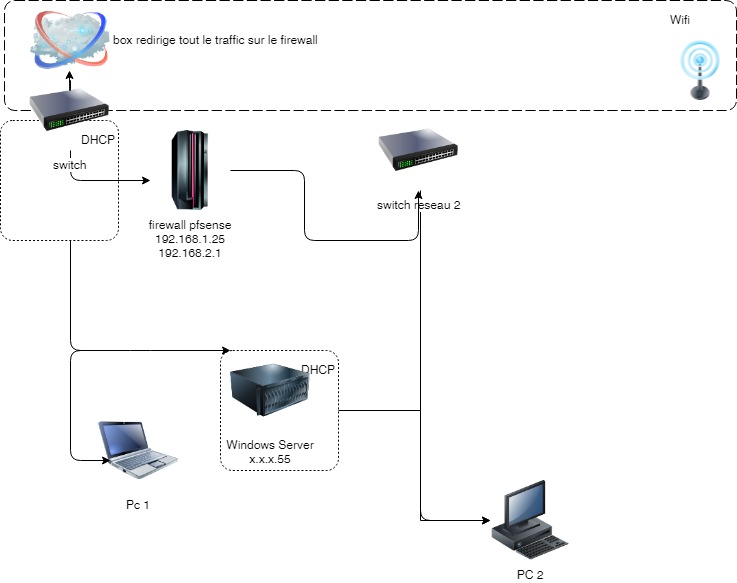

J'ai Un Pfsense qui sépare 2 réseaux le réseau 1 et le 2 respectivement 192.168.1.0 et 192.168.2.0.

J'ai configuré un serveur FTP IIS sur les 2 réseaux pour l'instant (192.168.1.55 et 192.168.2.55)

Je peux faire du FTP depuis n'importe quelle machine sur l'adresse qui correspond au sous réseau.L'idée est de fermer l'acces du réseau 1 (réseau WAN) et de permettre a ce sous réseau d'acceder au serveur par mon firewall sous PFSense.

C'est la que ca se gate.

J'ai confuré les ports passifs 5100-5200 sous IIS

Sous pfsense j'ai des regles de PAre feu NAT pour les ports 21 et la palge 5100-5200 redirigé vers mon serveur (j'ai essayé les 2 sous réseaux)

J'ai les permissions dans les regles du WAN donnat acces a ces ports (c'est même logué pour m'assurer que ca passe par la).Quand je fait du FTP sur l'adresse du PFsense jhe n'ai aucune réponse, le ftp -d ne donne rien, pas même de prompt!

Et je n'ai rien des les logs du serveur FTP!

Je ne sais plus ou checher. Pourriez vous m'auiguiller?

Merci -

salut salut

mais je ne comprends rien ou presque rien.

pouvez vous vous relire et en passant vous conformer au pré requit du forum section française (lien si après)

https://forum.netgate.com/topic/71599/a-lire-en-premier-charte-%C3%A0-respecter-pour-la-demande-d-aideOutre le faite que votre écriture laisse à désirer, votre logique de présentation démontre que vous ne comprenez pas ce que vous voulez faire coté réseau, et implicitement aussi coté système.

Je veux afficher la tondeuse du voisin par la lucarne du soupirail, mais ça coince quand je passe par la fenêtre avec le bulldozer et pas par la porte de la voisine en trottinette (voilà ce que j'ai compris).

!!!!!!!!!!!!!!!!!!Un plan, des sens des flux, à quel endroit cela ne fonctionne pas, des pistes du pourquoi possible, vos recherches. !!!!!!!!!!!!!!

Non cordialement.

-

Je ne comprends pas grand chose non plus. Je ne suis pas certain que Pfsense soit concerné.

-

Merci pour vos réponses et désolé pour cette non clarté.

Mon contexte est professionel, mais je suis le seul informaticien *, plus spécialisé dans le dev d'application que dans le réseau.Le besoin final est d'avoir un serveur FTP tournant sur notre windows serveur accessible depuis l’extérieur, avec accès géré par Windows ce serait bien.

Notre fournisseur internet a configurer la box pour router tout le trafic sur PFSense!

Donc il me faut configurer pfsense pour permettre cet accès.

N'y arrivant pas j'ai fait les tests en local depuis le PC1 ou le PC2 en direct sur .55 ça fonctionne.

Si je redirige mon site sur pfsense, ça ne fonctionne plus.Pas sur non plus que ce soit lié à pfsense, mais si vous avez rencontré ce genre de blocage, ou m'aider a comprendre ou les trames disparaissent, ça me serait utile!

Pour Pfsense le WAN est le réseau 1, le LAN l'autre!

J'ai déjà configuré un serveur web sur le réseau 2 accessible de l’extérieur sans soucis!

Ce qui me chagrine c'est de comprendre pourquoi le passage par pfsense bloque tout?

-

Salut salut

Il y a des non sens dans votre schéma. et vous n'avez pas suivi le lien que je vous ai communiqué, donc moi je ne vais pas plus loin

Non cordialement.

-

Un vrai réseau ALC

-

Le formulaire décrit dans A LIRE EN PREMIER est un moyen de décrire son contexte de manière standard : cela donne aux lecteurs, dès le départ, des informations essentielles.

Dommage que vous ne comprenez pas la nécessité de l'utiliser ...Vous fournissez un schéma ... qui montre que vous n'avez strictement rien compris à la séparation STRICTE des réseaux quand on met en place un firewall.

Si on décide de mettre en place un firewall après une box, c'est pour disposer d'un ou plusieurs réseaux internes isolés entre eux.

Le schéma sera

Internet <-> box <-> (WAN) firewall, et

firewall (LAN1) <->

firewall (LAN2) <->

(NB : les réseaux LANx peuvent être des VLAN sous réserves de disposer d'un switch professionnel gérant lesdits VLAN ... et de savoir configurer cela !)Il y a, de façon évidente, 2 conséquences immédiates et incontournables :

- le Wifi de la box DOIT être désactivé : est en amont du firewall

- AUCUNE machine autre que le firewall ne doit avoir une patte réseau dans 2 réseaux internes (LAN1, LAN2, ...)

Votre schéma est donc non conforme à ces principes (basiques).

Pourquoi essayer de résoudre des problèmes liés à ce schéma ALC ?

Commencez donc par remettre de l'ordre ... et les problèmes devraient disparaitre d'eux-mêmes ! -

Ah j'ai oublié un 'petit' détail ...

FTP est un protocole

- simple (dans son principe),

- complexe (dans son fonctionnement : mode actif/passif, ...),

- vieux,

- et parfaitement 'unsecure' (les mots de passe circule en clair !)

(le suivi de connexion 'conntrack' a besoin d'une aide 'helper' pour suivre une session FTP !)

Des raisons sérieuses pour lesquelles la team pfSense a fait, depuis quelques versions, une croix sur le protocole (en supprimant le 'helper') !

Exemple : avec un pfSense neuf (install fraiche sans avoir ajouté la moindre règle ni un package), alors que l'accès Internet est total, certains sites ftp seront ou ne seront pas accessibles, selon le mode ftp utilisé !

Et je ne parle ici que du sens interne vers externe, alors proposer pour l'extérieur un service FTP !En interne, un partage Windows est simple et facile.

Pour l'externe, un service SFTP est la sécurité (et la simplicité) qui s'impose (et certains clients FTP très standard sont aussi clients SFTP : par exemple FileZilla). (Hélas il n'est pas facile, pour un débutant, d'en créer un !) -

Inutile (?) de dire que je souscris pleinement aux deux posts qui précèdent.

-

Merci pour vos aides!

Comme je l'ai dis dans mon post de rattrapage je ne suis pas un expert réseau loin de la. J'ai récupéré cette situation, et tout changé ne me parait pas possible aux vues de mes compétences!

Si je comprends bien il me faudrait 3 firewall, un, derrière la box et 1 par sous réseau + 1 routeur Wifi sur le réseau 1 (aujourd'hui celui de la box est sur le réseau 1!).

Sinon auriez vous un moyen plus simple que SFPTP a mettre en place pour servir des fichiers a l'exterieur? -

@dtrimon2 said in Configuration IIS FTP server derriere pfsense:

J'ai récupéré cette situation, et tout changé ne me parait pas possible aux vues de mes compétences!

Certes. Mais au regard des risques encourus par l'entreprise ?

Si je comprends bien il me faudrait 3 firewall,

Non un seul bien positionné, bien configuré avec 3 interfaces réseaux pourrait fournir une architecture beaucoup plus saine. Après je n'ai aucune idée de votre besoin de sécurité d'un point de vu métier. A ce stade nous parlons plus de recettes de cuisine que de sécurité.

-

Merci encore,

Je profite de vois réponse pour essayer de voir comment améliorer les choses, même si le sujet s'éloigne du FTP.

Le besoin principal est d'avoir 2 réseaux distinct, 1 sans acces à internet , sauf 2 machine identifiées (les chefs)

et 1 réseau administratif pour la compta et le secrétariat et des postes avec acces aux mails externe! (on n'a pas de messagerie interne)

Le reseau 1 et 2 doivent être indépendant (pas ou peu de passage entre les deux)

Le changement de fournisseur et l'impossibilité de modifier la config du routeur de la box m'a amené a demander de tout router sur le firewall pour pouvoir avoir la main.

Enfin je croyais!

Mais le firewall n'a que 2 cartes réseau! Il serait donc mieux d'en avoir une 3eme dédié à l'acces avec la box!? -

Il est évident qu'il n'y a besoin que d'UN et UN SEUL firewall.

Ce firewall aura 2, 3, ou plus cartes réseaux, selon les besoins.- 1 carte réseau (WAN) vers la box, qui, en retour, renvoie tout le trafic vers l'ip WAN

- 1 carte réseau pour le LAN, voire 2 , voire 3, voire plus

Cela dépend si vous êtes capable de différencier un, deux ou trois LAN.

Le problème es réellement de différencier les postes - soit vous êtes capable de distinguer physiquement les postes des uns des autres, et vous avez 2 switchs, et vous aurez besoin de 2 cartes

- soit vous êtes capable de distinguer physiquement les postes, et vous n'avez qu'un seul switch administrable et professionnel, et vous vous lancez dans le VLAN et vous n'avez besoin que d'une carte réseau.

Objectivement, 2 switchs physiques et 2 cartes réseau LAN est plus facile, car les VLAN demande une compréhension certaine ...

-

@dtrimon2 said in Configuration IIS FTP server derriere pfsense:

Mais le firewall n'a que 2 cartes réseau! Il serait donc mieux d'en avoir une 3eme dédié à l'acces avec la box!?

Pas mieux, indispensable pour quelque chose de sain et simple.

-

merci @jdh merci @ccnet

J'ai 2 switch, et les réseaux sont déjà séparés physiquement sauf notre Windows server qui a une patte sur chaque réseau.

C'est lui qui fait DHCP pour le réseau 2!

µAvant c'était la box qui faisait DHCP pour le réseau 1, la j'imagine que seul le Pfsense doit faire DHCP pour le réseau 1, et je devrais pouvoir garder le windows server pour le reseau 2!

Je progresse grace a vous et je vais assainir tout ca, un grand merci! -

2 switchs physiques distincts est idéal. J'encourage à utiliser un code couleur pour les cordons RJ.

Concernant le DHCP, il y a plein de choix ...

Le meilleur (et la plus simple) est, sans doute, de conserver la fonction au serveur Windows et de configurer le firewall en relais dhcp (avec une nouvelle range (scope) sur le DHCP windows) : ouvrir 67-68/udp vers le serveur Windows. cf https://fr.wikipedia.org/wiki/Dynamic_Host_Configuration_ProtocolEn tout état de cause, il ne doit pas y avoir d'autres machines que le firewall à avoir une patte dans chaque réseau !

-

J'allais commenter ... mais tout est dit.

il ne doit pas y avoir d'autres machines que le firewall à avoir une patte dans chaque réseau !

J'appuie, je confirme , j'en remet une couche. C'est critique. Dans la cas contraire votre segmentation réseau n'est plus garantie (surtout avec une machine Windows!).