Доступ из одной подсети в другую

-

Здравствуйте! Подскажите пожалуйста. В одной подсети есть есть сервер Windchill, к которому пользователи цепляются через браузер. Он находится в подсети 10.10.10.0\24. Есть вторая подсеть 192.168.10.0\24.б Как мне из этой подсети получить доступ ко второй?

-

@oxigen1987 Так не получается

-

@oxigen1987

Добрый день

Само правило покажите пож

и еще вопрос

эти 2 подсети на 1 интерфейсе или на разных ? -

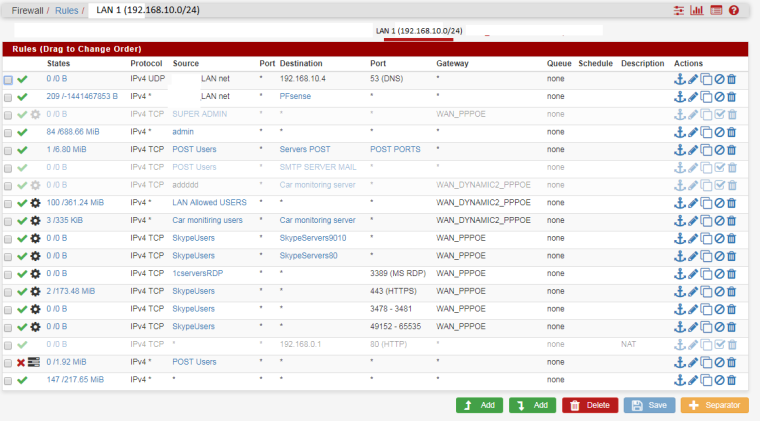

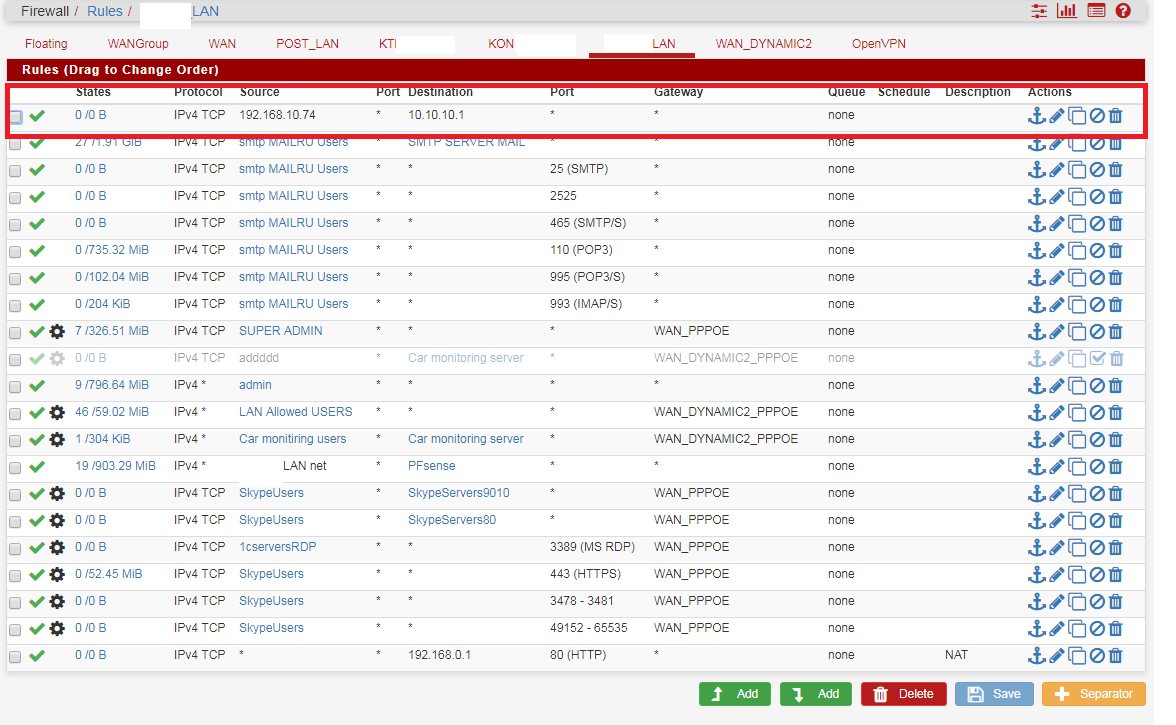

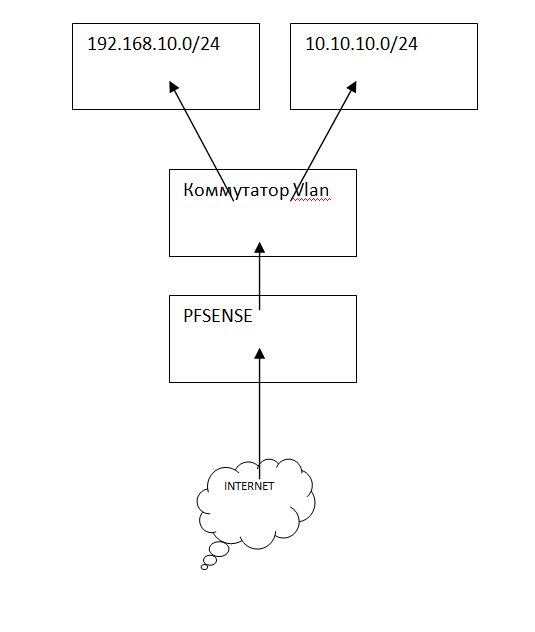

Выделенное это не правило? Извините не знаток PFsense. Где его посмотреть? Да она ходятся на одном интерфейсе. Уходит из сетевой и приходит в программируемый коммутатор. Где и разделяется на Vlan

-

@oxigen1987 Давайте вопрос задам по-другому

Некоторое время назад Вы обращались с проблемой в сети 192.168.0.0 /24

Сейчас это та же сеть ( на картинке ) ? -

Нет другая. На картинке я выделил видно подсеть 192.168.10.0\24. К предыдущей проблеме это не имеет отношение. И ту подсеть не затрагиваем

-

Добрый

@oxigen1987 said in Доступ из одной подсети в другую:Есть вторая подсеть 192.168.10.0\24

Рисуйте правило на том интерфейсе, где находится эта подсеть. Так и только так.

-

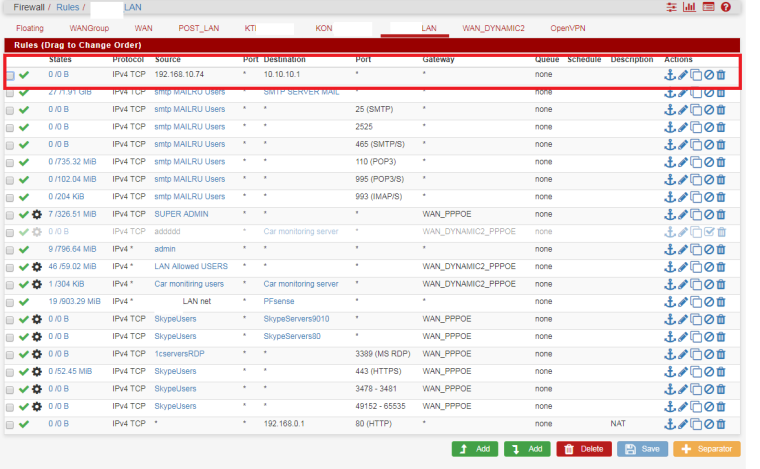

@oxigen1987 какой это интерфейс? Какой у него адрес?, какой гейтвей по умолчанию у 192.168.10.74? У меня есть подозрение, что это правило не там стоит

-

Правила на скрине привести бы в порядок.

Напр., касаемо smtpmailru. Достаточно создать один алиас с номерами портов (TCP 993,465,995,587 хватит, 25,110 - не надо) и пользовать его в правилах. А не городить 100500 правил для каждого почтового порта. И почему в dst явно не указаны smtp.mail.ru, pop3.mail.ru, imap.mail.ru (создать алиас из них и пользовать) , если уже речь о маил.ру идет?Правила skype - в сад. Скайп прекрасно работает просто по http\https (tcp 80,443). Не нужно ему явно 100500 портов разрешать. Проверьте сами.

Правила SUPERADMIN, admin поставить выше всех. Если проблем не хотите.

Правило LAN -> pfsense зачем? Разрешите доступ к вебке пф только админам. SSH вообще лучше откл. в Вашем случае.

Правило 1cservers. Где в dst алиас с адресами адинэс-серверов ?

Правило NAT (последнее к-ое) . Что оно делает на ЛАН?!

Не обижайтесь. Но "каша" :(

Зы. Смысл прост. Разрешить только избранным особые порты, протоколы, адреса в Сети. Остальным - только http и https. Все остальное - не открывать.

-

Я позже с этим разберусь. Сейчас интересует мой вопрос.

Правило прописано в Lan интерфейсе 192.168.10.0\24.

В этой подсети все имеют адреса 192.168.10.x\24

Шлюз у этой подсети 192.168.10.4 -

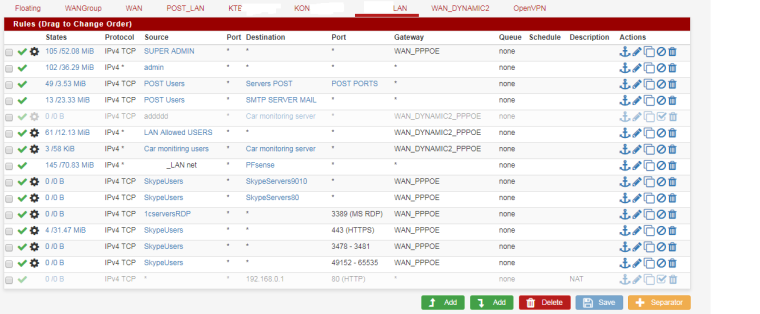

Раз на то пошло, то решил упростить правила.

В Server POST прописаны

smtp.mail.ru

pop.mail.ru

imap.mail.ru

smtp.yandex.ru

pop.yandex.ruВ POST PORTS прописаны

143

465

110

587

993

995

25Так вот как только я отключаю правило, которое ниже, пользователи перестают получать и отправлять почту.

Подозреваю, что еще какие-то порты необходимо открыть, поскольку у правила ниже открыты все порты

В SMTP SERVER MAIL прописаны маиловские IP адресаПравило NAT отключил пока. Ибо не помню что за эксперементы проводил.

Правила где скайп пока трогать не буду.Подскажите что поправить?

-

@oxigen1987 Здр

что с ДНС ? -

Как в прошлый раз? Что ли

-

@oxigen1987 Я не знаю , Вам виднее , где ДНС сервер находится , и имеют ли хосты к нему доступ

-

DNS сервер находится у меня в сети 192.168.10.1 он же контроллер домена

-

@oxigen1987 Тогда надо действовать как в прошлый раз

для POST USERS создать запрещающее правило с логом и смотреть , что отсекается -

Так же ДНС Указал и пока работает.

Теперь хочу вернуться к начальному вопросу.

Почему правило не работает на первой картинке, то которое выделено? -

@oxigen1987 Доброе утро

Если можно , дайте пож картинку с топологией сети

Без нее сложно понять , что и как у Вас настроено

а так , для начала , попробуйте с PFSEnse пинговать хост 10.10.10.1

виден ли 10.10.10.1 ? -

Пингуется. И из 192.168.10.0/24 тоже пингуется

-