pfBlocketNG/DNSBL: Es werden keine Pakete gefiltert

-

Hallo,

ich habe folgende Konfiguration unter 2.3.4-RELEASE (i386) realisiert die seit Monaten zuverlässig funktioniert:

WAN WAN : : : LTE-Provider DSL-Provider : : : .---+---. .--+--. | LTE | GigaCube Fritz!Box | DSL | '---+---' 7270 '--+--' | | 192.168.0.1/24 | | 192.168.1.1/24 | | | | | .---------. | +----------| pfSense | | (DHCP) |---------------+ 192.168.0.2/24 '----+----' 192.168.1.2/24 LTE_DLink_oben | DSL_DLink_unten | | | 192.168.178.1/24 | 10_100_MBit | | | | 192.168.178.2/24 | .-----+------. | Router | Fritz!Box 7270 '-----+------' | | ...-----+-----... (WLAN, Clients, Server, VoIP)Um die Werbeflut beim Surfen einzudämmen installierte ich nun zusätzlich pfBlockerNG. Die Konfiguration nahm ich wie hier erläutert vor:

[pfBlockerNG Konfiguration]http://www.computing-competence.de/2018/06/11/mit-pfsense-werbung-und-potentielle-angriffe-blockieren-ala-pihole/(link url)

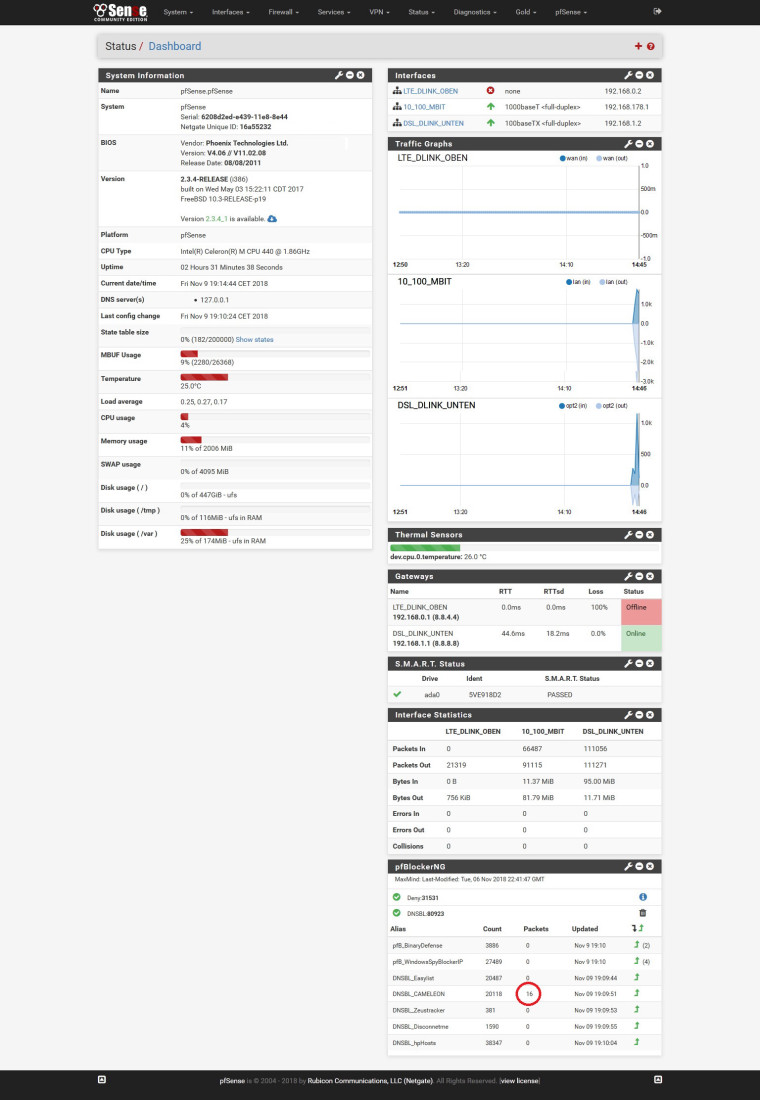

Leider wird keine Werbung geblockt so wie ich das von der Filterung per piHole kenne. Laut der auf dem Dashboard angezeigten Statistik werden über längere Zeit 0 gefilterte Packets gezählt. Für mich sieht es so aus, als würde die Filterung per DNS nicht funktionieren - bin aber leider nur Laie.

Der DNS Resolver ist aktiv.

An welchen Stellschrauben muss bzw. kann ich drehen? Ich weiß nicht mehr weiter. Habe x-Mal die Konfiguration geprüft und auch mit anderen Konfigurationsanleitungen verglichen. Leider blieb jede vorgenommene Änderung an der pfBlockerNG-Konfuguration ohne Erfolg.

Grüsse

Ralf

-

nutzen deine clients denn auch den DNS Resolver?

-

Hallo pfadmin,

bitte entschuldige die dumme Frage aber wie kann ich testen, ob die Clients den DNS Resolver nutzen?

Laut ipconfig/all wird die pfSense als DNS-Server verwendet.

Grüsse

Ralf

-

Wenn da ausschließlich die pfsense drin steht, dann nimmt der die auch. Geblockte Seiten siehst du unter Firewall/pfblockerng/Alerst

Du kannst aber mit "dig www.werbung.de @IPdeinerPFSENSE" prüfen, ob die korrekte IP der Werbeseite oder deine virtuelle IP zurückgegeben wird, auf die die Werbung umgebogen wird. dig ist in den bind-tools enthalten, Anleitung findest du im WEB.

Und dann werden wir wohl die config einsehen müssen...

-

Hi,

nur kurz die Frage, wie übergibst du die pfNG Regeln an die Schnittstellen weiter, über floating oder direkt, kann man unter advanced glaube ich einstellen, an Land, WLAN, opt1 usw weiter?

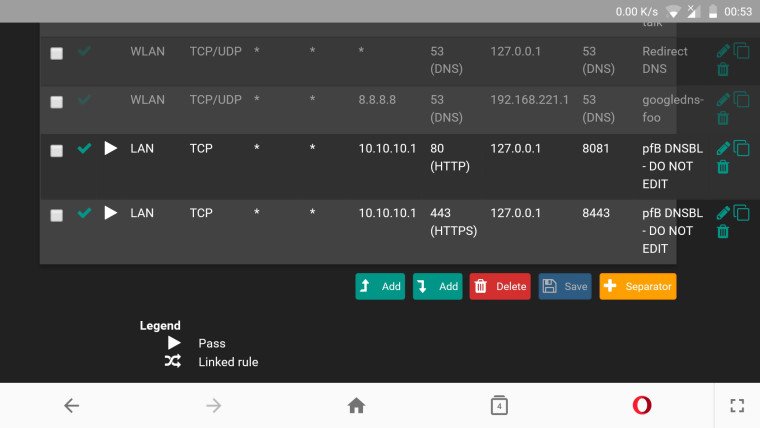

Und unterNAT / PortForward gibt's dazu eigentlich auch zwei Rules:

Dazu würde ich auch die pfBlockerNG-devel Variante installieren, die kann mehr und läuft sehr gut.

Wie sehen deine Rules soweit aus?

VG, p54

-

Hallo zusammen,

ich danke euch für eure Hilfe. Ich beantworte morgen die Posts.

Grüsse

Ralf

-

Hallo p54,

jetzt ist mir klar, warum das Filtern per Namensauflösung nicht funktioniert: Die notwendigen Rules wurden, warum auch immer, nicht angelegt. Ich habe versucht nach der Ursache für dieses Problem zu suchen, bin jedoch nicht weitergekommen.

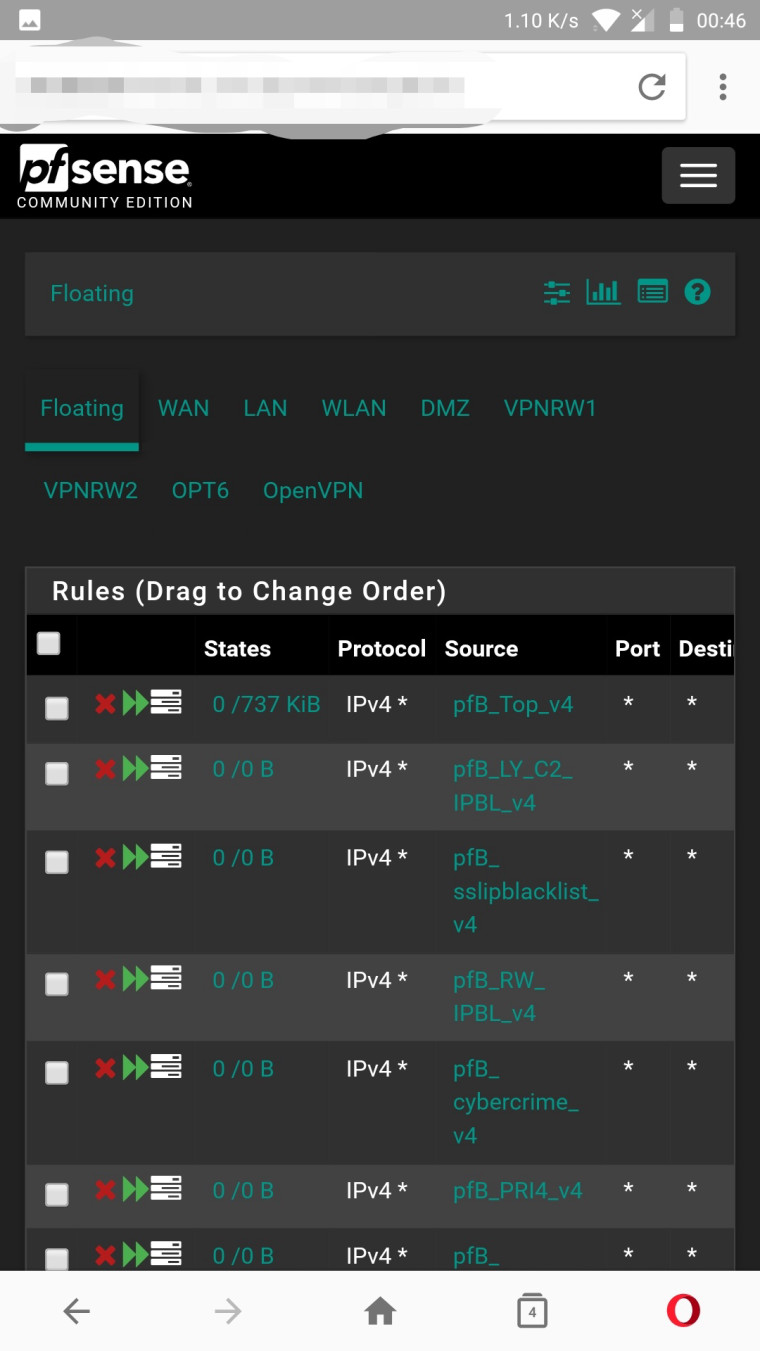

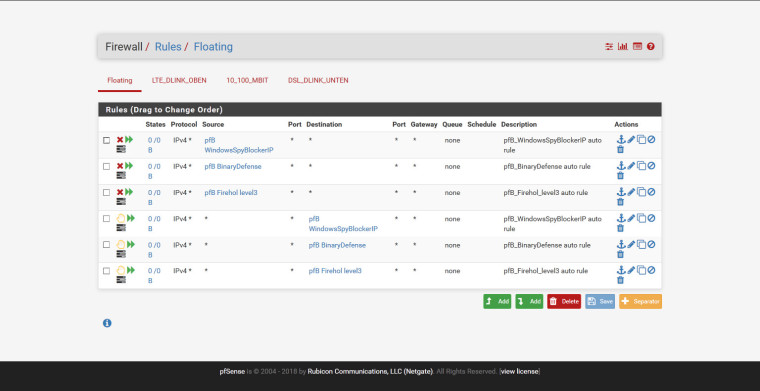

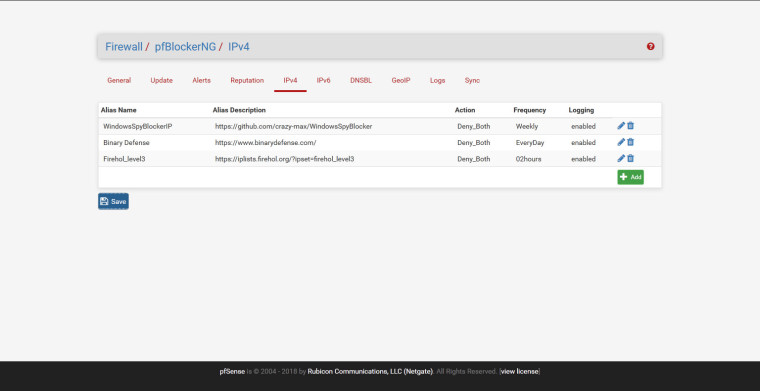

Angelegt wurden nur die für die Rules für das Blockieren per Firewall.

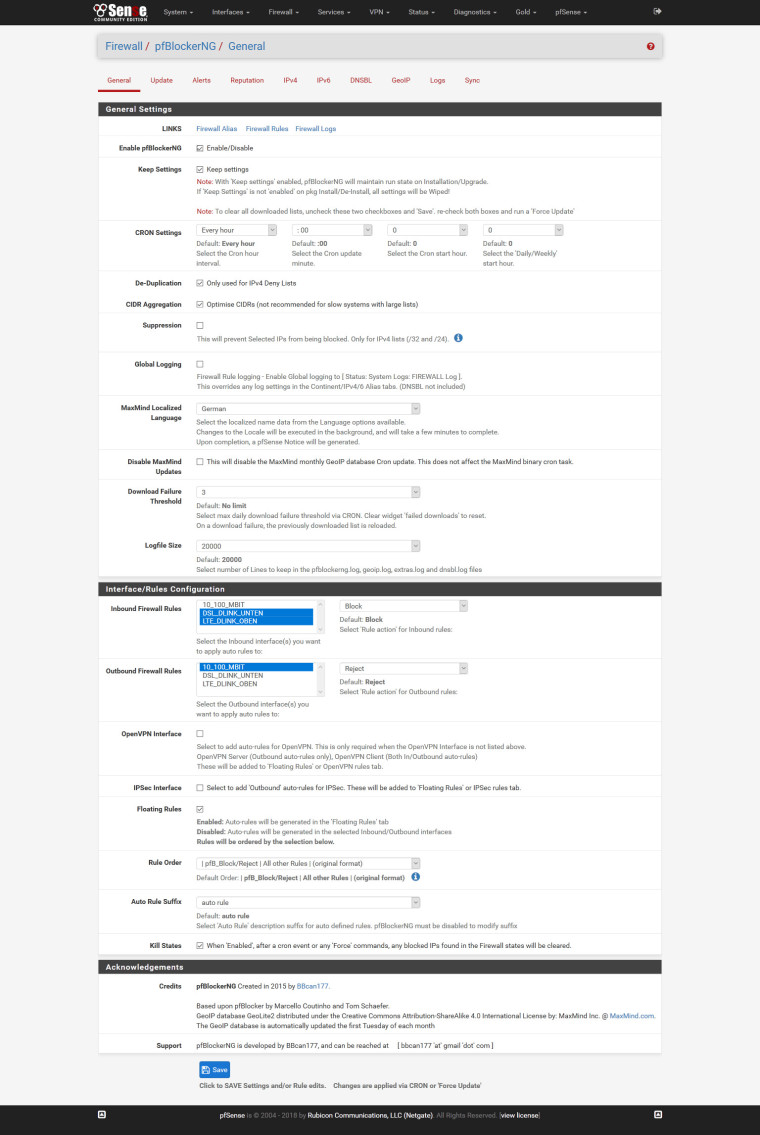

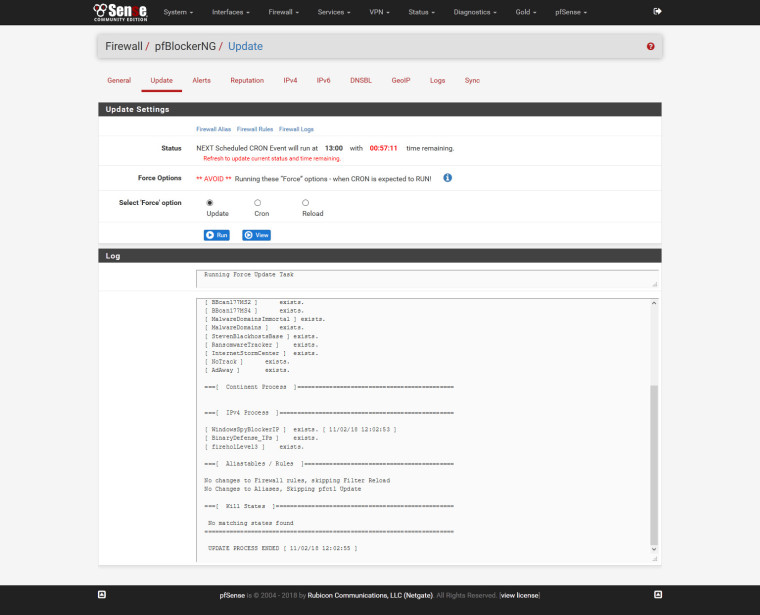

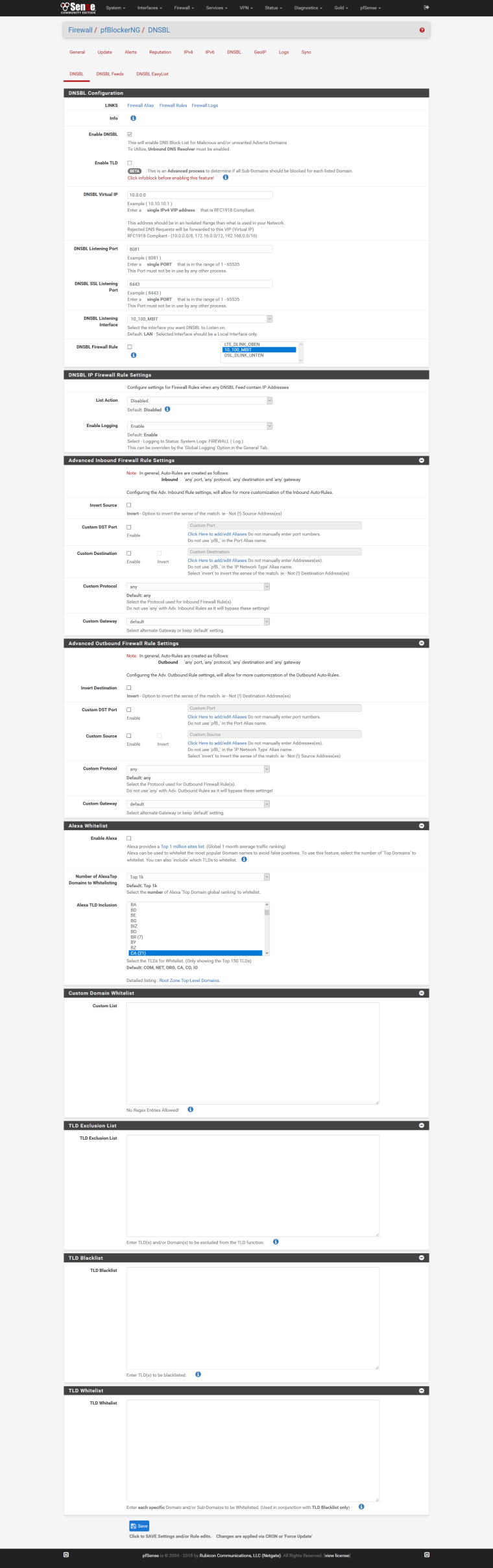

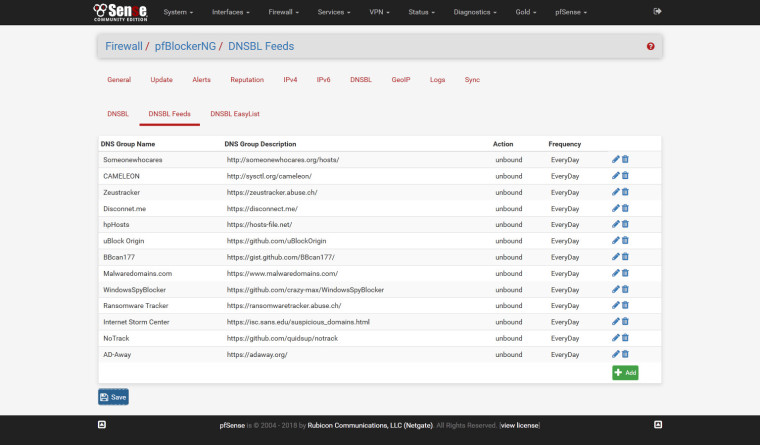

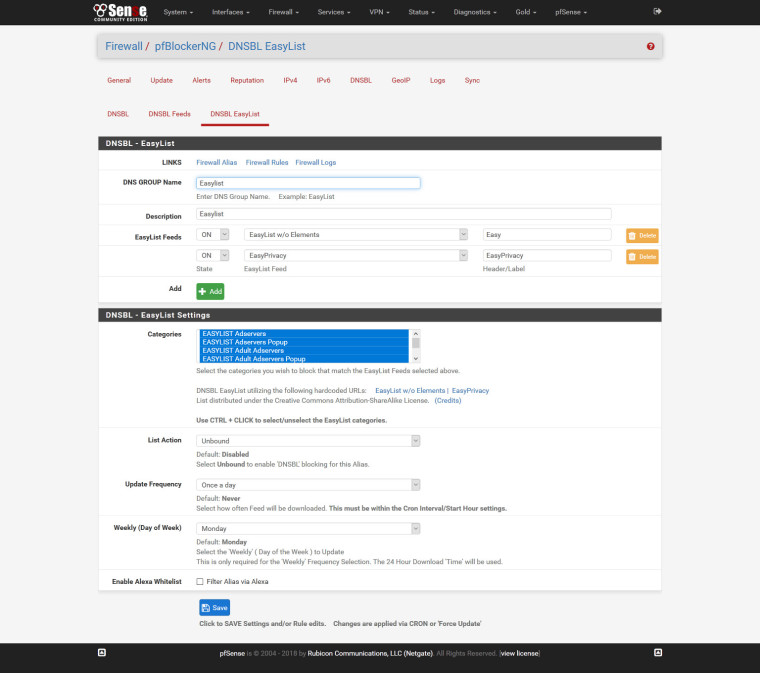

Meine pfBlockerNG-Konfiguration sieht wie folgt aus:

Bei der Konfiguration richtete ich mich nach diesen beiden Anleitungen:

und

Die beiden Rules unter Firewall / NAT / Port Forward wurden angelegt.

Die von Dir angesprochende pfBlockerNG-Variante "pfBlockerNG-devel" kann ich in der Paketverwaltung nicht finden. Diese Version muss händisch installiert werden, oder?

Grüsse

Ralf

-

This post is deleted! -

Hallo,

nochmal ich...

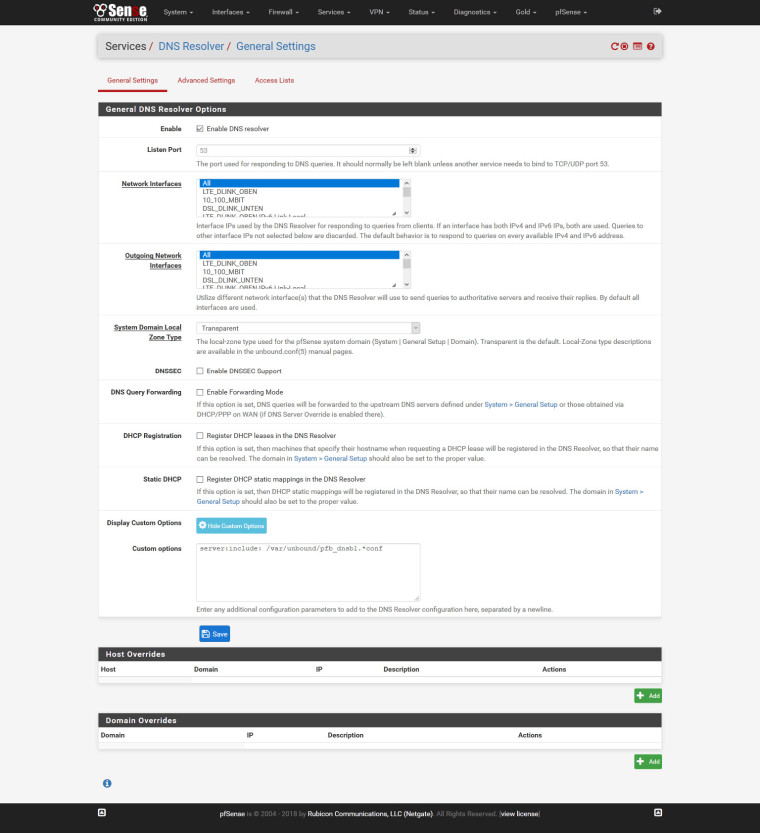

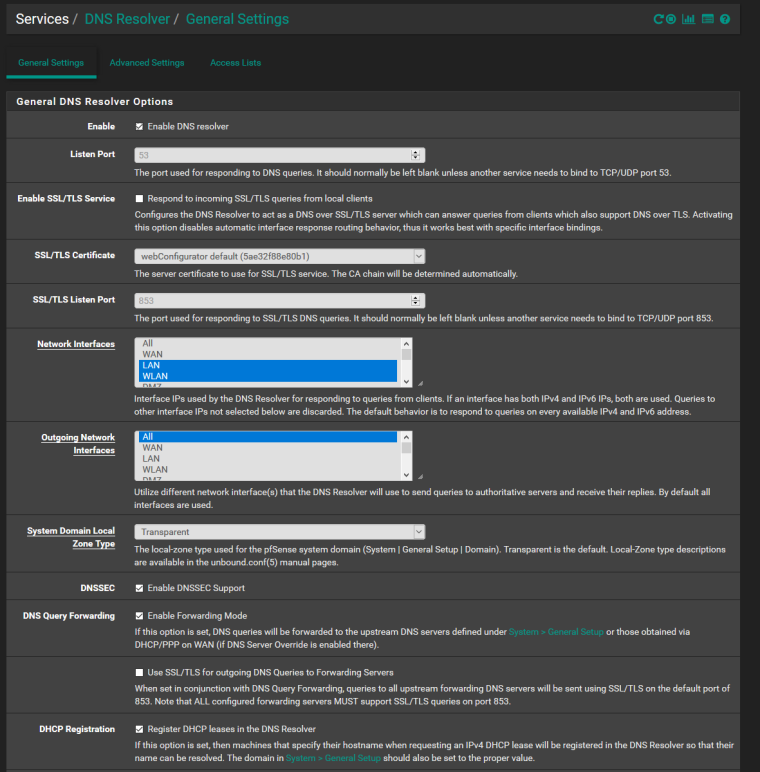

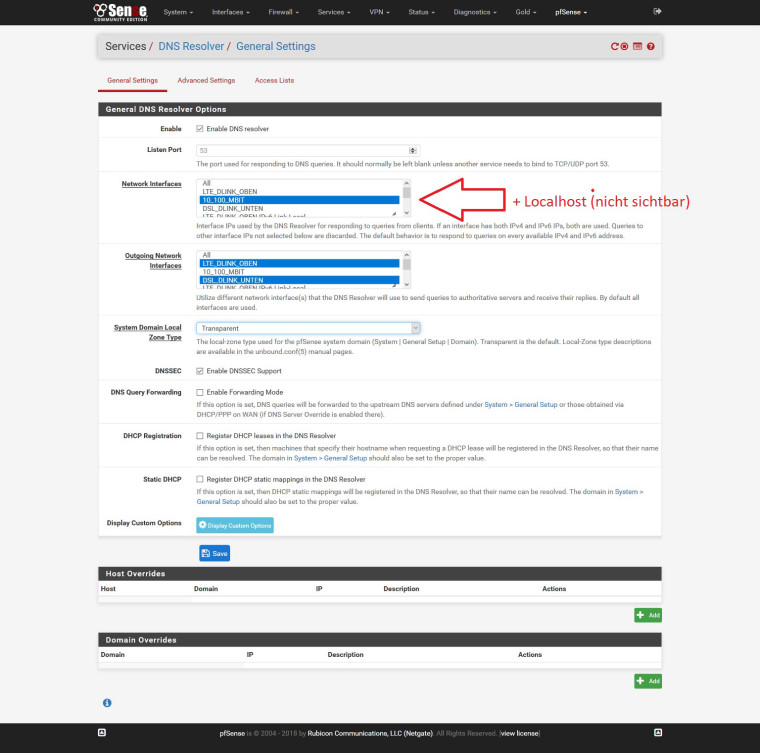

Kann es sein, dass das Problem des nicht funktionierenden Filterns per Namensauflösung an einem falsch konfigurierten DNS Resolver liegt?

Ich habe im gesamten Internet keinen Hinweis darauf gefunden, dass für das Filtern per Namensauflösung eine Regel angelegt werden muss. Keine der mir bekannten Konfigurationsanleitungen weisen darauf hin. Ich bin mittlerweile komplett verwirrt...Ein weiteres Problem im Zusammenhang mit pfBlockerNG betrifft die Übertragung der Konfiguration von einer Installation zu einer anderen. Ich habe neben dem aktiven PC mit pfSense einen PC in Reserve. Bei Konfigurationsänderungen am aktiven PC übertrage ich diese mit Hilfe der pfSense-Boardmittel auf den Reserve-PC. Dies funktioniert jedoch nicht mit der Konfiguration des pfBlockerNG.

Grüsse

Ralf

-

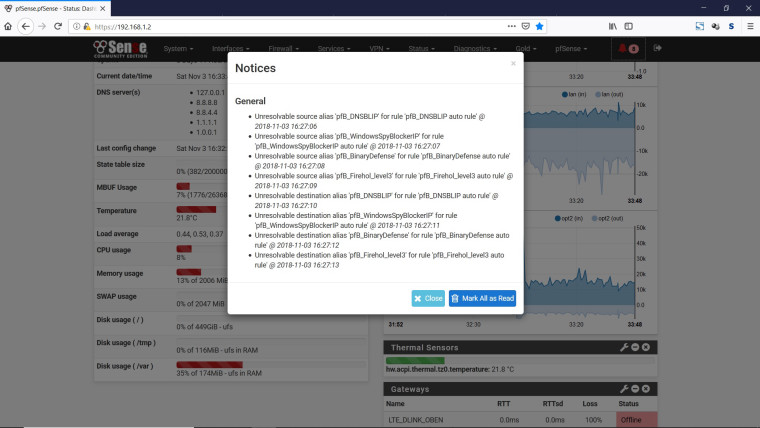

Nach der Neuinstallation des pfBlockerNG-Packages kamen folgende Fehlermeldungen unter "Notices":

Mit diesen Fehlermeldungen kann ich leider überhaupt nichts anfagen.

Grüsse

Ralf

-

Moin,

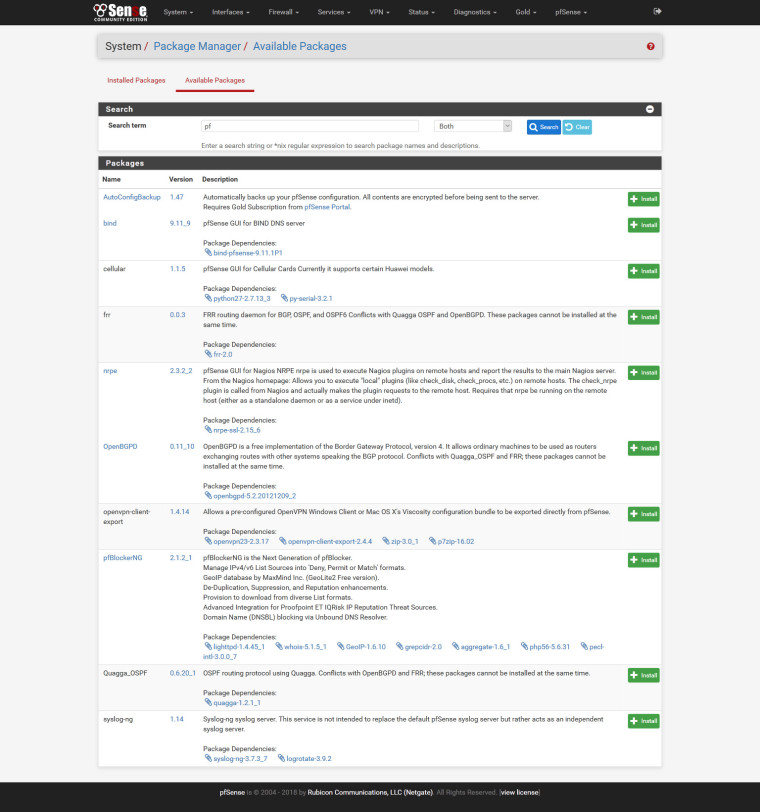

also den pfBlockerNG-devel findest du regulär: System - Package Manager - Available Packages

hier findest du noch etwas zu den DNS Resolvern:

https://www.tecmint.com/install-configure-pfblockerng-dns-black-listing-in-pfsense/und linuxincluded, in dem Link von dir, wird erklärt wie die pfBlockerNG-devel installation aus dem package manager aufzurufen ist:

https://www.linuxincluded.com/block-ads-malvertising-on-pfsense-using-pfblockerng-dnsbl/

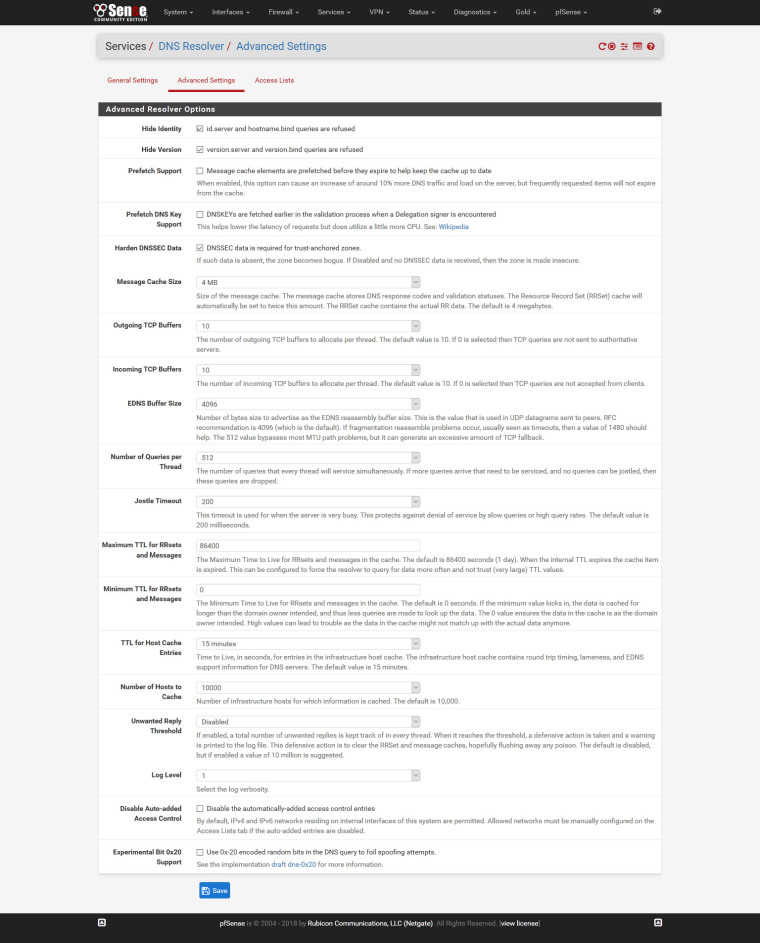

dazu müsstest du aber die alte erst deinstallieren, die konfig würde ich auch erst einmal löschen lassen, geht mit hacken weg bei "Firewall - pfBlockerNG - keep settings"oder so glaube ich?!Bei mir sieht es so aus - zumal ich auch noch dnssec aktiviert habe - aber das ist wieder ein anderes Thema:

VG, p54

-

Die ganzen Rules haben doch nichts mit der DNS Auflösung zu tun. Zunächst solltest du alle DNS Server aus der pfsense entfernen bis auf den 127.0.0.1 Die pfsense soll ja schließlich den pfblocker nutzen , der mit dem resolver auf der pfsense Hardware läuft. Und der ist nicht bei 8.8.8.8 oder so sonder auf 127.0.0.1. Evtl werden die sogar per DHCP verteilt und die Clients nutzen nicht die pfsense als DNS.

Funktioniert denn der DNS Resolver überhaupt? Wurde der Trust Anchor entsprechend Anleitung heruntergeladen und ist nach der Key Umstellung der neue Key aktiv? Bitte das erstmal sicherstellen. Auch mal den Paketsniffer anwerfen und eine Seite ansurfen um zu sehen, ob der Resolver auch tatsächlich die Root DNS abklappert oder doch nicht direkt google oder einen anderen DNS Resolver.

Die Rules sind doch eher sekundär bei der pfblocker Lösung.

Gruß

pfadminPS: Das Forum hat eine eigene Lösung, Bilder einzubinden! Ich werde mich nicht irgendwo anmelden, um deine Probleme zu diskutieren! Bitte zur Nachvollziehbarkeit für andere User die Bilder ausschließlich im Forum hochladen.

-

Morgen,

also ich habe am Wochenende den pfBlockerNG-devel deinstalliert, ohne Speicherung der Settings (flag entfernen im pfBlockerNG Bereich) und es danach neu installieren lassen. Ich habe alles auf default installieren lassen und hier gab es eine Änderung bei mir, dass die Floatingrules nicht angelegt wurden, sondern im jeweiligen Interfacebereich selbst.

Tests div. Seiten aufzurufen die dort in den BL zu finden waren haben bei jeder Schnittstelle funktioniert.

VG, p54

-

Hallo pfadmin,

hallo p54,ich denke, ich muss erst die Konfiguration des DNS Resolvers prüfen (Trust Anchor Key checken) und gegebenenfalls korrigieren.

Ich kann leider erst wieder am Wochenende weitermachen.

Ich danke euch vielmals für eure Hilfe und Tipps.

Grüsse

Ralf

-

hallo @raaalf

Ich sehe bei dir nur eine alte Version pfSense am Start. Ich weiß nicht, was deine aktuelle Version des pfBlockers ist, vermute aber nicht, dass du die neuen Versionen noch bekommen wirst, insbesondere die aktuellen Versionen mit den vordefinierten Listen, CARP Sync etc. wirst du wohl nicht haben. Was ist deine angezeigte Paket Version?

ich habe folgende Konfiguration unter 2.3.4-RELEASE (i386) realisiert die seit Monaten zuverlässig funktioniert:

Ich würde hier hinterfragen: Was ist das für Hardware, dass das zwingend i386 sein muss? Damit wirst du dir alle weiteren Spielereien leider auf längere Frist verbauen, da mit erscheinen der 2.4.4 ein Jahr nach 2.4 Release jetzt der Support für 2.3 offiziell beendet ist und somit du auch keine wirklich neuen Pakete mehr erhalten wirst.

Gruß

-

Hallo @p54,

ich habe auf meiner pfSense die Liste der verfügbaren Packages händisch aktualisiert:

Befehl:

pkg update -fAntwort:

Updating pfSense-core repository catalogue...

Fetching meta.txz: . done

Fetching packagesite.txz: . done

Processing entries: .. done

pfSense-core repository update completed. 12 packages processed.

Updating pfSense repository catalogue...

Fetching meta.txz: . done

Fetching packagesite.txz: .......... done

Processing entries: .......... done

pfSense repository update completed. 439 packages processed.

All repositories are up to date.Trotzdem sehe ich das pfBlocker-Devel-Package leider nicht... Zu dem Thema siehe mein Post an jegr. Es liegt an der veralteten pfSense-Version die ich einsetzen muss.

Deshalb habe ich notgedrungen das verfügbare pfBlockerNF-Package wieder installiert, allerdings ohne die vorhandene Konfiguration zu erhalten. Außerdem habe ich die Konfiguration des DNS Resolvers geprüft und angepasst. Dazu mehr in meinem Post an pfadmin.

-

Servus jegr,

Ich sehe bei dir nur eine alte Version pfSense am Start. Ich weiß nicht, was deine aktuelle Version des pfBlockers ist, vermute aber nicht, dass du die neuen Versionen noch bekommen wirst, insbesondere die aktuellen Versionen mit den vordefinierten Listen, CARP Sync etc. wirst du wohl nicht haben. Was ist deine angezeigte Paket Version?

Du hast Recht, der Package Manager bietet mir nur die alte - veraltete? - Version 2.1.2_1 des pfBlockerNG zur Installation an.

Ich würde hier hinterfragen: Was ist das für Hardware, dass das zwingend i386 sein muss? Damit wirst du dir alle weiteren Spielereien leider auf längere Frist verbauen, da mit erscheinen der 2.4.4 ein Jahr nach 2.4 Release jetzt der Support für 2.3 offiziell beendet ist und somit du auch keine wirklich neuen Pakete mehr erhalten wirst.

Der Grund für die Version 2.3.4-RELEASE (i386) ist, dass die Hardware (ein lüfterloser Industrie-PC) nur eine 32-Bit-CPU hat (Intel(R) Celeron(R) M CPU 440 @ 1.86GHz). Für die aktuellen pfSense-Version wird ja eine 64-Bit-CPU vorausgesetzt.

Da der pfSense-PC im Büro steht ist er dank Lüfterlosigkeit optimal. Mir ist klar, dass ich über kurz oder lang auf eine moderne - modernere - Hardware updaten muss. Ich bin schon am schauen. Da ich aber zwei PCs brauche bzw. aus Gründen der Ausfallsicherheit (der zweite PC mit installierter und konfigurierter pfSense als Backup) haben will spielen die Kosten eine gewisse Rolle.Ich denke, eine apu.2d4 für um die 200,00 Euro ist genau das Richtige für mich.

Grüsse

Ralf

-

Servus pfadmin,

Funktioniert denn der DNS Resolver überhaupt? Wurde der Trust Anchor entsprechend Anleitung heruntergeladen und ist nach der Key Umstellung der neue Key aktiv? Bitte das erstmal sicherstellen.

die Anchor Key Files habe ich nach dieser Anleitung:

Trust Anchor Files prüfen und updatenupgedatet und gechecked

Befehl:

mv /var/unbound/root.key /var/unbound/root.old

Befehl:

unbound-anchor

; autotrust trust anchor file

;;id: . 1

;;last_queried: 1541778605 ;;Fri Nov 9 16:50:05 2018

;;last_success: 1541778605 ;;Fri Nov 9 16:50:05 2018

;;next_probe_time: 1541820170 ;;Sat Nov 10 04:22:50 2018

;;query_failed: 0

;;query_interval: 43200

;;retry_time: 8640

. 172800 IN DNSKEY 257 3 8 AwEAAagAIKlVZrpC6Ia7gEzahOR+9W29euxhJhVVLOyQbSEW0O8gcCjFFVQUTf6v58fLjwBd0YI0EzrAcQqBGCzh/RStIoO8g0NfnfL2MTJRkxoXbfDaUeVPQuYEhg37NZWAJQ9VnMVDxP/VHL496M/QZxkjf5/Efucp2gaDX6RS6CXpoY68LsvPVjR0ZSwzz1apAzvN9dlzEheX7ICJBBtuA6G3LQpzW5hOA2hzCTMjJPJ8LbqF6dsV6DoBQzgul0sGIcGOYl7OyQdXfZ57relSQageu+ipAdTTJ25AsRTAoub8ONGcLmqrAmRLKBP1dfwhYB4N7knNnulqQxA+Uk1ihz0= ;{id = 19036 (ksk), size = 2048b} ;;state=1 [ ADDPEND ] ;;count=4 ;;lastchange=1541778216 ;;Fri Nov 9 16:43:36 2018

. 172800 IN DNSKEY 257 3 8 AwEAAaz/tAm8yTn4Mfeh5eyI96WSVexTBAvkMgJzkKTOiW1vkIbzxeF3+/4RgWOq7HrxRixHlFlExOLAJr5emLvN7SWXgnLh4+B5xQlNVz8Og8kvArMtNROxVQuCaSnIDdD5LKyWbRd2n9WGe2R8PzgCmr3EgVLrjyBxWezF0jLHwVN8efS3rCj/EWgvIWgb9tarpVUDK/b58Da+sqqls3eNbuv7pr+eoZG+SrDK6nWeL3c6H5Apxz7LjVc1uTIdsIXxuOLYA4/ilBmSVIzuDWfdRUfhHdY6+cn8HFRm+2hM8AnXGXws9555KrUB5qihylGa8subX2Nn6UwNR1AkUTV74bU= ;{id = 20326 (ksk), size = 2048b} ;;state=2 [ VALID ] ;;count=0 ;;lastchange=1541778216 ;;Fri Nov 9 16:43:36 2018

(Sorry, aber ich habe keine Möglichkeit gefunden die Zeichengröße zu ändern.)

Laut State Append ist der Status "Append" des Keys mit der ID 19036 "korrekt" wenn eine Unbound-Version bis 1.6.4 verwendet wird. pfSense Version 2.3.4 verwendet laut Log die Unbound-Version 1.6.1.

Ich habe also das root.key-File von hier heruntergeladen und mittels WinSCP auf die pfSense nach /var/unbound kopiert.Ergebnis ist:

; autotrust trust anchor file

;;id: . 1

;;last_queried: 1505129764 ;;Mon Sep 11 13:36:04 2017

;;last_success: 1505129764 ;;Mon Sep 11 13:36:04 2017

;;next_probe_time: 1505171886 ;;Tue Sep 12 01:18:06 2017

;;query_failed: 0

;;query_interval: 43200

;;retry_time: 8640

. 172800 IN DNSKEY 257 3 8 AwEAAagAIKlVZrpC6Ia7gEzahOR+9W29euxhJhVVLOyQbSEW0O8gcCjFFVQUTf6v58fLjwBd0YI0EzrAcQqBGCzh/RStIoO8g0NfnfL2MTJRkxoXbfDaUeVPQuYEhg37NZWAJQ9VnMVDxP/VHL496M/QZxkjf5/Efucp2gaDX6RS6CXpoY68LsvPVjR0ZSwzz1apAzvN9dlzEheX7ICJBBtuA6G3LQpzW5hOA2hzCTMjJPJ8LbqF6dsV6DoBQzgul0sGIcGOYl7OyQdXfZ57relSQageu+ipAdTTJ25AsRTAoub8ONGcLmqrAmRLKBP1dfwhYB4N7knNnulqQxA+Uk1ihz0= ;{id = 19036 (ksk), size = 2048b} ;;state=2 [ VALID ] ;;count=0 ;;lastchange=1505129764 ;;Mon Sep 11 13:36:04 2017

. 172800 IN DNSKEY 257 3 8 AwEAAaz/tAm8yTn4Mfeh5eyI96WSVexTBAvkMgJzkKTOiW1vkIbzxeF3+/4RgWOq7HrxRixHlFlExOLAJr5emLvN7SWXgnLh4+B5xQlNVz8Og8kvArMtNROxVQuCaSnIDdD5LKyWbRd2n9WGe2R8PzgCmr3EgVLrjyBxWezF0jLHwVN8efS3rCj/EWgvIWgb9tarpVUDK/b58Da+sqqls3eNbuv7pr+eoZG+SrDK6nWeL3c6H5Apxz7LjVc1uTIdsIXxuOLYA4/ilBmSVIzuDWfdRUfhHdY6+cn8HFRm+2hM8AnXGXws9555KrUB5qihylGa8subX2Nn6UwNR1AkUTV74bU= ;{id = 20326 (ksk), size = 2048b} ;;state=2 [ VALID ] ;;count=0 ;;lastchange=1505129764 ;;Mon Sep 11 13:36:04 2017

Ich denke, damit ist alles korrekt? Nur die Unbound-Version ist veraltet...

Auch mal den Paketsniffer anwerfen und eine Seite ansurfen um zu sehen, ob der Resolver auch tatsächlich die Root DNS abklappert oder doch nicht direkt google oder einen anderen DNS Resolver.

Mit Wireshark zu prüfen ob der DNS Resolver arbeitet steht noch aus. Wenn ich es richtig sehe, muss ich dazu den Netzwerkverkehr auf den LAN-Schnittstellen an der pfSense mitschneiden, an denen das DSL- bzw. LTE-Modem angeschlossen ist.

Dazu brauche ich einen Switch der den LAN-Port des DSL- bzw. LTE-Modems auf das Notebook, auf dem Wireshark läuft, spiegeln kann, z. B. den Netgear Switch ProSafe Plus GS105E-200PES. Oder habe ich hier einen Denkfehler?Die ganzen Rules haben doch nichts mit der DNS Auflösung zu tun. Zunächst solltest du alle DNS Server aus der pfsense entfernen bis auf den 127.0.0.1 Die pfsense soll ja schließlich den pfblocker nutzen , der mit dem resolver auf der pfsense Hardware läuft. Und der ist nicht bei 8.8.8.8 oder so sonder auf 127.0.0.1. Evtl werden die sogar per DHCP verteilt und die Clients nutzen nicht die pfsense als DNS.

Die unter System/General Setup/DNS Server Settings eingetragenen DNS-Server wurden gelöscht. Jetzt ist nur noch der Localhost aktiv.

Die Konfiguration des DNS Resolver sieht jetzt so aus:

Durch ein Post von Dir im Thread "DNS-Resolver und Forwarding richtig verstehen" wurde mir klar, warum meine DNS-Resolver-Konfiguration und dadurch pfBlockerNG nicht funktionieren kann:

"wenn du die Server von Google eingetragen hast, machst du ein forwarding, kein resolving. Ein Resolver löst selber auf, dazu befragt er die authoritativen DNS Server ab. Erst die Root Server aus seiner hinterlegten root.hints datei nach .de, dann die denic nach avm, dann www beim DNS von AVM. Sobald du etwas zu google schickst, löst google das für dich auf und gibt nur die Antwort, wo www.avm.de ist. (avm.de ist was anderes!)

Löst du selber auf, kann niemand das DNS verbiegen oder sperren. Löst google für dich auf, könnten sie sich entscheiden alle Seiten mit Nippeln nicht aufzulösen, und dafür lieber auf ein paar Waffenverkäufer aufzulösen.

Stellst du den Resolver ein, wird unbound genutzt, stellst du den Forwarder ein wird dnsmasq genutzt. Stellst du unter Resolver "Enable Forwarding Mode" ein, wird unbound im Forwarding Modus benutzt."

Die Rules sind doch eher sekundär bei der pfblocker Lösung.

Ist mir jetzt auch klar. Vielen Dank für die auch für Laien wie mich verständliche Erklärung!

Herzlichen Dank an jeden der sich an diesem Thread beteiligt.Grüsse

Ralf

-

Servus.

nach den vorgenommenen Änderungen am DNS Resolver, der Neuinstallation des pfBlockerNG-Packages mit anschließender Konfiguration arbeitet nun der pfBlockerNG.

Es werden Pakete gefiltert und z. Bild.de sieht deutlich übersichtlicher aus... ;-)

Den DNS Resolver mit Hilfe von Wireshark zu checken ist trotzdem noch fällig. Man weiß ja nie, ob alles so funktioniert wie es soll. Und man lernt sicher viel dazu. Auch wenn Wireshark nicht gerade trivial ist - zumindestens für mich.

Die vorgenommen Änderungen führte ich auf dem Backupsystem durch. Die pfBlockerNG-Konfiguration wird unter /var/db/pfblockerng gespeichert? Funktioniert es, einfach dieses Verzeichnis auf das Produktivsystem zu kopieren und pfBlockerNG neuzustarten? Oder ist das zu einfach gedacht?

Grüsse

Ralf

-

Unter Diagnose findest du eine Möglichkeit, Pakete am jeweiligen Interface zu sniffen. Runterladen und in Wireshark öffnen. Keine Switch mit Mirror Port nötig...