Open VPN на LAN интерфейсе, частичная маршрутизация

-

привет!

Есть такая задача, что бы на LAN интерфейса был OPENVPN server и внутрь тунеля поместить только трафик который идет наружу (в интернет), а весь трафик, который внутри сети не попадал в тунель. Некий аналог split tun в Cisco. Как это организоват ?

-

@alexniko Добрый вечер

По-моему , тут не все так сложно , на WAN интерфейсе разворачиваете OPENVPN сервер , и к нему подсоединяются клиенты из внутренней сети (LAN) .

Тогда весь трафик , который не принадлежит сети LAN NET , пойдет через tun интерфейс. А трафик для внутренней сети будет бегать напрямую между хостами незашифрованным . -

@konstanti said in Open VPN на LAN интерфейсе, частичная маршрутизация:

@alexniko Добрый вечер

По-моему , тут не все так сложно , на WAN интерфейсе разворачиваете OPENVPN сервер , и к нему подсоединяются клиенты из внутренней сети (LAN) .

Тогда весь трафик , который не принадлежит сети LAN NET , пойдет через tun интерфейс. А трафик для внутренней сети будет бегать напрямую между хостами незашифрованным .@Konstanti прав. Трафик между хостами LAN по умолчанию в pfSense вообще не попадает. Другое дело, если LAN несколько и pfSense является для них маршрутизатором, но и тогда трафик будет ходить не попадая ы туннель.

-

@pigbrother Доброе утро

Для других сетей именно попадет в туннель , а потом выйдя из туннеля будет отмаршрутизирован PF по назначению.

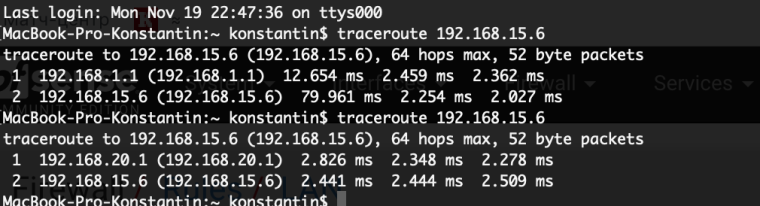

В качестве примера

1 traceroute без OPENVPN

2 traceroute с включенным OPENVPN

Естественно это работает при условии , что эти другие сети не прописаны явно в таблице маршрутизации хоста