UDP 161 | ehemalige lokale IP geht über WAN raus

-

Eine ehemalige, aktuell nicht mehr konfigurierte IP verlässt bei mir WAN.

Das Verhalten ist mir eben aufgefallen.pass/100000xxxx Dec 8 22:56:19 ► WAN let out anything from firewall host itself (100000xxxx) 192.168.xxx.xxx:28503 10.10.20.125:161 UDPDas ist die ehemalige IP meines Druckers. Die IP wird nicht mehr vergeben und er ist mittlerweile auch in einem anderen Subnetz.

Ich kann nur vermuten, dass hier Windows der Übeltäter ist. Was ich nicht verstehe ist wieso die IP nach außen hin versucht wird zu erreichen, sie gehört in den 10.0.0.0 /8er Raum und wird ja eh nicht geroutet, wird also vermutlich beim ISP spätestens verworfen.

Weiß zufällig jemand wie ich das versuchte routen einer nicht routbaren IP abstellen kann? Ich erinnere mich dass empfohlen wird unter Firewall - Rules auf dem Floating Tab etwas zu tun.

Jedoch nutzt mein Modem eine Adresse aus dem RFC1918 Bereich.Danke schonmal für Tipps & Hinweise, ich werde parallel mal schauen ob ich rausfinde wo sich der Registry Schlüssel befindet...

Der Drucker hat seit mehreren Tagen schon ein anderes Subnetz und das alte ist auch in der Windows GUI überschrieben.

Vom entsprechend verantwortlichen Microsoft-Team wird hier wohl leider vermutlich niemand mitlesen...

Danke schonmal & Grüße

Edit

**Im Übrigen gleich 3x pro Minute... Das sind dann ~4.320x pro Tag...Edit2

Korrigiere, 4x pro Minute

23:11:11.545014 IP 192.168.XXX.XXX.34546 > 10.10.20.125.161: UDP, length 46 23:11:13.560508 IP 192.168.XXX.XXX.4666 > 10.10.20.125.161: UDP, length 46 23:11:15.576051 IP 192.168.XXX.XXX.18352 > 10.10.20.125.161: UDP, length 524 23:11:18.606842 IP 192.168.XXX.XXX.6533 > 10.10.20.125.161: UDP, length 524 23:12:20.710581 IP 192.168.XXX.XXX.8460 > 10.10.20.125.161: UDP, length 46 23:12:22.726000 IP 192.168.XXX.XXX.62757 > 10.10.20.125.161: UDP, length 46 23:12:24.741578 IP 192.168.XXX.XXX.18534 > 10.10.20.125.161: UDP, length 524 23:12:27.772333 IP 192.168.XXX.XXX.11099 > 10.10.20.125.161: UDP, length 524 -

Es war tatsächlich Windows der Übeltäter.

Die Registry manuell nach dem Objekt [IP] durchsuchen.

Ich habe div. Schlüssel zum Namen und auch einige noch zur IP als Wert gefunden. Alle manuell geändert. Das waren mit Sicherheit beide zusammen (Name + IP) nicht weniger als 20, vermute zwischen 20 - 30 Einträge.Bestätigung: es gibt auf UDP 161 keine Ausgänge mehr.

Vermutung meinerseits: Windows findet die IP seit Tagen nicht und versucht sie händeringend in alle Richtung zu kontaktieren.

Interessant ist hierbei, dass IP des einzigen Netzwerkdruckers vor Tagen schon geändert wurde. Und das Gerät funktionierte, soweit ich das beurteilen kann, einwandfrei...

Ich werde den Titel auf Solved ändern.

Edit...

Den Titel auf SOLVED ändern geht nicht, die Aktion wurde vom Algorithmus als SPAM erkannt... Ist aber auf jeden Fall gelöst das Thema. -

Freut mich, dass du dein Problem lösen konntest. Noch ganz kurz dazu, warum pfSense das ganze auf dem WAN Interface raus schickt:

In jedem Netzwerkgerät gehen Pakete zu nicht bekannten Netzen an das Default Gateway.

Wenn also für das 10er Netz keine Route existiert und auch kein Interface in dem Subnetz anliegt, geht das Paket an das Default Gateway. -

Ah okay, ich werde dann also bei Zeiten mal ein Packet Capture auf die alten Subnetze laufen lassen. Auch wenn außer dem Drucker und den in der Registry schon gelöschten alten "Netzwerkverbindungen" (Ethernet) eigentlich nichts weiter vorhanden sein sollte.

Es muss ja nicht sein dass mein ISP mit nutzlosen Paketen geflutet wird und ein fehlerhaft konfiguriertes Netzwerk unnötigen Traffic innen wie außen verursacht... Ich habe also zwei Wege, einmal das Packet Capture und einmal die Windows Registry nach alten Subnetzen wie bspw. 10.10.20. durchsuchen.Danke für die Info.

-

Hallo @BSA66,

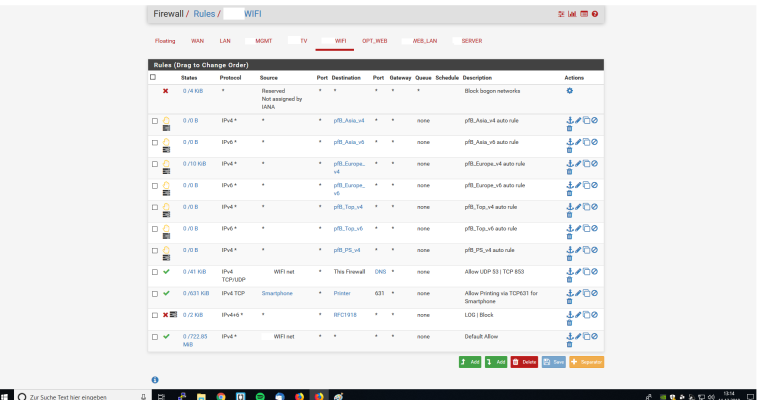

aus dem Grund habe ich immer einen Alias mit allen RFC1918 Netzen und setze diesen in einer Firewall Regel nach allen internen Regeln mit Reject ein. Erst danach kommen die "Internet-Regeln".

z.B. so:

Action > Source > Destination > Port

Allow > Interner PC > Internes NAS in anderem Netz > 443

Block > Any > RFC1918 > Any

Allow > LAN > Any > 80/443Viele Grüße

-

Japp, habe ich mittlerweile auch so umgesetzt. Anfangs habe ich nur die spezifischen Netze geblockt, jetzt habe ich auch das RFC1918 als Block und die jeweils spezifischen Ausnahmen darüber gesetzt.

Das Smartphone aus dem WifiNet benötigt z.B. nur Zugriff über TCP(631) auf den Drucker, die Erlaubnis hat es vor der RFC1918 Blockregel.