[Gelöst] Firewall rules greifen nicht

-

Das funktioniert so nicht.

Wenn ein Client 192.168.0.101 mit Client 192.168.0.102 kommuniziert passiert das auf Layer 2 und erreicht die Firewall gar nicht.

Du kannst ja auch ohne Firewall/Router/Gateway auf Layer 2 kommunizieren.

Hier mal lesen: https://de.wikipedia.org/wiki/OSI-Modell

Du musst die Netze saparieren und da den entsprechenden Client oder Clients reinpacken, ggf. mit VLANs.-Rico

-

@rico mmmh, ich dachte, dass TCP, ICMP als Layer 3 und 4 Protokolle eben schon durch die FW gerouted werden. Aber dann muss ich doch verschiedene Subnetze im LAN anlegen. Danke für den Hinweis! :)

-

@laus3r said in Firewall rules greifen nicht:

ich dachte, dass TCP, ICMP als Layer 3 und 4 Protokolle eben schon durch die FW gerouted werden.

Warum sollten sie? Der Layer ist dabei völlig egal. Es geht darum, dass bis auf Layer 2 hinab alles im gleichen Netzwerksegment miteinander sprechen kann. Egal welcher Layer darüber. Solange alle im gleichen Layer 2 Segment stehen hören die sich alle gegenseitig via Broadcast. Also spricht .101 mit .102, erst via ARP (who-has-102?) und dann per IP.

Aber dann muss ich doch verschiedene Subnetze im LAN anlegen.

Nein, dafür musst du VLANs nutzen. Mehrere (IP)-Subnetze bringen überhaupt nichts, IP & Co agieren auf Layer 3, nicht auf 2!

-

@jegr ja, danke für den Hinweis. Routing & Switchting ist nicht ganz meine Stärke ;-)

wird das überhaupt was mit den VLANs, wenn ich einen unmanaged switch habe? oder kann ich einfach in der pfSense VLANs mit verschienden IP-Ranges defininieren und id pfSense regelt das dann entsprechend? -

@laus3r said in Firewall rules greifen nicht:

wird das überhaupt was mit den VLANs, wenn ich einen unmanaged switch habe?

Grundsätzlich wäre hier schon ein VLAN-fähiger Switch angebracht, um das sauber zu lösen.

Wenn deine pfSense Hardware aber eine dritte NIC hat, kannst du den Access-Point auch daran anschließen und auf diesen beiden Geräten die VLANs definieren. Voraussetzung ist da aber, dass der AP VLAN und Multi-SSID-fähig ist. -

Hallo zusammen,

nun habe ich mich heute etwas mehr mit VLANs gespielt und begreife immer noch nicht, warum manchmal Rules greifen und warum nicht.

Zum neuen Setup:

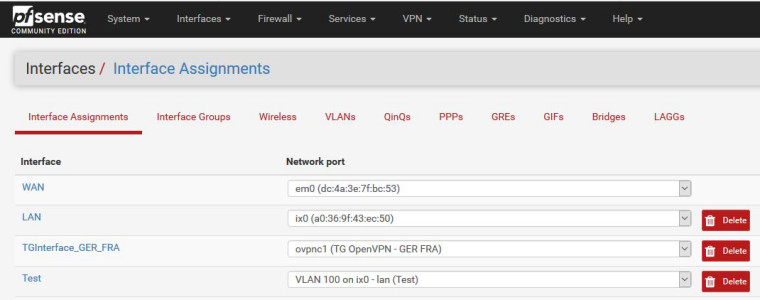

pfSense: hier habe ich ein VLAN mit ID 100 (TEST, 172.16.100.1/24) dem LAN-Interface hinzugefügt. DHCP konfiguriert und erstmal Regeln definiert, die den ungehinderten Zugriff aus dem VLAN 100 in das restliche LAN (default VLAN1, LAN Net, 192.168.0.1/24) ermöglichen sollen - außer auf die 192.168.0.2.Interface:

.

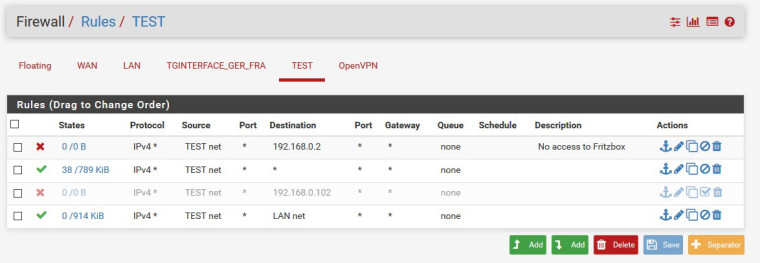

Rule:

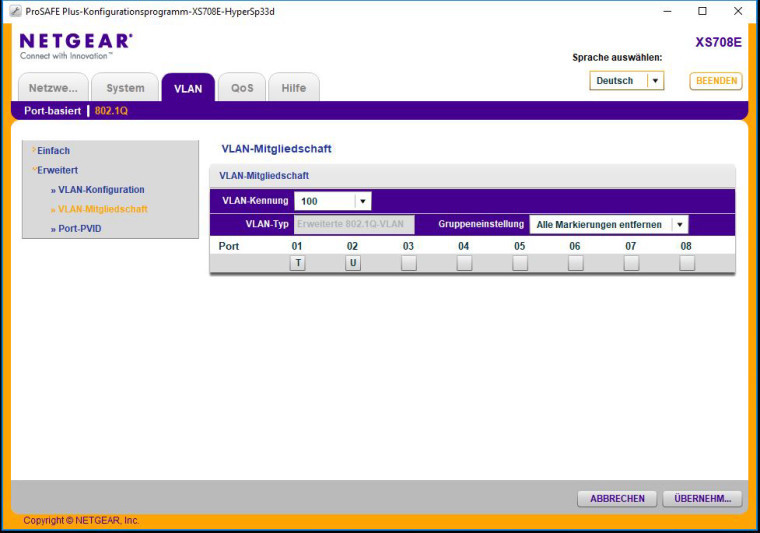

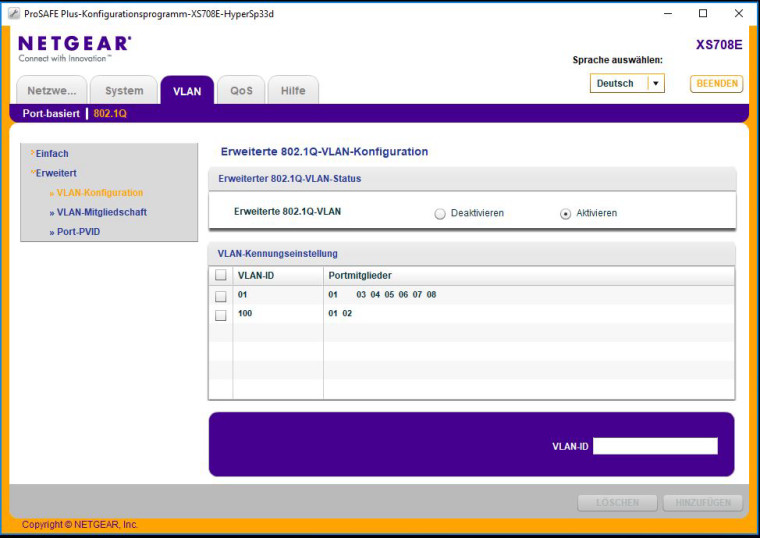

Der eingesetzte Switch ist ein managed 8-Port Neatgear-Switch. Hier habe ich entsprechend die Ports bzgl. der VLANs konfiguriert.

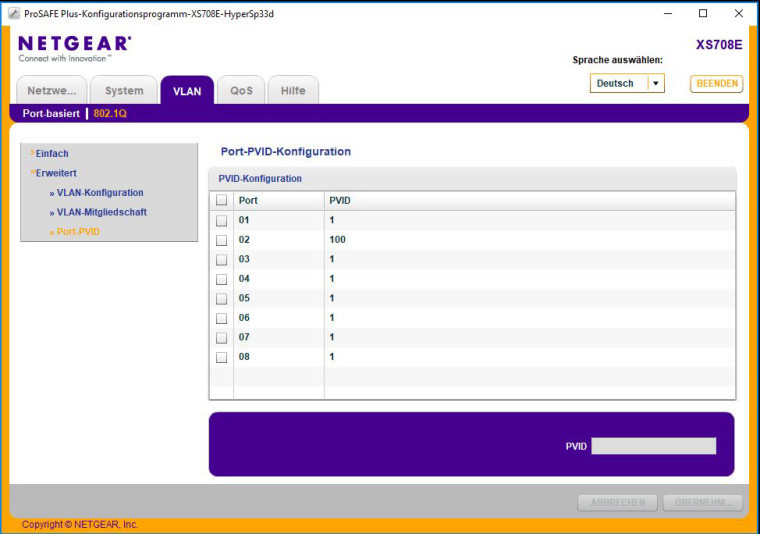

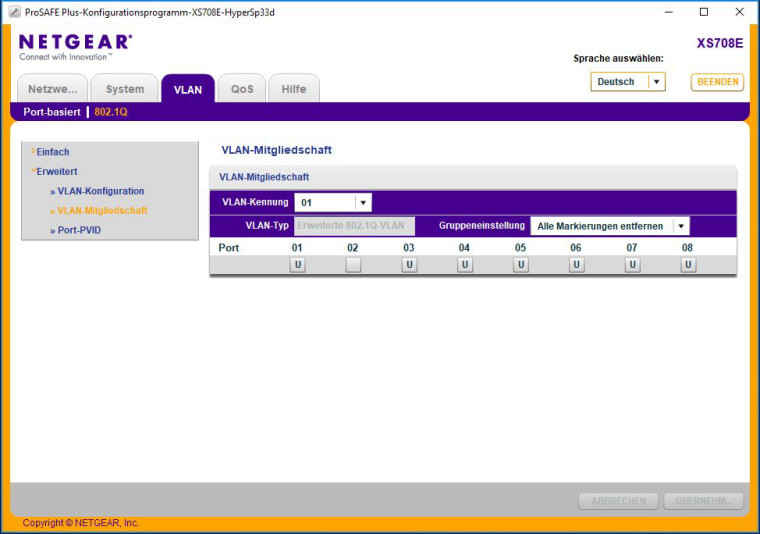

An Port 1 hängt die pfSense, an Port 2 der Test-Client für das VLAN 100.

Bezüglich der Untagged/Tagged-Definition bin ich mir überhaupt nicht sicher - insbesondere bei Port 1 (pfSense).

Das bisherige Ergebnis: der Client an Port 2 erhält korrekt eine IP-Addresse aus dem Pool für das VLAN 100.

Die Zugriff ins LAN net funktionieren wie erwartet, d.h. alles außer der 192.168.0.2 ist erreichbar.

Seltsamerweise funktioniert kein Zugriff ins Internet über das WAN-Interface. DNS, etc. alles nicht möglich.vg

-

Fang hier an: https://www.netgate.com/docs/pfsense/routing/connectivity-troubleshooting.html#lan-interface das gilt ebenso für ein VLAN.

-

@laus3r

Schau mal, ob für das VLAN Netz eine Outbound NAT Regel gesetzt ist. -

@viragomann said in Firewall rules greifen nicht:

Outbound NAT Regel gesetzt ist.

oh mann...danke!

oh mann...danke!Bzgl. Port 1 zur pfSense auf dem Switch das VLAN 1 als untagged und VLAN 100 als tagged zu setzen, passt oder?

-

Du kombinierst auf einer Leitung tagged und untagged. Ist nicht gerade das empfohlene Setup, ich hatte das aber auch schon mal so zwischen Switch und pfSense eingerichtet und hatte keine Probleme damit.

Hier muss dann der Port 1 für VLAN100 tagged sein, für VLAN1 untagged. Also eh genau so, wie bereits gesetzt.

-

@viragomann danke für die Hilfe! ich stelle noch komplett auf VLANs um, also auch VLAN 1 weg. normalerweise müsste doch der Port 1 als Trunk definiert sein, um all VLANs an die pfSense weiter zu reichen oder? das geht aber bei dem Netgear nicht.

Ich bin jetzt nur am rätseln, wie das später funktionieren soll, wenn ich komplett auf VLANs umstelle. Setze ich dann für Port 1 bei allen VLANs unntagged?vg

-

@laus3r said in Firewall rules greifen nicht:

ich stelle noch komplett auf VLANs um, also auch VLAN 1 weg

Habe ich inzwischen auch gemacht.

"Trunk" ist ein Schlagwort, das einige Hersteller verwenden und das besagt, dass an diesem Port mehrere VLAN übertragen werden (natürlich immer alle tagged).

In dem du den Port 1 als tagged für mehrere VLANs setzt, erreichst du genau das.Bei meinem Uralt-Netgear gibt es zwar den Menüpunkt "Trunking", der hat aber nichts mit VLAN zu tun.