Как правильно организовать работу 2х физических шлюзов?

-

@k0st1k

Скрины как настроили. Пригодится. -

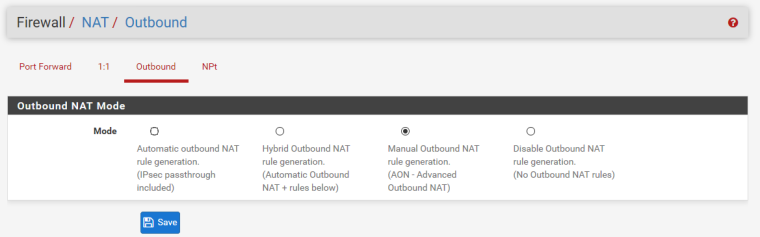

сначала переводим NAT в ручной режим

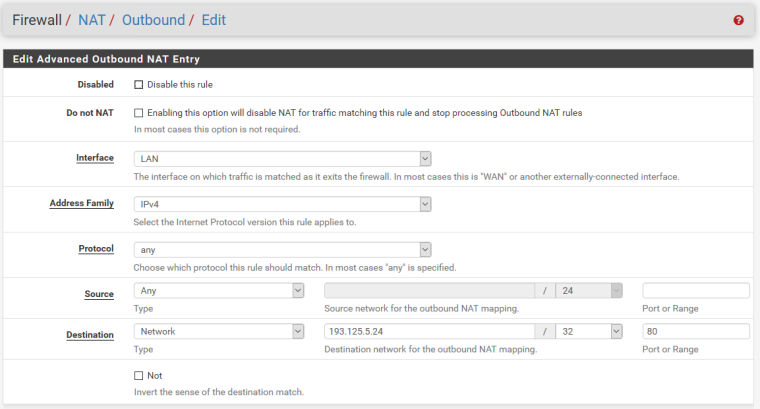

на LAN интрефейсе создаем правило(оно необходимо чтобы был ответ как локальному ресурсу)

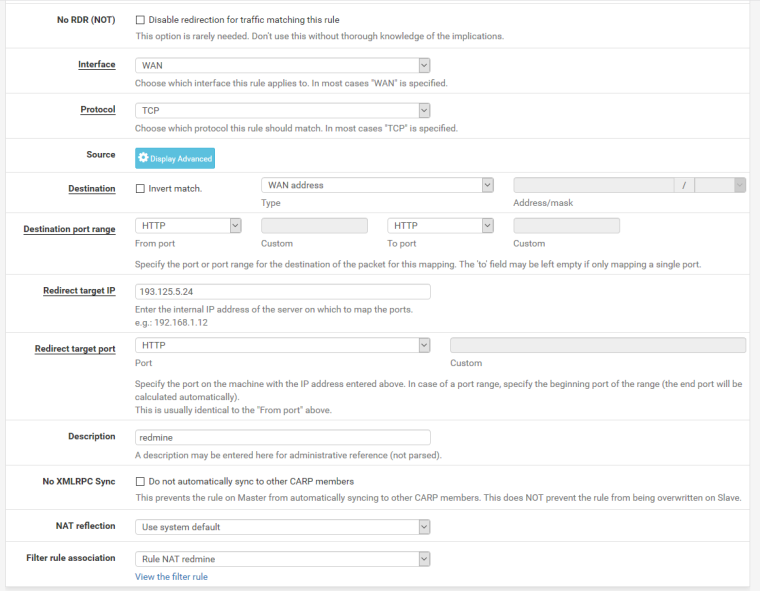

и уже потом создал правило по пробросу

-

@k0st1k said in Как правильно организовать работу 2х физических шлюзов?:

Сделано так было чтобы обеспечить отказо устойчиовсть сети(конфиги между ними синхронизируются

А как, собственно, организована отказоустойчиовсть?

-

@pigbrother отказо устойчивость сервиса который расположен у нас в сети(два провайдера - два шлюза). так же пф меж собой держат одинаковый конфиг и настройки. Если упадет один меняем на время ремонта ип на основной и продолжаем работу. схема скорее реализует работу ведущий - ведомый.

-

@k0st1k, т.е. это не штатный CARP в pfSense, и переключение\синхронизация конфигов выполняется вручную, так?

-

Добрый

@k0st1kДля 2-ух провайдеров 2 пф ? Жирно. Один пф и два ВАНа и проще в обслуживании и меньше проблем с наследованием правил.

Смею предложить перенести пф в вирт. среду. И просто бэкапить ВМ с пф полностью. В случае чего можно быстро восстановить.

-

@werter ну пока что данное решение является оптимальным, в дальней уже решен вопрос о миграции в виртуальную среду)

-

Добрый.

@k0st1k

Спасибо за скрины.Зы1. Все же общие скрины правил fw на ЛАН, NAT и портфорвадинга были бы оч. кстати.

Зы2. Смотрю, редмайн пользуете. Был опыт с easyredmine. На Openproject гляньте еще.

-

@werter said in Как правильно организовать работу 2х физических шлюзов?:

Один пф и два ВАНа и проще в обслуживании и меньше проблем с наследованием правил.

Предположу, что под оказоучтойчивостью @k0st1k предполагает не столько WAN-failover, как дублирование самих PF.

И тут ему виртуализация как раз в тему.

-

Оглядываясь и анализируя

небольшойопыт работы, пришел к выводам:- использовать "железное" решение , но должен быть ЗИП, т.е. в запасе должна быть такая же "железка" или не хуже (а лучше - не одна);

- или же виртуализация и наличие "железа" для случая выхода из строя гипервизора, и тут чуть проще, т.к. нет особой привязки к произ-лю PC-оборудования для гипервизора (почти всё поддерживает хоть какую-то вирт-цию).

P.s. Да-да, вариант "

оченьстарый PC и pfsense на нем" не отбрасывается, но исп-ся только в случае отсутствия возможности вирт-ции.