-

Hallo,

Ich habe für meinen Privatbereich eine Firewall auf Basis von pfSense auf einer Terra Hardware installiert. Ich möchte damit Windows und IoT -Geräte besser überwachen können.

Zusätzlich möchte ich mich über VPN in mein Heimnetzwerk einloggen.

Es funktioniert auch alles soweit ganz gut. Ich kann über VPN auf freigegebene Order meine Servers zugreifen, oder mich in meine Private- Lokale Cloud einloggen usw.

Bis auf eine Kleinigkeit. Bestimmte Seiten sind meinen Heimnetzwerk über VPN nicht zu erreichen (403 -forbidden ) oder Seiten sind prinzipiell nicht erreichbar. Oder es öffnet sich ein Anmeldebildschirm als würde ich aus einem Öffentlichen Raum darauf Zugreifen. Als wäre meine VPN-Verbindung ein nicht Vertrauenswürdigen Netzwerk.

z.B. Konfigurationsseite der Fritz-Box oder die Plex-Server Seite. Dort kommt die Meldung Plex ist nicht erreichbar.Mit einer OpenVPN- Verbindung auf Basis eines Rasperry-Pi (ohne pfSense aber mit Fritz-Box Router) funktionieren die lokalen LAN-Inhalte problemlos über den VPN-Zugang.

Was ich immer nicht verstehe ist, was mach der OpenVPN-Server auf den Rasperry-Pi anders als der auf der pfSense.

Am Rasperry habe ich auch nur eine Weiterleitung der Pakete gemacht

iptables -A INPUT -i tun+ -j ACCEPT

iptables -A FORWARD -i tun+ -j ACCEPTund das Routing damit die VPN - Client's auf das LAN kommen

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -t nat -F POSTROUTING

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADEWas für eine Einstellung muss ich in pfSense vornehmen das sich die VPN-Teilnehmer genau so verhalten, als wären diese Teilnehmer im Lokalen Netz.

Danke für euer Hilfe.

-

Poste doch einfach mal Screenshots deiner Einstellungen.

-Rico

-

Hallo Rico

Danke für deine Nachfrage.

Ich dachte ich hätte es schon gepostet (Vermutlich aber nur im deutschem Forum)

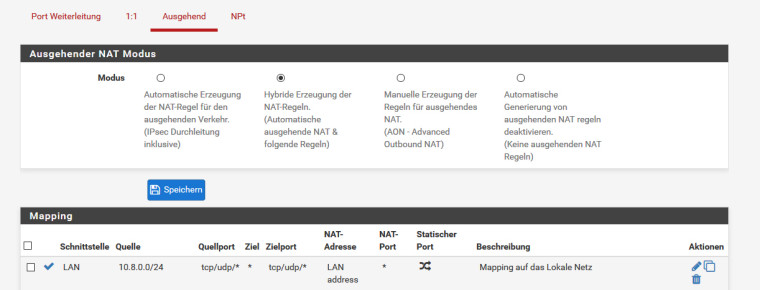

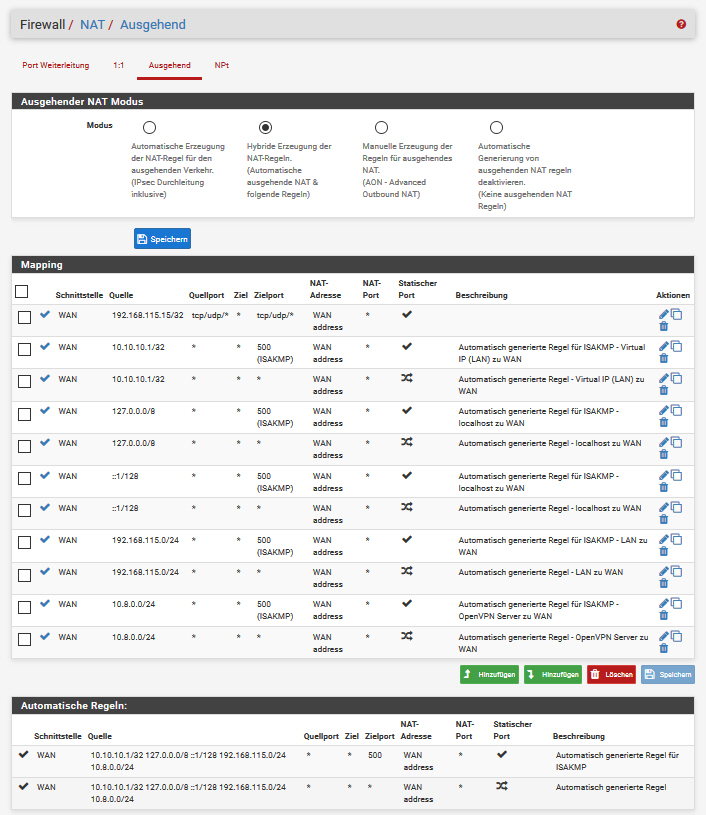

Mittlerweile konnte ich mir mit dieser ausgehende NAT--Regel behelfen.

Ich denke das entspricht dem Linux-NAT iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth 0 -j MASQUERADE

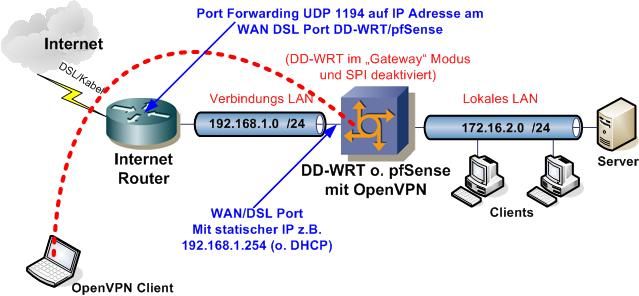

Ich habe folgende Konstellation

Die Fritz-Box vor der pfSense hat den IP-Bereich 192.168.178.0/24

Das LAN hat 192.168.115.0/24

OpenVPN hat 10.8.0.0/24

Die pfSense hat eine Statische IP 172.168.178.2 mit DNS 192.168.178.1, gateway 192.168.178.1 und läuft als extenden Host in der Fritz-Box

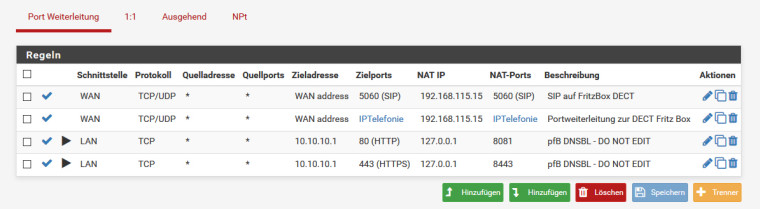

Die Fritz-Box vor der pfSense dient noch zusätzlich als IP-Telefonie

Im LAN ist noch eine weitere FritzBox für WLAN und IP-Telefonie

Nun, es ist sicherlich nicht ideal wegen dem doppelten NAT die Firewall zwischen Fritz-Box und Switch zu hängen.

Alternativ müsste ich zusätzlich ein reines VDSL Modem kaufen, was auch zusätzlich Strom verbraucht.

Auf die Fritz-Box kann ich wegen der IP-Telefonie leider nicht verzichten, und so macht diese gleich die Interneteinwahl und DynDNS mit.ich finde es ist ja durchaus richtig, das bestimmte Konfigurationsseiten (z.B FritzBox oder mein Homeserver) den Zugang nur gewähren wenn sich der Anfragende im gleichen Subnetz befindet.

Das ist aber bei einer VPN-Verbindung leider nicht der Fall (Netz 18.8.0.0/24) somit nicht das gleiche Subnetz und auch kein Zugriff.

Mit dieser NAT-Regel wird erreicht, das ein zusätzlicher Port geöffnet wird (dynamisch), über diesen wird die Quell-IP Adresse (VPN-Netz) mit der LAN IP Adresse augestauscht, so das sich die Anfrage wieder im gleichen Subnetz befindet.Ich bin mir nicht sicher ob es nicht noch eine bessere Methode dafür gibt, oder ob ich irgendwo einen Konfigurationsfehler habe.

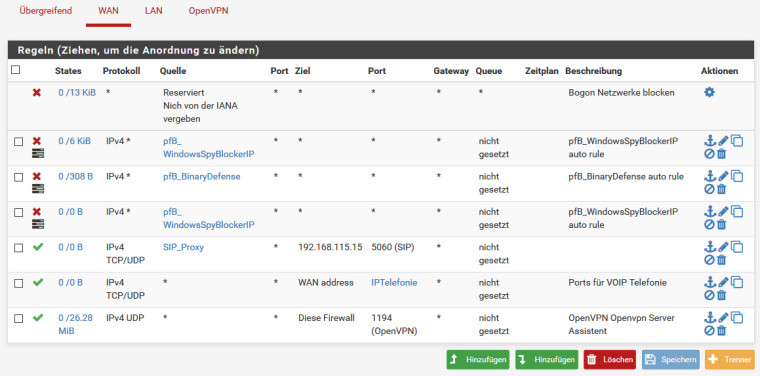

Hier meine KonfigurationWAN-Regeln

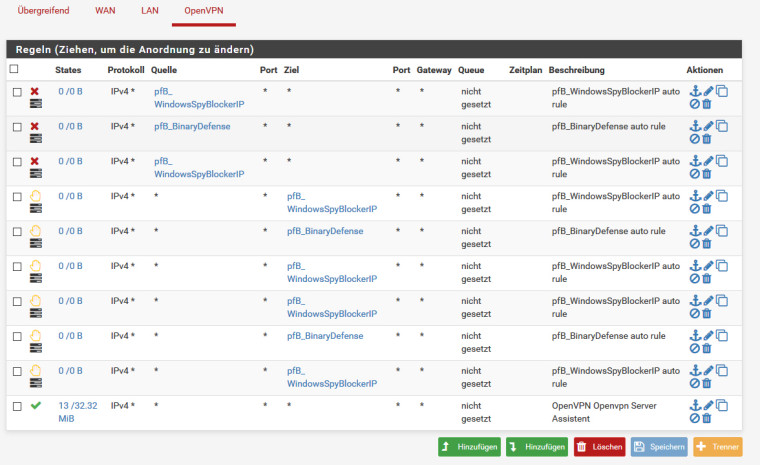

OpenVPN-Regel

Ausgehende NAT

Port Weiterleitung

Gruß

-

This post is deleted! -

Bei der NAT Regel könntest du statt tcp/udp/* gleich ganz "*" any Protocol nehmen. Wird mit Sicherheit einfacher sein. Aber im Prinzip hat sich diese Lösung - durchaus korrekt - schon beim Lesen deines ersten Posts angedeutet, wenn du schriebst, dass du 403 Forbidden oder Logins wie von extern bekommst.

Viele IoT oder andere Lösungen erkennen ihr eigenes Netz/LAN und nehmen für alles andere dann an, dass hier entfernter Zugriff bzw. Logins der Fall ist. Hier müsstest du case-by-case nachsehen, wo du ggf. zusätzliche interne Netze definieren kannst, damit die Anwendung/Lösung das VPN Netz als lokal/LAN erkennt. Mit der erstellten NAT Regel bist du aber hier noch einfacher unterwegs und wirst einfach mit der IP der pfSense intern gemappt, was die Geräte dann zufriedenstellen wird (wenn du eine besser nachverfolgbare IP brauchst, ist es kein Problem eine zusätzliche Alias IP auf die Sense zu nehmen und diese als interne NAT Adresse zu nutzen).

Grüße

Jens

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.