PfSense - OpenVPN - nicht alle Webseiten im LAN erreichbar

-

Hallo,

Ich habe für meinen Privatbereich eine Firewall auf Basis von pfSense auf einer Terra Hardware installiert. Ich möchte damit Windows und IoT -Geräte besser überwachen können.

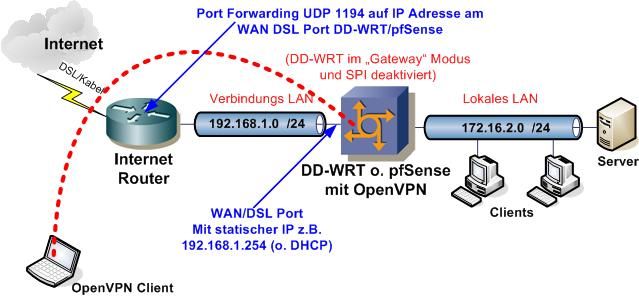

Zusätzlich möchte ich mich über VPN in mein Heimnetzwerk einloggen.

Es funktioniert auch alles soweit ganz gut. Ich kann über VPN auf freigegebene Order meine Servers zugreifen, oder mich in meine Private- Lokale Cloud einloggen usw.

Bis auf eine Kleinigkeit. Bestimmte Seiten sind meinen Heimnetzwerk über VPN nicht zu erreichen (403 -forbidden ) oder Seiten sind prinzipiell nicht erreichbar. Oder es öffnet sich ein Anmeldebildschirm als würde ich aus einem Öffentlichen Raum darauf Zugreifen. Als wäre meine VPN-Verbindung ein nicht Vertrauenswürdigen Netzwerk.

z.B. Konfigurationsseite der Fritz-Box oder die Plex-Server Seite. Dort kommt die Meldung Plex ist nicht erreichbar.Mit einer OpenVPN- Verbindung auf Basis eines Rasperry-Pi (ohne pfSense aber mit Fritz-Box Router) funktionieren die lokalen LAN-WEB-Inhalte problemlos über den VPN-Zugang.

Was ich nicht verstehe, was mach der OpenVPN-Server auf den Rasperry-Pi anders als der auf der pfSense, oder liegt dies am Routing

Am Rasperry habe ich auch nur eine Weiterleitung der Pakete gemacht

iptables -A INPUT -i tun+ -j ACCEPT

iptables -A FORWARD -i tun+ -j ACCEPTund das Routing damit die VPN - Client's auf das LAN kommen

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -t nat -F POSTROUTING

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADEWas für eine Einstellung muss ich in pfSense vornehmen das sich die VPN-Teilnehmer genau so verhalten, als wären diese Teilnehmer im Lokalen Netz.

Danke für euer Hilfe.

-

Hallo,

@dahoam said in PfSense - OpenVPN - nicht alle Webseiten im LAN erreichbar:

Was ich nicht verstehe, was mach der OpenVPN-Server auf den Rasperry-Pi anders

so sicher können wir das nicht beantworten, du hast uns ja nicht mal wissen lassen, was du auf der pfSense genau eingerichtet hast.

Aber ich tippe mal auf das:@dahoam said in PfSense - OpenVPN - nicht alle Webseiten im LAN erreichbar:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Wie man das auf der pfSense einrichtet, hatten ich erst vor ein paar Tagen hier erklärt:

https://forum.netgate.com/topic/140624/fritzbox-hinter-tunnel-erreichen/5Grüße

-

Hallo Viragomann

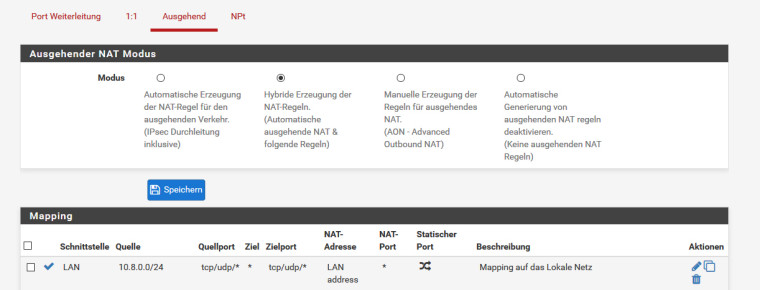

Es fehlte noch eine Ausgehende NAT--Regel

Als zusätzlicher Hinweis :

Ich habe folgende Konstellation

Die Fritz-Box vor der pfSense hat den IP-Bereich 192.168.178.0/24

Das LAN hat 192.168.115.0/24

OpenVPN hat 10.8.0.0/24

Die pfSense hat eine Statische IP 172.168.178.2 mit DNS 192.168.178.1, gateway 192.168.178.1 und läuft als extendend Host in der Fritz-Box

Die Fritz-Box vor der pfSense dient zusätzlich als IP-Telefonie

Im LAN ist noch eine weitere FritzBox für WLAN und IP-TelefonieDanke für die Hilfe

Gruß