Fragensammlung eines Unschlüssigen

-

Hallo,

Ich betreibe für ein paar Kumpels und mich einen Server für einige Spiele und teamspeak.

Dafür sind eine ordentliche Ladung Portfreigaben notwendig, was mir seit letztem Sommer 2 mal ungebeten Besuch auf dem Server und beim letzten mal auch Besucher auf den anderen Rechnern im Netzwerk verschafft hat...Ich hab meine alten“dummen“ switches gegen managed ausgetauscht und für server, privatrechner, home Office und Access points separate V-Lans angelegt.

Jetzt würde ich gerne noch zwischen fritzbox und switch1 eine hoffentlich beauchbare abschirmung hängen und hab dazu pfsense empfohlen bekommen.Dazu ein paar Fragen:

-Welche hardware brauche ich für einen 1gb-Glasfaseranschluss um den durchsatz nicht zu reduzieren?-Unterstützt pfsense alle hardware?

Mich würde ein embedded-Ryzen reizen.-Unterstützt pfsense vlans und kann ich die Aufteilung aus den netgear gs10xe-switches übernehmen/ gibt es da eine Kommunikation zwischen beiden Systemen?

-Wo kauft man am besten die hardware dafür?

-Wie sind v-lans aufgebaut?

Unterschiedliche subnetze oder“sitzt da einer und sortiert jedes Päckchen zum richtigen Empfänger?Vielen Dank schon mal:)

Gruß,

Julian -

Moin,

beschäftige dich als erstes mit der Grundlage der VLans, sonst fällst Du leicht auf die Schn... weil garnichts funktioniert

:-).

:-).Stell Dir einfach vor, jedes VLAN ist ein eigenes Netz, ein Switch mit 3 VLANS stellt also 3 Switche in einem Gehäuse dar, der Switch schubst die Datenpakete also erstmal nur zu Ports im gleichen VLAN und ein Port gehört zu genau 1 VLAN. Das heißt also 3 Netze laufen in diesem Fall über einen Switch und sind doch voneinander komplett isoliert.

Damit die 3 Netze untereinander kommunizieren können benötigst Du jetzt einen Router, dort werden die Regeln festgelegt, wer mit wem kommunizieren darf.

(Achtung: Vereinfachte Darstellung, tagged Uplinks und L3 Router,... erstmal außer acht gelassen!)

Ein guter Einstieg war für mich: Artikelserie

Was Du imho sofort machen solltest: Kauf dir einen preiswerten Router und bau eine DMZ für arme, damit kannst Du schon mal verhindern das Dein LAN so einfach übernommen werden kann, siehe: Lokale Netze mit mehreren Routern trennen.

Deinen Server musst Du natürlich auch vernünftig absichern, aber was und wie hängt davon ab was darauf läuft.

Und wenn Du dir einen Gefallen tun willst solltest Du den Server solange vom Netz nehmen und die Weiterleitungen deaktivieren bis Du die Grundlagen geschaffen hast, sowohl im Netzwerk als auch in Form von Knowhow.

"Ich hab meine alten“dummen“ switches gegen managed ausgetauscht und für server, privatrechner, home Office und Access points separate V-Lans angelegt."

Bitte noch ein paar Fakten: Was für ein Switch? Und eine Skizze Deines Netzes wäre ganz praktisch damit ein Außenstehender Dein Netz versteht. Wenn Deine VLANS am zentralen Router nämlich wieder im dort integrierten Switch ohne VLANS zusammenlaufen hast Du genau garnichts gewonnen weil Du die Netz wieder zusammengeschaltet hast und damit darf Jeder mit Jedem und hinterher haben alle einen Tripper

Hardware: Eine APU2 dürfte es mit ein klein wenig Tuning gerade so schaffen, aber da hast Du dann keinerlei Reserven mehr. Die Erfahrung zeigt, das die Ansprüche steigen. Hier können Dir andere User bestimmt bessere Tipps geben.

-teddy

-

@magicteddy said in Fragensammlung eines Unschlüssigen:

Hardware: Eine APU2 dürfte es mit ein klein wenig Tuning gerade so schaffen, aber da hast Du dann keinerlei Reserven mehr. Die Erfahrung zeigt, das die Ansprüche steigen. Hier können Dir andere User bestimmt bessere Tipps geben.

Aber höchstens mit ach und krach ohne großes Filtern und Gedöns. Wir reden ja von Glasfaser auf WAN - also nicht nur internes VLAN Routing, sondern wirklich 1Gbps Filtering Traffic plus Zusatzdienste. Da spielt IMHO keine APU in irgendwelchen Einkäufen eine Rolle:

https://bsdrp.net/documentation/examples/forwarding_performance_lab_of_a_pc_engines_apu2

Hinzu kommt: Gerade der angesprochene Einsatzrahmen hat Potential die CPU und das Package Processing so richtig Huckepack zu nehmen, denn Spiele, TS etc. sind Timing intensiv und schicken eher mehr dafür kleinere Pakete. Also eher der UDP small size package Fall als große TCP Pakete. Damit kommen wir weniger vom Traffic als mehr mit dem PPS Parameter an das Maximum was die kleine Hardware stemmen kann.

Mich würde ein embedded-Ryzen reizen.

Ryzens Architektur würde ich für einen Router nicht einsetzen. Es gab da mal einen sehr langen technischen Beitrag über Gegebenheiten, on-die und caches und wieviel Zeit zum Routen über bleibt bei den veschiedenen CPU Ansätzen. Quintessenz war, dass AMD hier mit dem Ryzen Die für sehr schnelle Anwendungen (nahe real-time) weniger Zeit über lässt durch Overhead bei der 1st/2nd/3rd level caching Architektur und dem CPU Design. Da ist Intel (leider) besser - oder ARM, aber dafür gibts ja leider keine generellen Builds.

Somit: ich würde in Richtung Atom C3xxx schauen. Wenn man nicht gerade 1Gbps VPN Performance braucht, sollte der C3558 SOC genug Power bringen und gleichzeitig stromsparend genug.-Unterstützt pfsense alle hardware?

Nein. x86-64 also 64bit x86 Architektur, somit so ziemlich alles, was an Intel und AMD CPUs herumläuft, solange x86 kompatibel. ARM gibt es leider bislang nur spezifische Builds für die Netgate Hardware SG-1100 und SG-3100 - wobei man hoffen kann, dass die vielleicht zukünftig dann generischer werden und mehr Plattformen unterstützten :)

-Unterstützt pfsense vlans und kann ich die Aufteilung aus den netgear gs10xe-switches übernehmen/ gibt es da eine Kommunikation zwischen beiden Systemen?

Ja, nein, nein. pfSense hat keine Ahnung von deinem Switch und will/soll es auch gar nicht. Konfiguration geschieht in der WebUI, da kann alles VLAN/Interface-spezifisches konfiguriert werden.

-Wie sind v-lans aufgebaut?

Das solltest du dir ggf. anlesen, da das Thema an sich nicht trivial ist und mit "untagged" und "tagged" Netzen man sich sehr verstricken kann :)Dafür sind eine ordentliche Ladung Portfreigaben notwendig, was mir seit letztem Sommer 2 mal ungebeten Besuch auf dem Server und beim letzten mal auch Besucher auf den anderen Rechnern im Netzwerk verschafft hat...

Das ist per se aber kein Problem der Firewall. Die kann schließlich nicht den Inhalt wegfiltern der dir nicht gefällt oder automagisch erkennen, dass der Zugriff durch die Ports ein böser Bube ist, der dir den Server hackt ;) Da du nicht schreibst was da konkret war, bleibt da nur Spekulation, aber wenn da Software läuft, die einfach Murks ist, dann wird eine Firewall davor nicht viel für die Sicherheit des Dienstes tun können außer ggf. den Zugriff beschränken :)

Gruß

-

Hallo,

erst mal danke für die Rückmeldungen.

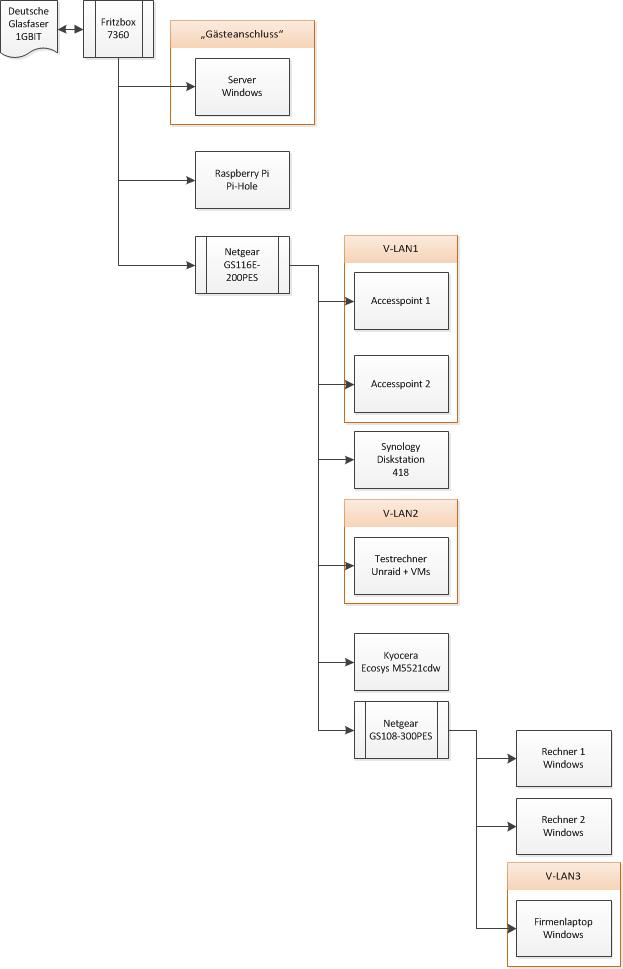

Da ich die Übersicht des Netzplans immer noch schuldig bin, hier ein grober Entwurf.

Ich hoffe man kann halbwegs erkennen wie der Aufbau ist.

Die V-LANs sind im jeweils vorgeschalteten Switch eingerichtet.Für Verbesserungsforschläge bin ich offen :)

Was die Hardware für PFsense angeht dachte ich zwar an eine APU, aber nicht an die PCengies APU2.

Da ist ja eine recht alte CPU verbaut, die , wenn ich mich nicht irre in Richtung Brazos geht.

Gedacht hätte ich an sowas : https://www.computerbase.de/2018-06/udoo-bolt-maker-pc-ryzen-embedded/

Aber wenn du der Meinung bist, dass die Architektur dafür weniger geeignet ist, dann schaue ich mich da mal nach nem intel um

Auch wenn die Marke klar nicht meine bevorzugte ist - ich bin offen für fast alles :).Aus dem Kommentar zu V-Lan zwischen Switch und Pfsense schließe ich, dass ich mri das Einrichten im Switch sparen kann und alles Pfsense überlasse und die einzelnen V-LANs dann eben an die einzelnen Ports hänge.

Meine Probleme mit dem Server bezogen sich darauf, dass ich beispielsweise die Ports :

27000 - UDP & TCP

27003 - UDP

27020 - UDP

27021 - UDP

30000-30004 - UDP & TCP

25000 - UDP

25001 bis 25002 - TCP

10011 TCP

30033 - TCP

9987 - UDP

öffnen musste und irgendwer durch irgendeinen der Ports wohl auf den Server gekommen ist und sich da etwas ausgetobt hat.

Jedenfalls wurde mir das Hintergrundbild verstellt (hab ich immer einfach nur schwarz) und einige andere Einstellungen verstellt.

Außerdem ließ mehrmals die CPU, wenn ich auf dem Server unterwegs war, bei 100% und wurde von einer unbekannten Java-Anwendung ausgelastet.Da ich mich zwar mit Rechnern halbwegs auskenne, wenn es aber drum geht sowas zurück zu verfolgen komplett planlos bin, hab ich den Server platt gemacht, alle Rechner im Netzwerk einzeln nacheinander neu aufgesetzt und danach erst wieder im LAN verbunden.

Beim ersten Anlauf hab ich ein mir unbekanntes Konto in der Fritzbox dafür verantwortlich gemacht und gelöscht.

Nach dem 2. Auftreten würde ich jetzt aber gerne eine etwas höhere Mauer um mein LAN ziehen...Sollte ich eine Frage übersehen haben, gerne noch mal drauf hinweise :)

Und noch mal vielen Dank für die Rückmeldungen und Anmerkungen. -

Stop, da tauchen ein paar ganz große Fragezeichen auf:

Zum Diagramm:

- Ich sehe da nirgends eine pfSense, sondern alles direkt hinter einer Fritzbox - grausig

- Was soll der Server am "Gästeanschluß"? Das bringt ja annähernd gar nichts.

- Warum überhaupt Pi-Hole und Server direkt an die Fritzbox (wo ist die pfSense in der Planung!?) und nicht hinter den Switch?

- Drucker, NAS und zwei Windows Rechner hängen in gar keinem VLAN (oder geplant) - wo laufen die? Im Nirvana?

- VLAN1 für zwei Accesspoints - wofür? Sollen die WLAN Geräte in VLAN 1 laufen? Mal davon abgesehen, dass man VLAN1 meiden sollte wie die Pest (weil Default VLAN) sollte man sich überlegen, wo man die via AP angebundenen Geräte haben will oder ob die APs mehrere VLANs können.

- VLAN2 für Testrechner - OK. Dann aber noch Unraid und VMs... also alle VMs in VLAN2? Das ist etwas konfus

- Eigenes VLAN3 für Firmenlaptop - OK kann man bzgl. Sicherheitsbedenken verstehen.

Aber das ist alles total konfus ohne wirklichen Plan und Strategie.

Wie wäre es erstmal die VLANs (lass 1-9 in Ruhe und fang bei bspw. 10 an) mal in Ruhe zu planen und zu überlegen, was brauche ich und was soll wo rein? Kann ich das überhaupt so machen wie ich will? Was muss! ins gleiche Netz wie andere Dinge?Beispiel:

- VLAN10: LAN mit Windows PCs, NAS und Drucker, sehen sich alle, externer Kram geht, evtl. Pi-Hole hier drin

- VLAN20: Firmenrechner, darf nur Internet und ggf. VPN, sonst abgeschottet von allem anderen.

- VLAN30: Testnetz für Unraid + VMs

- VLAN40: DMZ für Spieleserver (Windows, gruselig genug)

- VLAN50: Gastnetz (für externe WLAN Geräte bspw., darf nur Internet etc.)

- Accesspoints: Können sie VLANs? Wenn ja, ggf. eine SSID pro VLAN oder was ähnliches, damit Möglichkeit abhängig vom WiFi SSID anderes Netz zu haben (LAN, corporate, test)

Das ist ein Plan. Und dann schaut man sich an, wie man den umsetzt mit den verwendeten Switchen.

Da ist ja eine recht alte CPU verbaut, die , wenn ich mich nicht irre in Richtung Brazos geht.

Wir reden von Netzwerk Hardware, da ist das Alter weniger entscheidend, aber die APU ist IMHO für Gigabit eh zu schwach, daher würde ich die auch nicht nehmen. Für die ~700$/EUR die dein verlinkter Maker-BastelPC da aufruft, bekommst du aber entweder als Eigenbau oder fertig was in der Liga einer scope7-1510 bzw. SG-5100 also was mit Intel Denverton C3558 und damit genug Power um Gigabit abzurufen und ~400-500Mbps VPN zu wuppen. Sollte reichen.

Aus dem Kommentar zu V-Lan zwischen Switch und Pfsense schließe ich, dass ich mri das Einrichten im Switch sparen kann und alles Pfsense überlasse und die einzelnen V-LANs dann eben an die einzelnen Ports hänge.

Dann hast du das leider nicht verstanden, was ich geschrieben hatte. Meine Aussage war, dass pfSense natürlich mit VLANs umgehen kann, egal ob tagged oder untagged. Dass dadurch die Notwendigkeit wegfällt Switche zu konfigurieren habe ich nirgends gesagt, sondern dass kein Gerät einfach "automagisch" irgendwas von deinen Switchen auslesen und sich autokonfigurieren kann. Das macht niemand, es sei denn du hast alles von einem Hersteller und der kann das in seiner Produktfamilie via Controller o.ä. (sowas wie Ubiquiti grob). Das hat aber nichts damit zu tun, dass VLAN Separation ordentlich auf allen Switchen und Ports konfiguriert und dann eben in pfSense mitkonfiguriert werden muss/kann. Außer du kaufst ein Gerät mit bspw. 6 Netzwerkports und schließt die alle an deinen Switch an und konfiguriert auf jedem unterschiedliche untagged VLANs - dann musst du VLAN technisch ggf. nichts in der pfSense einrichten - wäre aber sehr wahrscheinlich Overkill und Vergeudung der Ports (es sei denn du braucht innerhalb der VLANs überall Gigabit Durchsatz).

öffnen musste und irgendwer durch irgendeinen der Ports wohl auf den Server gekommen ist und sich da etwas ausgetobt hat.

Port öffnen hat nichts mit "auf Server austoben" zu tun. Das war gemeint mit: Wenn die Software Murks ist, wird eine andere Firewall nichts ändern. Nur weil statt Filter A Filter B läuft, ist der Port trotzdem offen. Ergo wird eben im Netz nach den Ports gescannt und wenn einer gefunden wird der entsprechend ausgenutzt. Dazu muss man entweder seine Spiele/Software aktuell halten oder nachlesen, warum/wie da jemand auf den Server kommt damit. Wenn dein Gameserver Mist macht und nen Exploit hat, wird keine Firewall was dagegen tun können. Wenn der Breach allerdings bis runter auf Kontrolle der Windows Kiste geht, tut das weh.

Beim ersten Anlauf hab ich ein mir unbekanntes Konto in der Fritzbox dafür verantwortlich gemacht und gelöscht.

Und wer hat das angelegt? Ist/war die FB vom WAN/Internet aus konfigurierbar? Klingt eher ziemlich nebulös. Zumal man Windows Server nicht einfach so fernsteuert, entweder läuft da dauerhaft eine Admin Session (warum?) oder dein Admin Passwort ist quasi nonexistent. Hört sich allerdings trotzdem so an, als hättest du da noch ganz andere Probleme. Und bei den ganzen Ports wäre ich zudem vorsichtig, ob die wirklich gebraucht werden. Steam und Co haben tolle Listen mit Seiten an Ports, die Frage ist welche man wirklich braucht. Meist sinds dann doch nicht annähernd so viel bzw. man bekommt es beim Gameserver bzw. Hersteller raus. Aber es hat schon einen Grund, warum so viele Gameserver nicht unter Windows laufen.

Grüße

-

@drakrochma said in Fragensammlung eines Unschlüssigen:

-Wo kauft man am besten die hardware dafür?

bei Netgate bzw. Voleatech.de wenn in Tschörmänny?

Und JeGr hätte sicherlich auch noch einen Tipp für Dich.Ach ja, wenn Du mit VLANs arbeitest, dann schmeiße mal schnell den Netgear GS108 weg (es sei denn, das ist ein GS108E V3 mit brandaktueller Firmware). Alle anderen Versionen davon sind kaputt und verteilen (ausgerechnet) VLAN1 immer auf alle Ports. Toll, oder?

Das betrifft IMHO alle baugleichen Switche von Netgear, TP-Link, ...@jegr said in Fragensammlung eines Unschlüssigen:

- Eigenes VLAN3 für Firmenlaptop - OK kann man bzgl. Sicherheitsbedenken verstehen.

Aber nicht so, wie es in der Skizze angeschlossen ist! Das wird scheinbar aus dem Niemandsland betrieben bzw. liegt hinter einem "dirty" Netzwerk.

-

@jahonix said in Fragensammlung eines Unschlüssigen:

bei Netgate bzw. Voleatech.de wenn in Tschörmänny?

Nö, gibt auch noch andere schöne Händler mit Bräuten ... äh Hardware ;)

@jahonix said in Fragensammlung eines Unschlüssigen:

Und JeGr hätte sicherlich auch noch einen Tipp für Dich.

Das mag durchaus der Tatsache entsprechen :)

Aber nicht so, wie es in der Skizze angeschlossen ist! Das wird scheinbar aus dem Niemandsland betrieben bzw. liegt hinter einem "dirty" Netzwerk.

Genau deshalb auch meine Kritik am recht ungewöhnlich/chaotischen Aufbau und deshalb "erstmal Plan machen"! :)

-

@drakrochma said in Fragensammlung eines Unschlüssigen:

Da ich die Übersicht des Netzplans immer noch schuldig bin, hier ein grober Entwurf.

Ich hoffe man kann halbwegs erkennen wie der Aufbau ist.Nicht wirklich, da Du munter physikalisches und logisches Layout vermengst.

Überlege Dir, wie es einmal logisch aufgebaut sein soll und daraus ergibt sich dann das physikalische Layout, also das Zusammenstecken der Komponenten und die Konfiguration der VLANs etc.Zum Verständnis ist dieser Blog sehr hilfreich!

https://packetpushers.net/network-documentation-series-preamble/und auch:

https://packetpushers.net/how-to-draw-clear-l3-logical-network-diagrams/Ein logisches Netzwerk-Layout könnte dann zB so aussehen:

ps1-1 L3 Logical network diagram.gif