Доступ в локальную сеть Pfsense из сети за модемом Kennetic

-

Всем привет. Очередной вопрос от чайника)))

Организованны ipsec тоннели между pfsense и модемами kennetic. Из локальной сети (192.168.6.0) за pfsense все тоннели видны и доступны, а вот наоборот нет.

Для примера, модем тоннеля 10.0.56.1 , а компьютер 10.0.56.2 и попасть в сервер 192.168.6.70 он не может...

Где и что необходимо настроить для корректной работы? -

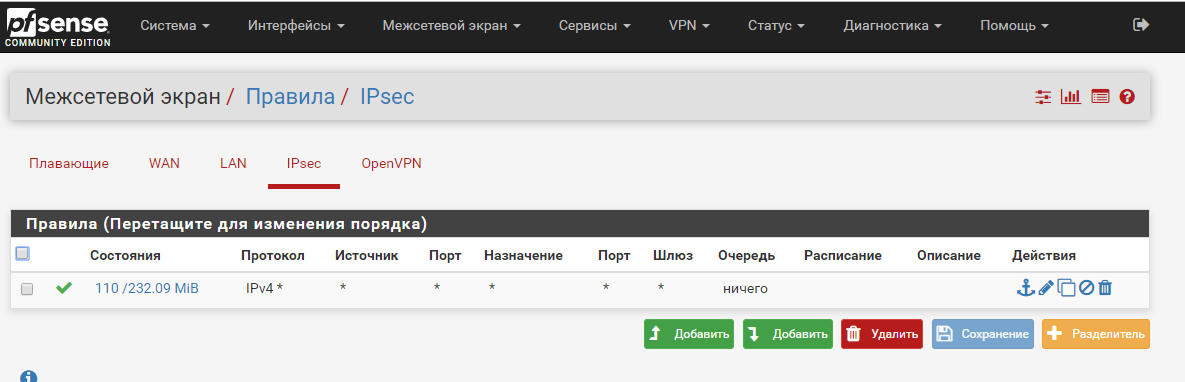

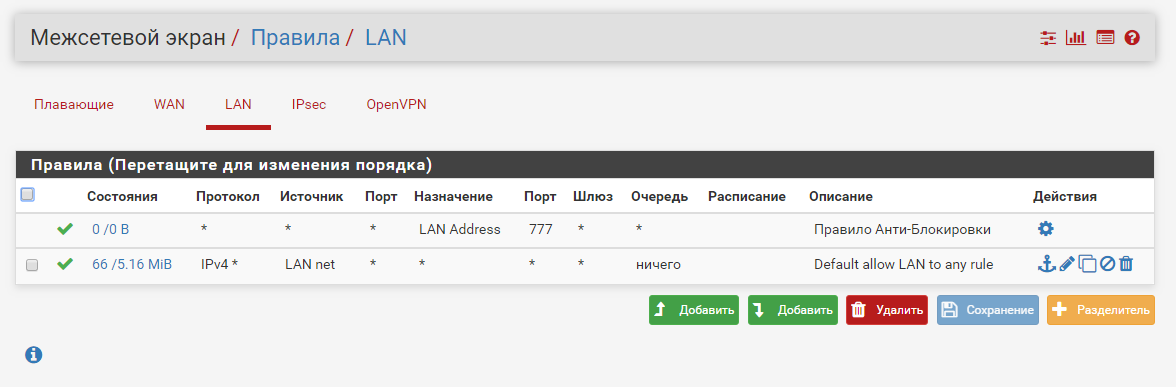

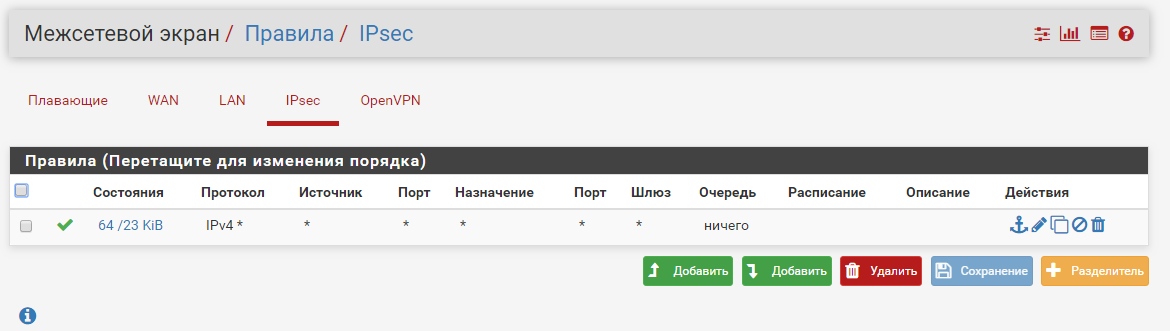

@dimm56 Покажите правила на IPSEC интерфейсе

-

-

@dimm56 Тут проблем быть не должно

Используйте старую методику

Например , Packet capture ( на lan или ipsec интерфейсах)

и укажите хост обязательно , чтобы было видно приходит ли трафик от 56.1 и уходит ли дальше , возвращается ли и тд и тп -

Понял. Принял. Буду пробовать)

-

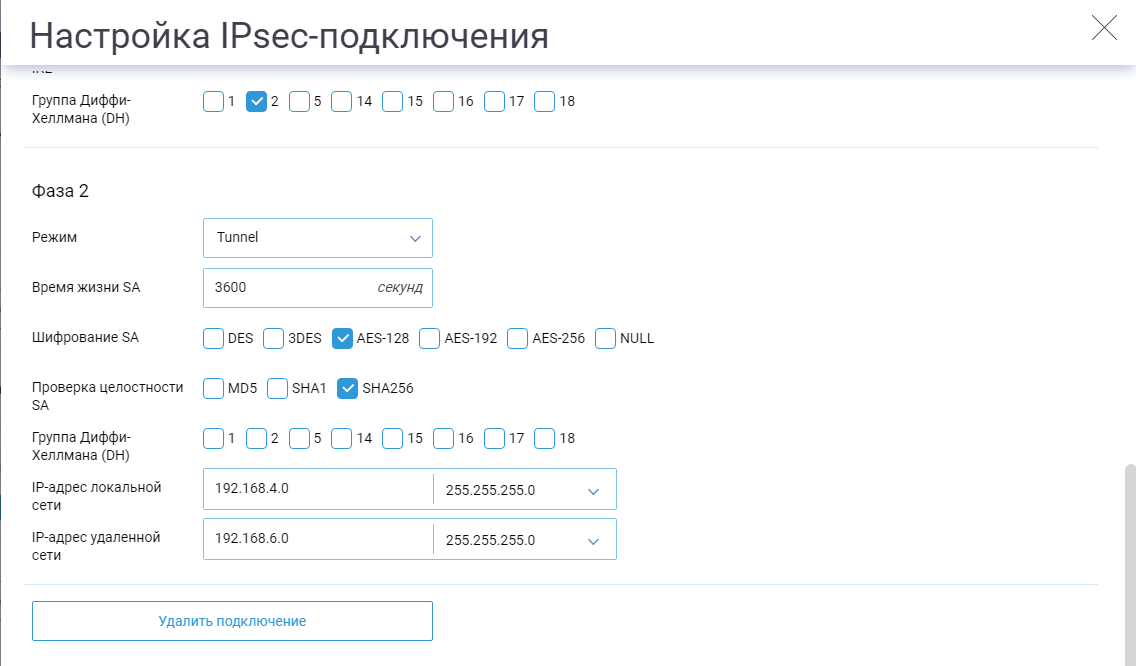

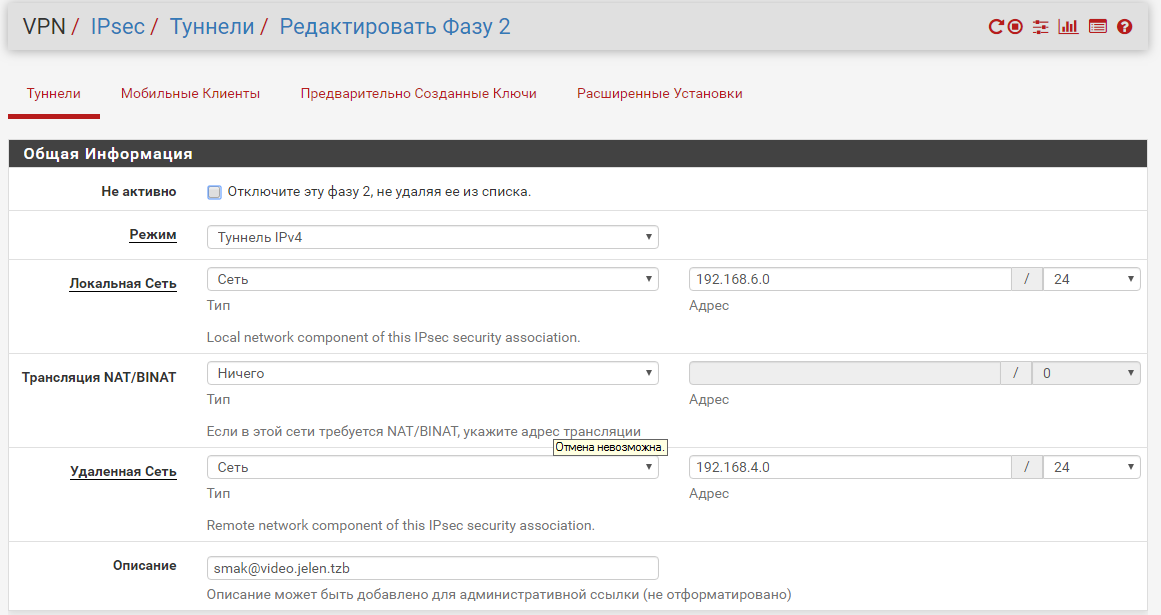

Вот проблемная точка. Адрес сети 192.168.4.0/24

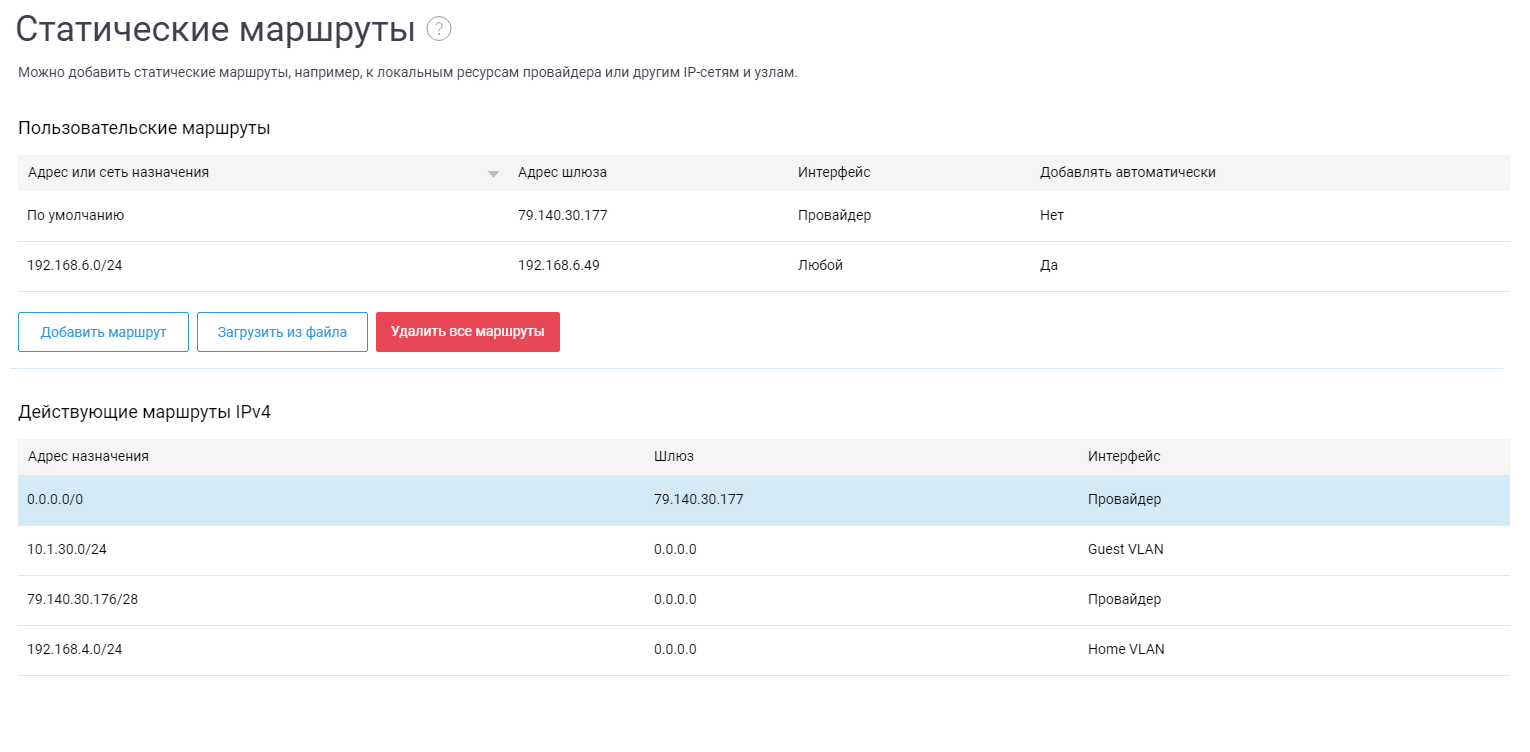

Со стороны модема есть настройка маршрутов:

Писал не я, нашел записи изучая содержимое всех настроек модема. Маршруты вполне логичные, с высоты моих скудных знаний)))

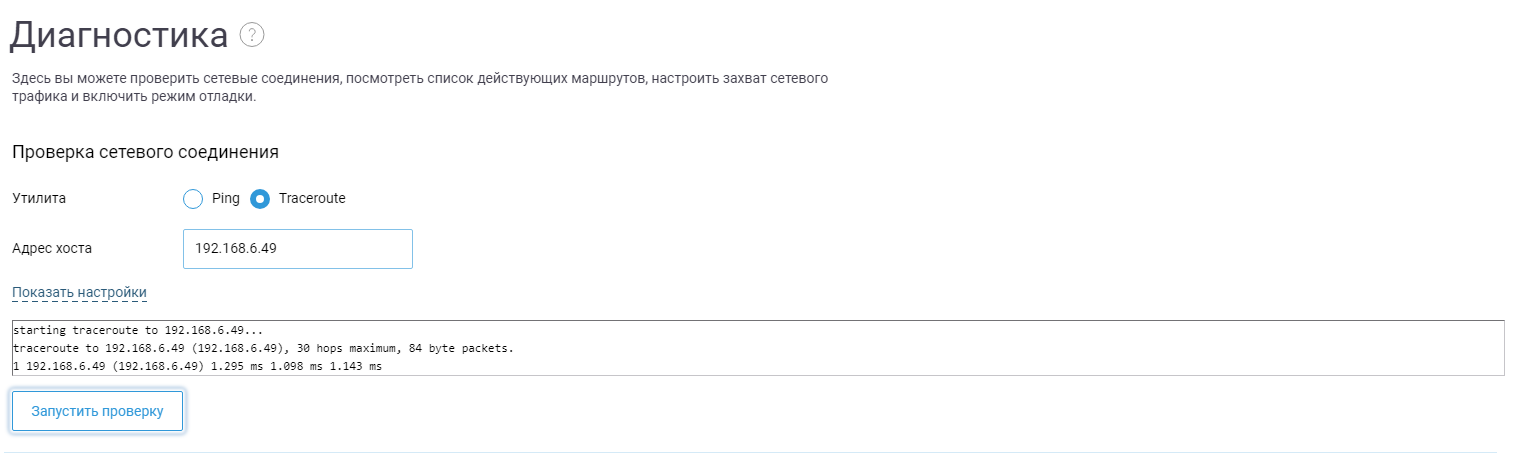

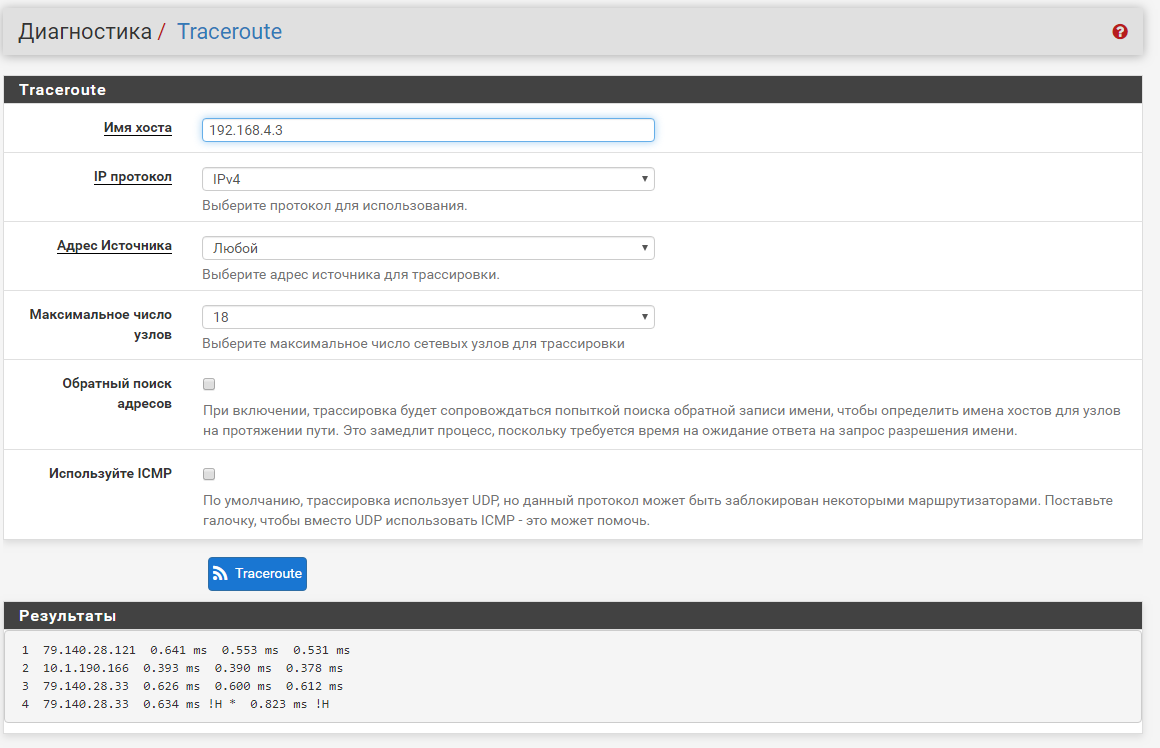

Трэйсрут дает вот что:

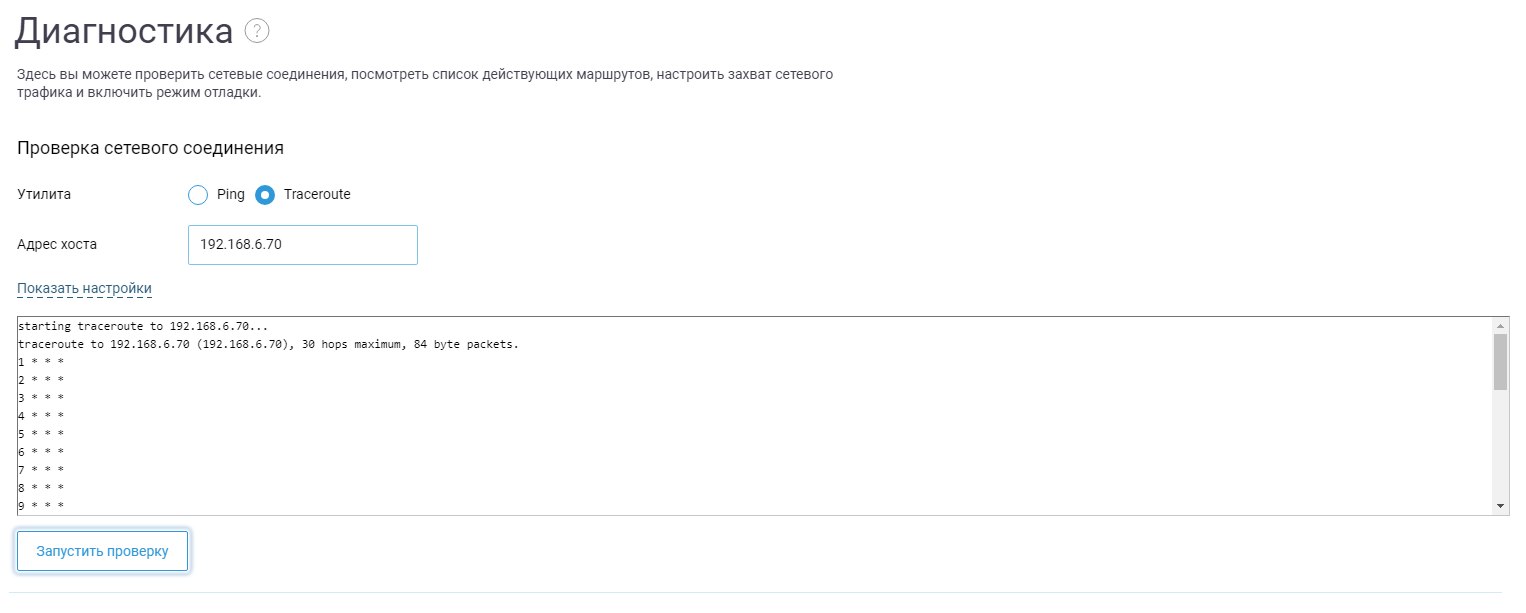

А вот на другой адрес, уже болт....

Со стороны pfsense попытка попасть на принт-сервер 192.168.4.3 получаем вот это:

В настройке тоннеля Ф2 на pfSense, из за адресации этой сети 192.168.4.0, не удалось настроить для локальной сети и Ф2 в модеме адресацию 192.168.0.0/16... Может быть в этом проблема?

-

Добрый.

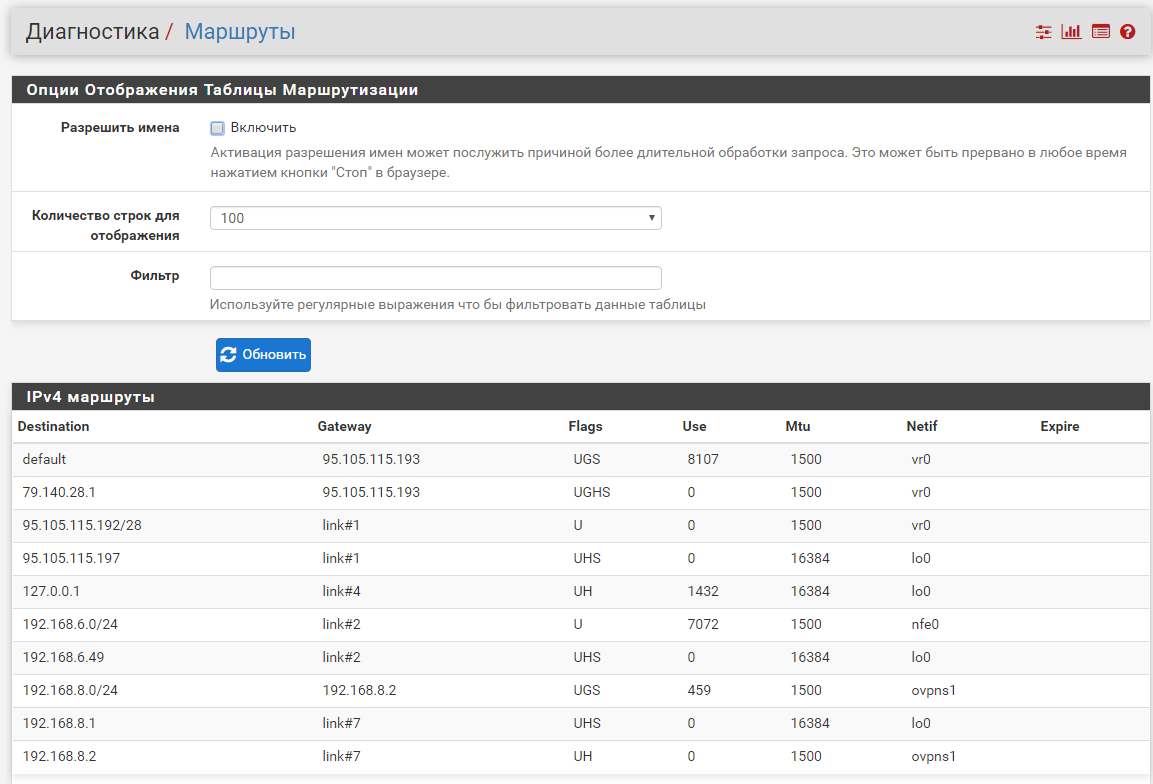

Таблицу маршрутизации при поднятом ipsec на пф и на модеме покажите.

И скрины правил Fw на LAN и IPSec пф и правил Fw на модеме (если есть).Вот проблемная точка. Адрес сети 192.168.4.0/24

Со стороны модема есть настройка маршрутов:Второй роут на .6.0 разве руками добавлять ненадо. Модем должен при правильных настройках сам заворачивать в туннель все, что идет в .6.0. Попробуйте сохранить настройки и удалить этот маршрут.

Проверьте у .6.70 в сетевых настройках что шлюзом стоит. Должен быть локальный адрес пф.

-

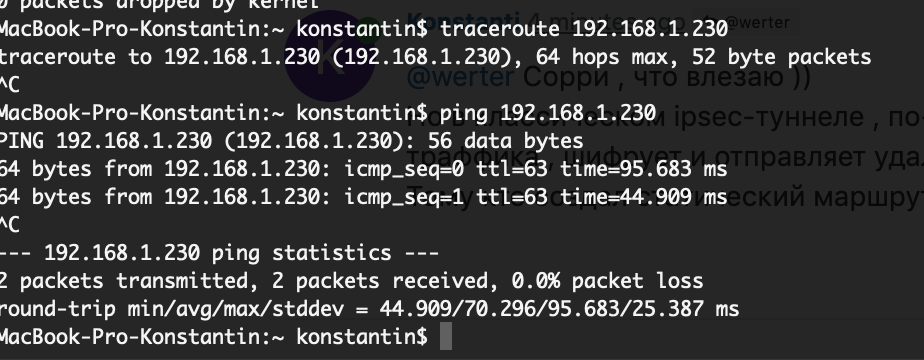

@werter Сорри , что влезаю ))

Но в классическом ipsec-туннеле , по-моему, нет маршрутизации , в классическом смысле этого слова. Ядро берет все то , что попадает под селекторы траффика , шифрует и отправляет удаленной точке .

Тому кто создал статический маршрут на модеме для IPSEC туннеля надо премию выдать

Использовать в данном случае traceroute не совсем корректно

Вот , пример ,

-

@Konstanti

Модем у ТС должен сам все разруливать. Без "рук". При правильных настройках.Использовать в данном случае traceroute не совсем корректно

Ping, telnet и traceroute - лучшие друзья одмина. Пользовать для первичной диагностики всегда и везде.

Не надо начинать решение проблем с сложного, т.е. с конца. Иначе убъете кучу времени зазря. -

@werter Этот триллер уже продолжается 2 недели ))

Думаю , что проблема именно в модеме , но где не знаюtraceroute не работает при ipsec туннеле ( или не будет работать корректно)

Tcpdump здесь нужен на каждом из интерфейсов (wan,enc,lan) для начала

-

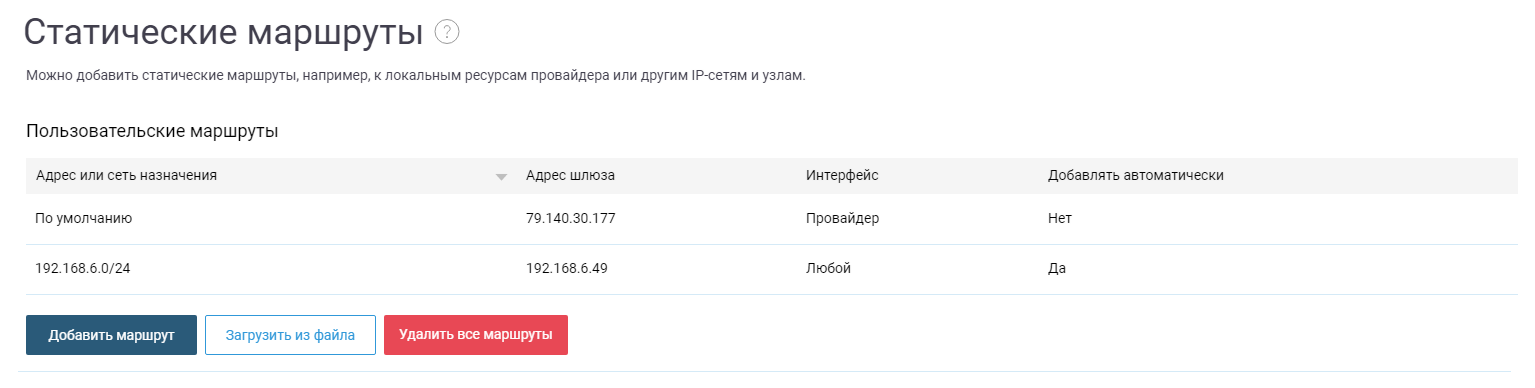

Все маршруты модема

pfsense маршруты

FW на интерфейсах:

На модеме FW пуст, проверял неоднократно.

-

Не соглашусь. Traceroute все равно. Другой вопрос , что в никсах трасер умеет (внезапно!) работать не только по ICMP.

-

@dimm56 Что такое сеть 192.168.4.0 /24 ? Откуда она взялась ???

-

@Konstanti

Так это ж локалка ТС за зюхелем. Вроде.@dimm56

Откуда этот маршрут "ручной" на .6.0 на зюхеле? Он сам это добавляет? -

@werter По условия задачи сети за туннелем (удаленная сторона) начинались с 10.X.X.X .

-

Есть у меня подозрение что на конечных машинах за модемами надо скорее всего посмотреть что у них в сетевых настройках указанно в качестве шлюза.... Раньше роль VPN сервера выполняла машина с адресом 192.168.6.3, а теперь 192.168.6.49 т.к. этот адрес раньше принадлежал модему который интернет по офису раздавал. Вот я все вместе и соединил... и интернет и тоннели и все остальное в одном месте)))

Надо мне скорее всего попать в мои точки удаленные и посмотреть что там и как настроено... -

ТС, определись, что там у тебя за модемом происходит )

@dimm56

Скрин настроек 1-ой фазы ипсек на пф покажи.Надо мне скорее всего попать в мои точки удаленные и посмотреть что там и как настроено...

Аммиадмин, тимвьювер (временно) на том конце запусти, зайди и глянь, что там за сеть(-и).

Зы. Будет "кино", если у кого-то из филиалов адреса сетей совпадают )

Атэта "сюрпрыз" будет.

Для @PTZ-M , его "нач-ка" и иже с ними как раз реальный пример ситуации, когда пользовать на предприятии 192.168.X.0/24 = стрелять себе в ногу. -

@werter Тут должно быть все ровно

С сетью 192.168.4.0/24 надо разбираться

За 2 недели ТС уже должен стать асом в настройке туннелей IPSEC, OPENVPN и мобильных клиентов на разных платформах -

Спасибо за добрые слова, благодаря вам Я очень сильно прозрел по многим вопросам. И это здорово)))

Есть у меня подозрение, что я вам просто голову морочию... Вполне возможно, что все гораздо проще.. поудалять все статические маршрут и проверить что стоит шлюзами на удаленных компах. Почему? Потому что есть у меня сервер, тот самый 192.168.6.70 и на нем как раз шлюз правильный - pfsense 192.168.6.49 и в него по RDP я легко попадаю, что из ipsec, что из ovpn. Есть еще микротик коммутатор в котором я шлюзом то же 6,49 выставил в него я то же попадаю, а вот все что не имеет шлюзом 192.168.6.49 мне недоступно... что вполне логично) -

Для себя, ТС и всех причастных. Отличный цикл статей по сетям. Как раз завершился https://linkmeup.ru/sdsm/

Спасибо за добрые слова, благодаря вам Я очень сильно прозрел по многим вопросам. И это здорово)))

А если еще и english начнете пользовать в вебке пф - будете совсем молодец. Потому как офиц. дока пф-а точно не на русском. И блуждать в поисках пунктов меню, правильности перевода и т.д. тогда не прийдется.