Настройка Squid-SquidGuard на блокировку списка адресов (соц. сети-игры и т.п.)

-

Помогите разобраться PF 2.4.2 + Squid + SquidGuard.

Задача банальна - просто блочить доступ к определенному списку сайтов.

Squid запущен.

Режим - Transparent HTTP Proxy

Proxy Interface(s) - LAN.

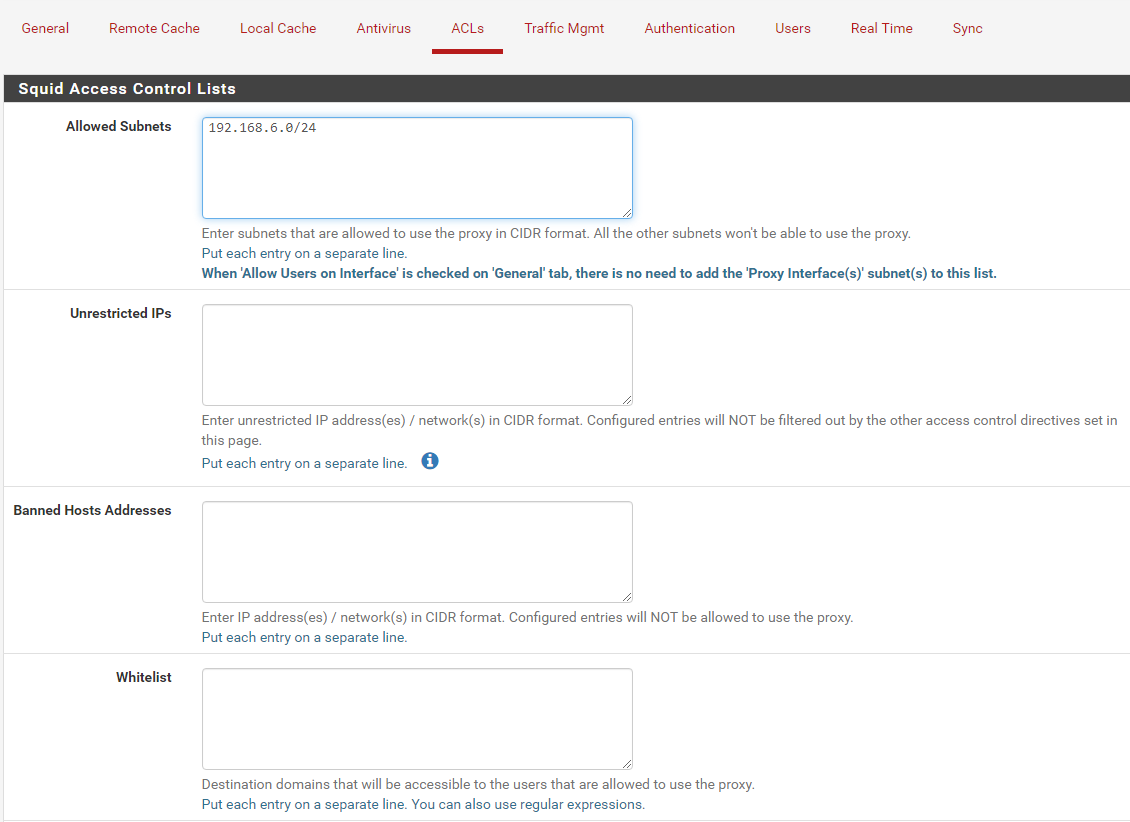

Добавлена локальная сеть 192.168.6.0/24

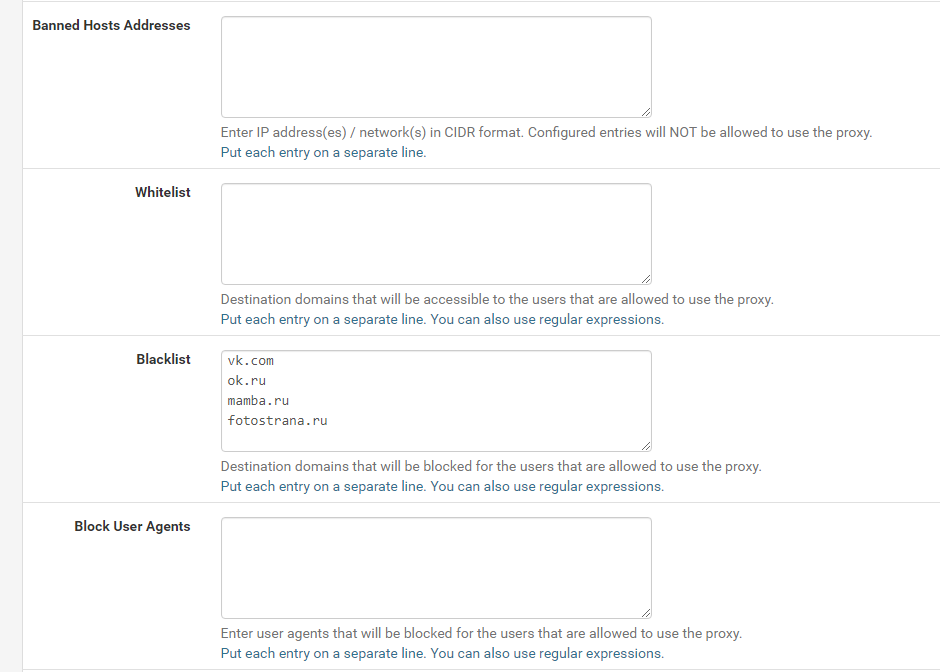

Есть записи добавленные в блэклист самого Squid

По идее сам Squid может блокировать сайты из этого листа. Правильно?

Но не блокирует...

Ладно, ставим SquidGuard, настраиваем:

Times - круглосуточно

Groups ACL - Client (source) - 192.168.6.0/24

Target categories - создал SocialWeb - Domain List прописал для проверки: vk.com ok.ru mamba.ru fotostrana.ru

Save-Apply

Далее:

Common ACL - Target Rules List - плюсуем и нашу SocialWeb делаем deny

Redirect mode - int error page

Save-Apply

Т.е. круглые сутки пользователи сети 192.168.6.0/24 не могут пройти по ссылкам vk.com ok.ru mamba.ru fotostrana.ru, а получают редирект на int error page. Правильно?

Не работает....

Где и что я упустил или не правильно понял? Заранее спасибо) -

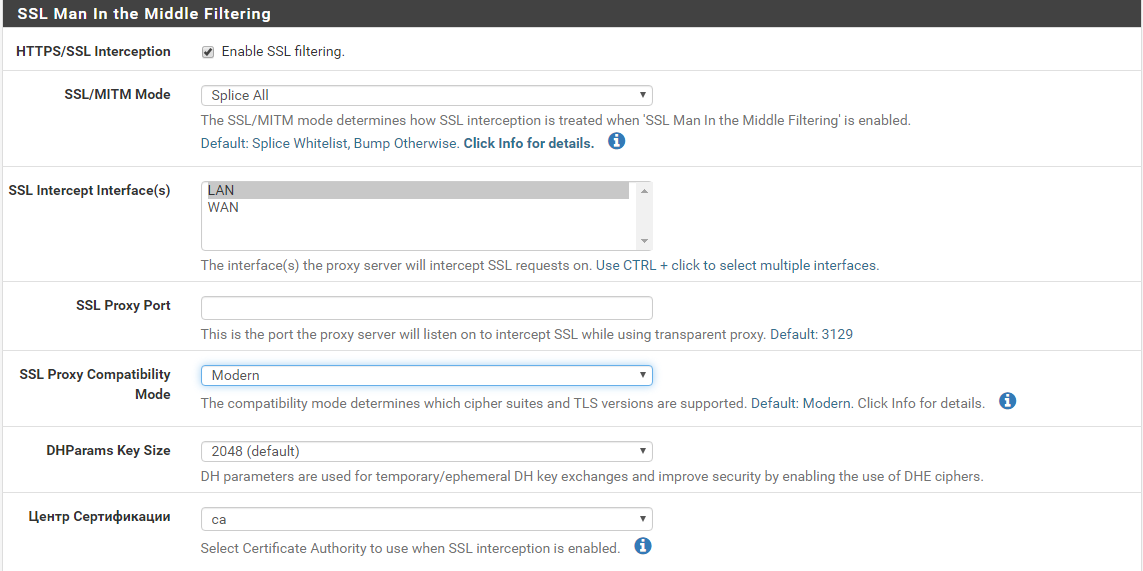

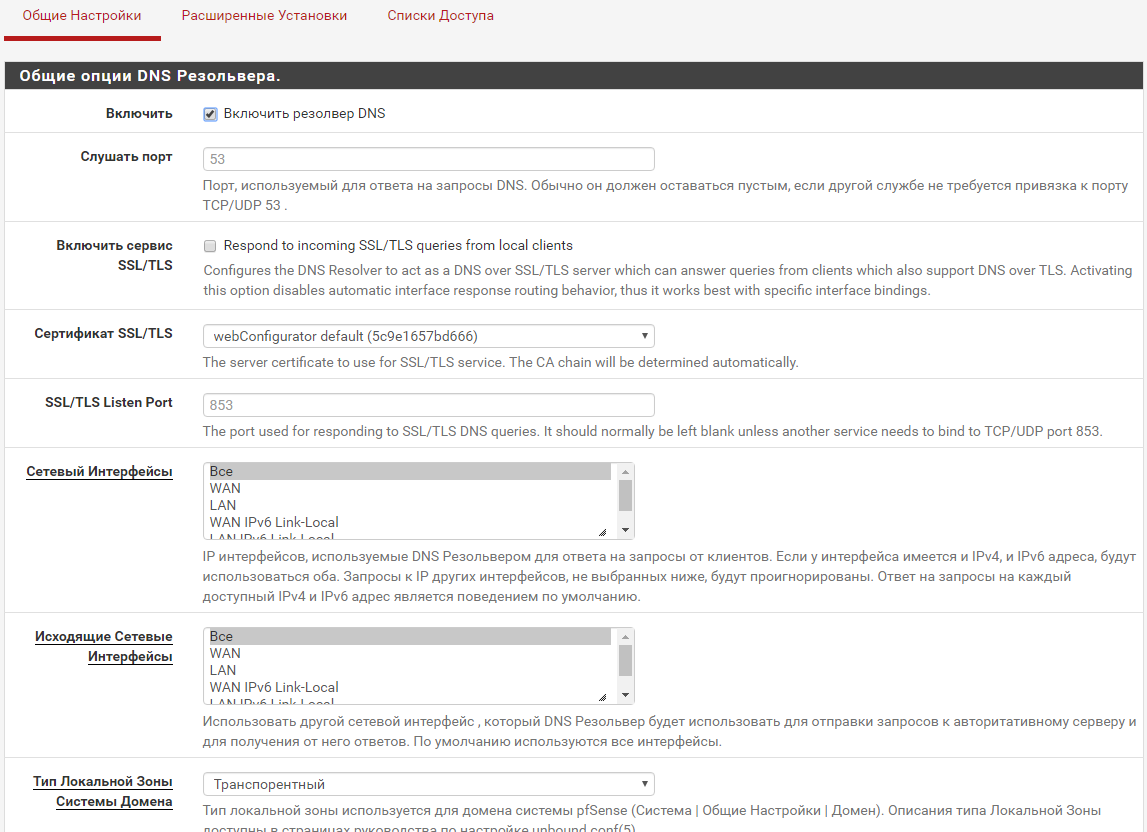

А SSL Splice ALL включили? Все ж сайты щас по https работают... Только хостам за прокси нужно использовать DNS resolver на pfsense в качестве DNS . Resolver должен быть в Forwarding mode. Либо же если в resolving mode - ставьте 127.0.0.1 в Squid> Use Alternate DNS Servers for the Proxy Server.

Не работает - смотрите real time logs. -

да, проблема именно в HTTPS, покурив тему в Интернете я понял. что видимо это у всех такая проблема. Спасибо за информацию сейчас попробую проверить свои настройки.

-

со SSL Splice разобрался вроде:

Тут не понял:

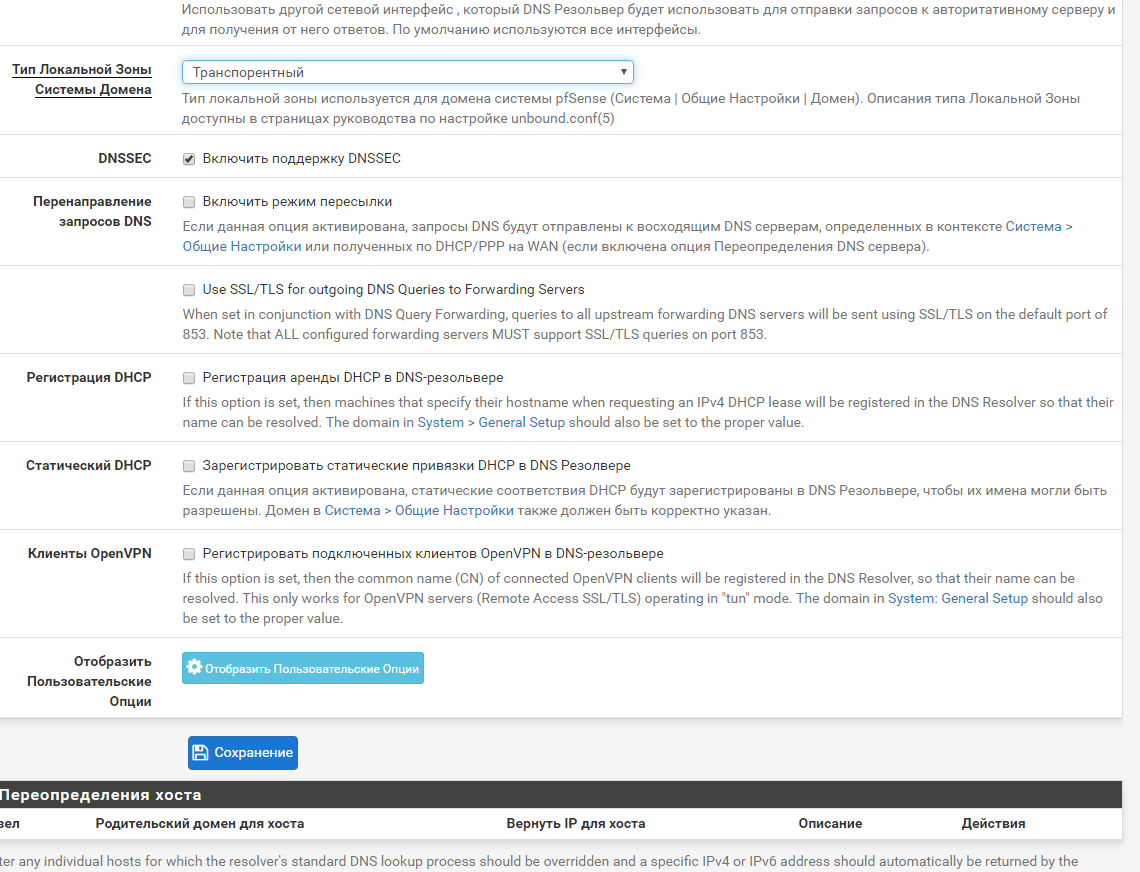

Resolver должен быть в Forwarding mode. Либо же если в resolving mode - ставьте 127.0.0.1 в Squid> Use Alternate DNS Servers for the Proxy Server.Что есть сейчас: Сервис - DNS резолвер:

Что у него за режим?))))

-

"Включить режим пересылки" - это и есть форвардинг мод. Включите его. Cервера в General > Setup DNSSEC поддерживают? Лучше выключите DNSSEC , если неизвестно.

-

@oleg1969 said in Настройка Squid-SquidGuard на блокировку списка адресов (соц. сети-игры и т.п.):

Не работает Squid полноценно в pfSense по HTTPS

SSL MITM - это атака на SSL. Отсюда куча проблем. SSL MITM- зло.

-

О... какая отличная идея.... Сейчас попробую))) Спасибо!!!

-

@dimm56

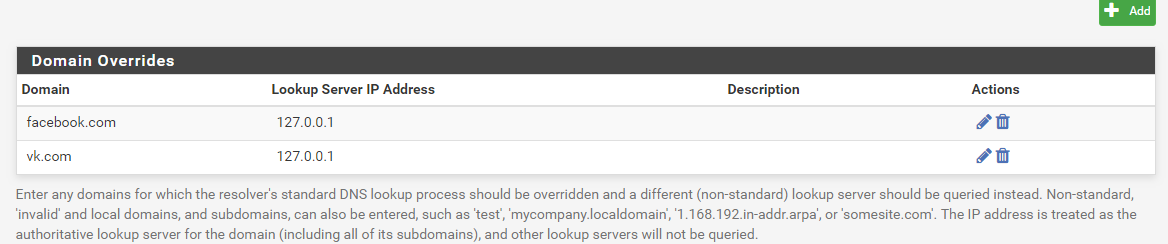

Есть еще вариант. Без Сквида:- Завернуть все ДНС-запросы на ЛАН аддр пф с пом. Порт Форвард на ЛАН.

- В настройках ДНС Резольвер-а сделать так:

- Рестартануть службу ДНС Резольвер-а.

- Почистить ДНС-кэш на подопытной машине (на Win - ipconfig /flushdns от имени Админ-ра)

- Profit :)

Вместо 127.0.0.1 можно пользовать нужный Вам адрес (напр., адрес страницы-заглушки

с проклятиямисо злобным предупреждением)Но есть одно НО :(

Современные браузеры уже пользуют DOH (DNS-over-HTTPS) для разрешения имен. Тогда этот способ вот так в лоб уже не поможет. -

@werter said in Настройка Squid-SquidGuard на блокировку списка адресов (соц. сети-игры и т.п.):

Современные браузеры уже пользуют DOH (DNS-over-HTTPS)

Так можно же сделать порт-форвардинг на LAN - все запросы DNS UDP/TCP port 53 заруливать на 127.0.0.1

https://docs.netgate.com/pfsense/en/latest/dns/redirecting-all-dns-requests-to-pfsense.html

UPD : а, вы имеете в виду DNS упаковывается в HTTPS.... тогда проблема. Интересно, как тут быть тогда...

-

Так можно же сделать порт-форвардинг на LAN - все запросы DNS UDP/TCP port 53 заруливать на 127.0.0.1

Об этом пишу чуть ли не через пост в этой ветке.

UPD : а, вы имеете в виду DNS упаковывается в HTTPS.... тогда проблема. Интересно, как тут быть тогда...

Я об этом http://www.spy-soft.net/dns-over-https-firefox/

Блокировать такое (пока) невозможно. Оно ж для обхода блокировок по DNS и создавалось )

Поднять свой DOH-сервис несложно:

https://facebookexperimental.github.io/doh-proxy/tutorials/nginx-dohhttpproxy-unbound-centos7.html

https://www.aaflalo.me/2018/10/tutorial-setup-dns-over-https-server/Как вариант :

- завернуть все ДНС-запросы на пф (хуже не будет);

- создать алиас со списком ресурсов;

- использовать этот алиас в правилах FW (можно с REJECT).

У меня так соц. сети блокируется.