-

Bonjour messieurs,

dans un context personnel, j'ai installé un firewall pfsense et installé un VPN OpenVPN. J'ai besoin d'utiliser le VPN pour me connecter à distance sur mon serveur Qnap (NAS) et Trixbox (asterisk)Mon OpenVPN marche, j'arrive à me connecter et à accèder à internet mais ça s'arrête là. Je n'arrive pas à me connecter à mon Qnap et je n'arrive pas à me connecter à mon serveur Trixbox.

Ma question :

Pour quoi je n'arrive pas a atteindre les adresses du Lan Linksys (Qnap et Trixbox) ?

Il me manque des règles ou une configuration particulière que je ne vois pas ... je suis perduMerci d'avance pour votre aide.

Ma solution :

Dans une machine isolé j'ai installé VMWare, j'ai installé 2 VM, une avec PfSense et une autre avec Trixbox.

Dans pfSense j'ai installé uniquement le package pour OpenVPN.

Mon serveur Qnap est un serveur dans le réseau LAN Linksys.

WAN : Box -> Routeur Linksys -> Pfsense (OpenVPN)

DMZ créé sur le routeur de la Box pour adresser tout le trafic vers l'adresse du Routeur Linksys.

DMZ créé sur le routeur Linksys pour adresser tout le trafic vers l'adresse du PfSense

LAN : Box (IP Publique)

Routeur Linksys: (LAN 10.44.141.0/24 en DHCP)

IP du Routeur : 10.44.141.60

ESXi (VMWare) : 10.44.141.110

Pfsense (IP 10.44.141.99)

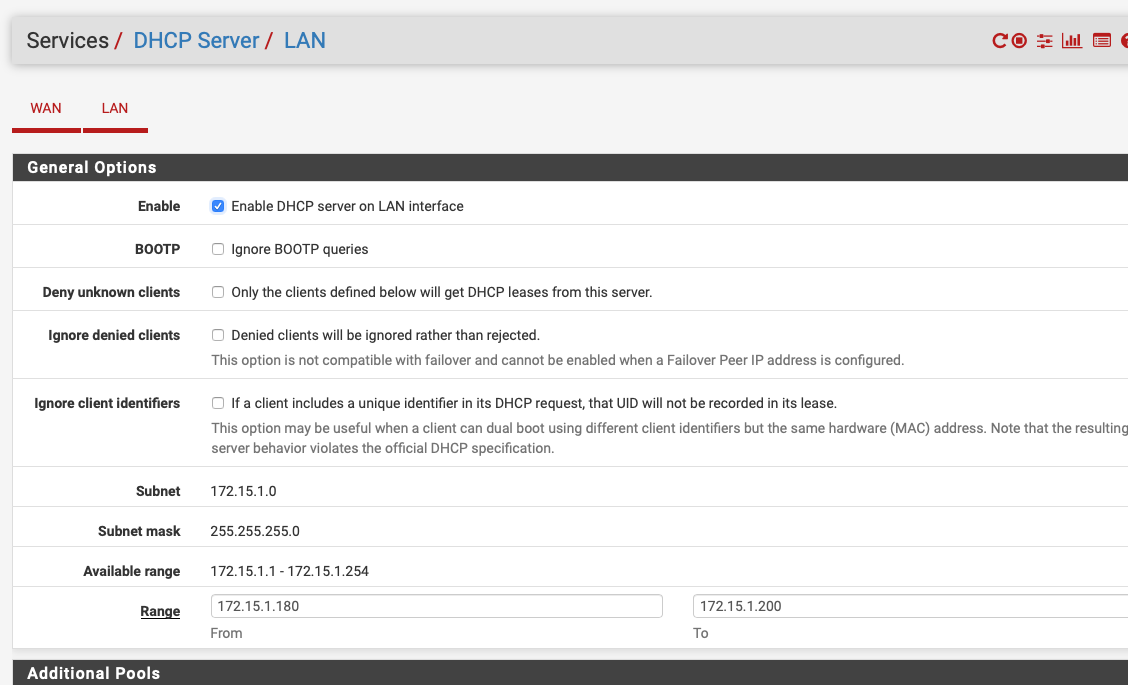

LAN : 172.15.1.0/24 en DHCP )

(Range 172.15.1.180:172.15.1.190)

GateWay : 10.44.141.60OpenVPN : Serveur PfSense. Créé selon la documentation netgate et en TUN.

Interface : WAN

Protocol: UDP4/1194

Tunnel Network : 172.15.1.0/24

Crypto : AES-256****NAT pfSense:

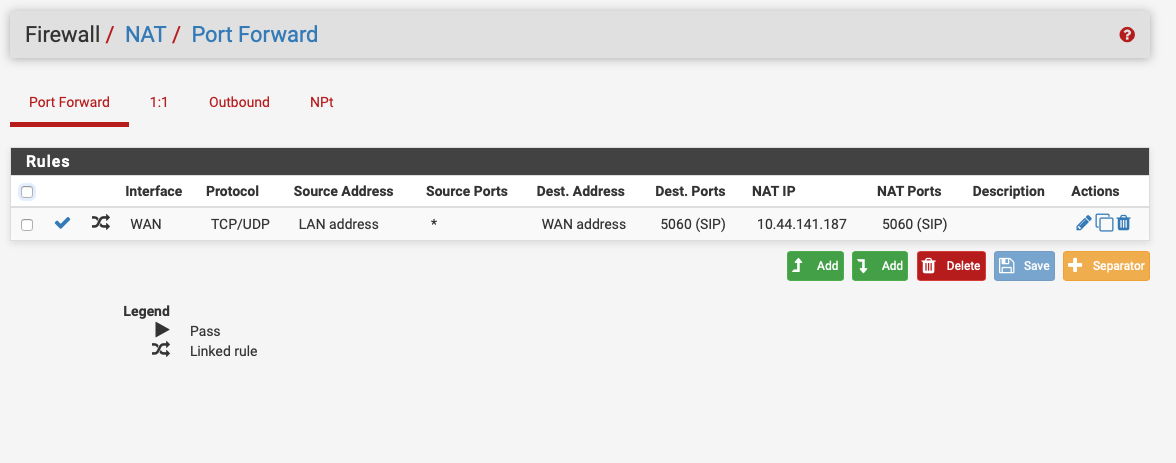

-- Firewall/NAT/Port Forward

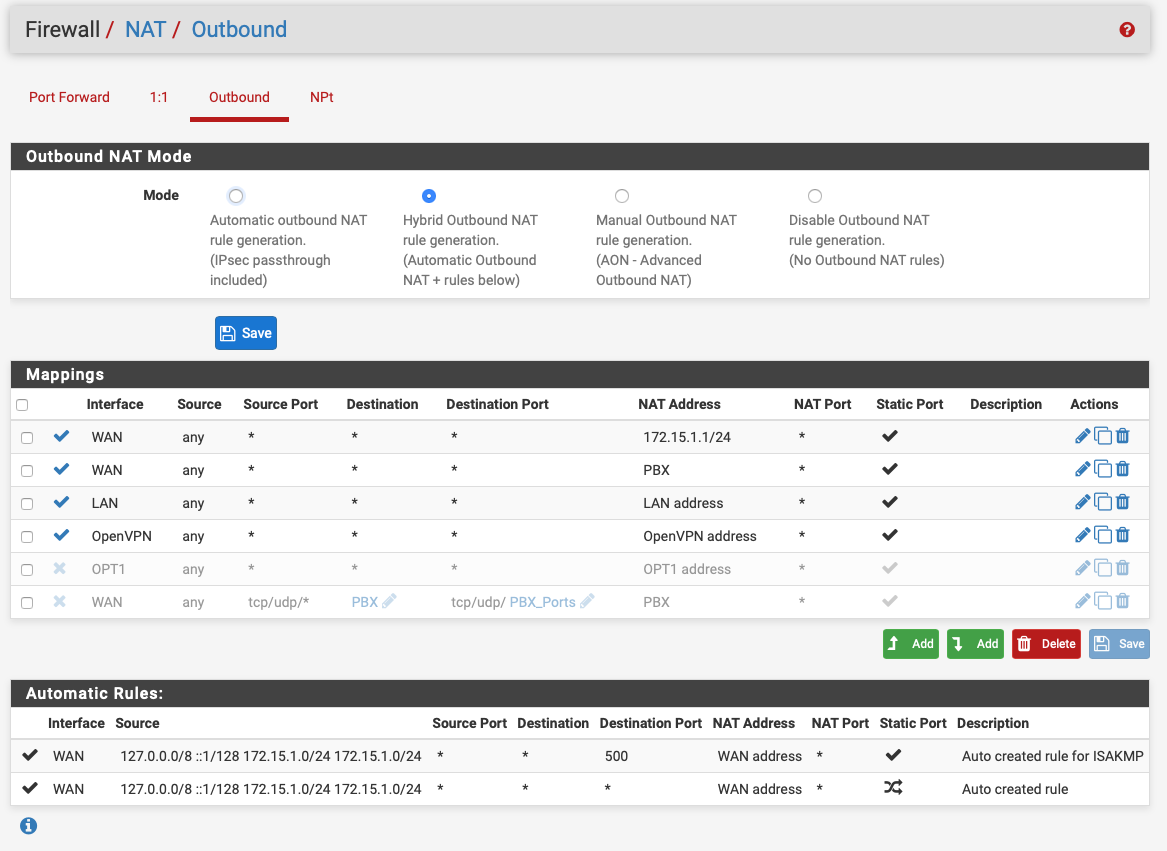

-- Firewall/NAT/Outbound

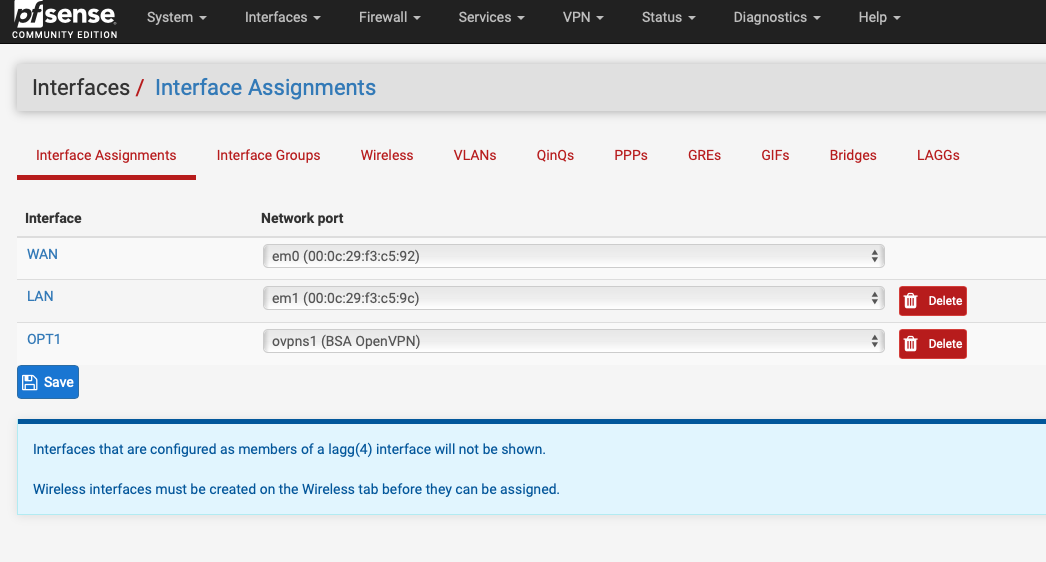

Interfaces :

Règles pfSense:

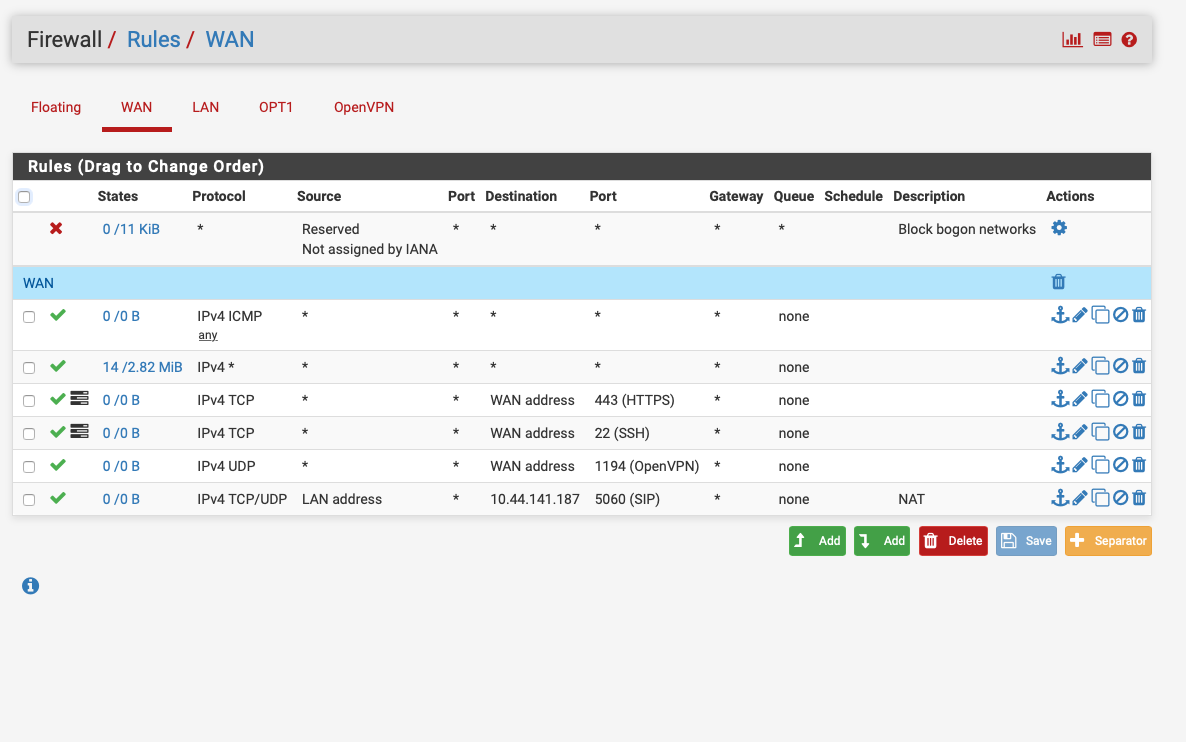

Firewall/Rules/WAN

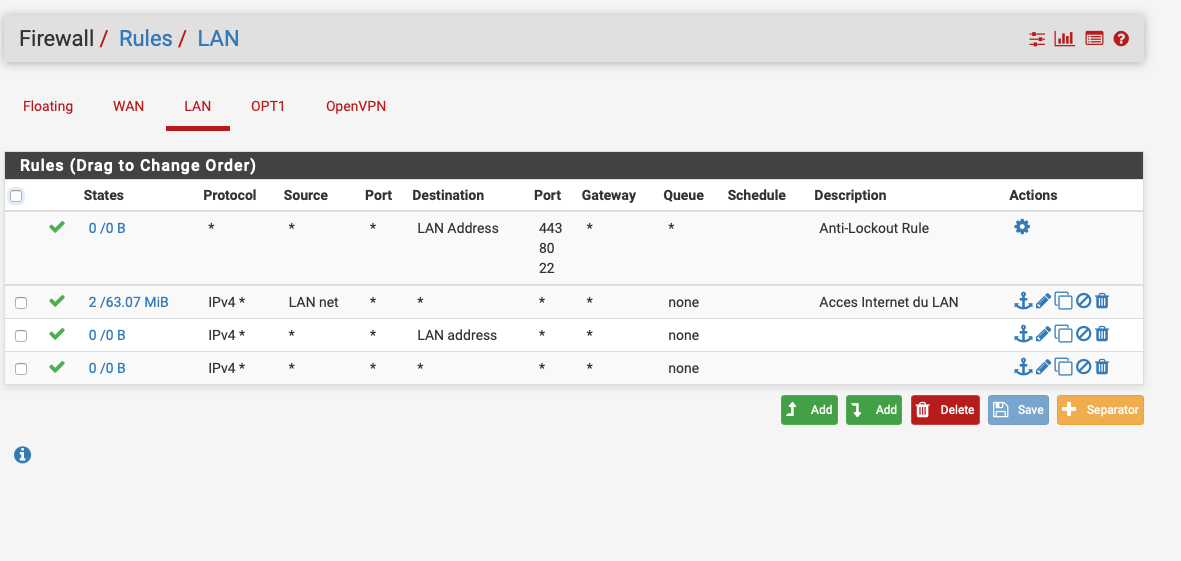

Firewall/Rules/LAN :

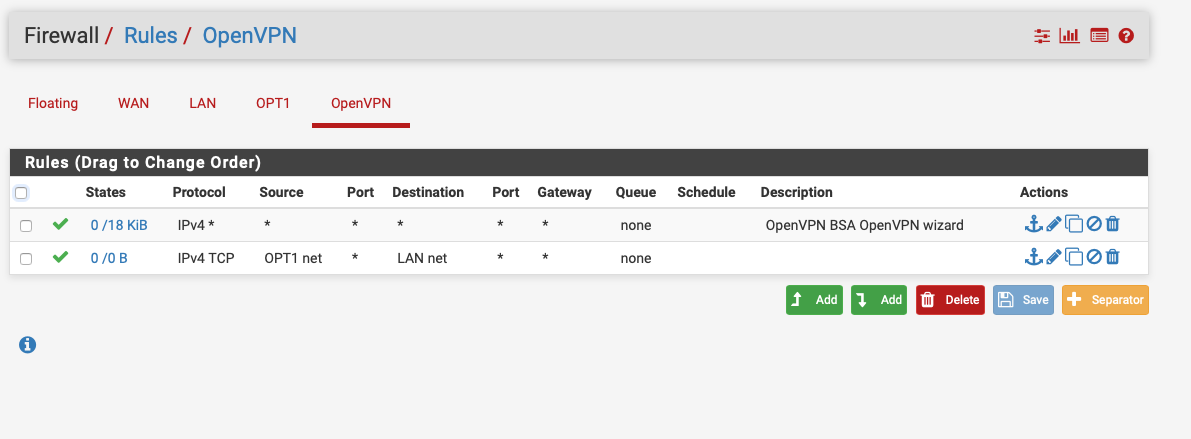

Firewall/Rules/OpenVPN :

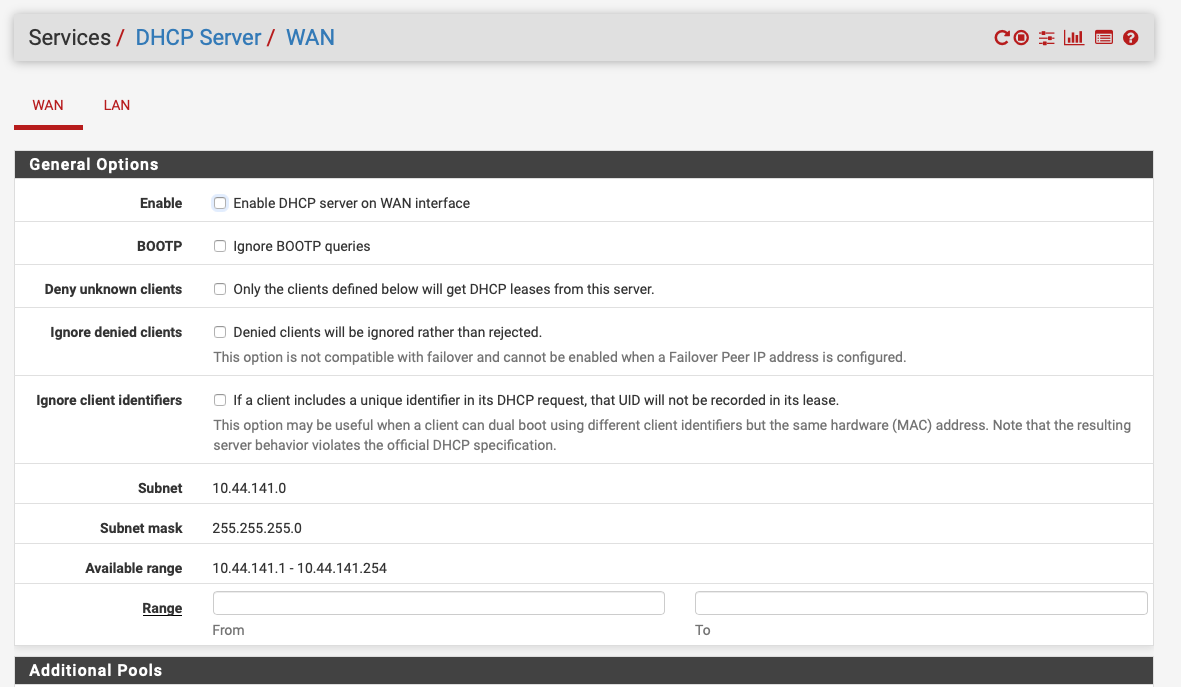

Services / DHCP Server / WAN (pas activé)

Services / DHCP Server / LAN (activé)

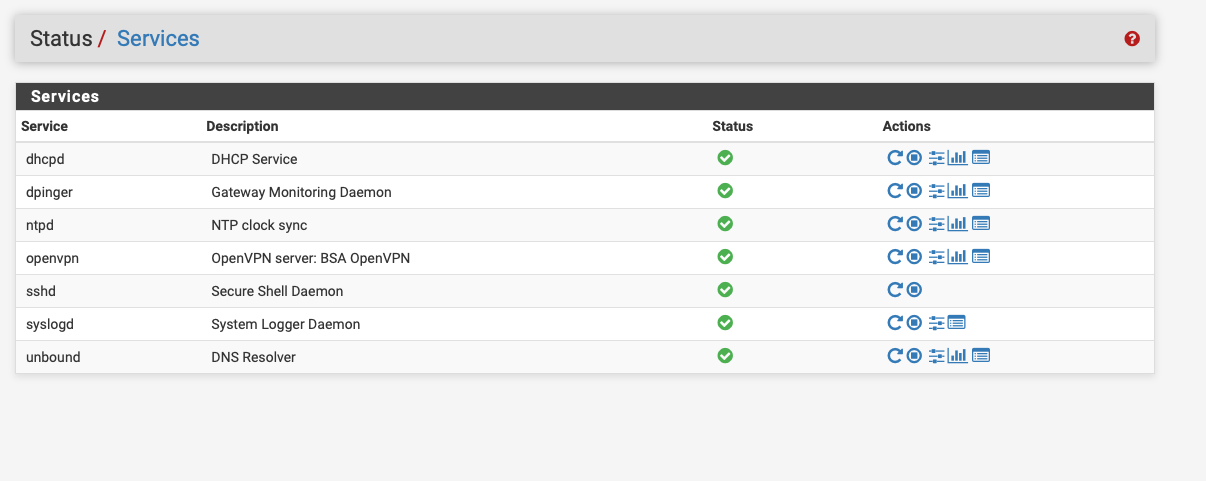

Status / Services

Le PING HOST marche sur les IP des serveurs Qnap et Trixbox depuis le LAN et OpenVPN.

Le PING HOST:PORT ne marche pas sur les IP des serveurs Qnap et Trixbox depuis le LAN et OpenVPN.

-

Il y a de l'info, c'est bien, mais l'info est incomplète et surtout en désordre ... Je vous encourage à faire mieux ...

En particulier,

on ne comprend pas le rôle du routeur linksys : la plupart des box fonctionnent en routeur,

on sait que pfSense est virtualisé, ce qui est grandement plus complexe, mais on ne sait rien : y a t-il bien 2 interfaces ethernet distinctes sur l'hôte de virtualisation ?

pourquoi un DHCP en WAN : parfaitement inutile !Le schéma normal est

Internet <-> Box <-> interface 1 / hôte / interface 2 <-> switch <-> LAN

et dans l'hôte de virtualisation, une seule VM a 2 interfaces virtuelles sur les 2 interfaces physiques.OpenVPN en suivant les tutos, on doit y arriver !

Mais c'est plutôt en TAP qu'en TUN ! Toujours routage et non bridge !!Pour décrire une config OpenVPN, il faut :

- la config pfSense (copie d'écran)

- la config client (fichier .ovpn texte)

- les règles OpenVPN

- les logs côté client

- les logs côté pfSense

- la règle WAN pour OpenVPN

- l'info 'route print' côté client

Sur le client, on aura installé TAP et OpenVPNGui (ça fait longtemps que j'installe plutôt SecurePoint SSL VPN).

Vous semblez ignorer la notion d'alias : c'est indispensable de se faciliter la vie avec des alias, vous lisez bien plus rapidement une règle si elle utilise des alias.

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.