Маршрутизация l2tp/ipsec при подключении.

-

Добрый день.

Имеется созданный VPN l2tp/ipsec. Подскажите, пожалуйста, есть ли возможность передавать маршрут при подключении? Необходимо убрать в настройках подключения, "Использовать шлюз удаленной сети", и не прописывать на устройствах route add.

-

Добрый.

Передавать кому? Пф \ клиентам ЗА пф \ подключающимся к пф клиентам?В Win есть возможность создавать Подключения из ком. строки (netsh, вроде). И можно указывать, исп-ть ли Подключение как Шлюз по умолчанию. Поищите.

При снятии галки "Использовать шлюз удаленной сети" в Туннель как раз пойдет ВЕСЬ трафик, не относящийся к его лок. сети. Если адресация сети Клиента и сети ЗА пф совпадают - Вам крупно неповезло (

-

Адресация сети не совпадает.

Если убрать "Использовать шлюз удаленной сети", маршрут не понимает куда ему ходить и начинает искать данный маршрут через wan интерфейс, а не через туннель. Есть 2 варианта, либо прописывать со стороны клиента route, либо задавать этот параметр с серверной стороны l2tp/ipsec. Но в pfsense не могу найти где задать данный маршрут! -

@Vetal78a Вряд ли есть это в настройках l2tp сервера PF

Я думаю , что это задача удаленного клиента VPN

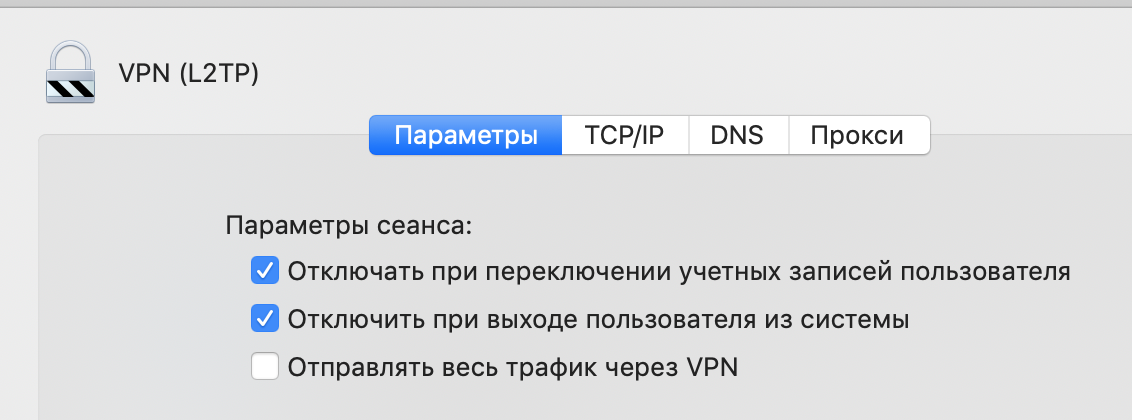

Например, при настройке клиента на Mac OS , есть вот такая галочка

Если нужно передавать маршруты , мб имеет смысл использовать OPenVPN ?

-

@Vetal78a said in Маршрутизация l2tp/ipsec при подключении.:

Адресация сети не совпадает.

Если убрать "Использовать шлюз удаленной сети", маршрут не понимает куда ему ходить и начинает искать данный маршрут через wan интерфейс, а не через туннель@werter said in Маршрутизация l2tp/ipsec при подключении.:

При снятии галки "Использовать шлюз удаленной сети" в Туннель как раз пойдет ВЕСЬ трафик, не относящийся к его лок. сети. Если адресация сети Клиента и сети ЗА пф совпадают - Вам крупно неповезло (

Тема уже поднималась,

https://forum.netgate.com/topic/131703/pfsence-%D0%B8-l2tp/12

@werter, вы даже отписывались в комментариях.Микрософт придумала хитрый\странный способ для таких случаев

процитирую сам себя:*Речь о том, что даже со снятой галкой "использовать шлюз в удаленной сети" он все равно будет по умолчанию заворачивать трафик в "серые" сети в туннель. Майкрософт сняла с пользователя проблему передачи маршрутов в своих реализациях VPN и по умолчанию пихает в него все "серые" сети.

За это отвечает другая галка - Disable class based route addition\Отключить добавление маршрута, основанное на классе.

В клиенте в настройках IP эта галка в инверсном виде - Отключить добавление маршрута, основанное на классе. По умолчанию (галка снята) Windows автоматически добавляет на VPN-интерфейс маршрут на соответствуюющую классовую сеть - 10/8, 172./16, 192.168./24

При этом приоритет(метрика) для VPN ставится меньшей и именно поэтому, находясь в LAN 192.168.0/24 клиент Windows может попасть в удаленную сеть с той же адресацией.

Автоматически это может вызвать (и вызывает) проблемы с доступом в собственную LAN - но это уже совсем другая история.

Более того, говорят в некоторых редакциях Windows 10 такой настройки вообще нет, и исправлять при необходимости, надо так:There is no such option (реально - есть, зависит, вероятно, от версии Windows 10) in Windows 10, so you need to edit the phonebook file in %AppData%\Microsoft\Network\Connections\Pbk\rasphone.pbk

и добавить

DisableClassBasedDefaultRoute=1

https://superuser.com/questions/121528/what-is-disable-class-based-route-addition-good-for*Реально это работает, но криво - в сети из 10/8 попасть можно (в моем случае - в сети, работающие через OpenVPn (10/8) - можно, в работающие через IPSEC - нет, вероятно потому, что сеть там 192.168/21 а не 192.168/24

@Vetal78a, возможно, поможет передача маршрута через DHCP-options, не знаю, реализовано ли это в PF.

Как вариант - перейти на Open VPN. Получите централизованное (все настройки маршрутов только на стороне сервера), гибкое управление маршрутами как для индивидуальных пользователей, так и для сетей филиалов. Open VPN поддерживается всеми ОС, включая мобильные и большинством роутеров с правильными\альтернативными прошивками.

Для Windows в PF есть пакет экспорта готового инсталлятора, полностью устанавливающее все необходимое для работы клиента. -

Необходимо было реализовать именно данный тип подключения. Спасибо всем за помощь.