[solved] OpenVPN Client nur für bestimmtes Interface benutzen

-

Hi,

habe ich soweit verstanden.

Sobald ich den OpenVPN Client starte komme ich nicht mehr ins Internet. Und zwar auch von meinem LAN Interface. Stoppe ich den OpenVPN Client geht die Verbindung sofort wieder.

Auch wenn ich die Option "Don't pull routes" aktiviere verhält es sich so.

-

Dann zusätzlich zu Don't pull routes noch die "Don't add / remove routes" setzen. Habe das leider länger nicht mehr machen müssen, aber eine/beide Settings bringen den Client normalerweise dazu, den Push zu ignorieren. Ansonsten mal die Verbosity auf 3 hochzwirbeln und im Log schauen, was der OVPN Client beim Login macht. Sieht man eigentlich recht gut, was er ausführt.

-

Hi,

das hat schon mal geholfen. Habe beide Optionen deaktiviert. Nun hat es erstmal keinen Einfluss mehr ob ich den OpenVPN Client starte oder nicht.

Allerdings klappt das mit der Regel nicht. Ich kann dort als Gateway nur das WAN Interface auswählen?

-

Ah, sorry. Du musst vorher über Interface > Assignment das OVPN Interface (ovpncX) zuweisen und aktivieren. Sonst nichts ändern (also keine IP eintragen o.ä.). Dann bekommst du ein entsprechendes Gateway und kannst das auch auswählen.

-

Hi,

sobald ich mein LAN_VPN Interface das ovpnc1 zuweise komme ich von meinem normalen LAN nicht mehr in das LAN_VPN. Muss ich dann noch eine Regel dafür erstellen?

Das LAN_VPN ist ein eigenes VLAN (300) und auf meinem Switch auch so konfiguriert. Wenn ich das ovpnc1 verwende habe ich ja kein VLAN mehr oder?

-

@johndo said in OpenVPN Client nur für bestimmtes Interface benutzen:

sobald ich mein LAN_VPN Interface das ovpnc1 zuweise komme ich von meinem normalen LAN nicht mehr in das LAN_VPN. Muss ich dann noch eine Regel dafür erstellen?

Du sollst nicht deinem LAN_VPN das zuweisen, sondern es neu hinzufügen als Interface und dann wie oben gesagt konfigurieren.

-

Hi,

ah verstehe. So habe nun unter Assignments ein neues Interface mit dem ovpnc1 hinzugefügt und habe dieses Interface VPNINterface genannt.

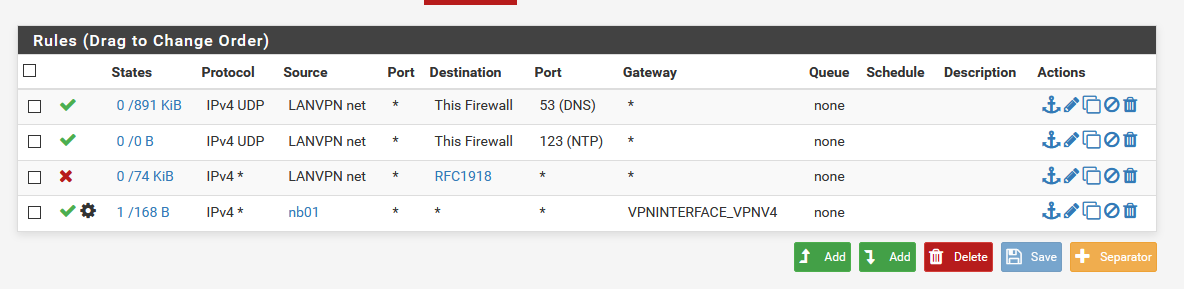

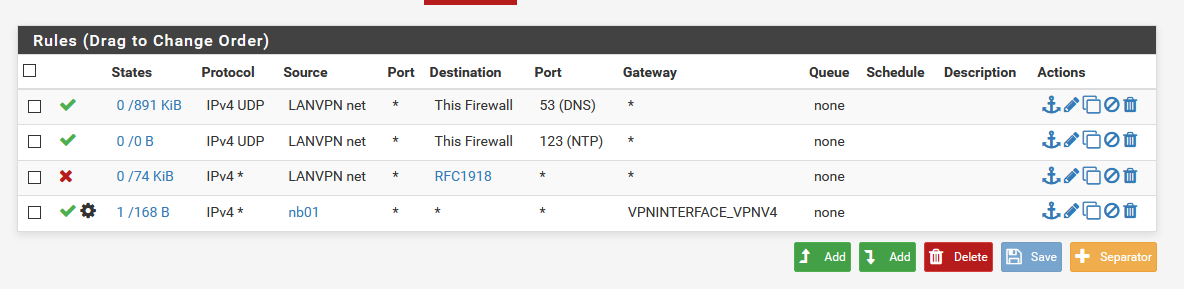

Dann habe ich folgende Regel auf dem LANVPN Interface erstellt:

Sprich das Notebook (nb01) was in diesem Netz hängt soll über das Gateway vom VPNInterface nach draußen.

Das funktioniert auch allerdings unabhängig davon ob mein OpenVPN Client läuft oder nicht. Ich wollte es ja so haben das die Verbindung nur über den VPN Tunnel nach draußen geht. Wenn die OpenVPN Client Verbindung gestoppt wurde soll nichts mehr nach draußen funktionieren.

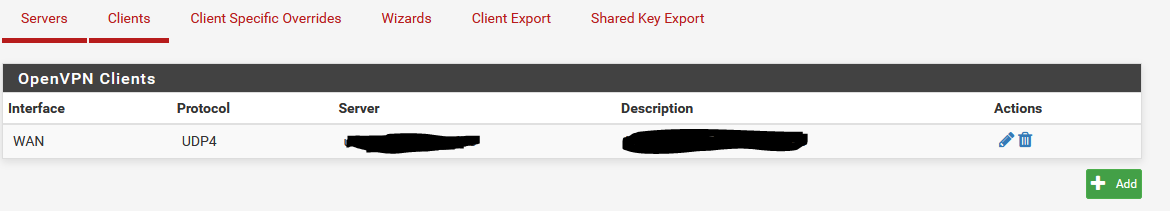

Mein OpenVPN Client habe ich hier eingerichtet:

-

Hallo,

standardmäßig verwendet pfSense das Standardgateway, wenn das in der Regel angegebene down ist.

Dieses Verhalten lässt sich aber ändern. Gehe dazu auf System > Advanced > Miscellaneous und setze einen Haken bei Skip rules when gateway is down.

Grüße

-

Hi,

ok, das habe ich gemacht. Nun ist es so das keine Verbindung mehr aus dem LANVPN funktioniert. Sprich egal ob der OpenVPN Client aktiv ist oder nicht. Das heißt schon mal das default Gateway wird nicht mehr verwendet.

-

Außer DNS u. NTP auf die Firewall hast du ja auch nichts erlaubt.

Wenn auch mit aktiver VPN nichts geht, überprüfe mal das Outbound NAT. Für die Verbindung über die VPN braucht es eine zusätzliche Regel.

-

Ich habe aber eine Regel erstellt die das Notebook über das VPNGateway nach draußen alles erlaubt?

-

Ja, diese setzt aber voraus, dass die VPN-Verbindung aktiv ist. Ist sie das?

Wenn ja, Outbound NAT? -

Hi,

ja, die OpenVPN Client Verbindung ist aktiv. Die NAT Konfiguration steht bei mir auf Automatic und ist default also ich habe noch keine Regel etc. definiert.

-

Es funktioniert :). Ich habe bei NAT Outbound auf "Hybrid Outbound NAT rule generation" gewechselt und dann eine NAT Regel davor gesetzt:

Interface: VPNInterface -> Source: 10.0.3.0/24 -> ANY -> NAT Address: VPNInterface address

So nun ist es so das ich im Internet surfen kann. Sobald der OpenVPN CLient gestoppt wird geht es nicht mehr. So sollte das sein :). Die IP mit der ich im Internet surfe ist auch die vom OpenVPN Server.

Super! Vielen Dank an alle beteiligten.

-

-

So nun wird es Zeit für ein HowTo was ich natürlich gerne hier im Forum teile :). Sobald ich meine Gedanken alle gesammelt habe mache ich einen neuen Thread und poste mal diese Konfiguration. Kann sicher mal jemand gebrauchen.

-

Hallo zusammen,

noch eine Frage. Muss ich den noch eine Regel erstellen die sozusagen für das VPN Netz nochmal reglementiert? Sprich ich möchte ja den Traffic über den OpenVPN Client nur von mir nach draußen zulassen. Aber es soll nichts über den VPN Tunnel in mein Netz gelangen. Oder ist das im default schon so?

Mit dieser Regel erlaube ich meinen nb01 alles über das VPN Netz nach "draußen". Kann denn nun von der VPN Gegenstelle auch auf mein Netz zugegriffen werden?

-

Hallo!

Nein, wenn du es nicht explizit per Regel erlaubt hast.

Die Regeln sind in pfSense immer auf den Interfaces zu setzen, auf denen der Traffic in die Firewall reinkommt. Das wäre hier das VPN Interface, bzw. OpenVPN. Wenn du da keine Regeln gesetzt hast (standardmäßig wird nur bei einem Access-Server ein Pass-Regel gesetzt), ist kein Zugriff erlaubt.OpenVPN ist hier eine Interface-Gruppe, die sämtliche OpenVPN-Instanzen einschließt. Eine Regel hier würde sich ebenfalls auf die Client-Verbindung auswirken. Ergo ist es zweckmäßig und übersichtlicher, falls man mehrere OpenVPN-Instanzen betreibt, welche, wo Zugriff erlaubt ist (bspw. Access-Server) und welche, ohne eingehende Verbindungen, jeder OpenVPN-Instanz ein Interface zuzuweisen und auf diesen die jeweiligen Regeln zu definieren. Am OpenVPN Tab sollte alle Regeln entfernt werden.

Grüße

-

Hi,

danke für die Erläuterung. Dann passt das so. Das VPNINTERFACE sowie OpenVPN sind leer, sprich keine Regeln enthalten.

-

Floating Regeln wären der Vollständigkeit halber auch noch zu erwähnen. Ist hier eine Regel eingerichtet, die eines der beiden Interfaces ausgewählt hat, würde sie auch angewandt werden.

Ich denke aber nicht, dass das bei dir zutrifft. Ein Interface in einer Floating-Regel wählt man ja nicht unbewusst aus.