Probleme mit PIA VPN

-

Hallo zusammen,

ich hab folgende Situation:

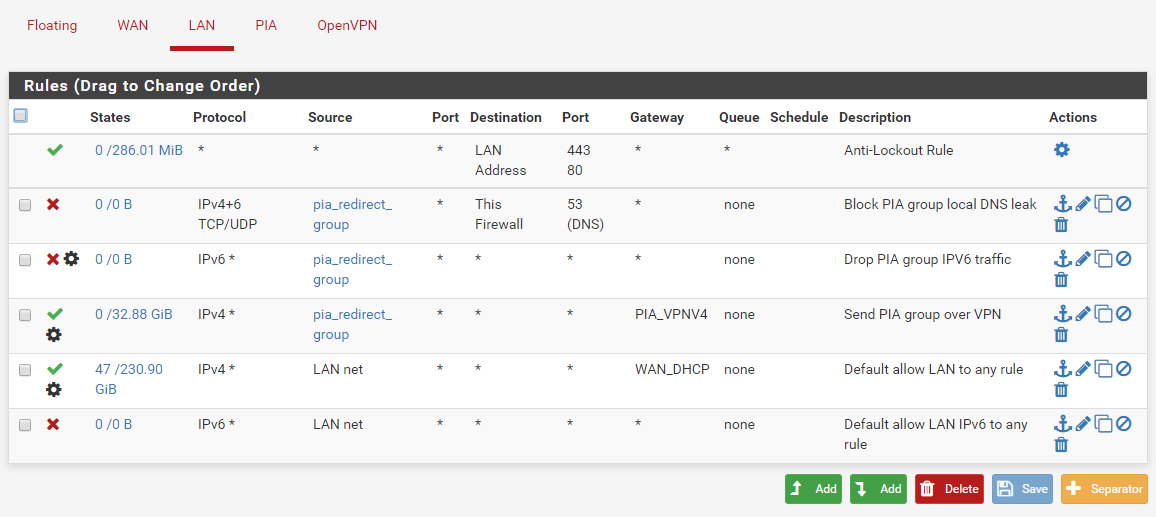

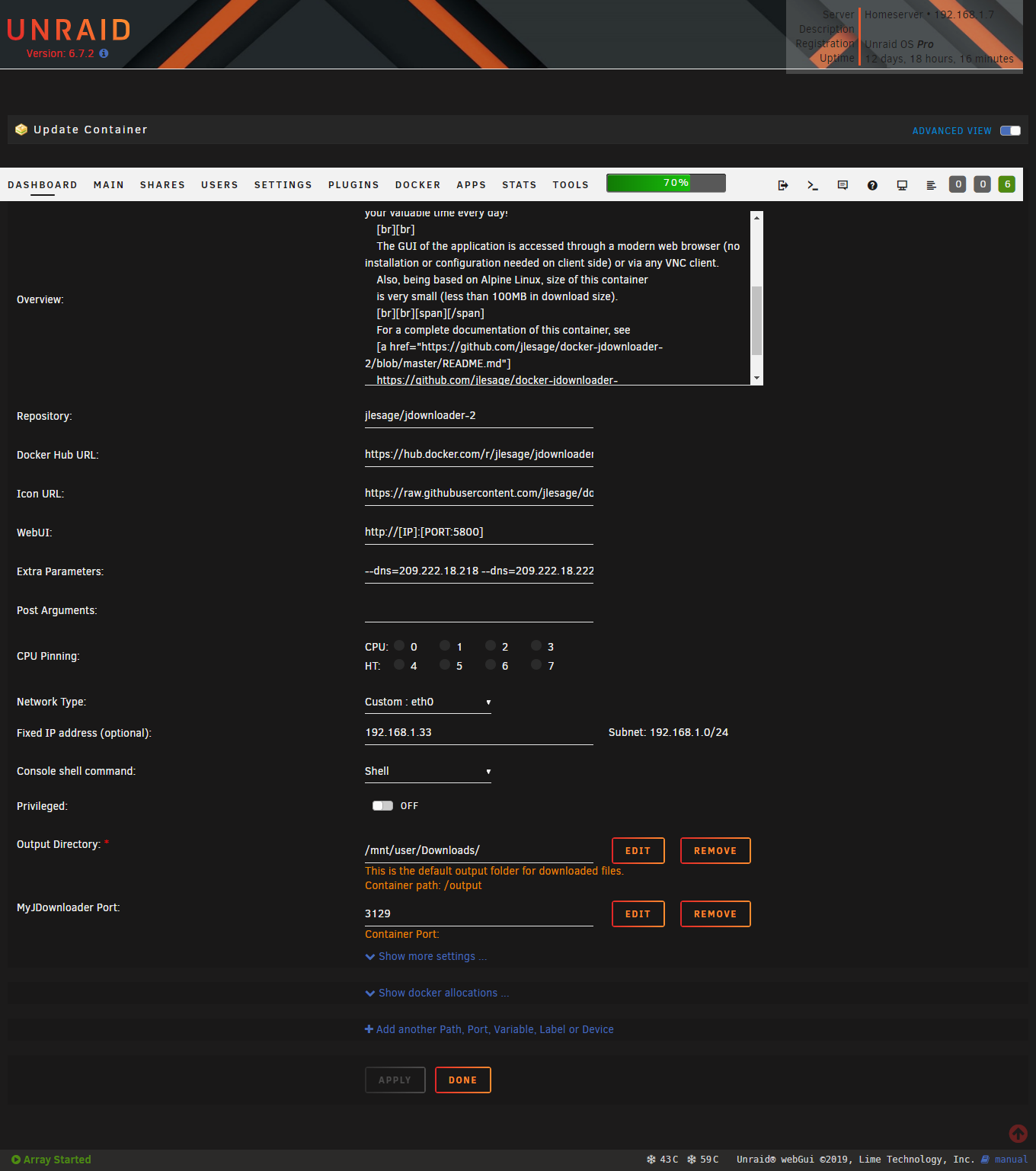

ich hab mehrere Docker Container auf meinem unRAID Server laufen deren Traffic ich durch einen PIA-VPN leite. Alle Container haben eine eigene IP welche in dem IP-Alias pia_redirect_group enthalten sind. Wegen DNS Leaks hab ich auch den Zugriff dieser LAN IPs auf die den pfsense DNS geblockt und habe die PIA DNS Server dafür den Containern direkt mitgegeben.jetzt zu meiner Frage / Problem:

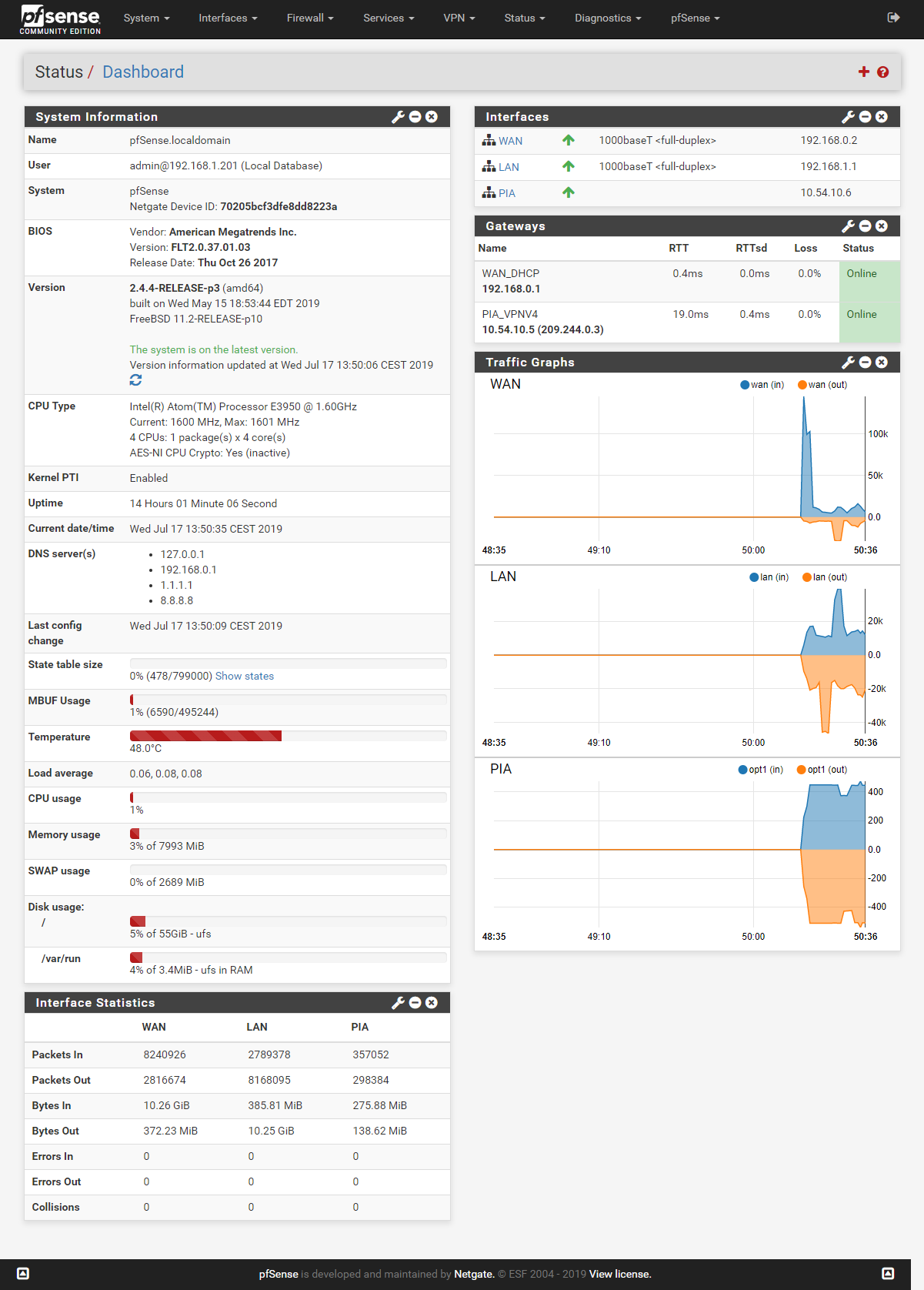

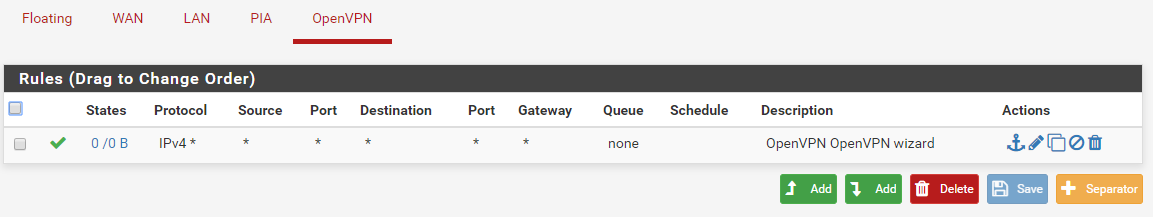

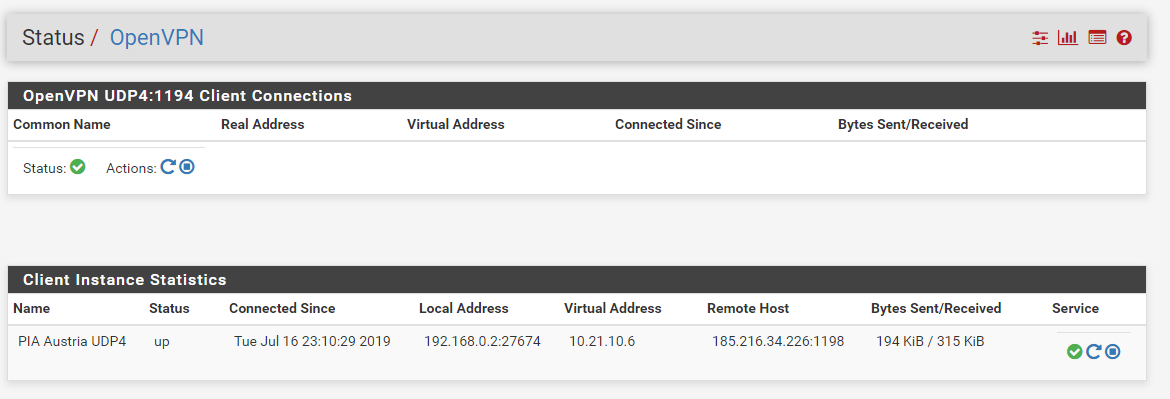

vermutlich seit dem ich neben den PIA VPN Client auch noch einen OpenVPN Server eingerichtet habe funktioniert das ganze System nicht mehr (es hatte vorher schon über ein Jahr lang funktioniert). Ich teste jetzt schon seit dem Wochenende und ich habe es bis jetzt noch nicht beheben können. Ich bin auch noch extra die Anleitungen durchgegangen die ich damals genutzt habe um zu sehen ob ich etwas übersehen habe aber mir ist nichts aufgefallen.

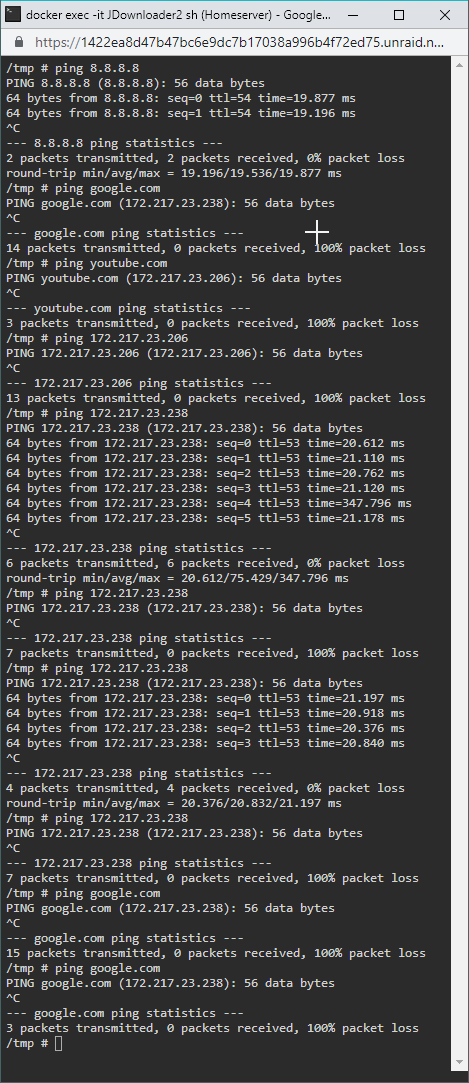

Das komische an der ganzen Situation und das was ich überhaupt nicht verstehe ist das Verhalten das ich bekomme wenn ich vom Docker Container aus versuche verschiedene Adressen zu pingen.

Das was ich an der Situation überhaupt nicht verstehe ist warum er es schafft die Domainnamen auf deren IP aufzulösen aber dann nicht schafft diese IP zu pingen bzw was noch viel verwirrender ist, ist das er es scheinbar bei manchen IPs (z.B. bei google.com) jedes zweite mal schafft die IP direkt an zu pingen. Aber nur jedes zweite mal... Der ping direkt von dem Domainnamen scheint nie zu funktionieren...

Sry das ich jetzt so einen langen Post mit so vielen Screenshots gemacht habe aber ich wollte gleich die ganze Information mit reinpacken die meiner Meinung nach wichtig sein könnten.

Vielen Dank schon im Voraus für diese tolle/n Community / Support.

und ich hoffe jemand findet die Nadel im Heuhaufen die ich offensichtlich zu übersehen scheine. -

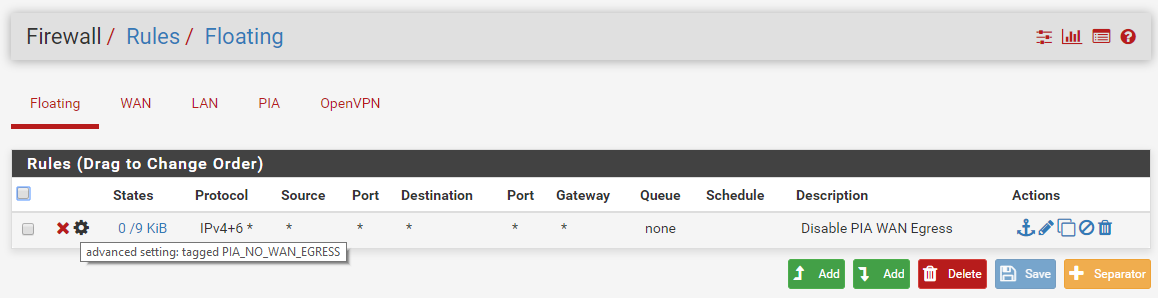

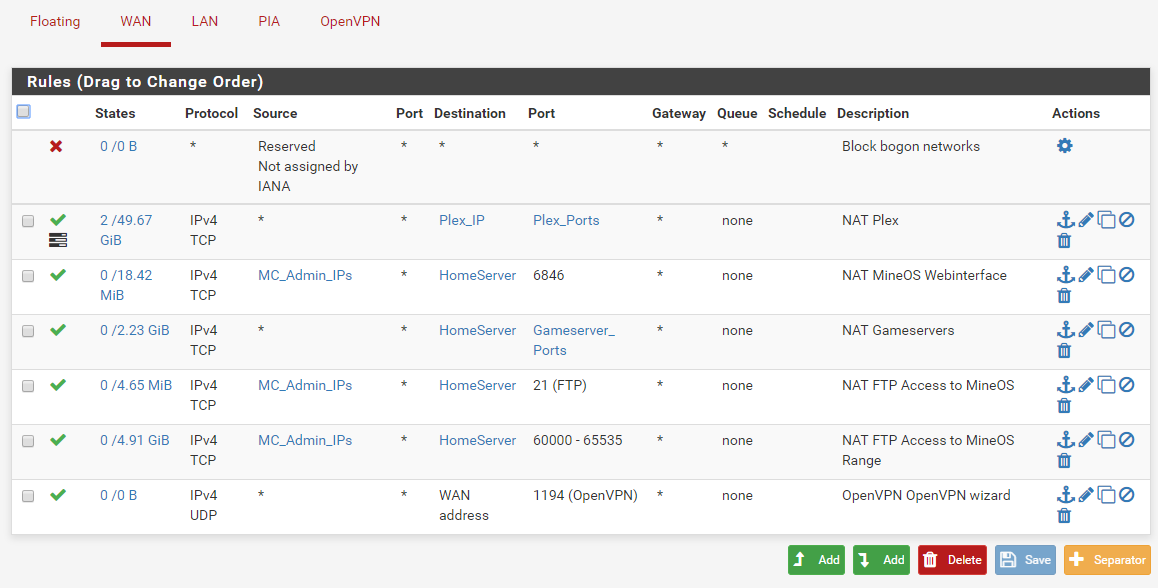

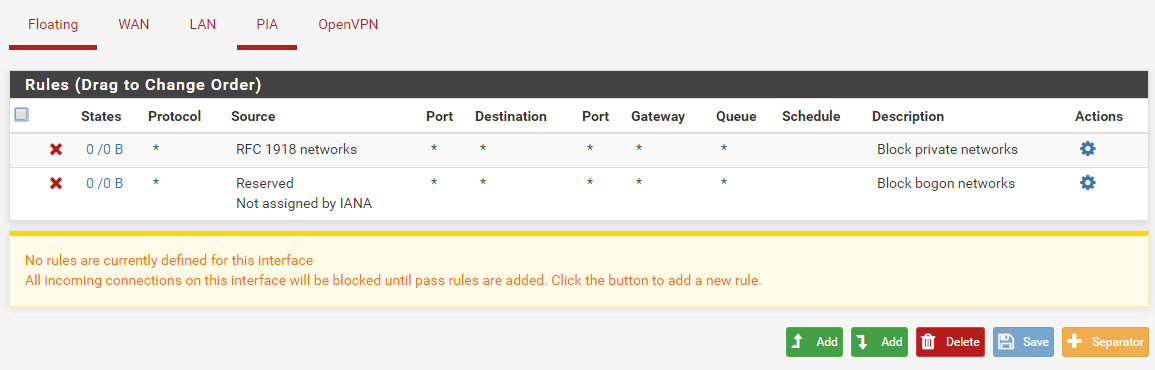

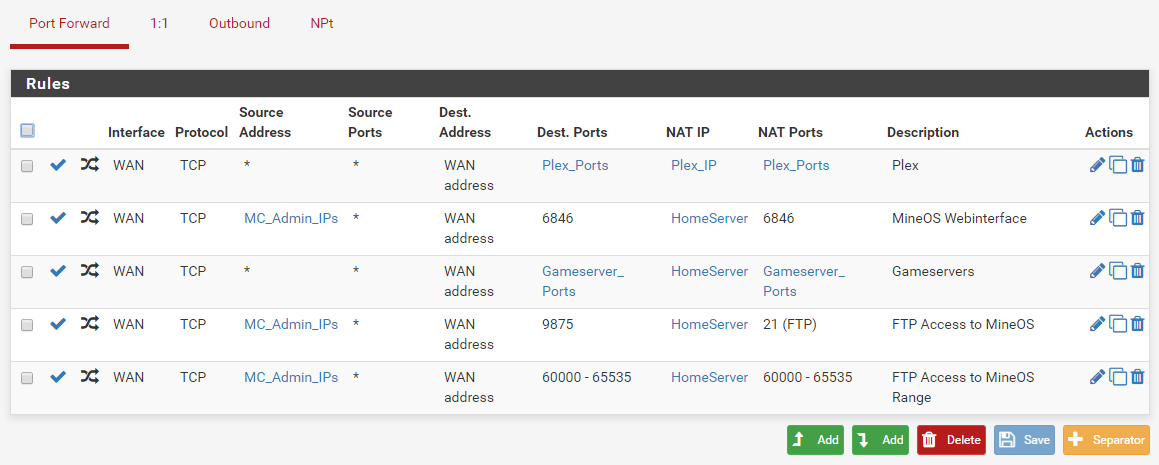

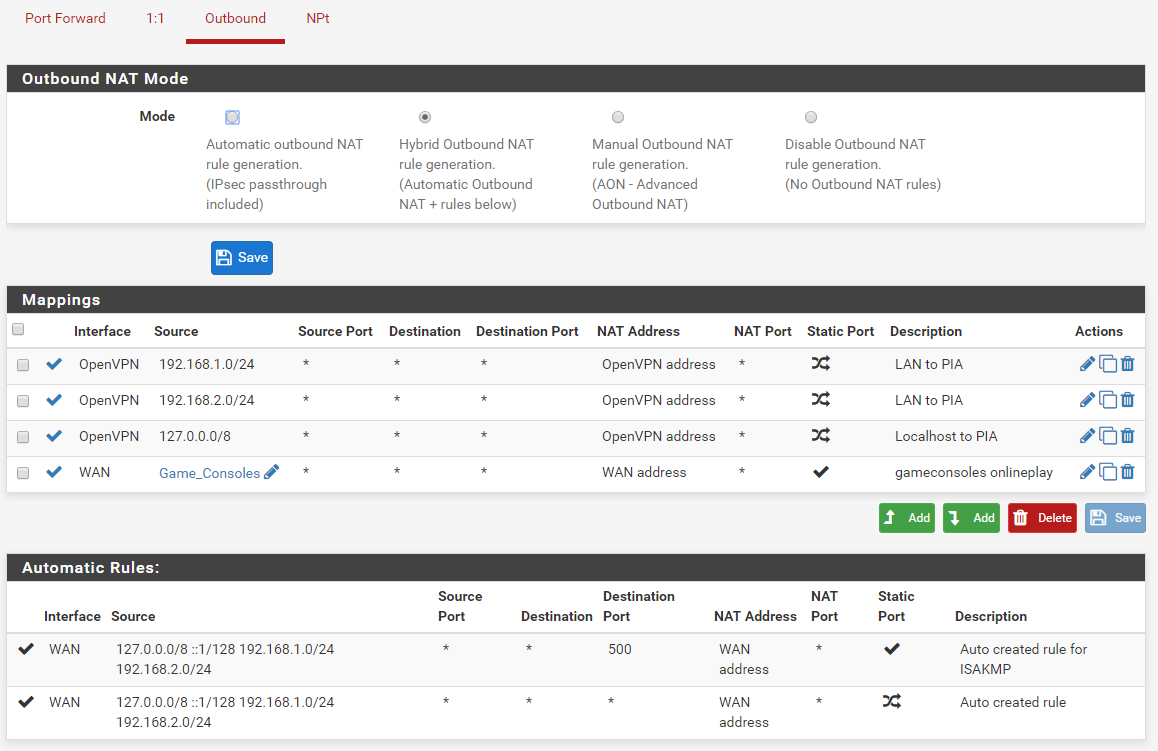

Das Problem sind deine Outbound NATs ;)

You're welcome :DNein Spaß, schau sie dir genau an, du hast die Outbound NAT für dein PIA Gedöns auf "OpenVPN" konfiguriert, statt auf das PIA / VPN Interface das du zugewiesen hast. Jetzt hast du noch ein weiteres OVPN Interface (das des neuen Servers) und damit würde er mal so und mal so versuchen und scheitert jedes 2. Mal weil er das falsche Tunnel Interface versucht.

Dreh das mal und teste es nochmal :)

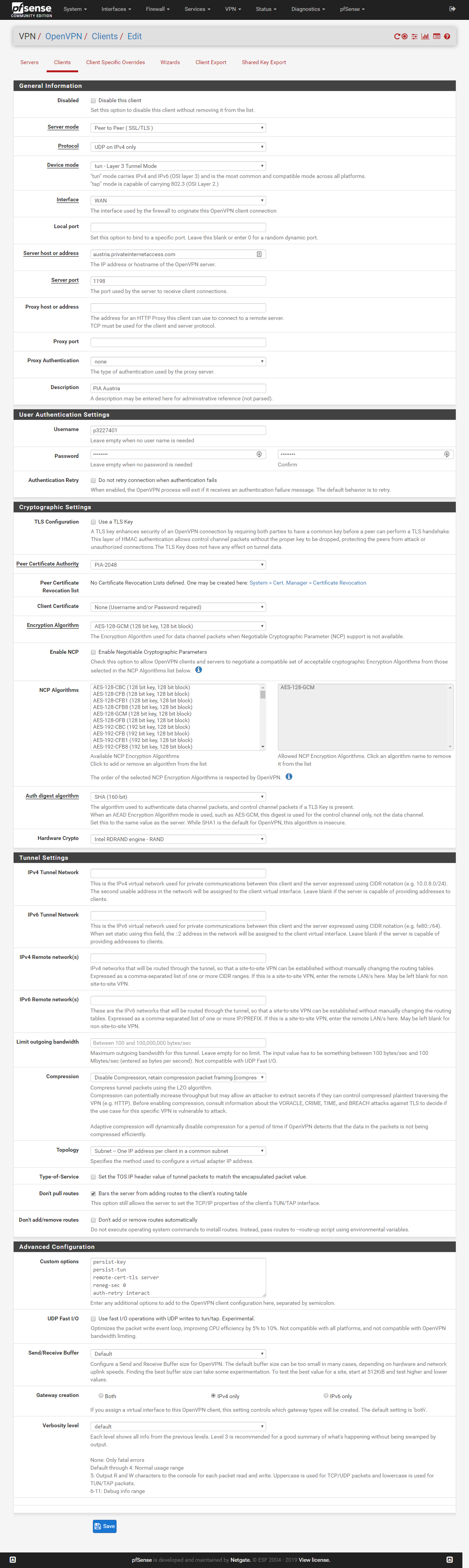

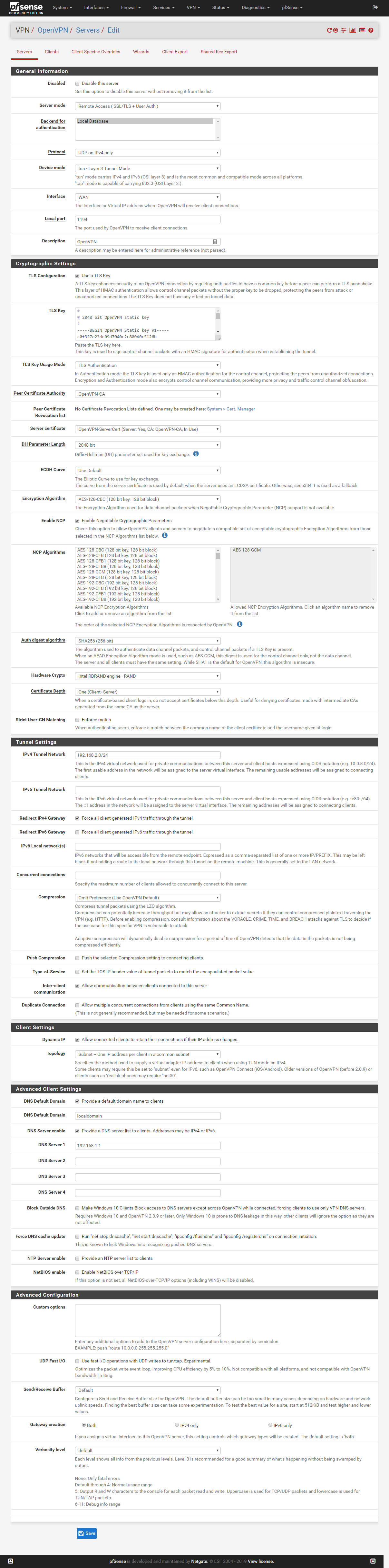

Edit: BTW du kannst deinen RAS Einwahlserver noch besser anpassen. Gateway creation IP4 only bspw. und ich empfehle die Einstellungen:

- DH Param: ECDH only

- ECDH Curve: secp384r1

- AES-256-GCM(!)

- kein NCP (dann verwenden den auch alle fix)

- SHA256 oder SHA384

Intel RDRAND macht bei Crypto eigentlich keinen Sinn. Entweder du hast AES-NI (dann sollte das auch ohne Auswahl laufen weil sich OpenSSL das selbst holt) oder nicht, aber ich würde es in beiden Fällen auf "aus" lassen.

:)

-

WOW das ging ja schnell mit der Antwort. DANKE!!!

Ok so wenn ich das richtig verstehe gilt OpenVPN address für Client und Server? Muss wohl so sein weil nach dem ändern auf das PIA Interface funktioniert alles ohne Probleme!!! ^^

das mit dem OpenVPN Server habe ich alles auch mal so umgestellt. Ich hab da ehrlich gesagt nur den Wizard durchgemacht und nichts mehr daran geändert. Das mit RDRAND wusste ich nicht. Ich habe AES-NI (hab extra bei der pfsense box drauf geachtet weil das ja pfsense 2.5 glaub ich vorraussetzt), mich hat es nur gewundert das es nicht zur Auswahl steht... ^^

kann ich dir zum Dank ein Bier / Kaffee spendieren? :-)

-

@DaLeberkasPepi said in Probleme mit PIA VPN:

OpenVPN address für Client und Server

Nein "OpenVPN" ist quasi eine automatisch erstellte Gruppe und enthält alle OVPN Interfaces die existieren. In deinem Fall nun zwei, ein ovpncX (wahrscheinlich) und ein ovpnsY (der Server). Und dadurch wird über beide Interfaces drüber-iteriert.

weil das ja pfsense 2.5 glaub ich vorraussetzt

Momentan wohl nicht mehr weil die API doch erst später kommt, ist aber trotzdem definitiv zu empfehlen darauf zu achten, weil es nicht nur um VPN Sicherheit und Geschwindigkeit geht.

mich hat es nur gewundert das es nicht zur Auswahl steht... ^^

Dafür müsstest du es in den Advanced Options erst aktivieren ;) Hast du wahrscheinlich vergessen :)

-

@JeGr said in Probleme mit PIA VPN:

@DaLeberkasPepi said in Probleme mit PIA VPN:

OpenVPN address für Client und Server

Nein "OpenVPN" ist quasi eine automatisch erstellte Gruppe und enthält alle OVPN Interfaces die existieren. In deinem Fall nun zwei, ein ovpncX (wahrscheinlich) und ein ovpnsY (der Server). Und dadurch wird über beide Interfaces drüber-iteriert.

weil das ja pfsense 2.5 glaub ich vorraussetzt

Momentan wohl nicht mehr weil die API doch erst später kommt, ist aber trotzdem definitiv zu empfehlen darauf zu achten, weil es nicht nur um VPN Sicherheit und Geschwindigkeit geht.

mich hat es nur gewundert das es nicht zur Auswahl steht... ^^

Dafür müsstest du es in den Advanced Options erst aktivieren ;) Hast du wahrscheinlich vergessen :)

Jap das ergibt Sinn ^^

Macht es irgend einen Sinn AES-NI und BSD Crypto zu aktivieren oder ist BSD-Crypto eher nur eine Art Fallback Auswahl? -

@DaLeberkasPepi said in Probleme mit PIA VPN:

Macht es irgend einen Sinn AES-NI und BSD Crypto zu aktivieren oder ist BSD-Crypto eher nur eine Art Fallback Auswahl?

Jein. BSD Cryptodev sollte IMHO inzwischen nicht mehr benötigt werden - soweit ich weiß und ohne Gewähr was zukünftige Versionen angeht. AES-NI zu aktivieren (unter adv. Options) lädt das entsprechende Kernel Modul und AES-NI erscheint in der Auswahl (und auf dem Dashboard unter Crypto). Das Kernelmodul ist aber im Prinzip meist nur nötig, wenn man IPSEC VPNs benutzt. Da OVPN im Userspace läuft, nicht im Kernel, wickelt OVPN das alles über die OpenSSL Bibliothek ab, die selbst Wege hat zu erkennen, ob das System AES unterstützt oder nicht -> daher nichts auswählen. Das ist bislang soweit ich weiß das "schnellste" Setting. Wobei wirklich ins Gewicht fällt das nur, wenn man anfängt Linespeed in höheren Geschwindigkeiten erreichen zu wollen, 100, 200, 300Mbps+

Bei den meisten Einwahl-Geschichten geht es nicht unbedingt um 4h Dauertransfer à 100Mbps Max ;)