[HowTo] VyprVPN-Service für Clients in einem eigenen Netzwerk zur Verfügung stellen

-

Hallo zusammen,

|=ich war auf der Suche nach einem VPN-Service mit dem ich zum Beispiel auf Streaming Dienste in der USA zugreifen kann. Über meinen normalen Internetzugang habe ich eine dem deutschen IP Adressraum zugeordnete IP Adresse und werde somit in der USA geblockt.

Daher habe ich mich etwas eingelesen wie ich das umgehen kann und bin beim VyprVPN Service "hängen" geblieben. Letztendlich gibt es noch viele andere aber dieser hat mir persönlich am besten gefallen. Gesagt getan und ich habe mir bei VyprVPN ein Konto erstellt das für die ersten drei Tage kostenlos genutzt werden kann.

Zuerst hatte ich mir den VyprVPN Client auf meinem PC sowie Smartphone installiert und damit eingewählt. Hat alles soweit funktioniert, das fand ich aber etwas unflexibel da ich beispielsweise Streaming Services über meinen TV nutze und ich dort keinen Client etc. installieren kann.Also dachte ich mir die pfsense so zu konfigurieren das diese ein eigenes Interface für die VyprVPN nutzt und alle Clients die in diesem Netzwerk hängen dann über dieses VPN Tunnel ins Internet kommen. An dieser Stelle ein großes Dankeschön an alle hier aus dem Forum die mir bei der Konfiguration geholfen haben.=|

So nun geht es an die Konfiguration:

1. Download OpenVPN Client Konfigurationsdateien

Wir laden uns über die offizielle Webseite die benötigten Dateien herunter.Quelle:

Wo finde ich die OpenVPN-Dateien?

OpenVPN-DateienPaketname: GF_OpenVPN_10142016.zip

Das Paket auspacken und einen gewünschten VyprVPN Server aus dem Verzeichnis "GF_OpenVPN_10142016\OpenVPN256" aussuchen.

In meinem Beispiel habe ich mich für "USA - Washington.ovpn" entschieden. Die Datei mit einem Texteditor öffnen und die später benötigten Daten notieren:

Servername: us2.vyprvpn.com

Port: 443Custom Options:

resolv-retry infinite

keepalive 10 60

persist-key

persist-tun

persist-remote-ip

verify-x509-name us2.vyprvpn.com name

verb 3

tls-cipher TLS-DHE-RSA-WITH-AES-256-CBC-SHA

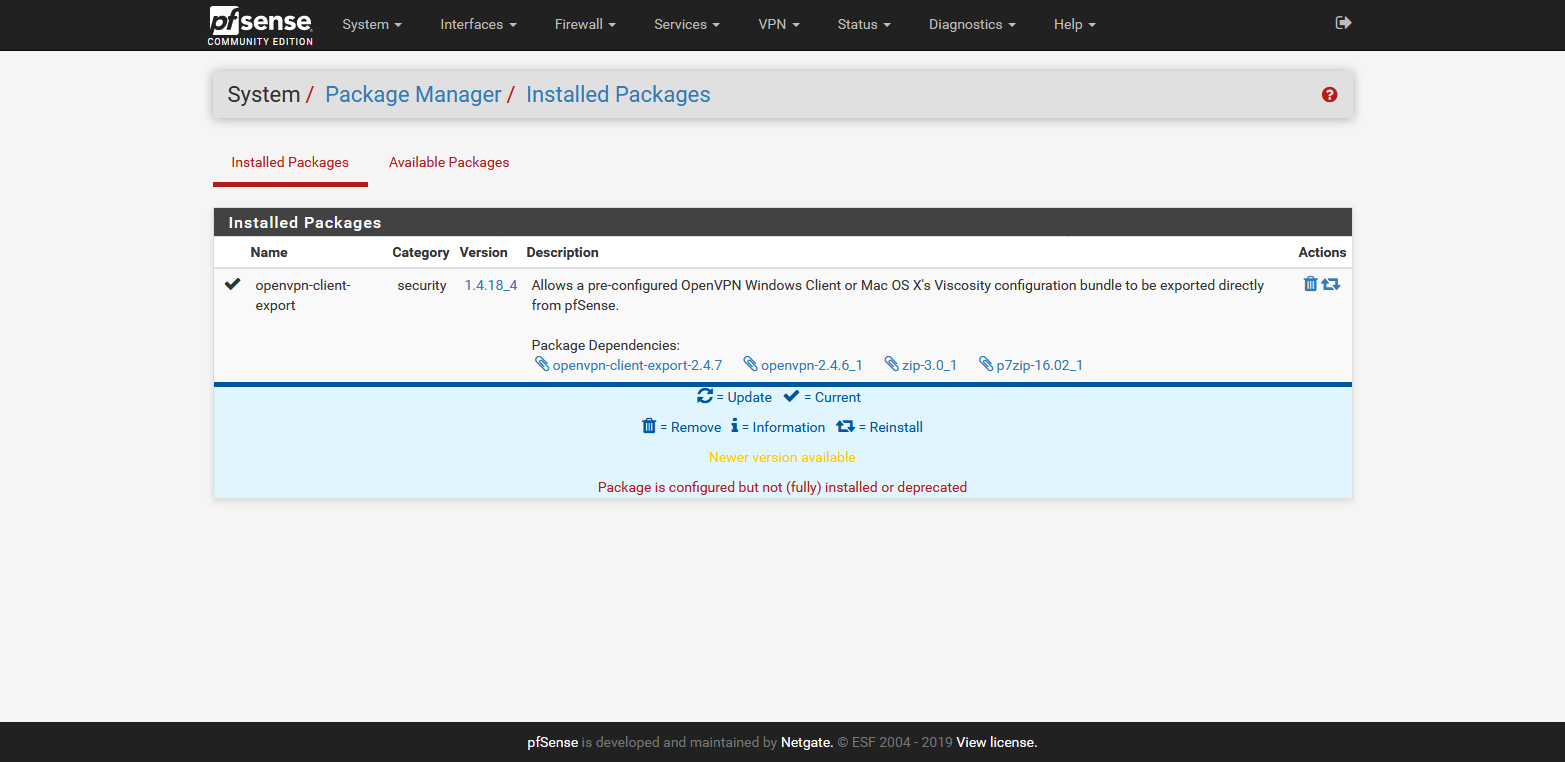

redirect-gateway autolocal2. OpenVPN Client Export installieren

System > Package Manager > Available Packages >Search term: openvpn

Install: openvpn-client-exportSystem > Package Manager > Installed Packages >

Über den button reinstall erneut installieren, damit die automatischen Abhängigkeiten wie der openvpn ebenfalls aktualisiert werden.

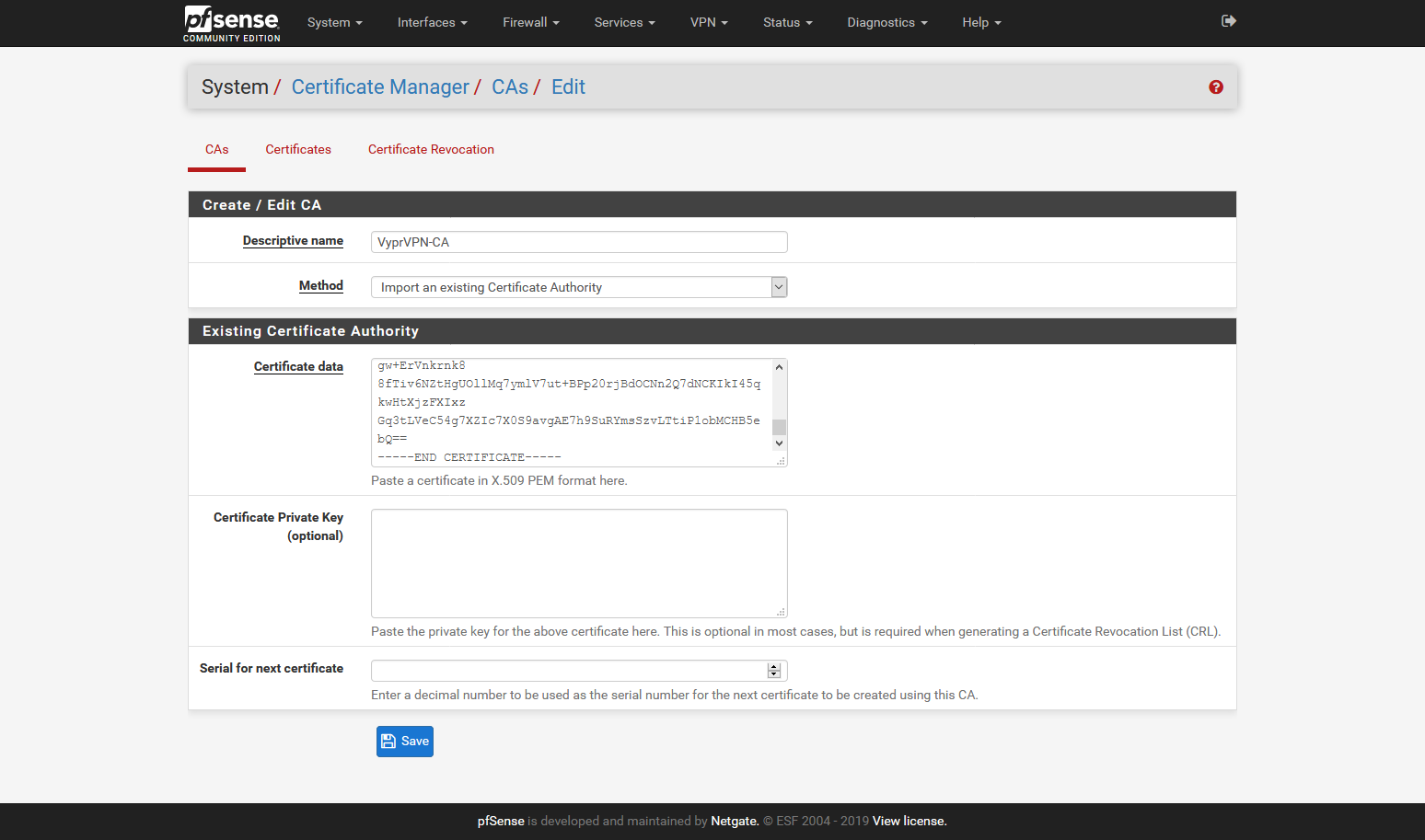

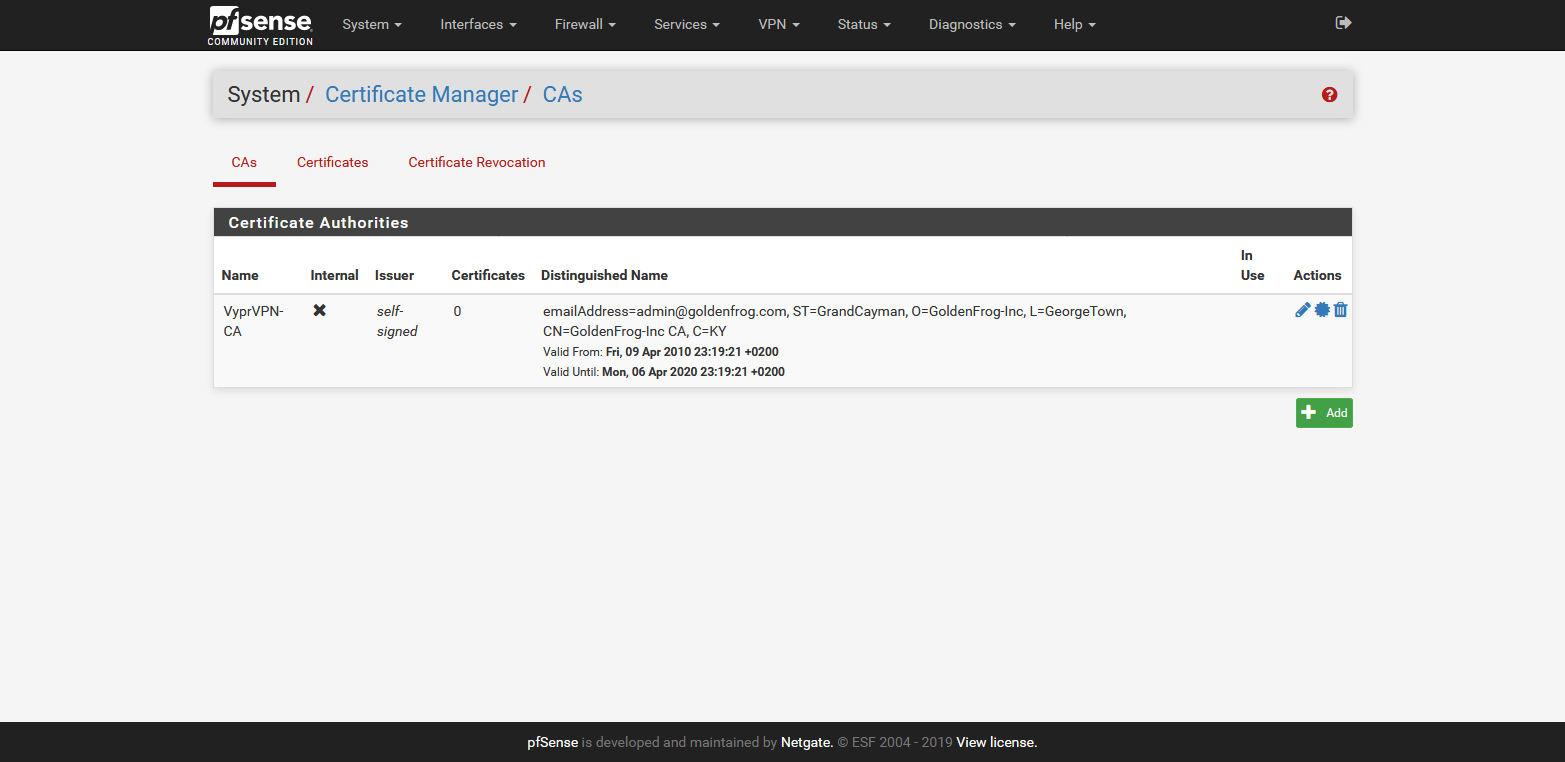

3. VyprVPN CA Zertifikat einspielen

In das ausgepackte Verzeichnis wechseln:

"GF_OpenVPN_10142016\OpenVPN256"

Die Datei ca.vyprvpn.com.crt mit einem Texteditor öffnen, alles markieren und den kompletten Inhalt der Datei in die Zwischenablage kopieren.

System > Cert. Manager > CAs > Add >

Descriptive name: VyprVPN-CA

Method: Import an existing Certificate Authority

Certificate data: Inhalt aus der Zwischenablage einfügen

4. OpenVPN Client Konfiguration erstellen

VPN > OpenVPN > Clients > Add >General Information Server mode: Peer to Peer (SSL/TLS) Protocol: UDP on IPv4 only Device mode: tun – Layer 3 Tunnel Mode Interface: WAN Server host or address: us2.vyprvpn.com Server port: 443 User Authentication Settings Description: VyprVPN - USA - Washington Username: Euer Loginname von der VyprVPN Webseite Password: Euer Passwort von der VyprVPN Webseite Cryptographic Settings TLS Configuration: uncheck Peer Certificate Authority: VyprVPN-CA Encryption Algorithm: AES-256-CBC (256 bit key, 128 bit block) Enable NCP: uncheck NCP Algorithms: AES-256-CBC (hinzufügen, alles andere entfernen) Auth digest algorithm: SHA256 (256-bit) Tunnel Settings Compression: Adaptive LZO Compression [Legacy style, comp-lzo adaptive] Don't pull routes: check Don't add/remove routes: check Advanced Configuration Custom options: resolv-retry infinite keepalive 10 60 persist-key persist-tun persist-remote-ip verify-x509-name us2.vyprvpn.com name verb 3 tls-cipher TLS-DHE-RSA-WITH-AES-256-CBC-SHA redirect-gateway autolocal Gateway creation: IPv4 only Verbosity level: 3 (recommended)

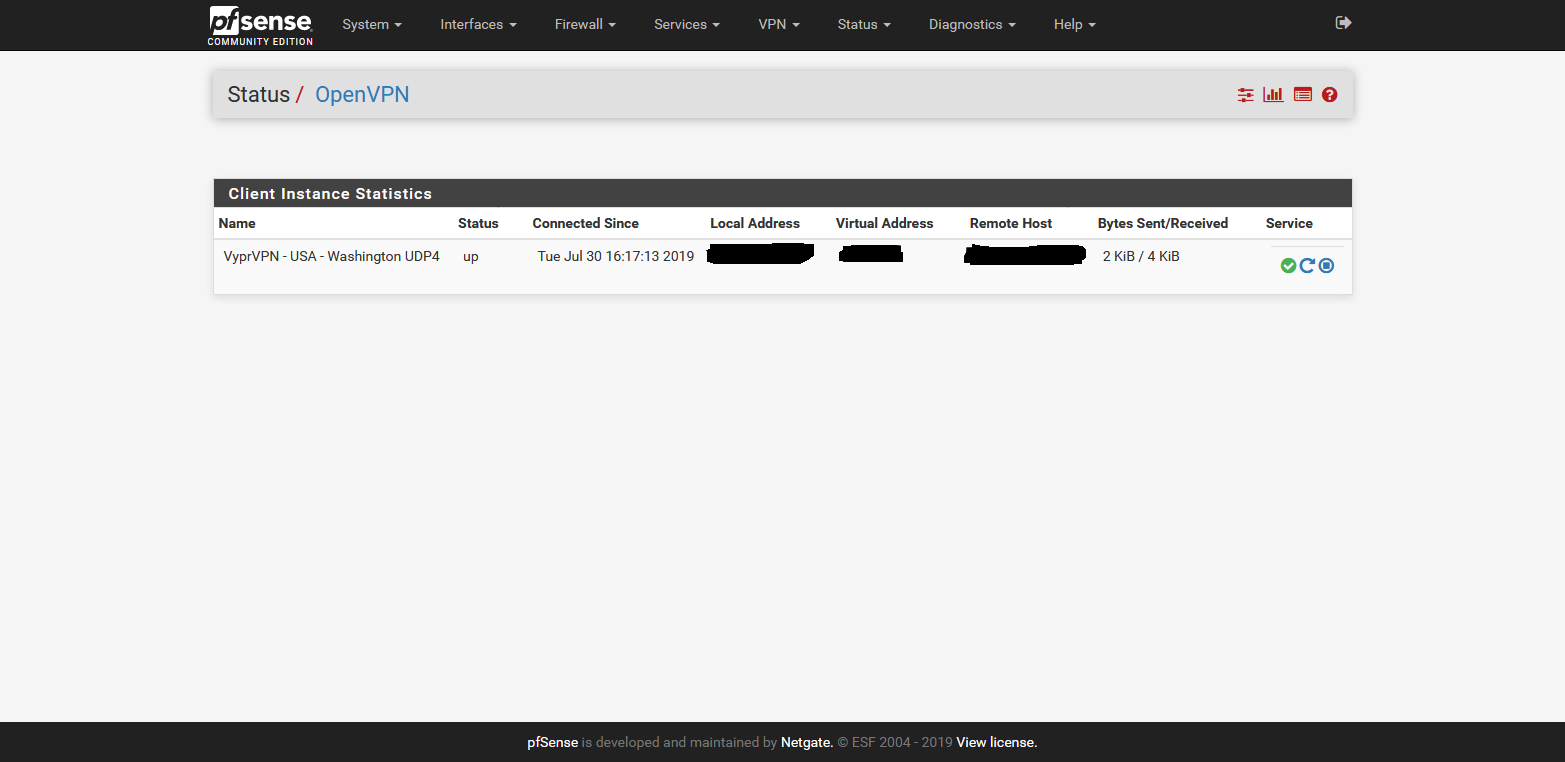

Status > OpenVPN >

Sobald der OpenVPN läuft wird der Status „up“ angezeigt.

5. Interface Konfigurieren

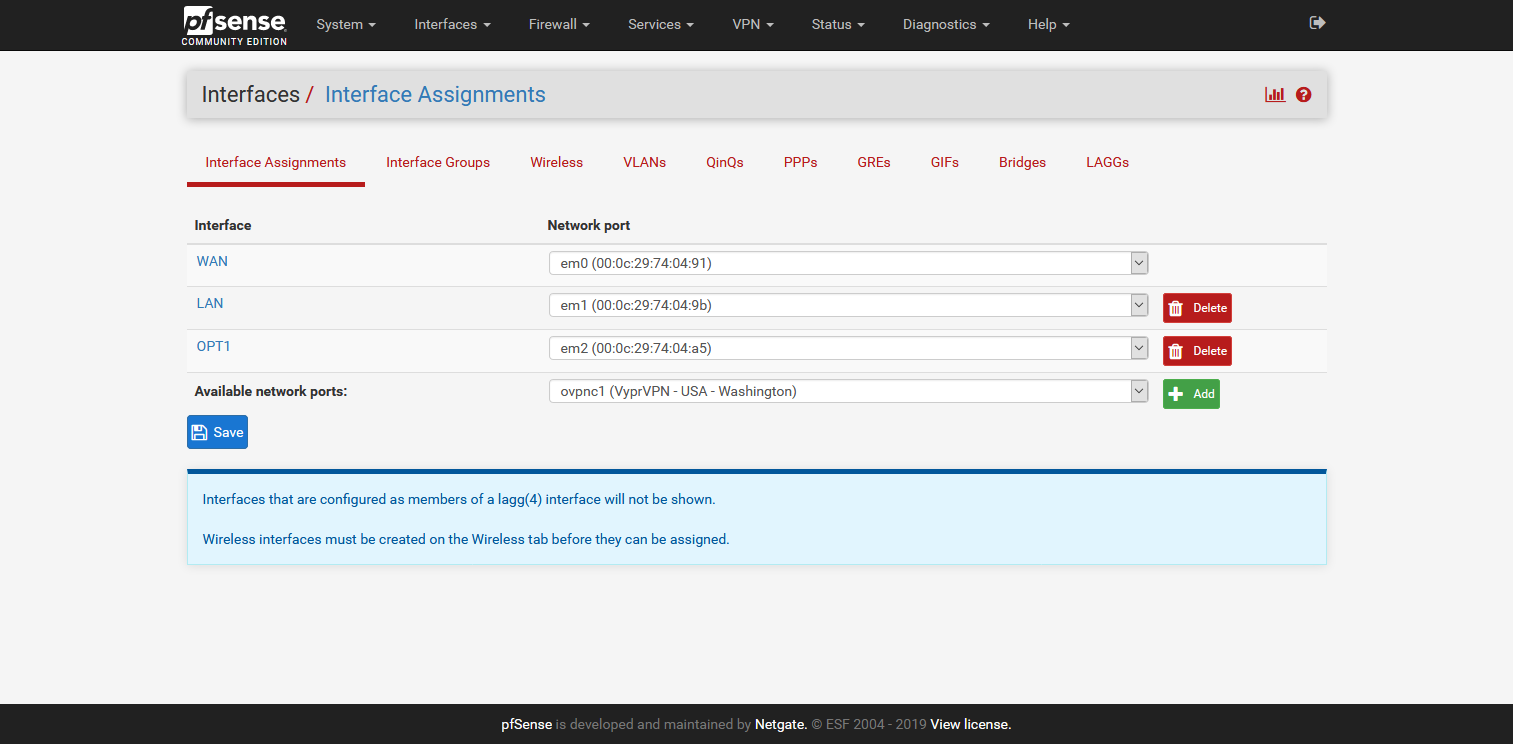

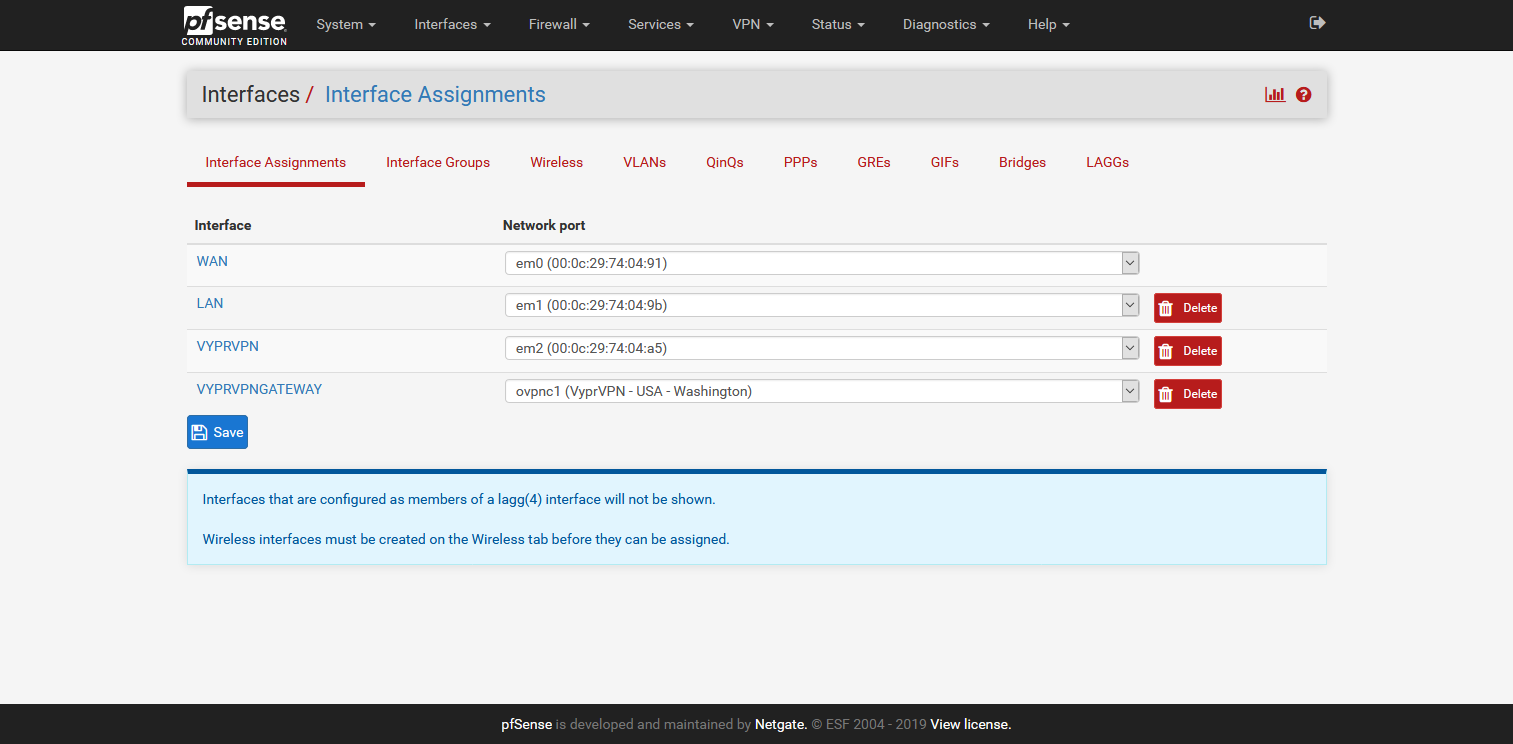

Interfaces > Assigments > Interface Assignments >

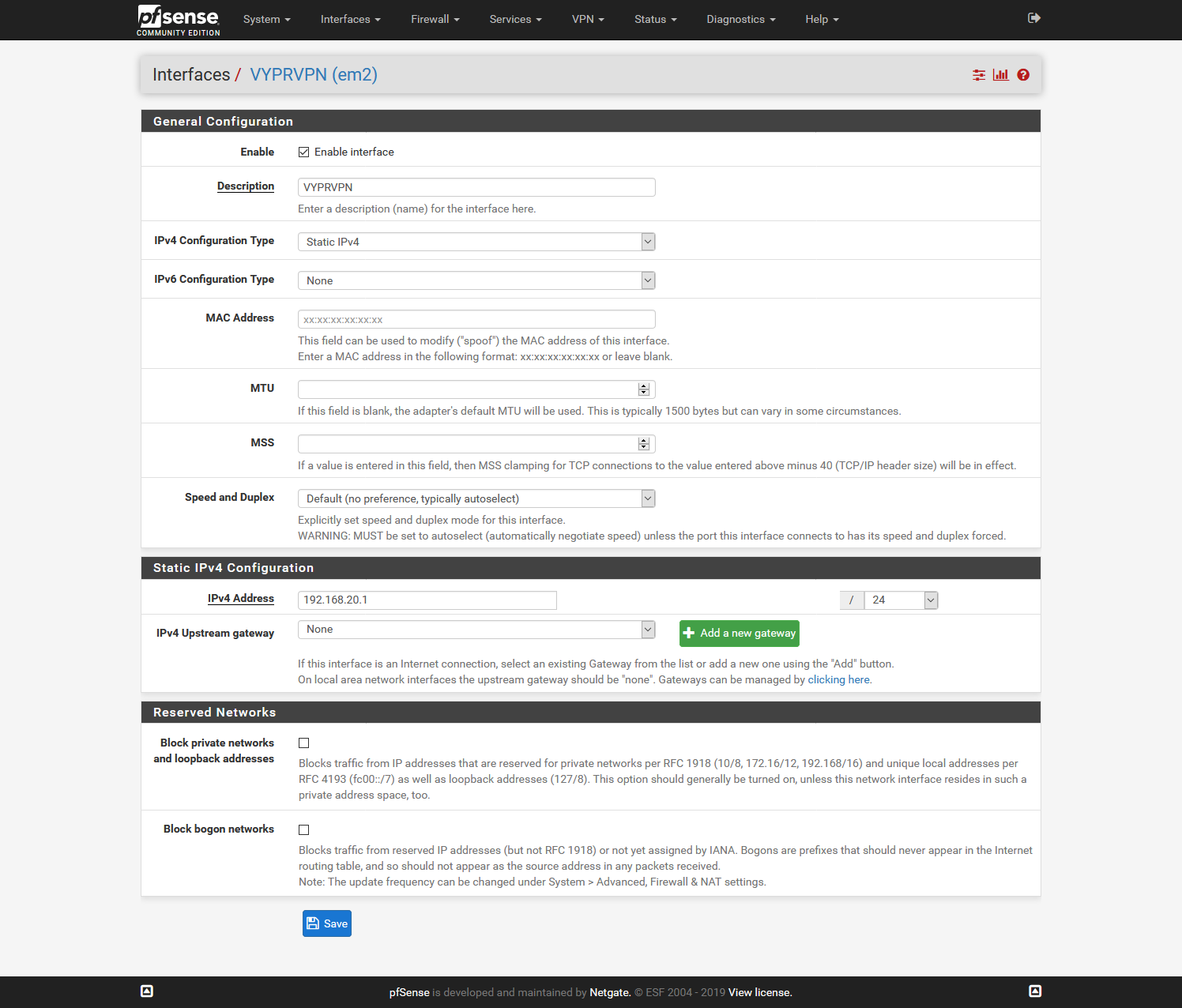

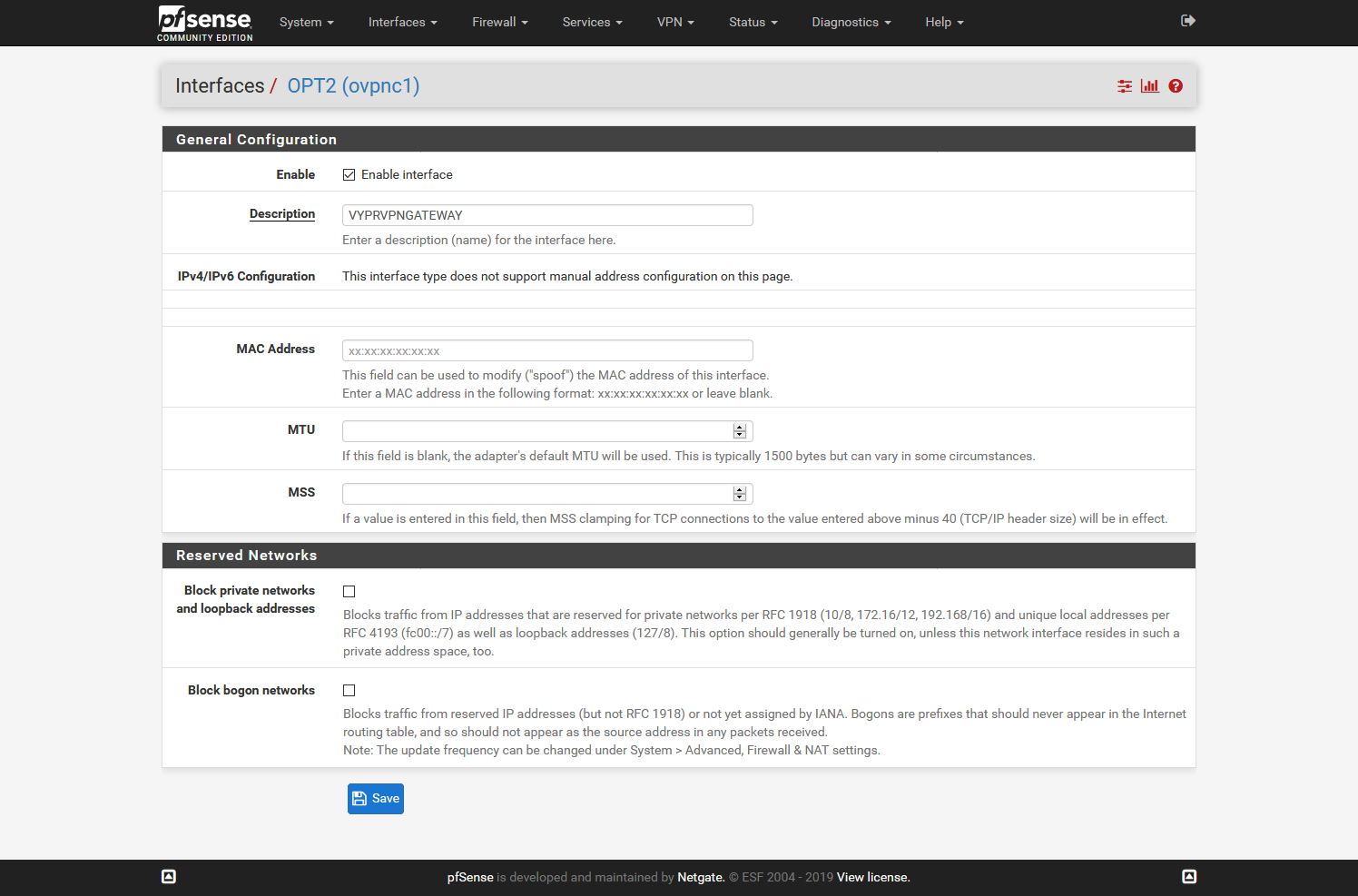

Wir klicken auf das OPT1 Interface und konfigurieren es wie folgt:

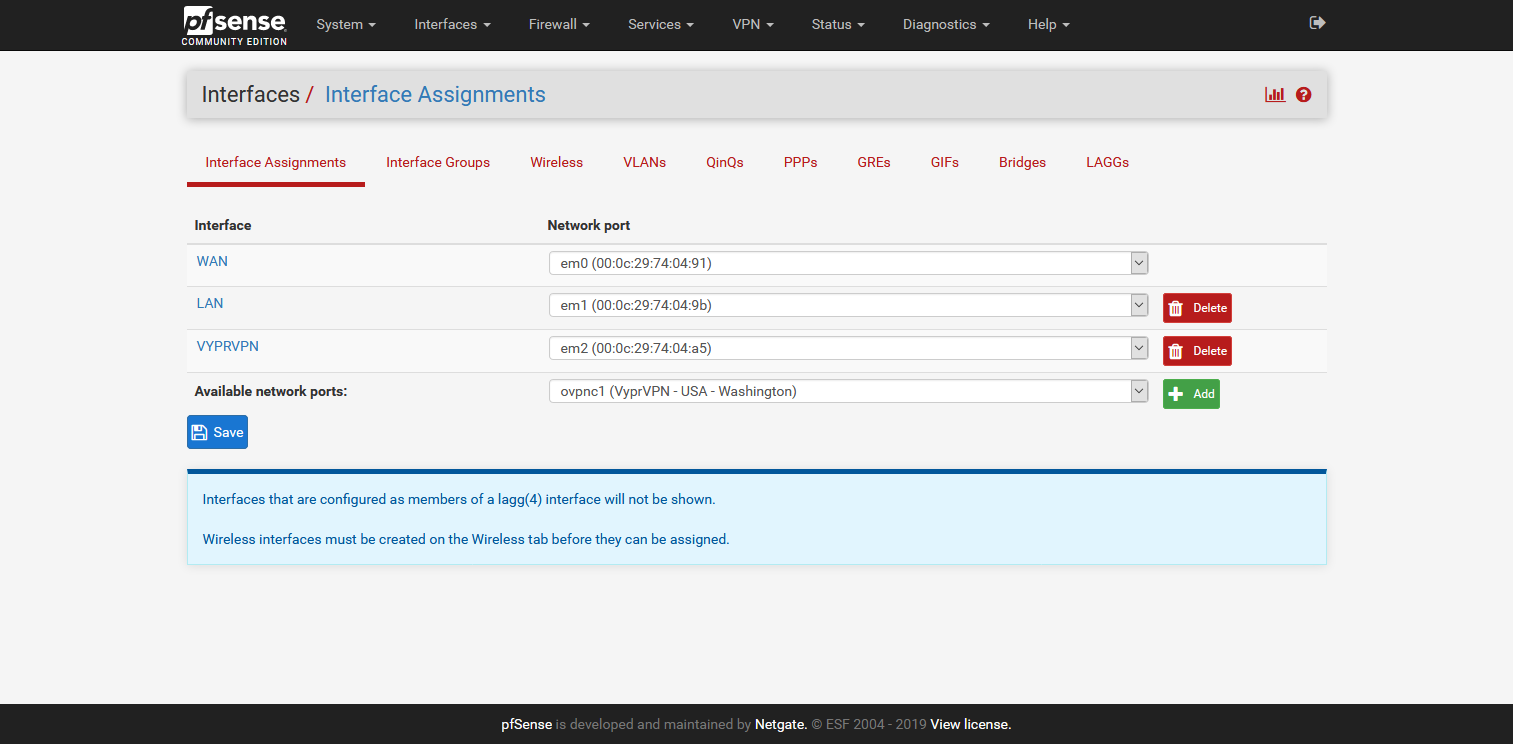

Interfaces > Assigments > Interface Assignments >

Wir fügen das ovpnc1 (VyprVPN - USA - Washington) als Interface hinzu und konfigurieren es wie folgt:

Interfaces > Assigments > Interface Assignments >

6. Gateway Monitoring

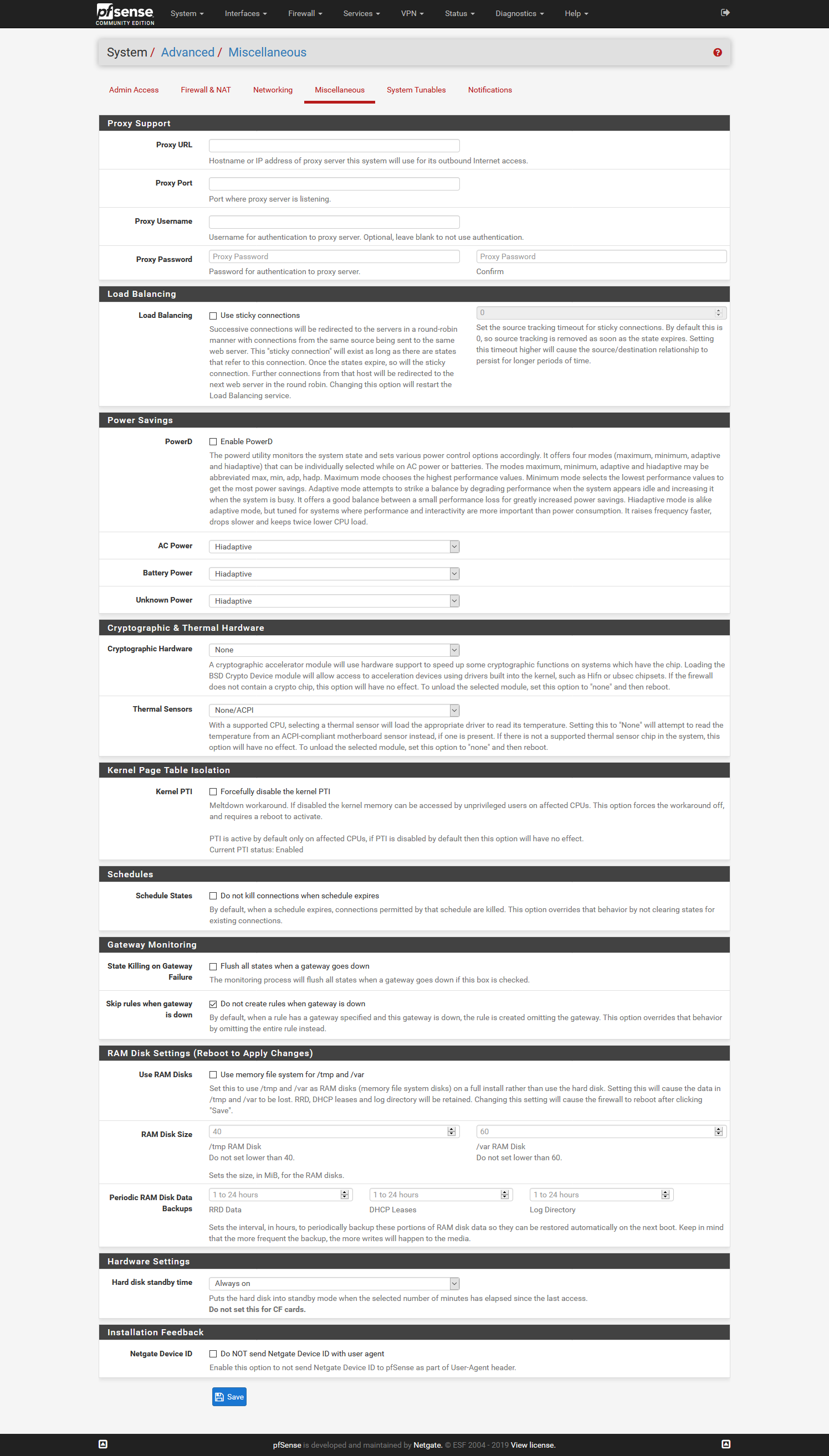

In der Standardkonfiguration ist pfSense so eingestellt, das wenn ein Gateway nicht verfügbar ist, standardmäßig die Regel ohne Gateway erzeugt wird.

Das hat zur folge wenn der OpenVPN Client aus irgendeinem Grund keine Verbindung mehr aufbauen kann, der Internetzugang automatisch über das default Gateway des WAN Interfaces geroutet wird.

Da wir ausschließlich über den VyprVPN Service im Internet unterwegs sein wollen muss die folgende Option aktiviert sein.System > Advanced > Miscellaneous >

Gateway Monitoring

Skip rules when gateway is down: check, Do not create rules when gateway is down

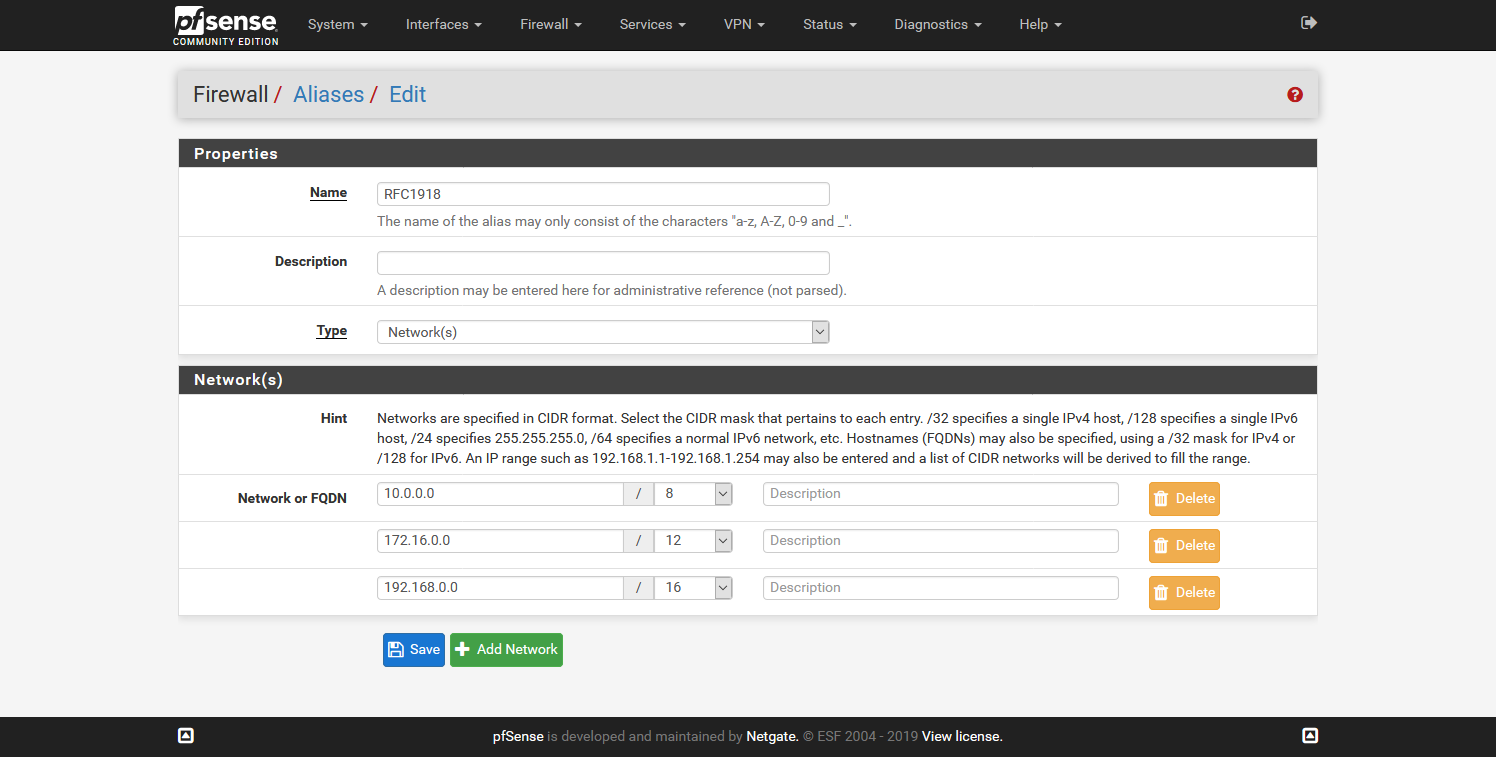

7. Alias für private Netze erstellen

Firewall > Aliases > Add >

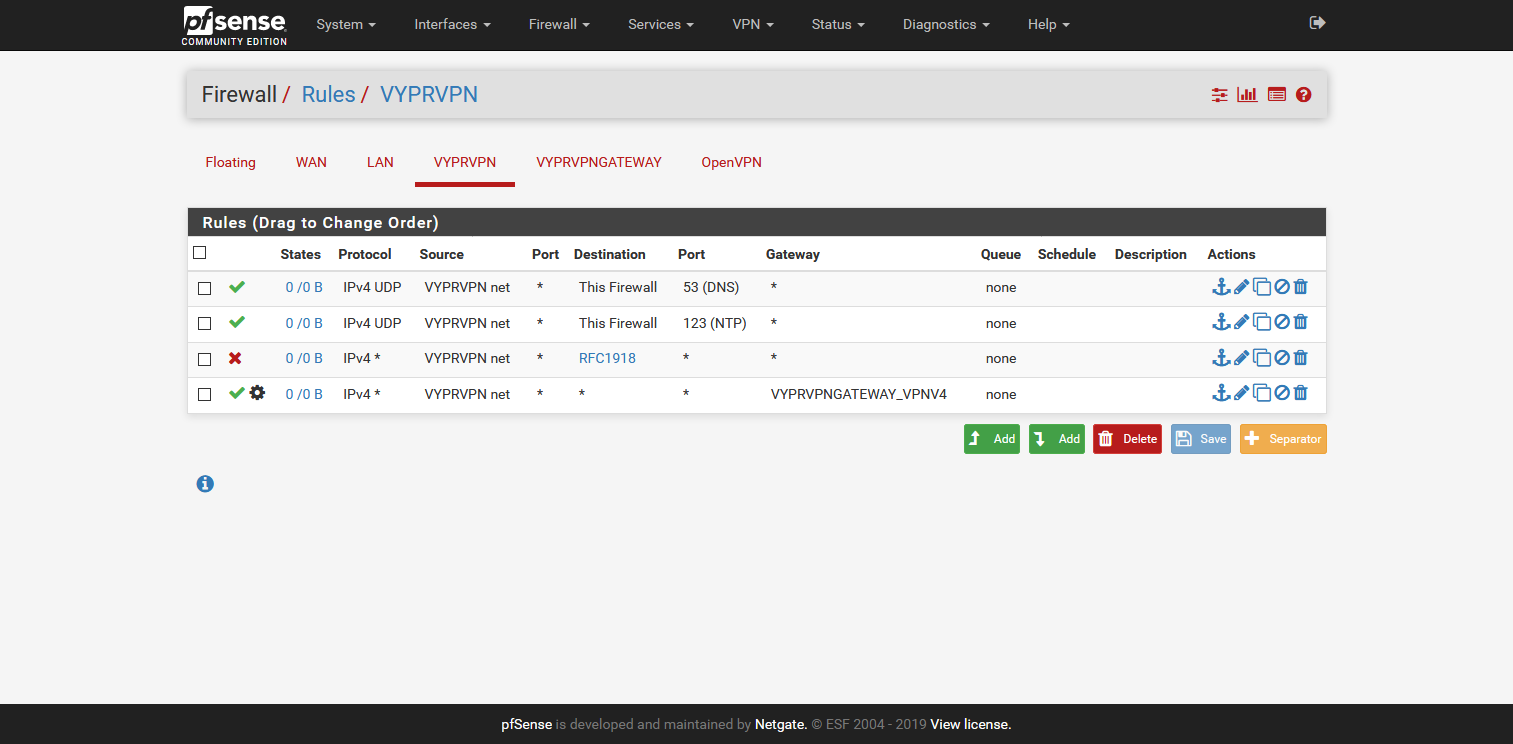

8. Firewall Regeln für VYPRVPN Interface erstellen

Firewall > Rules > VYPRVPN >

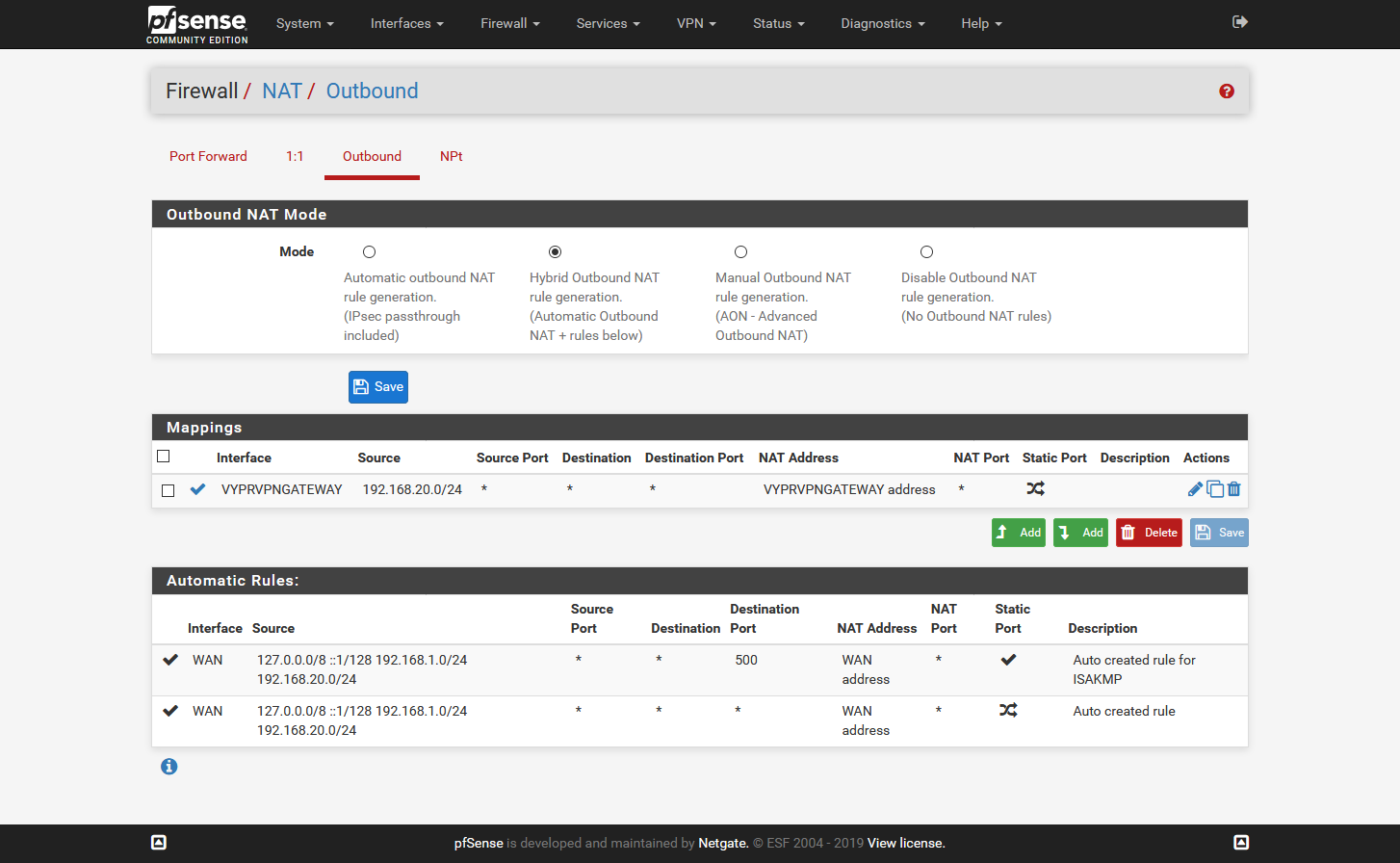

9. NAT Regel für VYPRVPN Interface erstellen

Hier wird eine zusätzliche NAT Regel erstellet die das gesammte Netzwerksegment für das VYPRVPN Interface auf das VYPRVPNGATEWAY Interface umleitet. Somit ist sichergestellt das der gesammte Traffic nur über das VyprVPN Gateway geroutet wird.

Firewall > NAT > Outbound >

10. Neustart OpenVPN Client

Status > OpenVPN >

Restart

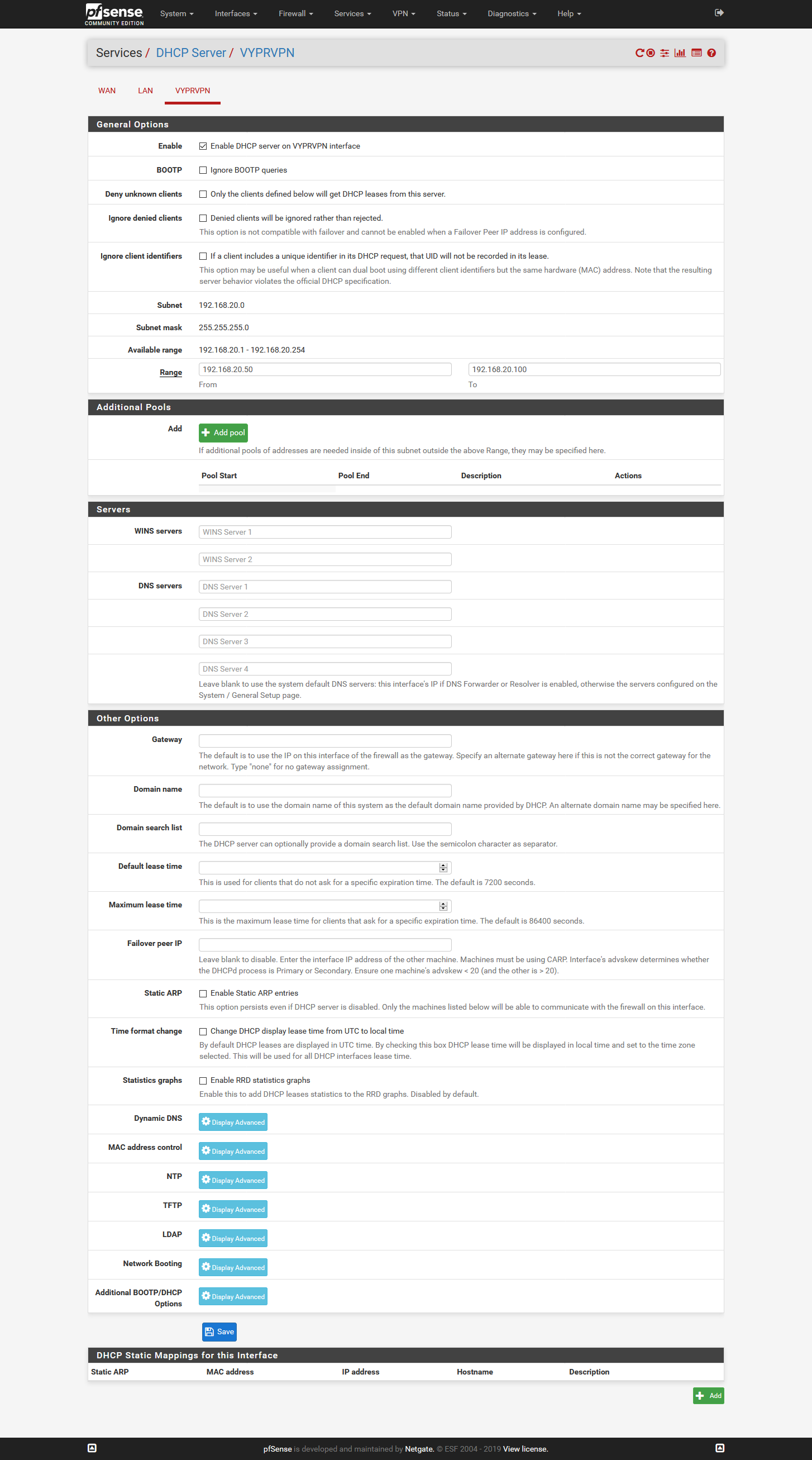

11. DHCP Server auf dem VYPRVPN Intercae aktivieren

Services > DHCP Server > VYPRVPN >