pfBlockerNG и DNSBL

-

Добрый день.

Добавил несколько DNSBL Feeds в каждом по несколько списков.

Все нормально, но оказался заблокированным по DNSBL Virtual IP один из необходимых сайтов.

Журнал dnsbl.log пустой.

Как его включить?

Т.е. как через интерфейс PfSense найти какой список блокирует нужный сайт. -

Уточнение.

Исключения для запрещенных доменов добавлять в Custom Domain WhiteList? -

@lucas1 один из вариантов - да, добавить в whitelist

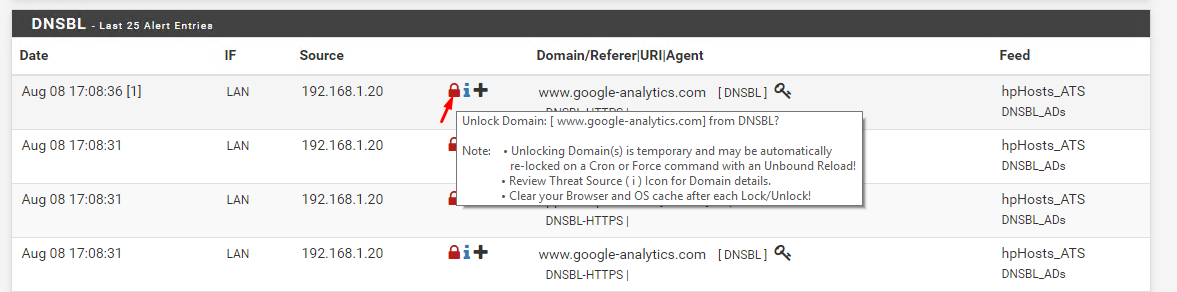

Если в логах не видно - посмотри в алертах какое правило блокировки отрабатывает:

https://192.168.1.1/pfblockerng/pfblockerng_alerts.php

Там же можно быстро добавить в исключения

После добавления в исключения не забывай почистить кэш браузера (как в подсказке указано) -

Добавил определенный FQDN в Custom Domain WhiteList - сработало.

Но в Firewall\pfBlockerNG\Alerts DNSBL не появляются Last Alert Entries.

И для Deny + Add IP to Supress List где он список? -

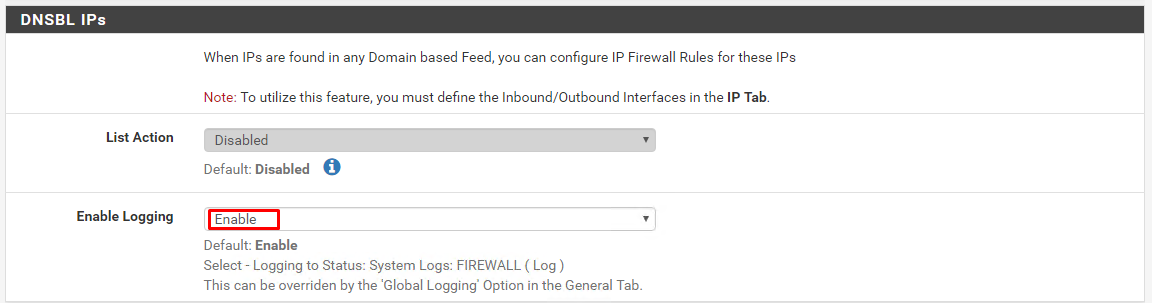

@lucas1 еще проверь на всякий случай логирование

-

Enable Logging - Enable

List Action - Deny Both, а у тебя Disabled.? А почему? Честно говоря описание некоторых параметров какое-то мутное.И где все-таки находится Supress List pfBlockerNG? + на твоем рисунке.

-

@lucas1 у меня disabled потому что я его оставил дефолтным, не менял.

@lucas1 said in pfBlockerNG и DNSBL:

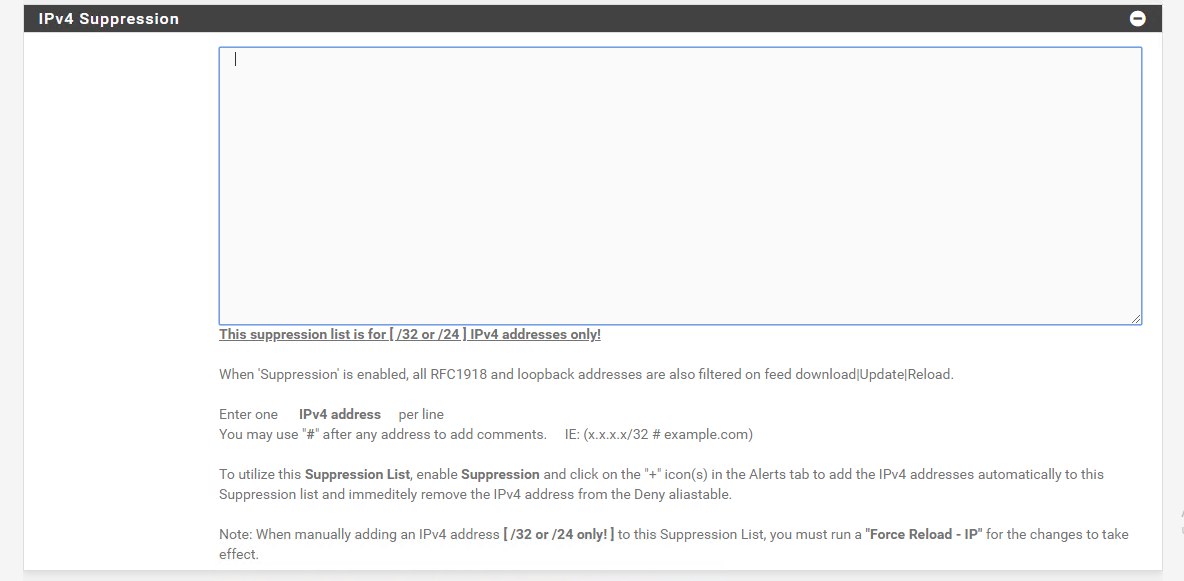

И где все-таки находится Supress List pfBlockerNG? + на твоем рисунке.

это не понял.

-

@Renat

На предидушем рисунке DNSBL last entries с красной стрелкой возле красного замка еще есть i и + в каждой строке. Если подвести курсор к +, то появляется подпись

Add IP to Suppress List.

Такое же и для Deny (IP) - Last Alert Entries. Поэтому и интересует где Suppress List pfBlockerNG.Насчет Disabled - не спорю, но : but most likely ‘Deny Both’ will be the desired option у одного автора.

-

@lucas1 это? https://192.168.1.1/pfblockerng/pfblockerng_ip.php

-

@Renat

Разобрался.Для Deny IP

Alerts can be suppressed using the '+' icon in the Alerts tab and IPs added to the 'pfBlockerNGSuppress' alias - или в этот алиас вручнуюДля DNSBL entries

In Custom Domain Whitelist - вручную

I recommand to use + button in Alert tab to add custom domains to the whitelistУ нас наверное разные версии или pfSense или pfBlockerNG.

У меня поля ввода Supression нет вообще и называется параметр просто Suppression, а не

IPv4 Suppression.Но в Firewall\pfBlockerNG\Alerts Deny IP есть записи, а в DNSBL entries записи так и не появляются. Хотя сами блокировки из загруженных Feeds and Lists на DNSBL Virtual IP

срабатывают.А где еще посмотреть про DNSBL entries - непонятно.

-

@lucas1 said

Для Deny IP

Alerts can be suppressed using the '+' icon in the Alerts tab and IPs added to the 'pfBlockerNGSuppress' alias - или в этот алиас вручную

Для DNSBL entries

In Custom Domain Whitelist - вручную

I recommand to use + button in Alert tab to add custom domains to the whitelistЭто ты где вычитал?

У нас наверное разные версии или pfSense или pfBlockerNG.

у меня из ветки devel

-

@Renat

Для Deny IP - на кнопке I в описании под параметром Suppression.

Для DNSBL entries - в одной инструкции в интернете. Подтверждается практически ручное внесение определенного FQDN в Custom Domain Whitelist для исключения.2.1.4_16 pfBlockerNG без devel.

Только заметил, что есть обновление к нему.

В принципе ладно с DNSBL entries.

Хотя доставляет неудобства.Буду отслеживать через nslookup, если кто-то не сможет зайти на какой-то "нормальный" сайт из Feeds and Lists DNSBL.

Может напишу еще владельцу pfBlockersNG за DNSBL entries.

Пока писал, случайно заметил

DNSBL - Last 10 Alert Entries

Aug 09 20:48:46 Unknown Unknown www.google-analytics.com

Not available for HTTPS alerts EasyPrivacy

DNSBL_EasyList

Aug 09 20:48:31 Unknown Unknown adservice.google.com

Not available for HTTPS alerts SWC

DNSBL_Misc

Found 2 Alert Entries - Insufficient Firewall Alerts found.Появились.

Я вручную днем пробовал через браузер и nslookup разные FQDN для теста из Feeds and Lists DNSBL - не появлялись.

Но nslookup срабатывало на DNSBL Virtual IP.Непонятно тогда, когда эти записи должны появляться. И почему IF и Source - unknown, а у тебя LAN и .1.20 к примеру.

-

@lucas1

Заметил еще одну особенность использования Feeds and Lists DNSBL.

Захожу в браузере на какой-то сайт. А в левом нижнем углу браузера мелькают строки Соединение с (например) counter.yadro.ru, c.bigmir.net, cdn.admixer.net поочереди. Понятно, что с этих FQDN берется реклама или еще что-то.

Но эти FQDN находятся в DNSBL какого-то Feeds and Lists.

Т.е разрешаются в DNSBL Virtual IP.

Браузер ожидает соединение, не получает и замедляется. И показывает сравнительно долго что страница еще не полностью загружена.Это вызывает небольшое недовольство пользователей. Типа долго грузятся страницы.

Но не будешь же вычислять для разных сайтов заблокированные FQDN, которые по какой-то причине находятся в DNSBL, хотя скорее всего не являются вредоносными.

Или не обращать внимания - типа так и должно быть при использовании Feeds and Lists на DNSB?

Не выключать же pfBlockerNG DNSBL. -

@lucas1 вообще в корпоративном сегменте этот модуль нужно осторожно использовать. Таких пересечений может быть множество и всего не учтешь. Если бизнес не просит блокировать рекламу - то не стоит). Другое дело если дома, наткнулся - можно покрутить настройки.

-

@Renat

Вообще-то я не рекламу хочу блокировать, а подозрительные FQDN с malicious software. -

Добрый.

@lucas1 said in pfBlockerNG и DNSBL:

подозрительные FQDN с malicious software.

Если не боитесь слежки

, то для блокирования с пом. ДНС всякой каки можно пользовать ДНС в Сети. Такое есть у Яндекса, AdGuard DNS, OpenDNS

, то для блокирования с пом. ДНС всякой каки можно пользовать ДНС в Сети. Такое есть у Яндекса, AdGuard DNS, OpenDNSУстанавливаете в настройках пф нужные ДНС , правилами Port forward на ЛАН принудительно заворачиваете ВСЕ днс-запросы из ЛАН на адрес пф, чистите кеш ДНС на пф и на клиентах , проверяете. Всё.