[risolto] OpenVpn site to site

-

Allora ho cambiato la connessione telecom no bridge con una fastweb con ip statico pubblico.

Quindi adesso sulla WAN dei due pfsense ho due indirizzi pubblici statici con il proprio gateway.

Ho anche cambiato nella configurazione della VPN, ho inserito nelle opzioni:

push "route 192.168.0.0 255.255.255.0" lato server

push "route 192.168.1.0 255.255.255.0" lato clientAdesso riesco a pingare il pfsense della sede remota usando lo strumento ping del pfsense, da un client qualsiasi non funziona in entrambi i sensi.

Quindi sto migliorando la situazione ma ho ancora qualche blocco.

-

Ok ma non dovrebbe essere necessario inserire push. Poi tieni presente che e' normale non riuscire a pingare da pfsense. I ping vanno fatti da client a client.

Togli i push e assicurati di aver definito gli indirizzi remoti e se i ping non passano controlla il firewall

Oltre alla regola sul tab openvpn any to any dovrai crearne una che permetta di andare da lan a openvpn -

ho tolto il push.

Questo è la routing table lato server:

default 88.xxx.xxx.153 UGS 7189 1500 re1

88.xxx.xxx.152/29 link#2 U 156956 1500 re1

88.xxx.xxx.155 link#2 UHS 0 16384 lo0

89.xxx.xxx.59 88.xxx.xxx.153 UGHS 15344 1500 re1

127.0.0.1 link#4 UH 144 16384 lo0

172.17.0.1 link#7 UHS 0 16384 lo0

172.17.0.2 link#7 UH 1012 1500 ovpns1

192.168.0.0/24 172.17.0.2 UGS 0 1500 ovpns1

192.168.1.0/24 link#1 U 3950953 1500 re0

192.168.1.254 link#1 UHS 3 16384 lo0 -

questo lato client:

default 89.xxx.xxx.33 UGS 202776 1500 re0

88.xxx.xxx.155 89.xxx.xxx.33 UGHS 22604 1500 re0

89.xxx.xxx.32/27 link#1 U 163312 1500 re0

89.xxx.xxx.59 link#1 UHS 7 16384 lo0

127.0.0.1 link#4 UH 602 16384 lo0

172.17.0.1 link#7 UH 8401 1500 ovpnc1

172.17.0.2 link#7 UHS 0 16384 lo0

192.168.0.0/24 link#2 U 2467419 1500 re1

192.168.0.133 link#2 UHS 0 16384 lo0

192.168.1.0/24 172.17.0.1 UGS 19 1500 ovpnc1 -

sembra corretto

server

sede b server per andare alla rete 192.168.0.0/24 passa per il tunnel 172

192.168.0.0/24 172.17.0.2 UGS 0 1500 ovpns1

sede a client per andare alla rete 192.168.1.0/21 passa per il tunnel 172

192.168.1.0/24 172.17.0.1 UGS 19 1500 ovpnc1a questo punto se il tunnel è up e non funziona il ping tra 2 client della sede a e sede b controlla il firewall se sono macchine windows controlla anche il firewall di windows

-

Grazie.

Il ping riesco a farlo da pfsense SEDE A ad un client SEDE B e viceversa, ma se provo da client sede A a client sede B e viceversa non va.

Riesco da client a pingare gli ip del tunnel e l'ip pubblico della sede remota.

I firewall dei client (win10) sono disabilitati.

-

ok hai messo un regola che permetta il traffico da LAN a OpenVPN? hai niente nel log del firewall quando provi a pingare?

-

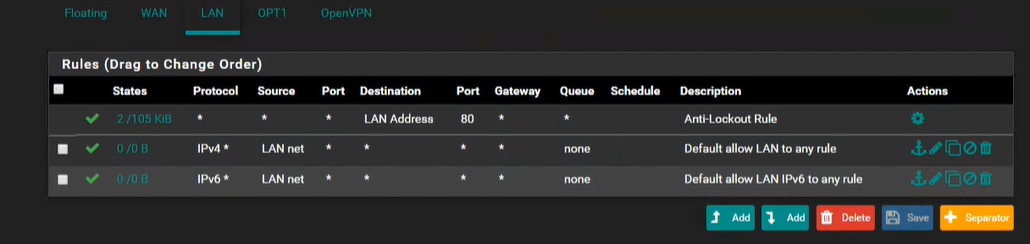

ho questa configurazione:

-

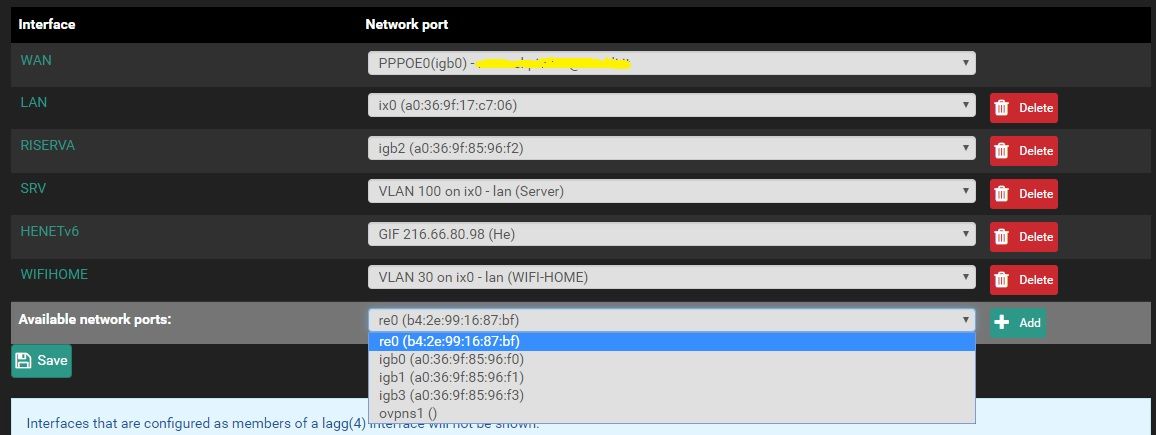

Openvpn ha la stessa regola? ripeto sul log del firewall hai niente di utile? l'interfaccia OPT1 che indirizzi ip usa sicuro che i client non siano collegati li? se riesci a pingare da pfsense il tunnel e i client dall'altra parte ormai ci sei la configurazione di openvpn è apposto ci deve essere qualcos'altro che blocca i client che sia firewall o un altro router in mezzo. tra l'altro gli stati di quelle regole sono 0/0 quindi non sono mai state applicate/non è mai passato traffico se non sulla porta 80 che è l'anti-lockout per configurare pfsense

-

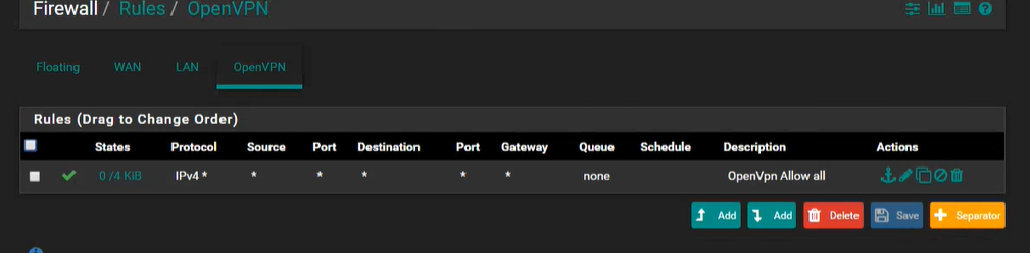

Openvpn rule, tutto permesso. IPv 4 * * * * *

log del firewall non vedo nulla facendo il ping.

OPT1 172.17.0.1

Si ci sono degli switch layer 3, ma sono con la configurazione di default.

C'è un pò di traffico, quando era 0/0 l'avevo riavviato.

-

e hai messo come tunnel 172.17 la stessa net che usi per OPT1 ? o hai attivato l'interfaccia ovpns1 ? quella non va ne attivata ne assegnata

deve rimanere li

-

ho tolto OPT1, ma con o senza il risultato non cambia. Avevo abilitato la porta perchè era stata creata con OpenVpn è pensavo che potesse essere lì il problema ma effettivamente non ho trovato documentazione in merito.

sulla sede A ho un server su 192.168.0.254, facendo il ping da pfsense sede B riesco a raggiungerlo, se provo da un client sede B non riesco.

Considera che il firewall della sede B è il gateway della 192.168.1.0/24, quindi quando il destinario è 192.168.0.0/24 da 192.168.1.0/24 che non sia il firewall, no va.

-

@johnpoz

site A 192.168.0.0

site B 192.168.1.0pfsense inside Site B can ping 192.168.0.254 where there is a server, can ping tunnel 172.17

client connected to Site B can't ping anything inside 192.168.0.0/24default 88.xxx.xxx.153 UGS 7189 1500 re1

88.xxx.xxx.152/29 link#2 U 156956 1500 re1

88.xxx.xxx.155 link#2 UHS 0 16384 lo0

89.xxx.xxx.59 88.xxx.xxx.153 UGHS 15344 1500 re1

127.0.0.1 link#4 UH 144 16384 lo0

172.17.0.1 link#7 UHS 0 16384 lo0

172.17.0.2 link#7 UH 1012 1500 ovpns1

192.168.0.0/24 172.17.0.2 UGS 0 1500 ovpns1

192.168.1.0/24 link#1 U 3950953 1500 re0

192.168.1.254 link#1 UHS 3 16384 lo0can you give him some advice?

-

Does the server he is pinging allow pings from that source network - more then likely its firewall would prevent that. Out of the box for example windows doesn't allow pings from other networks.

What are the rules on the vpn interfaces.. you have this

you have this.

A 192.168.0/24 --- pfsenseA --- 172.17.0/30 (tunnel) ---- pfsenseB ---- 192.168.1/24 B

When you ping B from A, B has to allow A network to ping it.. What are the server firewall settings?

What about the routes on the other side. Pfsense A has to know how to get to B, and pfsense B has to know how to get to A

-

qundi @muttley devi verificare le regole del firewall sia su sede A che su sede B

le interfacce LAN -Openvpn-Openvpn-LAN devono poter comunicare tra lorola regola che mi hai mostrato prima permette tutto su quella interfaccia ma non hai mostrato cosa hai su OpenVPN poi abiliti il traffico anche sull'altra sede

-

ti posto openvpn, è lo stesso su entrambi i firewall

-

grazie @kiokoman , finalmente ho risolto.

La configurazione era corretta, il problema era lo switch layer3 della sede A.

Aveva come IP di management la stessa subnet della LAN, l'ho sostituito con un altro tanto per rimediare velocemente.

Adesso devo cercare di inoltrare le richieste al server DNS interno, ma questa è un'altra storia.... -

ohh felice che hai risolto, ottimo ! per il dns se hai bisogno chiedi pure !