OpenVpn в режиме Remote Access ssl/tls+user auth (AD)

-

Добрый день!

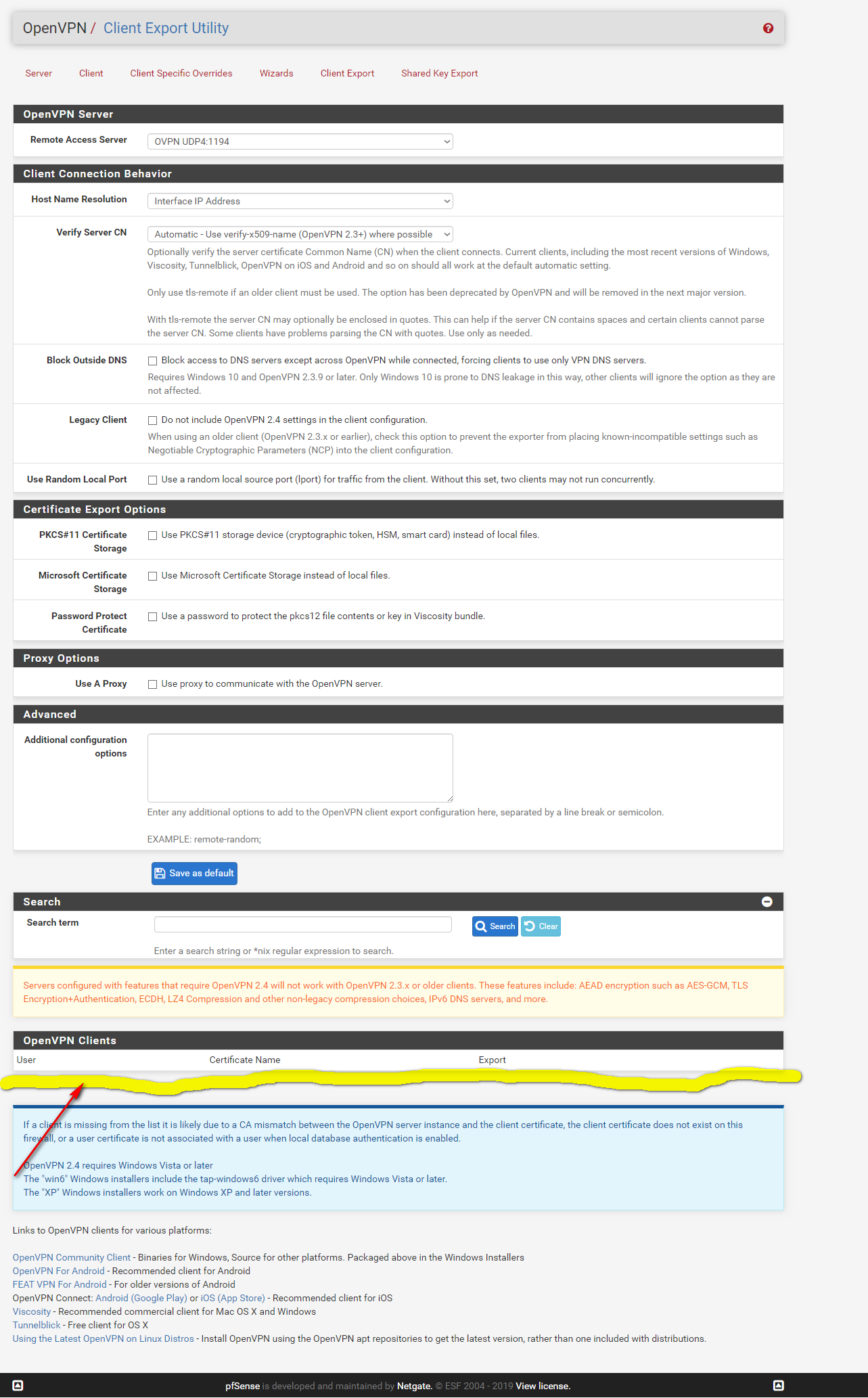

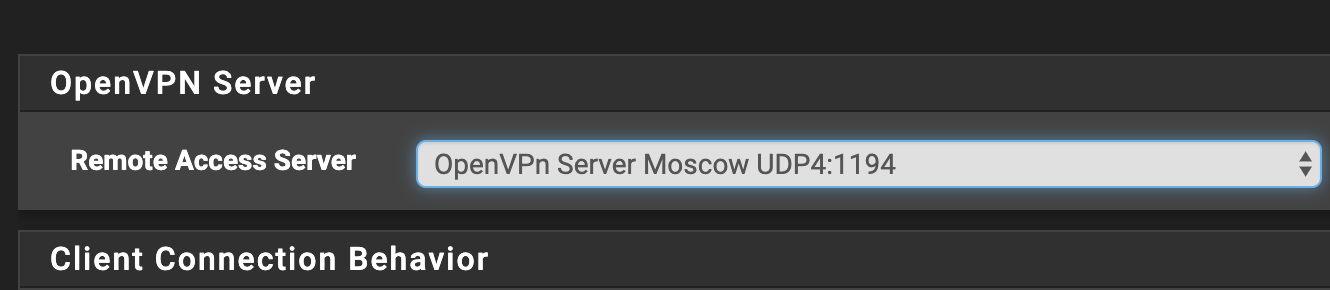

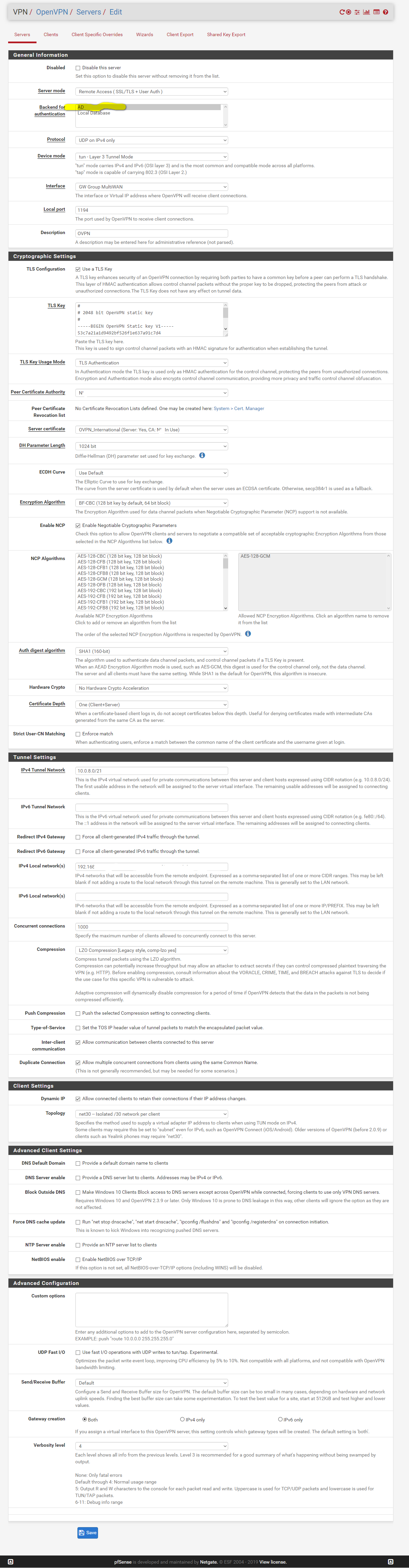

Есть pfsense 2.4.4-RELEASE (amd64) на нем настроен OpenVpn в режиме Remote Access (user auth) , пользователи AD. Все работает хорошо! Возникла потребность перевести OpenVpn в режиме Remote Access ssl/tls+user auth (AD), то есть помимо авторизации должен быть еще сертификат у каждого удаленного пользователя , подключающегося по OpenVpn. Переведя OpenVpn в режиме Remote Access ssl/tls+user auth во вкладке OpenVPN/Client Export Utility не появляются клиенты из AD (см. во вложении) . Как изготавливать доменным пользователям сертификаты для подключений по OpenVPN? Подскажите, пожалуйста, буду рад!

-

@lexsnork

Здр

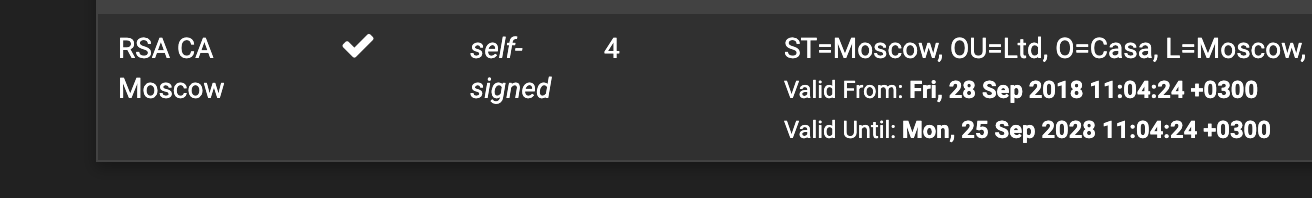

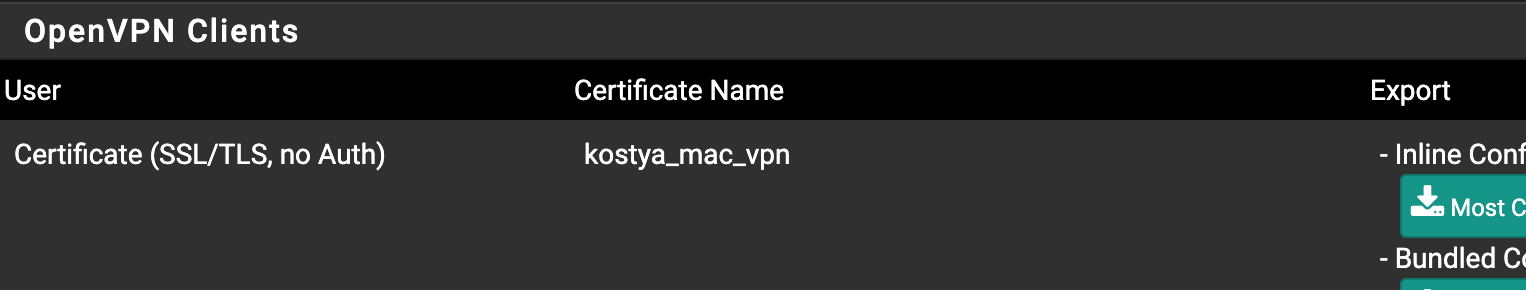

1.Вам надо через меню /System/Certificate Manager/CAs

создать или импортировать сертификат CA

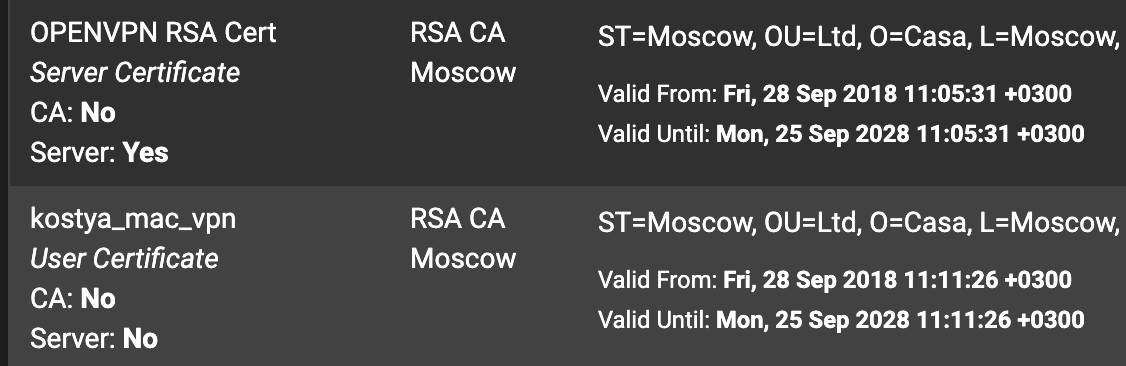

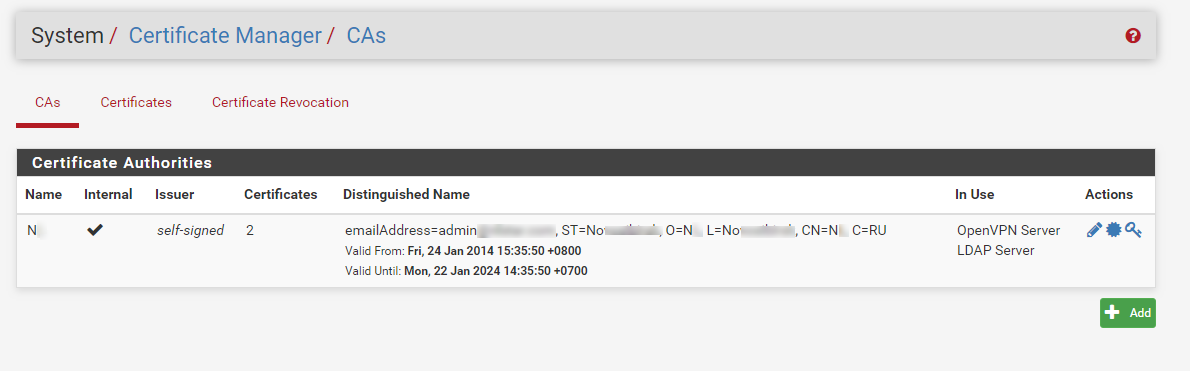

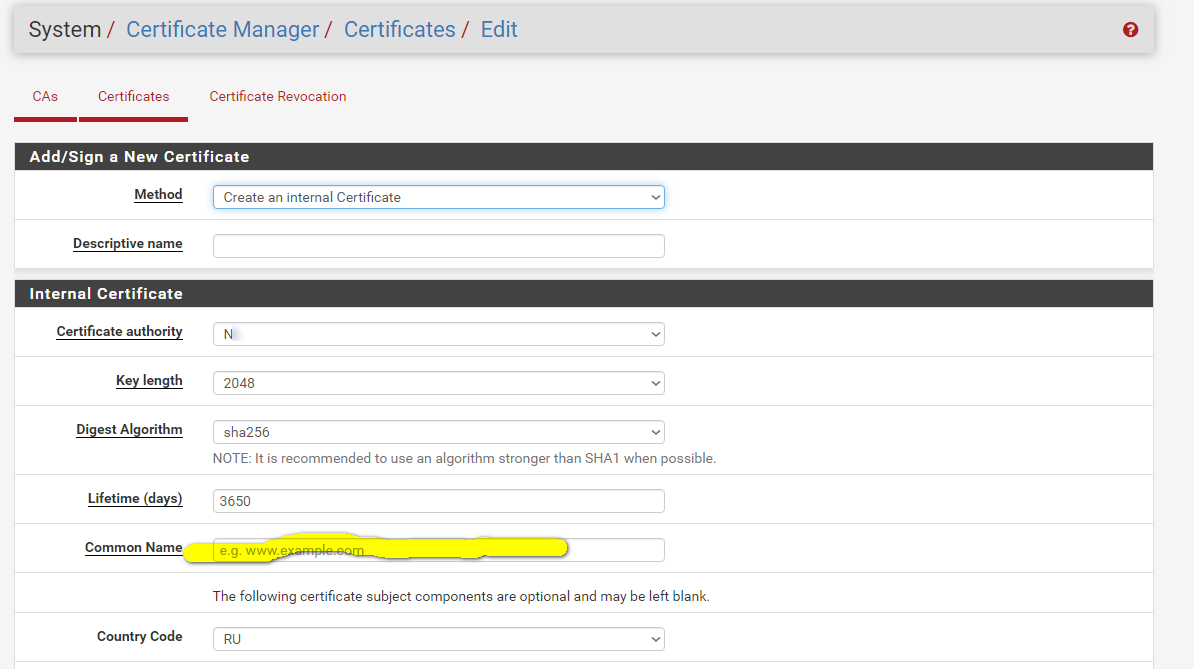

2 . в меню /System/Certificate Manager/Certificates Вам надо создать или импортировать сертификаты для клиентов и для OpenVpn сервера

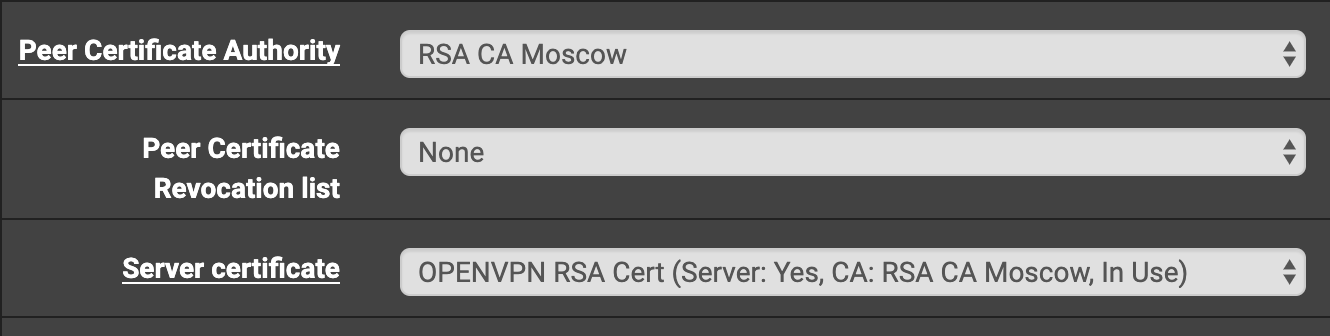

- В настройках Openvpn сервера выбрать нужный CA-сертификат и сертификат сервера

После всего этого у Вас должны появиться в Client Export все клиентские сертификаты для нужного OpenVPN сервера , подписанные этим сертификатом CA

-

Добрый день, Константин!

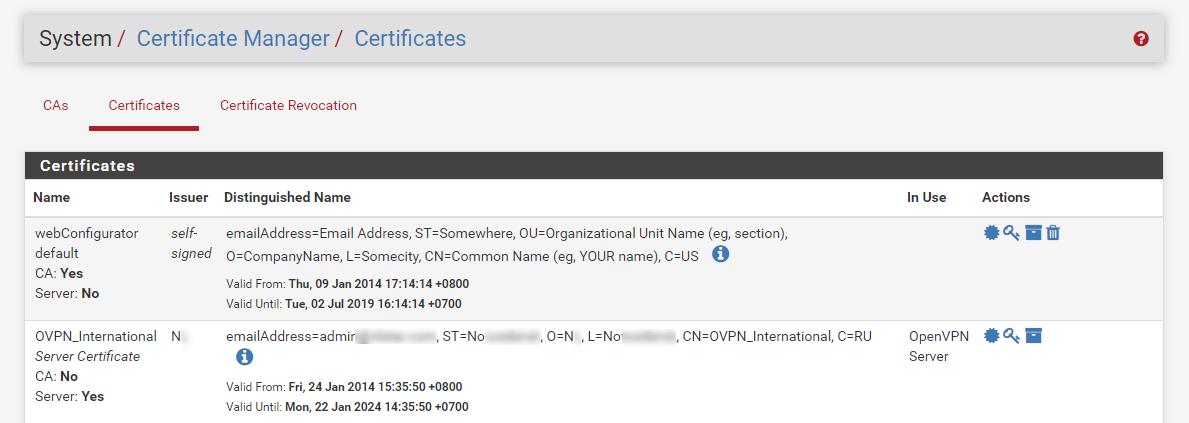

То что вы описали, это уже сделано было, вот скриншоты

Вот весь вопрос, как импортировать из Active Directory пользователей и создавать для них сертификаты???

Создавать в домене MS сервер сертификатов и оттуда импортировать? Очень нужно, подскажите как? -

@lexsnork Здр

Утилита "Client Export Utility" использует сертификаты , которые "зашиты" в PFSense. Каким образом они туда попадут , будут импортированы или созданы, неважно .

Можно идти 3-мя путями- Это создать один сертификат на всех пользователей, на его базе создать файл конфигурации и эту конфигурацию установить всем клиентам (имя пользователя и пароль остаются для каждого пользователя свои)

- Это создать n-ое количество клиентов на PF и для каждого создать/импортировать сертификаты , в этом случае утилита сгенерирует конфиг для каждого пользователя .

- Создать тестового пользователя в PF , сгенерировать для него ovpn файл, и потом уже для каждого пользователя создавать на базе этого файла свой конфиг , меняя только сертификат, tls ключ вручную

-

@Konstanti приветствую!

У нас на данный момент 250 доменных пользователей на удаленке работает, хотелось бы безболезненно для них, просто добавить свой сертификат к ним в конфигурацию и они дальше работали, после переподключения.

1 вариант не пойдет, не вижу смысла в нем, один на всех. 2 -й вариант, как я понимаю, создаются локальные пользователи, создается сертификат для них, это понятно, но тогда будет двойная аутентификация для пользователя, сейчас у них один логин\пароль для подключения OpenVPN (LDAP) и доменная учетка (AD) .

3-й вариант я не понял, по моему это сложно, можете объяснить по подробнее?

Других вариантов, как я понял нет в нашем случае? Импортировать из Active Directory пользователей и создавать для них сертификаты не получится? -

@lexsnork

3-й вариант для того , что создать один базовый конфиг на базе утилиты

А потом уже , не заводя пользователей в PF, генерить где-то для каждого сертификат и уже ручками на базе этого файла поменять там сертификат пользователя и ключи .

Связка серт+ имя пользователя и пароль - тоже двойная аутентификация . Сначала проверяется сертификат , а потом уже авторизация в AD.В сети есть много скриптов для генерации конфига клиента и создания сертификатов

-

@Konstanti добрый день!

Все оказалось довольно просто, без танцев с бубном. Учетки из домена подтянулись , если прописать точное название доменного логина в поле Common Name. Странно, что нигде нет упоминания в документации и на форумах.

-

Странно, что нигде нет упоминания в документации и на форумах.

AD + Radius есть в оф. доке https://docs.netgate.com/pfsense/en/latest/vpn/openvpn/authenticating-openvpn-users-with-radius-via-active-directory.html

Причем с импортом серт-ов прямо в Хранилище серт-ов Windows.

Основа в оф. доке, видимо, отсюда vorkbaard.nl/set-up-openvpn-on-pfsense-with-user-certificates-and-active-directory-authentication/если прописать точное название доменного логина в поле Common Name.

В каком формате из?

CORP\user

CORP\user@corp.firma.loc

user@corp

user@corp.firma.loc

user -