Ipsec и 2 сети с одинаковой адресацией

-

Добрый всем вечер.

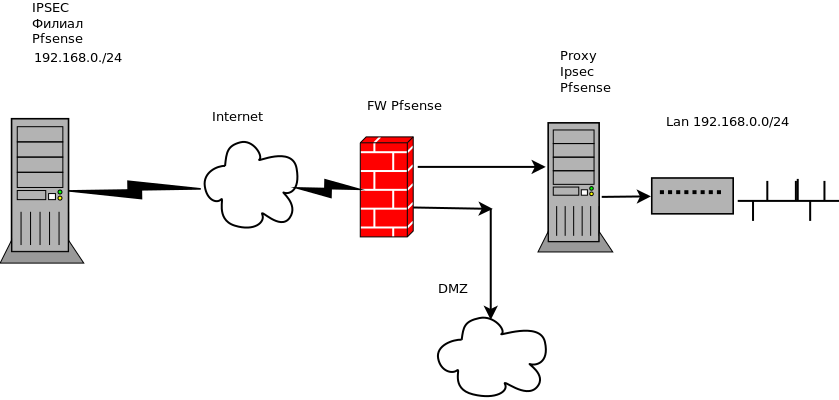

Возникла нужда объединить 2 сети по Ipsec. Адресация сетей одинакова, естественно никто ничего менять не хочет. Все настроено, работает ( тестовый вариант с другой адресацией). Какие варианты?- В Linux это можно сделать через PREROUTING / POSTROUTING NETMAP. В PF есть такая возможность? Или можно как -то штатными средствами?

- Nat 1 1 - Муторно колотить, да и двойной нат как себя поведет- не знаю.

- Товарищи из филиала хотят повесить 2 IP на 1 карту, +маршрут происать и прописать еще 1 шлюз по умолчанию (???????), мол у них все работает. Пока послал, но время поджимает.

С уважением

Павел

-

@pavelmil здр.

С обеих сторон туннеля, что стоит? С Вашей понятно, это PF. Сети с одинаковой адресацией я бы лично об'единял на L2. Например, openvpn в режиме tap. Или используя Netgraph freebsd. Я пока не совсем улавливаю, как пакет для одной и той же сети может попасть в маршрутизатор.( за исключением пакетов для самого маршрутизатора)Ps. В принципе, почитав про iptables, стало понятно, как это выглядит на практике. Обмануть маршрутизатор на lan интерфейсе можно, а вот можно ли обмануть маршрутизатор на вх/выходе из туннеля я пока не знаю. Надо подумать.

-

Нарисую схему попозже. Сейчас кроме планшета ничего нет.

-

@pavelmil Да , нарисуйте пожалуйста , если не сложно

Просто я понимаю , как можно изменить ip пакет на входе/выходе lan интерфейса . А вот как его менять без лишних телодвижений на вх /вых туннеля я пока не очень понимаю .Предварительно , я бы пробовал делать так (верхняя строчка это адрес источника , нижняя адрес назначения)

192.168.15.5->Lan интерфейс без изменений -> туннель->Lan интерфейс (192.168.25.5)-> Хост

192.168.25.6->Lan интерфейс (меняем на 192.168.15.6) ->туннель-> Lan интерфейс без изменений -> хост (192.168.15.6)И обратно меняем зеркально

Пока лично для меня непонятно :- как отреагирует ядро на селекторы трафика 192.168.15.0/24 == 192.168.15.0/24

- будет ли ядро пихать в туннель пакеты с адресом источника и назначения из одной сети

если на пункты 1 и 2 ответ положительный , то такая схема мб реализована

Не совсем штатными средствами , но все-таки можно пробовать -

Добрый.

wiki.opnsense.org/manual/how-tos/ipsec-s2s-binat.html

sysadms.de/2018/09/client-vpn-zugriff-in-ipsec-site-to-site-netze-unter-pfsense/

sysadms.de/2018/09/site-to-site-ipsec-vpn-bei-gleichen-netzen/ -

Сети одинаковы, В тестовом режиме с другой сеткой филиала все работает. Хочется пропустить весь трафик через свое оборудование. -

@pavelmil

Здр

попробуйте сделать , как показал Werter , используя Nat/Binat с обеих сторон туннеля. 3-я ссылка на немецком -

Спасибо, попробую.

С уважением

Павел -

Спасибо, все заработало. Непонятно следующее. Канал поднимается (фаза 1 и 2) при запросах с обеих сторон.

Комп. 1 ( филиал) не может подключится по RDP к Комп. 1 ( офис). После подключения Комп. 1 ( офис) к Комп. 1 ( филиал, RDP ), связь в обе стороны. Настройки основного FW? ESP забыл открыть?

С уважением

Павел -

@pavelmil

Для этого существуют ЛОГИ. Всегда смотрите ЛОГИ.Зы. А теперь представьте, что кто-то с ноутом из дома и ви-фи роутером, к -ый (внезапно) тоже выдает 192.168.0.0/24 подключается к вашей "котовасии"? Представили? В сотый раз убеждаюсь ,что за сеть 192.168.0.0 НА РАБОТЕ - гнать ссаными тряпками. За профнепригодность.