Problema PfSense Firewall rete Wi-Fi Guest isolata con VLAN AP Unifi

-

Buongiorno a tutti,

come da titolo vorrei capire come aggiungere una rete guest Isolata su un altra subnet nella mia infrastruttura cosi composta:

router Cisco collegato a PfSense, dalla porta lan di PfSense parte un cavo collegato direttamente ad uno switch managed poe dove sono collegate varie periferiche e altri switch non-managed,

ora la rete wifi è gestita da 4 acces point (2 UniFi AP-AC-Pro e 2 UniFi AP-AC-LR) di cui solo due sono collegati allo switch managed-poe (la rete guest dovrebbe essere accessibile solo da questi2 collegati allo switch poe),

gli access point unify hanno già una funzione rete "Guest" e un opzione che dovrebbe isolare i dispositivi dalla mia rete ma se mi connetto in quel modo riesco comunque a fare una scansione IP/Porte sulla mia rete aziendale

vorrei fare in modo da assegnare un altra subnet che comunichi solo con internet ai dispositivi che si connettono alla rete Guest,

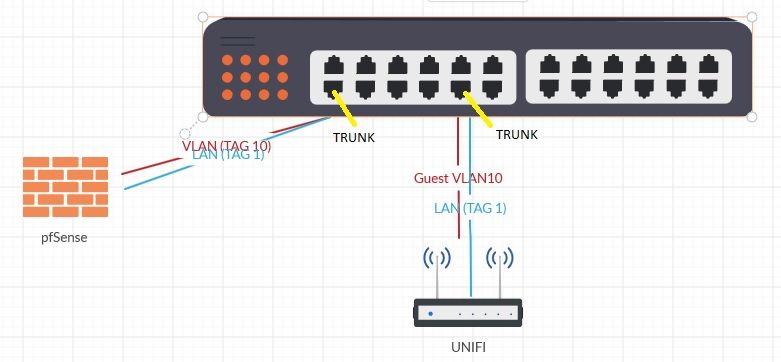

credo di poter fare questo con la funzione VLAN visto che ho uno switch managed quindi sullo stesso cavo che si connette agli access point passeranno due reti lan.. ma non capisco se devo assegnare un tag e quindi modificare anche la rete lan "normale"

volevo sapere come fare questo su tramite PfSense senza rivoluzionare tutta la configurazione(varie regole su vari ip pubblici lato wan che ho configurato, server openvpn con 20 utenti che si collegano free radius otp etc)

grazie mille in anticipo -

si, crei una vlan sul pfsense con il tag che vuoi (che non sia tag 1.. ) attivi la nuova interfaccia con la sub che vuoi e poi ti fai le regole sul firewall , fai passare quella vlan sul trunk del tuo switch e assegni quella rete taggata alla rete guest degli access point. è più facile a dirsi che a farsi.. non so che switch managed hai.

deve venir fuori qualcosa di simile a questo ->

-

@kiokoman Ok grazie, quello che non capisco è se devo cambiare qualcosa anche sulla lan , nel senso devo assegnare per forza il tag1 alla LAN, quindi devo andare a modificare qualcosa rischio di incasinare tutte le configurazioni gia presenti sulla lan?oppure il tag 1 è gia assegnato alla lan di default?

i switch sono HPE JL385A -

tag 1 e assegnato di default alla lan. per quello ho scritto "(che non sia tag 1..)" . non devi fare/modificare niente della lan

-

ok grazie proverò a breve :)