Wireguard in vm hinter pfSense (verbindung ok aber kein traffic zum lan)

-

-

Hallo,

meine erster Frage hier muss sein: Warum braucht man Wireguard, wenn man OpenVPN bereits auf der pfSense integriert hat?

Wie dem auch sei, umsetzbar sollte es sein.

Allerdings verstehe ich deinen Aufbau trotz Grafik nicht. VM1, VM2 und der Switch mit den Clients liegen auf demselben Netz / VSwitch?

Und auf diesem hast du 2 Netze definiert (192.168.2.0/24, 192.168.1.0/24)? Und was liegt in diesen? -

Ich habe mich für wireguard entschieden weil es deutlichweniger Overhead produziert und openvpn für meine zwecke einfach zu umfangreich ist (Es geht sich nur um mich als client).

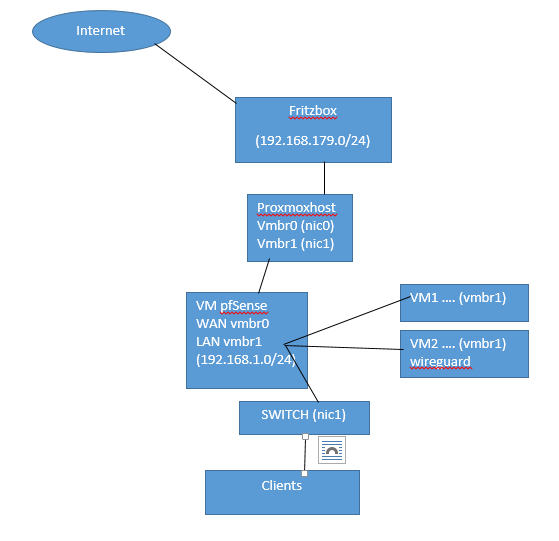

Die Fritzbox ist mein Router für das Internert über Kabel und stellt das Private netz 192.168.79.0/24 zur verfügung.

In diesem Netz befindet sich mein Server mit Proxmox auf welchem mehrere vm´s laufen.

Die VM1 ist mein pfSense und hat zugriff auf die bidges vmbr0 (fritzboxnetz) und vmbr1 internes netz.

pfSense stellt über die vmbr1 das netz 192.168.1.0/24 bereit.

die VM auf der Wireguard läuft erhält die IP 192.168.1.110 und Wireguard intern wird das netz 192.168.2.0/24 genutzt (Welches als Statische route in pfSense Konfiguriert ist.Der Port den Wireguard nutzt ist in pfSense freigegeben und per NAT weitergeleitet sowie in der fritzbox für pfSense freigegeben.

Wie oben geschrieben bekomme ich als Client auch eine verbindung zum server aber sonst keinen weiteren traffic.

-

Ob du dir damit das Leben tatsächlich leichter machst als mit OpenVPN...

Aber gut, es sollte funktionieren, wenn

- du auf dem VPN Client eine Route für das Netz 192.168.1.0/24 zum VPN Server hast.

Hast du diese? Zeige mal die IPv4 Routing-Tabelle eines Clients zur Zeit einer bestehenden VPN-Verbindung (auf Windows "route print"). - die Wireguard-VM Masquerading (S-NAT) Richtung vmbr1 macht.

- du auf dem VPN Client eine Route für das Netz 192.168.1.0/24 zum VPN Server hast.

-

Hallo,

danke für die Tips. ich habe mir das routing angesehen und das passt so. iptables habe ich über masquerade gelöst.

Da alles nichts genutz hat habe ich auf der vm die Packete mitgeschnitten und mir ist aufgefallen das die packete nicht geforwarded werden. Die Lösung war ip4 forwarding in der sysctl.conf einschalten.Ein ziehmlich dämlicher fehler den ich da hatte :)

ich danke nochmal für die hilfe