Dual Wan Failover + Cluster

-

Hallo,

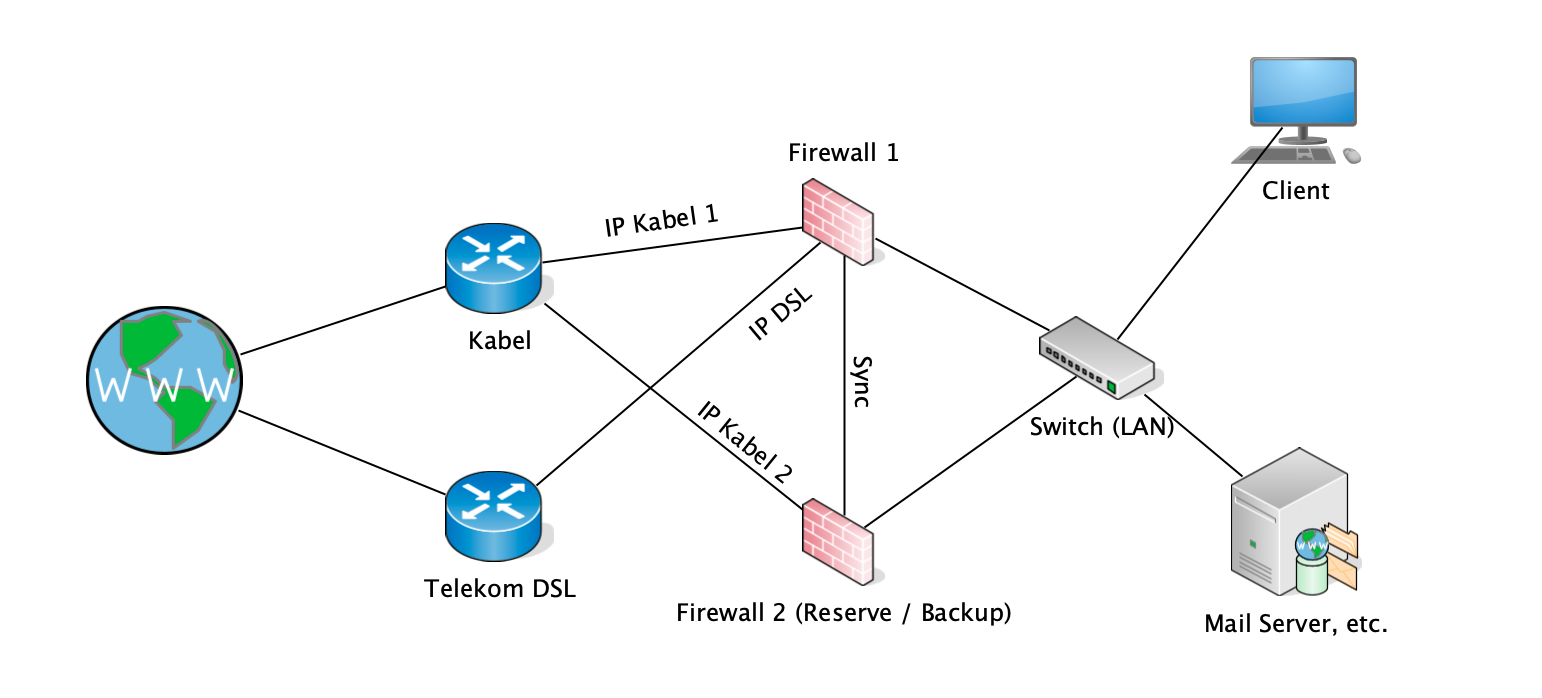

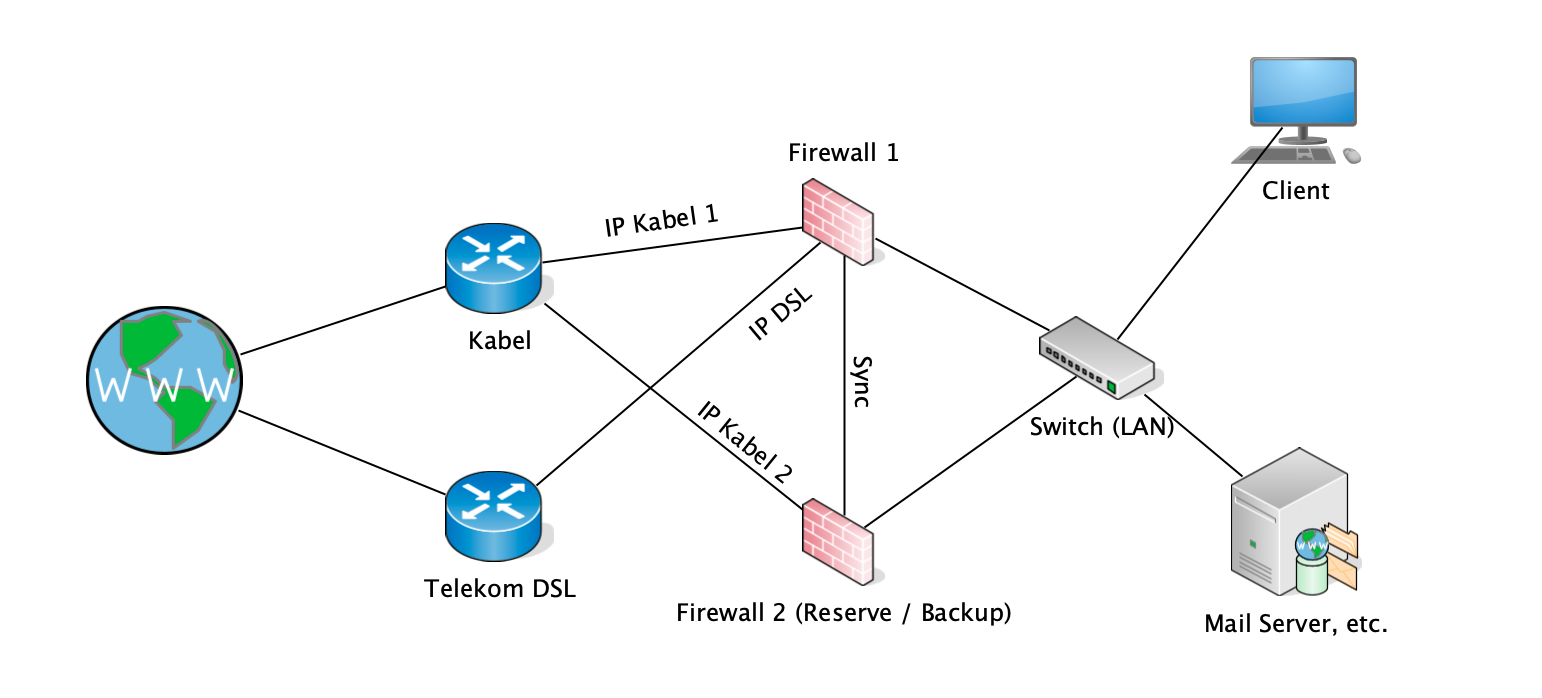

ich habe einen Kabel und einen DSL Anschluss an meiner PfSense im WAN Failover.

Das läuft soweit ganz gut. Jetzt möchte ich eine zweite PfSense als Backup Firewall als CARP Cluster einbinden.Am Kabelmodem habe ich zwei WAN Anschlüsse und auch 2 feste IP externe IP Adressen.

Mein DSL habe ich aber nur einmal.Kann ich eine Konfiguration wie abgebildet umsetzen oder muss die zweite Firewall über die gleichen Anbindungen wie die erste Verfügen?

Ich habe schon überlegt, ob ich das Telekom DSL z.B. über eine Fritzbox per NAT mit einer LAN IP an die beiden Firewalls bringe. Dann hätte ich zwei WAN Interfaces an jeder Box. Allerdings müsste ich dann Inbound Regeln an der Fritzbox einrichten.

Was würdet ihr empfehlen?

Vielen Dank.

VG

HilFi -

Hallo,

ich habe das über zwei WAN-Interfaces je PfSense gelöst.

Gruß,

Joerg -

Moin,

danke für die Antwort, hast du ein paar mehr Details?

ist jedes dieser WAN Interfaces mit dem Internet verbunden oder ist das eine "blind"?VG

HilFi -

Hallo,

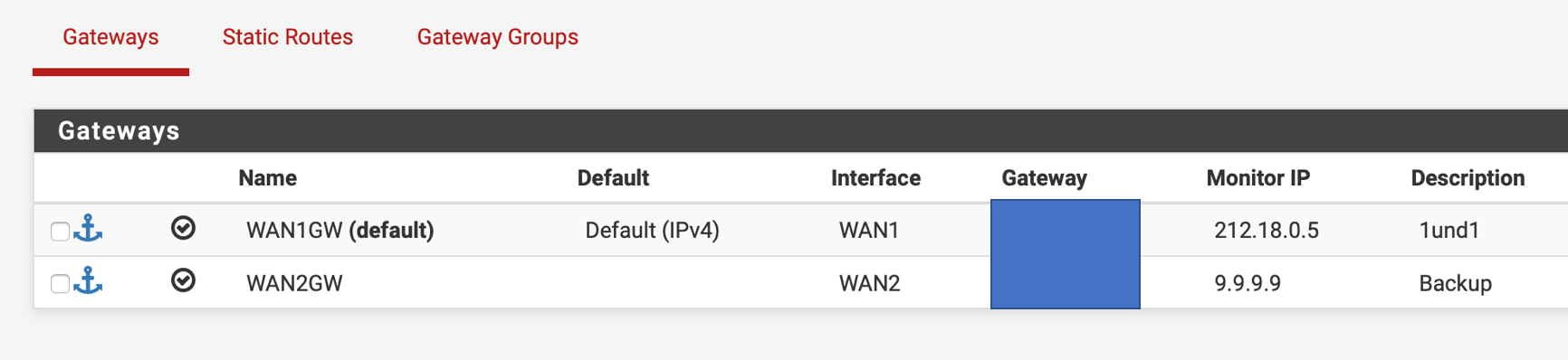

klar...Beide PFSense habe je zwei WAN-Interfaces, die ein entsprechendes Gateway haben

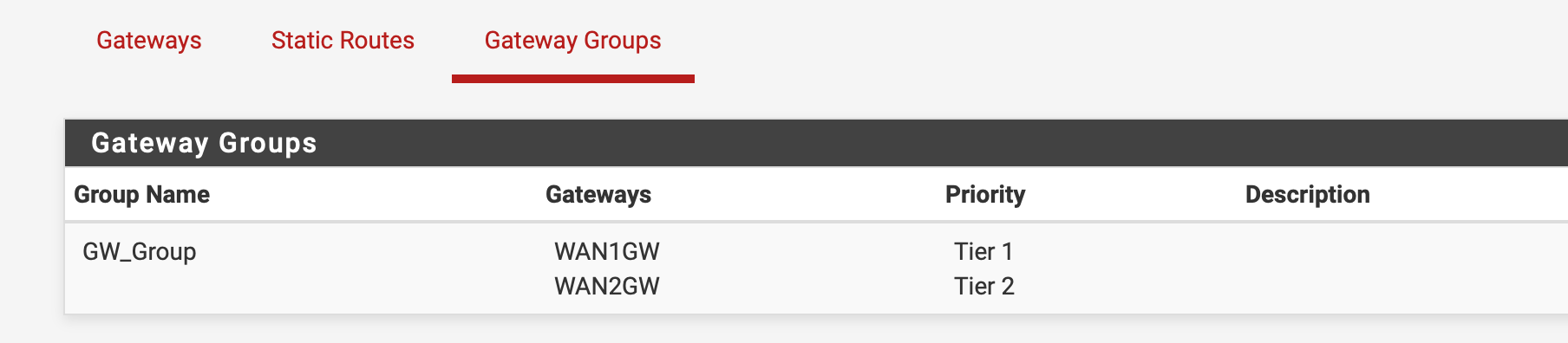

Je nachdem, ob Du die parallel oder als reines reines Backup nutzen willst, kannst Du mehrere Gateway-Groups anlegen:

Ich habe es als reines Failover (also nur eine Group, in dem die GWs "sortiert" sind)

Darin nutzt Du die im CARP angelegt virtuelle IP, die sich die beiden PFSensen teilen, je nachdem, wer Master ist.

Damit hast Du dann:

a) die Übernahme der virtuellen IP im Falle, dass eine Sense ausfällt

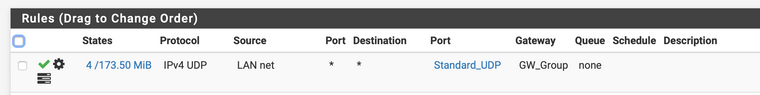

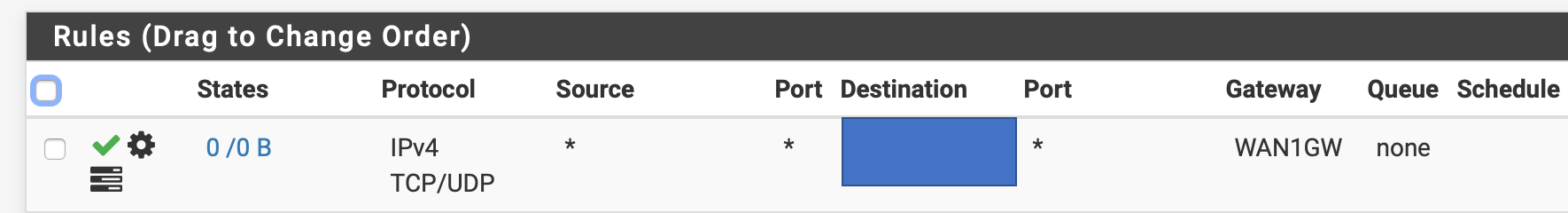

b) über die Gateway-Group das "Failover" auf die andere Leitung oder auch eine Verteilung der Last auf beide Leitung, was Du auch in den FW-Regeln nutzen kannst. (Du kann in den Regeln sowohl die GW-Group, als auch das Gateway alleine benutzen)Also z.B.:

oder

Hoffe, das hilft Dir erst mal weiter...

Viele Grüße,

Jörg -

@HilFi2001 said in Dual Wan Failover + Cluster:

Hallo,

Am Kabelmodem habe ich zwei WAN Anschlüsse und auch 2 feste IP externe IP Adressen.

Mein DSL habe ich aber nur einmal.Damit wird CARP aber nicht sauber funktionieren oder du musst es ziemlich zerbasteln um das so hinzubekommen. Besserer Weg bei Multi-WAN und CARP ist an der Stelle, das Kabelmodem durch einen Kabelrouter mit exposed Host Funktionalität zu ersetzen (oder bspw. die Kabelfritte von Modem in Routing Modus zu switchen) und mit dieser davor ein Transfernetz (bspw. 192.168.179.x) zu bauen, in welchem du sauber die 3 nötigen IP Adressen für den Cluster hast. 2 externe Adressen würden für einen Cluster eh nicht genügen, man benötigt 3 oder muss unschön mit privaten+öffentlichen IPs basteln. Da ist die Router-Lösung eindeutig sauberer.

Bei DSL im Prinzip genau das gleiche nur mit anderem Transfernetz (bspw. 192.168.178.x)

Kann ich eine Konfiguration wie abgebildet umsetzen oder muss die zweite Firewall über die gleichen Anbindungen wie die erste Verfügen?

Willst du einen sauberern Cluster bauen muss jede Firewall jedes Interface haben. Also beide FWs haben WAN1, WAN2, LAN und natürlich Sync. Alles andere ist böse Bastelei aber kein sauberes HA.

Bei oben genannter Variante hast du dann das Setup:

DSL Kabel : : : : : : .----+----. .----+----. WAN1 | Router1 | | Router2 | WAN2 (x) '----+--+-' '-+--+----' (y) 192.168.178.1/24 | | über Kreuz | | 192.168.179.1/24 | +-----------------+ | .x.251 / | | | | .x.252 .y.251 .----+--+-. x/y.254 .-+--+----. .y.252 | pfSense +-------------+ pfSense | '----+----' CARP '----+----' | | 10.0.0.251/24 | 10.0.0.1/24 | 10.0.0.252/24 | .---------. | +------| Switch |------+ '---------' | ...-----+-----... (Clients/Servers)Du hast also ein Pärchen pfSense die via CARP/Sync verbunden sind (direkt) und dann jeweils jeder WAN1/WAN2 haben. (Im ASCII schlecht zu zeichnen, daher "über Kreuz", jeder ist mit Router1/2 verbunden).

Die pfSensen selbst haben in jedem Netz die .251 bzw. die .252 und die CARP VIPs auf LAN, WAN1 und WAN2 sind jeweils die .254. Auf den Routern davor/Fritzboxen wird exposed Host auf die .254 eingetragen, dann ist egal welche pfSense immer der Hauptspielplatz. So müssen auf den Routern davor keinerlei Regeln oder sonstiges eingetragen werden, sie reichen alles einfach direkt weiter auf die Sensen. Lediglich bei den Gateways in der pfSense sollte für jedes WAN dann eine andere externe IP als Check IP eingetragen sein (bspw. 8.8.8.8 für Kabel und 1.1.1.1 für DSL) damit auch sauber ein "DSL Down/Kabel Down" erkannt wird. -

Hallo,

danke euch, das hilft.

Ich hätte gerne die Fritzbox als Router für das DSL gespart und DSL direkt an die PFSense über ein Modem gelegt. Am Ende aber egal. So kann ich wenigstens an beiden PFSense das DSL über die Fritzbox nutzen. Das Kabelmodem hat direkt zwei WAN Ausgänge mit jeweils eigener WAN IP. Da muss ich dann nur noch auf die richtigen MX Einträge im DNS achten, damit ich immer auf den Mail-Server zeige und nur ein Zertifikat benötige.VG

HilFi -

@HilFi2001 said in Dual Wan Failover + Cluster:

Ich hätte gerne die Fritzbox als Router für das DSL gespart und DSL direkt an die PFSense über ein Modem gelegt.

Nope :)

So kann ich wenigstens an beiden PFSense das DSL über die Fritzbox nutzen.

So muss das auch, sonst wäre bei einem Down der anderen Leitung beim Standby Node kein Internet möglich. Daher ist das auch unsupportes/nicht empfohlen.