VPN IPSEC multi lan se déconnecte et ne se reconnecte pas automatiquement

-

Bonjour à tous

Contexte: milieu pro, pour remplacer un FW stormshield.

L'installation à 2 semaines.

Besoin : connecter 2 sites multi-lans à travers un vpn IPSEC

Site 1 SITE 2

IP publique IP publique

BOX 4G Fibre IP directement sur FW Stormshield

Pfsense

Lan Serveur Lan SERV

Lan PCW10 Lan W10PC

Lan DMZ Lan TelJe n'ai pas détaillé tous les autres sous réseau mais c'est pour illustrer le principe.

Tous les SR (sous Réseaux) doivent se voir dans un premier temps. Je mettrai des restriction quand il n'y aura plus de déconnections.La machine PFSENSE :

Version 2.4.4-RELEASE-p3 (amd64)

12 cartes réseaux

3 WAN et 7 lan

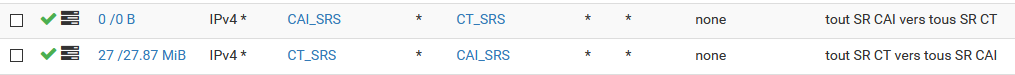

règle ipsec

Règles du SR Imprimantes qui doit voir tous les SR du site2 et pour l'instant le site 2 ne doit voir que ce SR.

Pour la configuration VPN IPSEC, j'ai fait une phase1 avec une Pré-share key identique sur les 2 FW.

Par contre sur le PFSENSE j'ai une phase 2 pour chaque SR qui doivent communiquer ensemble.

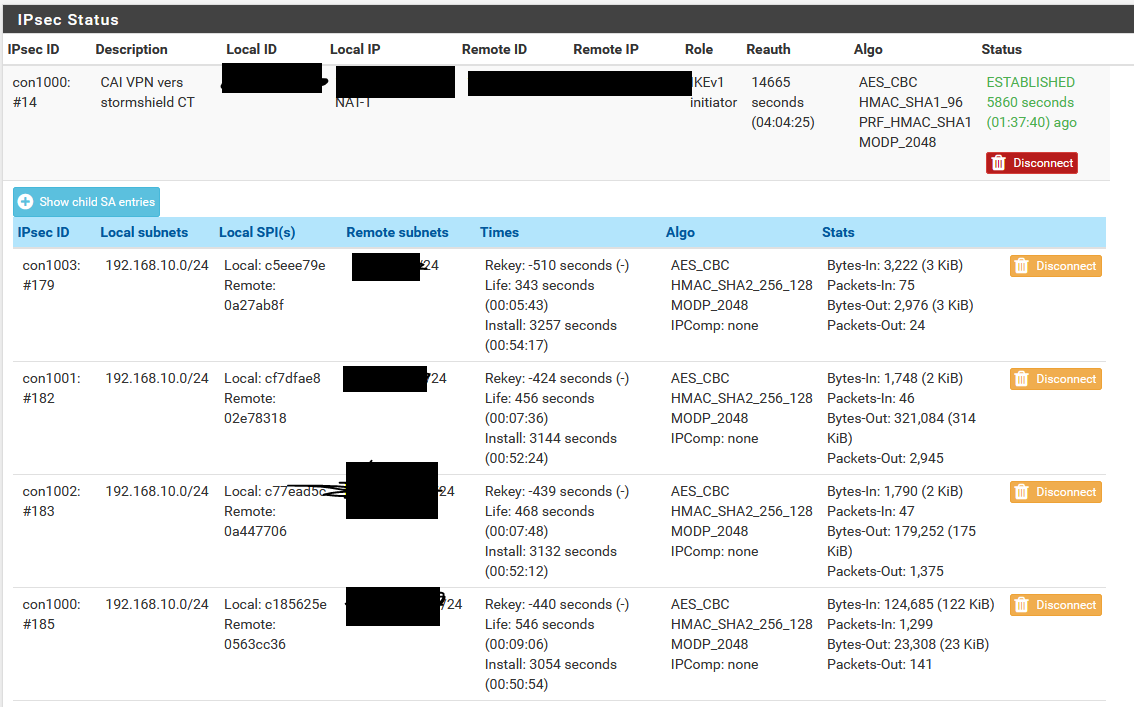

Tout ça pour dire que les connexions s'établissent bien mais qu'après le lifetime des 3600s c'est aléatoire ceux qui se reconnectent bien ou pas.

Que faudrait il que je vous fournisse comme informations / log pour que vous puissiez m'aider à résoudre ce pb de déconnexion.

Merci pour votre aide

Guénolé Michel -

En complément, ça a l'air d'être au moment du rekey qu'il y a quelque chose qui se passe mal pour un ou plusieurs SR alors que dans le status VPN, tout est donné comme montés mais dans le lot il y a des SR que je ne ping pas alors qu'en déconnectant le SR soit disant monté le fait de le déconnecter reconnecter et ça fonctionne

Si quelqu'un pouvait m'aider sur cette bizarerie.

Bien sûr lors de la config des phases 2 j'ai mis le ping sur la patte du SR distant. -

Comprendre IPSEC (généralités) :

En phase 1 :- connexion entre 2 extrémités,

- authentitification (initiale),

- échange de clé au bout d'un certain temps

En phase 2 :

- établissement d'un SA tunnel par tunnel

- à l'expiration d'un certain temps, ré-établissement des SA

Enfin filtrage IP au niveau de chaque firewall

Les règles de base (de bon sens) :

- de chaque côté les paramètres doivent être ABSOLUMENT identiques (vérifier plusieurs fois !)

- limiter les protocoles de chaque phase : un seul protocole suffit

- vérifier les status et les logs en cas de difficulté : ajuster le niveau de logs (de plus détaillé à moins détaillé)

- la détection utilise l'ip gateway (de l'autre extrémité) (et pas une ip d'un réseau distant)

- préférer avoir l'ip publique sur chaque firewall.

Autre règle de bon sens :

- un firewall fait du filtrage ip et du vpn : ne l'alourdissez pas avec Squid et autre package ALC !!

Ici le problème est décrit, les réponses sont nécessairement dans les logs puisque les liens ipsec montent mais ne se 'rekey' pas !

(Je ne vous aiderais pas beaucoup plus : je n'ai plus aucun pfSense, je n'ai plus que des excellents et fiables StormShield !)

-

Merci je vais augmenter les logs afin de voir à quel niveau le rekey ne se fait pas bien .