OpenVPN e IPSEC

-

@lucasll said in OpenVPN e IPSEC:

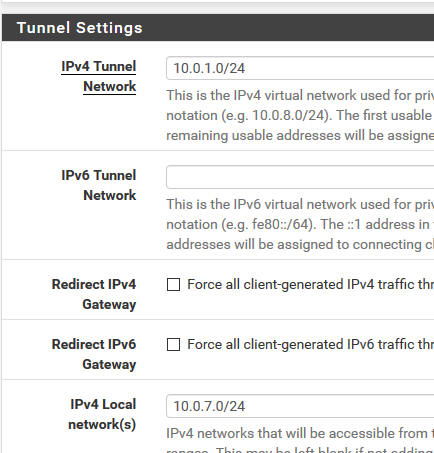

- En VPN - OPENVPN - SERVER --> editar las propiedades:

- Quitar la red lan Sonicwall de IPv4 Local network(s). Deja solo la lan de Pfsense.

- En Advanced Configuration - Custom options --> pon:

push "route 192.168.0.0 255.255.252.0"

(por favor, revisa que es la máscara de red correcta que usas en lan sonicwall)

Reconecta tu conexión openvpn.

Muéstrame tracert desde equipo con conexión openvpn a:

- una ip de lan sonicwall

- una ip de lan pfsense

En pc con conexión vpn, resultado de estos comandos:

route print | find /I "10.0.7" route print | find /I "192.168."el route print te refieres a un pc conexion vpn por Ipsec o por openvpn?

- En VPN - OPENVPN - SERVER --> editar las propiedades:

-

@atreyumu said in OpenVPN e IPSEC:

el route print te refieres a un pc conexion vpn por Ipsec o por openvpn?

A la conexión desde un pc en Internet que realiza la conexión openvpn al pfsense.

-

Además, en el pfsense, tras los cambios, reinicia (desde STATUS - SERVICES) el servicio ipsec

(Obtenido de https://serverfault.com/questions/991919/pfsense-route-openvpn-roadwarrior-over-ipsec-to-secondary-office)Además, desde un equipo de la lan de Sonicwall, haz un tracert a una ip cualquiera de la red openvpn para ver que se encaminan bien los paquetes. Ejemplo:

tracert -d 10.0.1.1

-

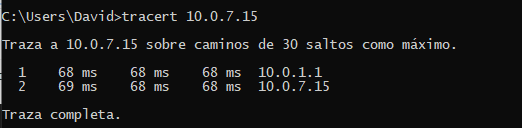

@atreyumu Desde equipo OpenVPN a red pfsense

Asi hasta 30

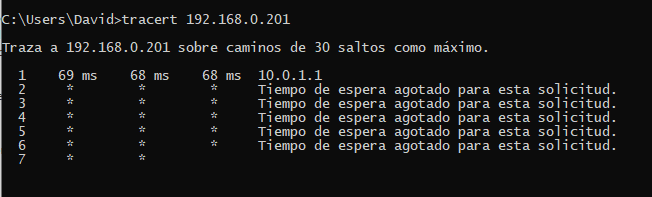

el route desde un equipo conectado a openvpn ( mi equipo )

-

@atreyumu

Además del tracert solicitado antes desde un equipo de la red Sonicwall y de reiniciar el túnel ipsec en pfsense, por favor, revisa que en Sonicwall se está permitiendo pasar paquetes de ping y tracert que tengan como origen la red openvpn. -

@lucasll con lo que hemos hecho accedo a parte de la red. Te explico. Tienen dos servidores.

Si escribo \IPserver1 accede a los datos.

Si escribo \IPserver2 no accede a datos.

El server no tiene firewall activo ni nada.Ufff, algo de luz!!!! por fin!!!era mucha oscuridad...

-

@atreyumu

Estoy intentando abrir un chat contigo desde el perfile del usuario, pero no lo he usado nunca. Intenta abrir uno tú conmigo. Así iremos más rápido, -

Con la última configuración indicada en los últimos post, se accede a los equipos de la red sonicwall, comprobado con ping y tracert.

-

@lucasll Gracias por la ayuda!!!!!

-

@atreyumu Excelente. y a la final que te faltaba?

-

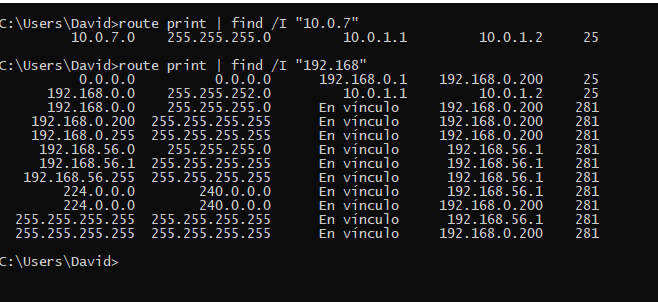

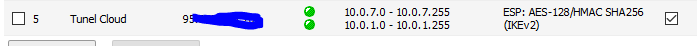

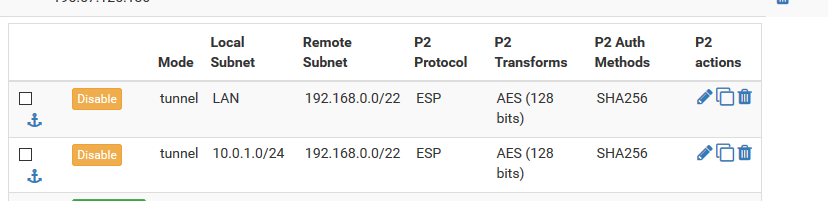

@j-sejo1 Pues en el tunel IPSEC, en el lado de sonicwall le incluimos las dos redes ( la LAN del pfsens y la virtual del openvpn)

En el IPSEC de pfsense creamos dos entradas en P2.Una para la lan remota y otra para la lan de OpenVPN

En OpenVPN, solo delcaramos la red LAN . NO incluimos ninguna red mas

Y asi, funcionó!!

-

@atreyumu Conecta todo perfecto, pero me va muy lento cuando intento acceder desde openvpn a un dispositivo de la red de sonicwall.

¿pq puede ser? -

@atreyumu

También se hizo esto:- En VPN - OPENVPN - SERVER --> editar las propiedades:

- En Advanced Configuration - Custom options --> poner:

push "route 192.168.0.0 255.255.252.0"

- En STATUS - SERVICES --> reiniciar el servicio ipsec

- En VPN - OPENVPN - SERVER --> editar las propiedades:

-

@atreyumu

En cuanto al tema de lentitud, haz pruebas para ver cuál es el ancho de banda que consigues (copiando ficheros, o ftp o como consideres) de subida y de bajada, en estos casos:Red Sonicall <-- (ipsec) --> Red Pfsense

Red Openvpn <-- (openvpn) --> Red Pfsense

Red Openvpn <-- (openvpn) -- (ipsec) --> RedSonicwallMientras haces las pruebas, puedes monitorizar el consumo de ancho de banda a través de pfsens en STATUS - MONITORING.

-

@lucasll correcto!!

se me pasó es parte... -

@lucasll ¿

como hago las pruebas de ancho de banda? -

@atreyumu

Estaré en el chat un rato por si quieres que comentemos. -

@lucasll Justo tenia el mismo problema pero como lo detallaste lo pude resolver, en mi caso fue un IPSec con Azure donde igual hay que agregar la red de la VPN en la puerta de enlace de red local.