Isoler les lan tout en donnant accès à internet

-

Salut tout le monde. Me revoilà encore une fois pour un problème. J'ai cherché une bonne partie de la nuit sans trouver de vraie solution.

J'ai installé un pfsense chez ovh, sur un esxi. La carte em0 est l'interface WAN qui porte l'IP failover. J'ai Donc plusieurs vswitch. un vswitch physiquement connecté au réseau OVH (vswitch0), et j'ai créé 3 autres vswitch pour séparer les LAN.

Je voudrai que mes LAN puissent accéder à internet. Donc j'ai mis une règle outbound pour chaque LAN. Sauf que cela ne suffisait pas alors j'ai voulu ajouter une règle dans chaque LAN pour sortir vers le WAN:

- Action: **PASS** - Interface: **LANX** - Address family: **IPV4** - Protocol: **TCP** - Source: **LANX Net** - Destination : **WAN Net** - Destination port: **ANY**Sauf que ça ne marche pas. bligé de mettre une règle comme celle ci:

- Action: **PASS** - Interface: **LANX** - Address family: **IPV4** - Protocol: **TCP** - Source: **LANX Net** - Destination : **ANY** - Destination port: **ANY**Mais cela ne m'intéresse pas car du coup tous les lan ont aussi accès à tous les lan en plus de l'accès internet.

Quelle est la bonne approche à avoir pour réaliser ce que je veux :- Chaque LAN accède à internet

- LAN 1 accède à tous les autres LAN

- Tous les autres LAN entre eux ne se connectent (hormis certains ports spécifiques bien entendu)

Merci à vous pour votre expertise.

-

Quand on écrit 'WAN Net' cela ne signifie pas 'Internet', forcément !

La solution naturelle est d'utiliser 'Internet' = 'any' fait que l'on accède au autres LAN, forcément.

Basiquement, on commence par refuser l'accès aux autres lan avant de tout interdire.

Sur d'autre firewall (p.e. Stormshield), on a la possibilité d'utiliser des alias (prédéfinis) :

- rfc1918 = 192.168.0.0/16 + 172.16.0.0/12 + 10.0.0.0/8

- Internet = tout sauf rfc918

Et là c'est plus facile ...

Ce qui ne dispense pas d'écrire- règle 1 : Interdire rfc1918

- règle 2 : Autoriser internet

-

oh ok. je vais essayer ça alors. Merci

[EDIT] J'ai essayé cette approche et ça a l'air de fonctionner:

PASS LAN2 Net --> LAN3 Serveur port 80

BLOCK LAN2 Net --> 192.168.0.0/16

PASS LAN2 Net --> AnyPas de problème, mon LAN2 accède bien au port 80 de mon serveur sur LAN3

Accès à n'importe quel autre port vers tous les LAN fermé

Accès à internet OK sur LAN3.Côté LAN3 j'ai testé un truc. J'ai voulu fermer l'accès au port 80 en entrée côté LAN3, juste pour tester. Même si je ferme le port 80 pour mon LAN2, le flux passe quand même. Je ne comprends pas pourquoi ??

-

Vous n'auriez pas installé le package Squid (et oublié de le mentionner comme recommandé dans A LIRE EN PREMIER) ?

-

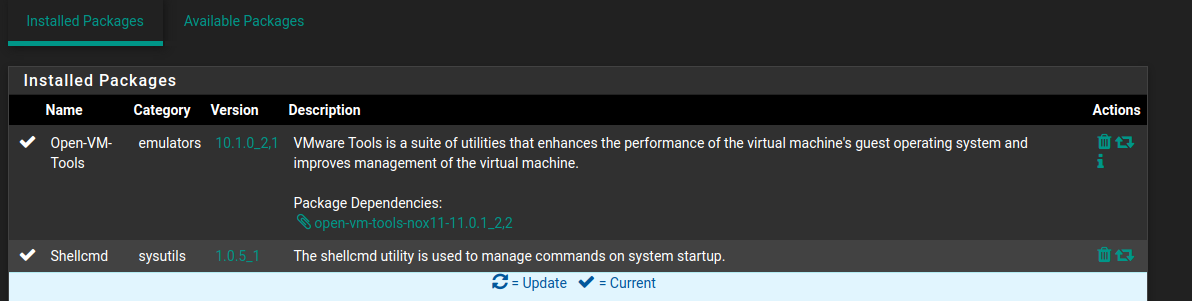

Non pas de squid ici. Il n'y a aucun package complémentaire sur le pfsense hormis shellcmd (pour setter la gateway ovh) et open-vm-tools.

Je vais être encore plus explicite:

WAN --> interface internet

TOOLS --> lan pour l'industrialisation

DMZ --> lan pour front dmz

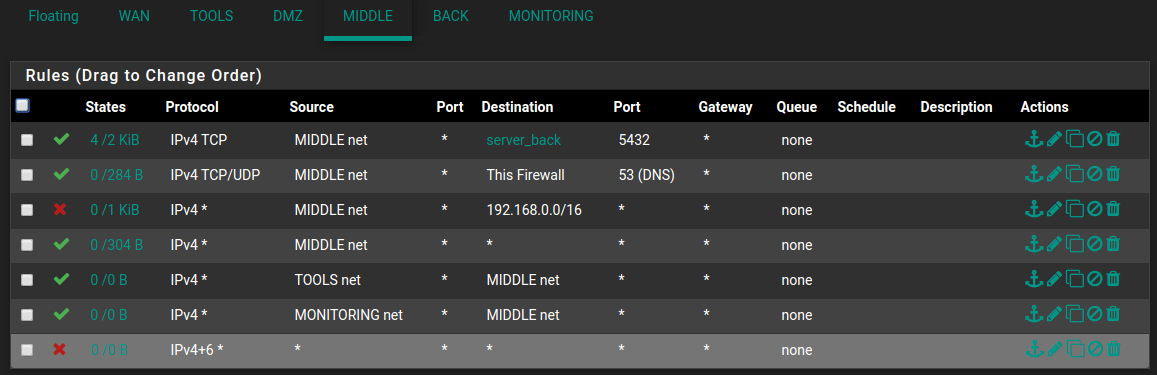

MIDDLE --> lan pour serveurs applicatifs --> 192.168.3.0/24

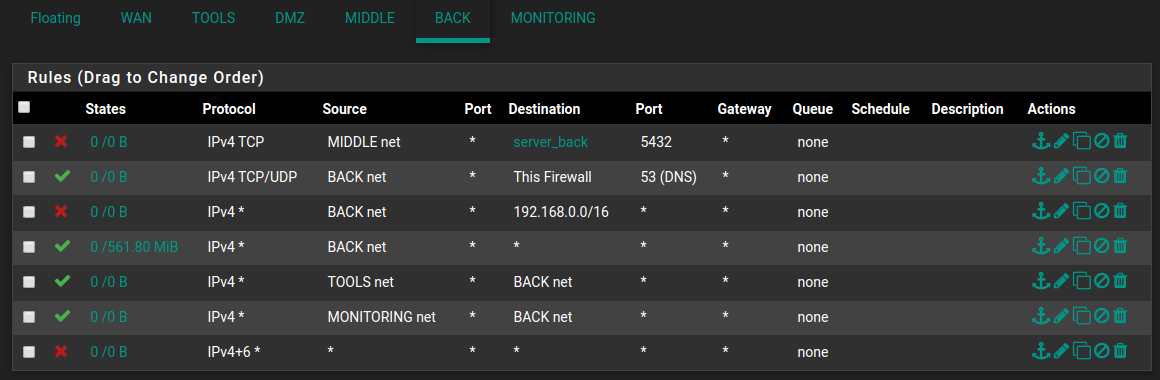

BACK --> lan pour les bases de données --> 192.168.4.0/24

MONITORING --> lan pour la supervisionLà j'essaie de ne permettre la communication entre MIDDLE et BACK uniquement sur le port 5432 (postgresql).

Sur MIDDLE:

Sur BACK:

Donc comme il est indiqué sur les captures, MIDDLE a droit de sortir vers 5432, mais ne devrait pas pouvoir rentrer sur BACK. Or là ça passe. Est-ce que l'ouverture est implicite pour pfsense et ne prend pas en compte la rule sur BACK ?