Pfsense Gateway Down States Full

-

Hallo liebes Forum,

Meine PFsense ist komplett eingerichtet, nur eine Sache stört mich .

Sobald DSL / Gateway seine Verbindung verliert,

Gehen die Firewall States Einträge in die Höhe , da keine Verbindung ja besteht.

Diese Einträge können j nicht verarbeitet werden und bleiben in der Tabelle .In dieser Zeit kann man sich auch kaum noch an der Web-GUI anmelden und der Arbeitsspeicher steigt in die Höhe.

Gibt es eine Möglichkeit , sobald das Gateway seine Verbindung verliert , das die State -Einträge gelöscht werden , da es ja eh nicht verarbeitet werden kann .

-

Willkommen im Forum.

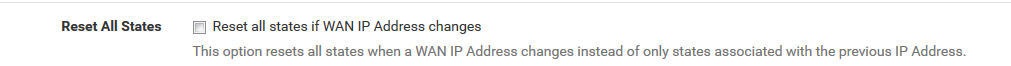

Unter System/Advanced/Networking ist gaaanz unten eine Option. Meinst Du sowas?Reset all states if WAN IP Address changesMike

-

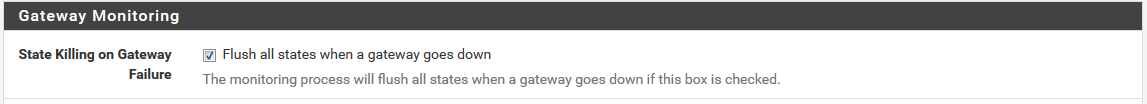

Ich würde das nehmen:

System > Advanced > Miscellaneous > State Killing on Gateway Failure (Flush all states when a gateway goes down)

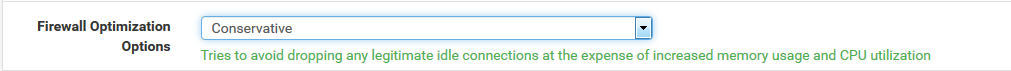

Ist zwar grundsätzlich für andere Zwecke gedacht, könnte aber helfen.Zusätzlich könntest du bei

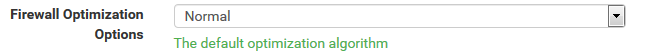

System > Advanced > Firewall & NAT > Firewall Optimization Options

einen aggressiveren Modus einstellen, damit die States rascher wieder gelöscht werden.Grüße

-

Würde auch erst mal mit Firewall Optimization Options spielen, State Killing wäre doch etwas hart.

-Rico

-

Vielen Dank für die Rückmeldung werde ich später mal testen aber paar Optionen hatte ich schon aktiviert

-

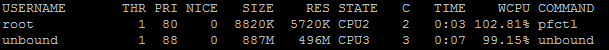

hmm ...

ich hab ein ähnliches Problem ... sobald ich meine 2te Leitung WAN anhäng fährt mir die box ab, und ich krieg sie erst dann wieder unter Kontrolle wenn ich die Leitung wieder entfernt (ausgesteckt habe)

das der unbound a bissal braucht wenn pfB rennt ist klar aber irgendwas passt nicht .. und ich finds nicht mehr,

denn das hat alles funktioniert inkl. wenn das WAN1 ausgefallen ist das alles übers WAN2 raus ging nur retour gings erst halt immer nach einem reboot der box .... zaaaach kann ich euch sagen wenn die DOKU nicht dein Freund ist ;)ich find nur unter:

und unter:

sowie

-

MultiWAN ist nochmal ne ganz andere Baustelle. Bei MultiWAN darf u.a. Unbound auch gar nicht im Resolver Mode laufen weil sonst genau solche Probleme auftauchen. Wenn dann noch Konservativ Mode bei den Options drin ist, der States über die Maßen länger hält, ist es nicht unverständlich, dass das die Belastung erhöht. Es gibt eigentlich keinen wirklichen Grund für conservative als Modus außer man hat gezielt ein Problem dass sich wirklich nur dadurch lösen lässt (und selbst dann gibt es Feintuning Möglichkeiten statt dessen wie UDP/TCP Timeouts gezielt zu erhöhen oder das pro Regel ggf. zu machen).

-

oooooooooooooppppppppsssssssss .....

das klingt nach einer richtigen Baustelle die ich mir da eingetreten habe.also alles step by step durchgehen. das wird was werden.-

aus der DNS resolver mal das WAN2 IF entfernt.

-

gateway monitoring disabled

-

WAN2 Interface aus pfBlocker genommen

-

unbound rennt im resolver modus (das wird wohl auch so bleiben pfblockerNg und haProxy geschuldet)

-

auf normal umgestellt

wir starten mal mit dieser Baseline

Als Alternative, das würd ja auch reichen die 2te Leitung

einfach dranhängen und diese mittels Regel zu verwenden ....

also ein paar devices nur über die Leitung 2 raus lassen

oder einen openVPN Server auf der 2ten leiung betreiben ...Ich denke das hatten wir vor dem Hausarres ähhhm HomeOffice schon so und es hat funktioniert ;)

Diese Baustelle

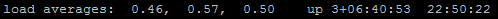

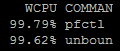

wirdkostet Nervenkosten...wan2 eingestöpselt und

die box fast unbrauchbar und das WAN1 interface schaltet sich ab

dpinger den 3 Sprung- loss_alarm 20% dest_addr am WAN1 monitoring

- Alarm latency 5411us stddev 632us loss 25% dann

- sendto error: 65

freundlicherweise gibts auch noch ein

also zurück zu step 0 ??

-

-

@JeGr said in Pfsense Gateway Down States Full:

MultiWAN ist nochmal ne ganz andere Baustelle. Bei MultiWAN darf u.a. Unbound auch gar nicht im Resolver Mode laufen weil sonst genau solche Probleme auftauchen."

Warum gibt es da Probleme?

Ich habe in der Doku gelesen: "The DNS Resolver can work with Multi-WAN but the exact configuration depends on the desired behavior and current settings."

Und hier läuft - falls ich nicht seit Monaten etwas übersehe - ohne Probleme der DNS Resolver nicht im Forwarding Mode und mit DNSSEC, was lt. der Doku zumindest nicht erwünscht ist.Habe ich da nur Glück, dass das klappt?

-

bei mir lief das auch bis ich etwas geändert hab bzw. bis die 1. Leitung ausfiel und alles über die 2te gelaufen ist

dann wollte ich das alles wieder auf die 1. leitung kommt wenn sie wieder da ist undgenau da dürfte ich etwas verbockt haben und finde es nicht mehr

denn seither geht es nicht ... -

Nö, auch das läuft seit ca. einem Jahr problemlos - ich habe schon etliche Ausfälle von V*fone damit "überlebt", und er hat auch mit allen Funktionen (inkl. OpenVPN usw.) sauber wieder zurück geschaltet.

Also doch Glück gehabt, wie es aussieht. -

ich vermute ja das ich irgendwas verKonfiguriert hab ....

und ich will es jetzt nicht mit einer kompletten from the scratch machen ...

wobei um zu sehen wie schnell man das erledigt hat könnte das ein Anreiz sein :) -

@nobanzai said in Pfsense Gateway Down States Full:

Ich habe in der Doku gelesen: "The DNS Resolver can work with Multi-WAN but the exact configuration depends on the desired behavior and current settings."

Can/may work - richtig. Aber es ist eben nicht unbedingt trivial einfach und nicht sicher, dass es funktioniert. Schon alleine, weil einige ISPs ihre Netze abgesägt haben was DNS angeht oder es eben bei Resolving aus den Netzen heraus immer wieder Probleme gibt. Wir hatten das bei mehreren Kunden in Zusammenarbeit mit Netgates eigenem Support und die Aussage war immer bei Problemen: Resolving aus, Forwarding an (also nicht den DNS Resolver abschalten, sondern in den Einstellungen den Forward Mode anmachen!). Forwarding zu 2 oder mehr spezifischen DNS Servern, die man in General Settings auch manuell den beiden Interfaces zuordnet, funktioniert dann erstmal ohne Probleme egal was die Leitungen und sonstwas machen. Resolving wäre zwar schöner, aber nachdem auch immer mehr eh gern ihren gesamten DNS Traffic irgendwo hin schicken (Google, Cloudflare, whatever) ist das jetzt keine große Einschränkung - wenn überhaupt.

Habe ich da nur Glück, dass das klappt?

Wahrscheinlich alles zusammen. Glück, dass aus allen ISP Netzen heraus Resolving kompetent funktioniert, die richtige Einstellung im Resolver gefunden und Glück beim Regelset bzw. Failover, dass das Resolving sauber über die 2. Leitung geht und Abfragen macht. Hatten wir bei DSL Leitungen nicht ganz so viel Glück leider :/ Dann spielt auch noch rein, ob DNSSEC sauber läuft/laufen soll etc. etc.

https://docs.netgate.com/pfsense/en/latest/book/multiwan/interface-and-dns-configuration.html#dns-server-configuration

sagt ja hierzu auch, dass u.a. Default Gateway Switching funktionieren muss.

Daher ist es ggf. einfach leichter, wenn man zwei gute Forwarder hat die auch DNSSEC sauber schon validieren und man die als Forwarder nutzt bei Multi-WAN. Damit hat man an der Stelle einfach mit weniger Problemen und Abhängigkeiten zu kämpfen :)