DNS über IPSEC

-

Hallihallo,

ich komm leider nicht weiter und habe auch soweit nichts in Forum gefunden.

zwei PFsense 2.4.5 sind mit einen IPSEC Tunnel verbunden,

Ping auf die jeweilige Pfsense über den Tunnel funktioniert.Netz A = 192.168.100.0/24 / Pfsense 192.168.100.254

Pfsense hat öffentliche DNS Adressen per DHCP über WAN bezogenNetz B = 192.168.135.0/24 / Pfsense 192.168.135.254

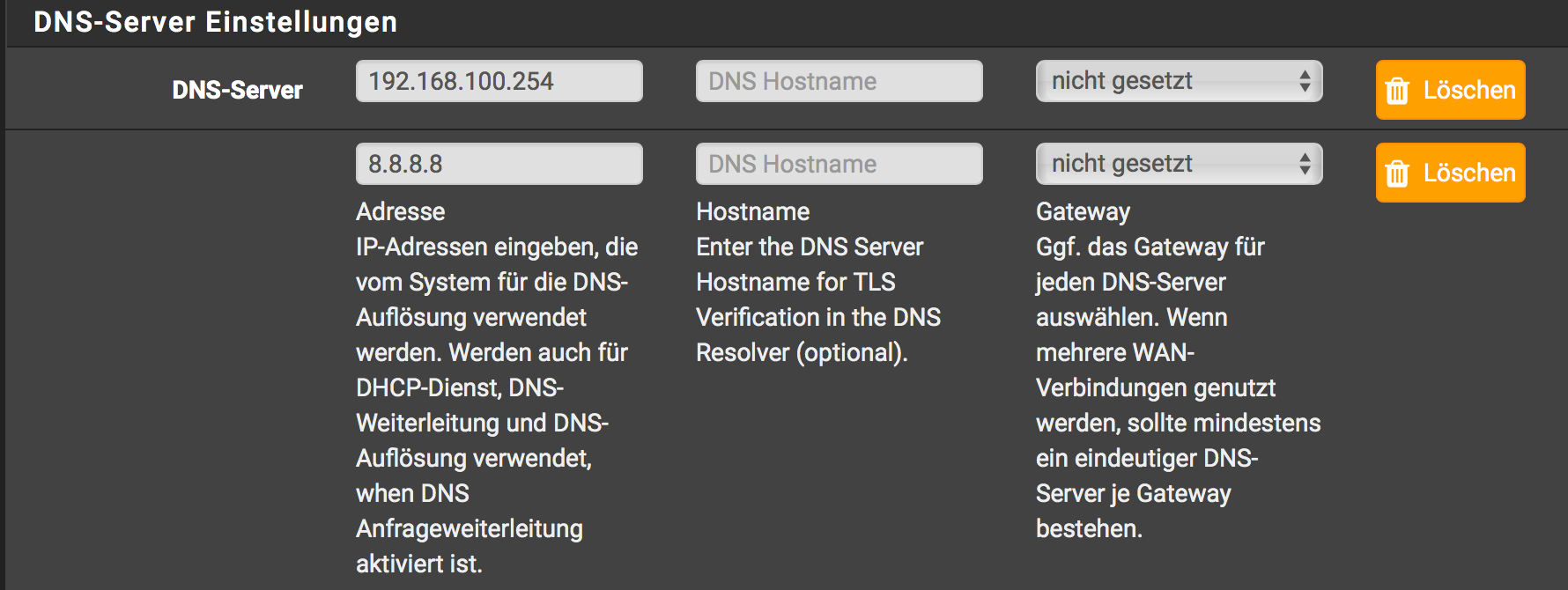

Pfsense unter DNS Server die IP Adresse 192.168.100.254 hinterlegt und die 127.0.0.1 aufgrund des aktivieren DNS Resolver. (Ich habs auch mit Forward und beiden Deaktivierten getestet, gleiches Problem)Notebook im Netz B -> Ping -> 192.168.100.254 i.O.

Notebook im Netz B mit hinterlegten DNS 192.168.100.254 -> Namensauflösung i.O. (im Packet Capture seh

ich die Anfragen im IPSEC)

Notebook im Netz B mit hinterlegten DNS 192.168.135.254 -> keine Namensauflösung (imPacket Capture seh ich keine Anfragen im IPSEC)Firewallregeln sind aktuell in jede richtung komplett offen.

D.h. die PFsense im Netz B kriegt zwar die Anfragen, gibt Sie aber nicht weiter. Und ich weiss nicht woran es liegt. Hoffe ihr könnt mir helfen.

Ich könnte zwar den DHCP so konfigurieren das einfach beide IP Adresse in DNS hinterlegt sind. Möchte aber das problem verstehen und das Problem beheben.

Danke im Vorfeld für die Unterstützung.

VGCornY

-

Hallo,

geht es da um die Auflösung eines öffentlichen Hostnamens mit einer öffentlichen IP oder um private?

Funktioniert die Auflösung (im Fall öffentlicher Hosts), wenn du einen öffentlichen DNS auf B pfSense einstellst?

-

Hallo Viragomann,

danke für die schnelle antwort.

geht es da um die Auflösung eines öffentlichen Hostnamens mit einer öffentlichen IP oder um private?

-> sowohl als auch, beides geht nicht.Funktioniert die Auflösung (im Fall öffentlicher Hosts), wenn du einen öffentlichen DNS auf B pfSense einstellst?

-> ja das geht. (unter General Setup als Alternativeeintrag die 8.8.8.8)

VG CornY

-

Hallo,

hat niemand noch eine Idee? Oder eine Vorschlag was ich noch analysieren könnte?

VG

-

@Cor_ny said in DNS über IPSEC:

D.h. die PFsense im Netz B kriegt zwar die Anfragen, gibt Sie aber nicht weiter. Und ich weiss nicht woran es liegt. Hoffe ihr könnt mir helfen.

Was ist denn eigentlich gewünscht? Ich verstehe gerade überhaupt nicht, was das eigentlich Problem ist. Ja deine Seite B hat Namensauflösungsprobleme. OK. Aber warum hat Seite B überhaupt nur die Seite A als DNS eingetragen?

Es wäre vielleicht sinnvoll kurz zu beschreiben, WAS und WIE irgendwelche DNS Geschichten auf beiden Seiten funktionieren sollen, was DNS technisch gerade auf beiden Seiten eingerichtet ist und was das Endziel ist. So ist mir das gerade total verwirrt. Auf Seite B den Resolver von Seite A einzutragen ist für mich gerade kompletter Unsinn, denn das heißt, wenn der Tunnel down ist, geht kein DNS mehr? Macht doch keinen Sinn!

Daher wäre etwas mehr Hintergrund sinnvoll.

Grüße

-

Danke für deine Anwort.

Ziel ist es die Server im Netz A über den DNS Namen zu erreichen - nicht per IP. Später werden auch noch Netz C, D, E etc. an Netz A angeschlossen - da wäre es gut wenn das DNS funktioniert.Ich möchte das die DNS Anfrage von der PFsense (aus Netz B) über den IPSEC Tunnel an die PFsense (im Netz A) gesendet und dort verarbeitet werden.

Allerdings ist es so, das der Traffic garnicht erst auf der IPSEC Schnittstelle landet. Als wenn eine route fehlt... aber Ping krieg ich eine Anwort...Ich geb euch gerne mehr Infos wenn ich weiss was ihr braucht.

Netz B erhält später auch noch einen einen weiteren DNS, allerdings wars einfacher für die Analyse erstmal nur den einen drin zulassen.

Danke für jede Unterstützung :)

VG

-

@Cor_ny said in DNS über IPSEC:

Netz B erhält später auch noch einen einen weiteren DNS, allerdings wars einfacher für die Analyse erstmal nur den einen drin zulassen.

Also erstmal ohne Tunnel: wie funktioniert dann bitte Netz B? Ohne DNS eher weniger, oder? Daher würde ich die beiden Standorte genauso getrennt sehen wie sie sind. Wenn die pfSense da DNS machen soll vor Ort, dann konfiguriere die sauber ohne irgendwelchen Kram von VPN im Kopf zu haben. Sprich bspw.

Seite A:

- DHCP über pfSense? -> dann DNS über pfSense

- interne Domain bspw. auf anderem Server o.ä. -> Domain Override im DNS Resolver eintragen

- => DNS sollte sauber funktionieren (externes wird via Resolver direkt aufgelöst - nicht mit Forwards, internes wird an internen Server geschickt via Domain Override/Forwarding)

Seite B:

- gleiche Fragen

- DHCP über pfSense -> DNS auch

- Resolver konfigurieren

- normales DNS sollte gehen (externes etc.)

- interne DNS via Domain Override in DNS Resolver (wenn vor Ort kein anderer DNS für die irgendwelche internen Sachen)

- fertig

Da du aber nicht wirklich geschrieben hast, was wie wo da interne Namen sind und wo, kann man dir mehr auch momentan nicht mitgeben.

Es macht aber IMHO keinen Sinn, hier irgendwas mit DNS zu basteln das nur dann funktioniert, wenn der Tunnel auch steht. Ein Tunnel muss immer ausfallen dürfen ohne dass alles steht! Klar kommt man dann nicht auf bestimmte Sachen, aber deshalb muss der lokale Betrieb trotzdem weiter laufen dürfen. Wenn du schon in General Settings oder als Forwarder versucht, hier den DNS der anderen Seite einzutragen fliegt dir das krachend bei einem Tunnel Down um die Ohren. Da stimmt die Architektur dann nicht :)

-

ok, ich glaube ich habs hingekriegt, weiss aber nicht ob das "sauber" ist.

Pfense Netz B:

Ich hab ein neues Gateway für das Interface "LAN" (mit der IP Adresse aus den LAN Netz) und dann eine neue Route mit dem entfernen IP Netzwerk des Netz A über das erstellt Gateway...das funktioniert.. aber ist das richtig und sauber?! Hätte eigentlich vermutet das IPSEC die routen selber verwaltet, weil warum ging dann der Ping?

-

@Cor_ny said in DNS über IPSEC:

Ich hab ein neues Gateway für das Interface "LAN" (mit der IP Adresse aus den LAN Netz) und dann eine neue Route mit dem entfernen IP Netzwerk des Netz A über das erstellt Gateway...

Du hast ein Gateway fürs LAN erstellt? Ne stop, jetzt wirds richtig unsinnig. Bitte mal mehr Details zu der Konfig und dem Tunnel posten, das wird jetzt richtig widersprüchlich... IPsec sorgt schon selbst für die Routen, außer du baust ein IPSEC VTI style Tunnel, dann musst du natürlich selbst routen - das ist auch der Sinn dahinter.

-

- Also erstmal ohne Tunnel: wie funktioniert dann bitte Netz B? Ohne DNS eher weniger, oder?

Normalerweise kriegt er sein DNS per DHCP von der Fritzbox, aber für die analyse erstmal ausgeschaltet. Das kriegt er natürlich wieder und funktioniert auch.

ich muss mir das jetzt nochmal alles angucken, und versuch deine fragen zu beantworten. :) bin aber noch nicht so fit in pfsense

-

Moment eine Fritzbox auf Seiten von Netz B? Wo ist die denn und warum spielt die eine Rolle? Ich dachte du hast auf beiden Seiten ne pfSense wozu dann noch eine Fritzbox im gleichen Netz? Das fängt an immer weniger Sinn zu machen wie gedacht ;)