¿Como evitar que una IP salga por OpenVPN ?

-

Hola

Actualmente tengo todo el trafico de LAN redirigido a un ISP mediante OpenVPN, funcionando correctamente.

¿Que regla debo aplicar para que una IP estatica salga directamente por WAN sin pasar por VPN

GraciasNota:. Antes de preguntar he buscado bastante y no encuentro la solucion. Agracederé la solucion en español

Pfsense 2.4.5 con interfaces LAN y WAN

-

Si no me equivoco.... Busca/Lee acerca de Policy Routing

https://docs.netgate.com/pfsense/en/latest/index.html

Si "Muestras" cómo tienes configurado tu pfSense, los compañeros te podrán ayudar/orientar con mayor facilidad....

-

Gracias por tu respuesta.

Como la primera opcion es en ingles, optare por la segunda solicitando ayuda a otros compañeros.

Mi instalacion es la siguiente:

Estoy en la subred 192.168.0.0/24.

Pfsense enlaza con otra subred 192.168.0.25 LAN con 10.0.0.0/24 WAN

El router de internet esta en 10.0.0.1 - Internet

Me interesa proteger toda la subred 192.168.0.0/24 mediante el servidor VPN Shurfshark, excepto la IP 192.168.0.66.

El router Pfsense enruta todo el trafico LAN a traves de la VPN correctamente.

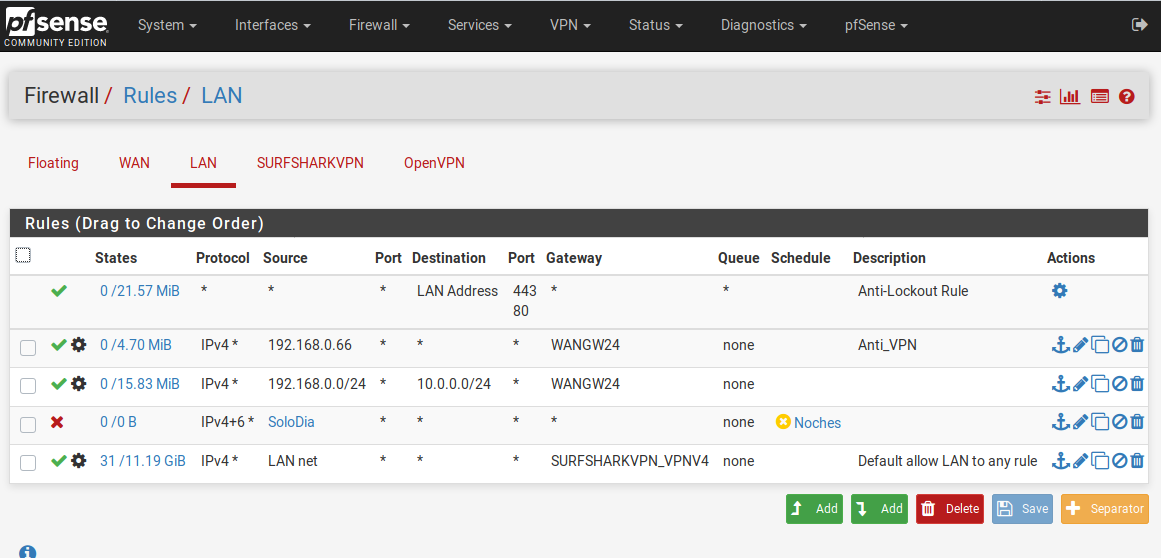

Como necesito acceder a varios equipos en la WAN (Antes de salir a Internet), he creado una regla se salida y puedo acceder a ellos sin problemas (adjunto captura de pantalla de la reglas LAN)

He creado una regla parecida a la anterior para que la IP 192.168.0.66 no salga por la VPN y utilice el mismo gateway que la anterior regla, pero esto solo me permite acceder a la 10.0.0.0/24 sin acceso a Internet.

Por favor, alguien puede indicar como solucionarlo?

Gracias

-

@ptt gracias por la info!

-

Hola.

¿Podrías indicar los interfaces de red que tienes (LAN, WAN, etc), las ip/red de cada uno, y la tabla de rutas?

Lo pregunto porque no me queda claro con tu explicación. -

Interface LAN, Ips 192.168.0.0/24, Gateway WANGW24

Interface Wan, Ips 10.0.0.0/24

Como podeis ver en la captura de pantalla, en la segunda regla LAN, todo el trafico con origen 192.168.0.66 quiero dirigirlo a Internet sin pasar por OpenVPN, utilizando el Gateway WANGW24.

Tengo entendido que todo el trafico que no cumple esa regla, pasa a la siguiente y por lo tanto al llegar a la ultima regla, el trafico se redirige a OpenVPN.

Esto ultimo es cierto, todo el trafico se dirige a VPN correctamente.

Ahora lo que necesito saber es que reglas tengo que configurar para que la IP 192.168.0.66 salga directamente. Tambien necesito saber si hay que cambiar algo mas, como la configuracion de DNS, etc...

Gracias -

@ptt

¿Algun documento/enlace con info sobre este tema en español?

Gracias -

Hola.

Disculpa, pero no entiendo el escenario. Lo siento.

En la captura creo ver otro adaptador de nombre SURFSHARKVPN.Las reglas (RULES) indican qué permisos hay. Hasta donde yo sé, no indican cómo en se enruta o natea el tráfico.

Yo creo, pero es sólo una idea porque no entiendo el escenario con mi limitado conocimiento, que lo que puedes revisar son las reglas de NAT. Puedes hacer una regla de NAT que sea de los primeras para que para esa ip no enrute el tráfico por el mismo sitio que ahora va el tráfico de toda la red. Pero esto se hace en NAT.

Espero que esto te sirva de pista, quizás sea lo que buscas.

https://docs.netgate.com/pfsense/en/latest/nat/outbound-nat.html

Saludos.

-

@lucasll

Gracias por tu ayuda.

El escenario es el siguiente:

Con el fin de preservar mi privacidad ya que trabajo en casa, he contratado una VPN que tengo instalada en el router y todos los equipos de mi domicilio salen por el router.

El problema es NETFLIX, que detecta que salgo por VPN y bloquea la TV que tiene la IP 192.168.0.66.

Por eso, lo unico que se me ocurre es evitar que la TV salga por VPN.

El router tiene 2 interfaces fisicas, LAN y WAN.

LAN 192.168.0.0/24

WAN 10.0.0.0/24

Para acceder a Internet, todo el trafico debe pasar por la WAN, hasta llegar al router del proveedor de Internet

La interface SURFSHAKVPN_VPNV4 es virtual

Agradeceré cualquer cosa que se te ocurra. De todas formas, voy a ver el enlace que me indicas.

Gracias -

@Extesat

Hola.

Como siempre, recomiendo hacer un backup antes de tocar, por si algo va mal.Yo no conozco cómo van los adaptares virtuales. Siempre he usado físicos y tienen una ip/red y esto supone implícitamente que se crean rutas de red.

Yo creo que puedes hacer lo siguiente.

- Ir a FIREWALL - NAT - OUTBOUND --> activar Manual Outbound NAT rule generation (AON - Advanced Outbound NAT). Esto te permitirá hacer NAT personalizados.

- Después, crear uno o varios MAPPINGS (son los NAT) para gestionar el NAT de acuerdo a tus redes y por donde quieres salir o no. Al crear los MAPPINGS puedes marca la opción "Do not NAT".

Espero que esto te ayude.

-

Esa opcion ya la probe, pero no funcionó del todo.

Hoy he vuelto a comprobar, con el mismo resultado.

Me explico:

Creo las reglas en NAT Outbound que me indicas y tambien en RULES-WAN para salir sin pasar por VPN.

Funciona. compruebo mi IP publica y cambia, puedo navegar por varias webs perfectamente.

Sin embargo, si en el navegador introduzco https://www.netflix.com desde la Ip 192.168.0.66, este devuelve el error "La conexion ha caducado". Si lo hago desde otro pc a traves de VPN, el navegador carga sin problemas la web.

De forma provisional, he tirado cable desde la TV hasta antes de PfSense, mediante un switch en la WAN.

Gracias por tu ayuda -

@Extesat

Hola.

Puedes mirar los logs del pfsense cuando accedes con el navegador para ver si está rechazando alguna conexión y a partir de ahí dar las reglas que puedan hacer falta.

También puedes mirar en el navegador, en modo desarrollador (F12 en Chrome) que conexiones intenta el navegador en la conexión a Netflix. Y además, puedes borrar todos los temporales, historial, autenticaciones guardas de todos los sitios web, cookies, etc, desde el comienzo, cerrar navegador, volver a abrir, y volver a intentar conectar. -

[SOLUCIONADO]

Las reglas comentadas anteriormente funcionan.

Parece que el problema era del router de Proveedor de Internet.

Al salir directamente sin pasar por VPN, la TV utiliza las DNS del router de Internet, que no se pueden modificar porque estan bloqueadas por ellos.

Como las DNS del dispositivo, prevalecen sobre las del router, he puesto la de cloudflare 1.0.0.1 en la Tv y ya no se bloquea

Gracias por todo