mehrere Router virtualisieren

-

Hallo,

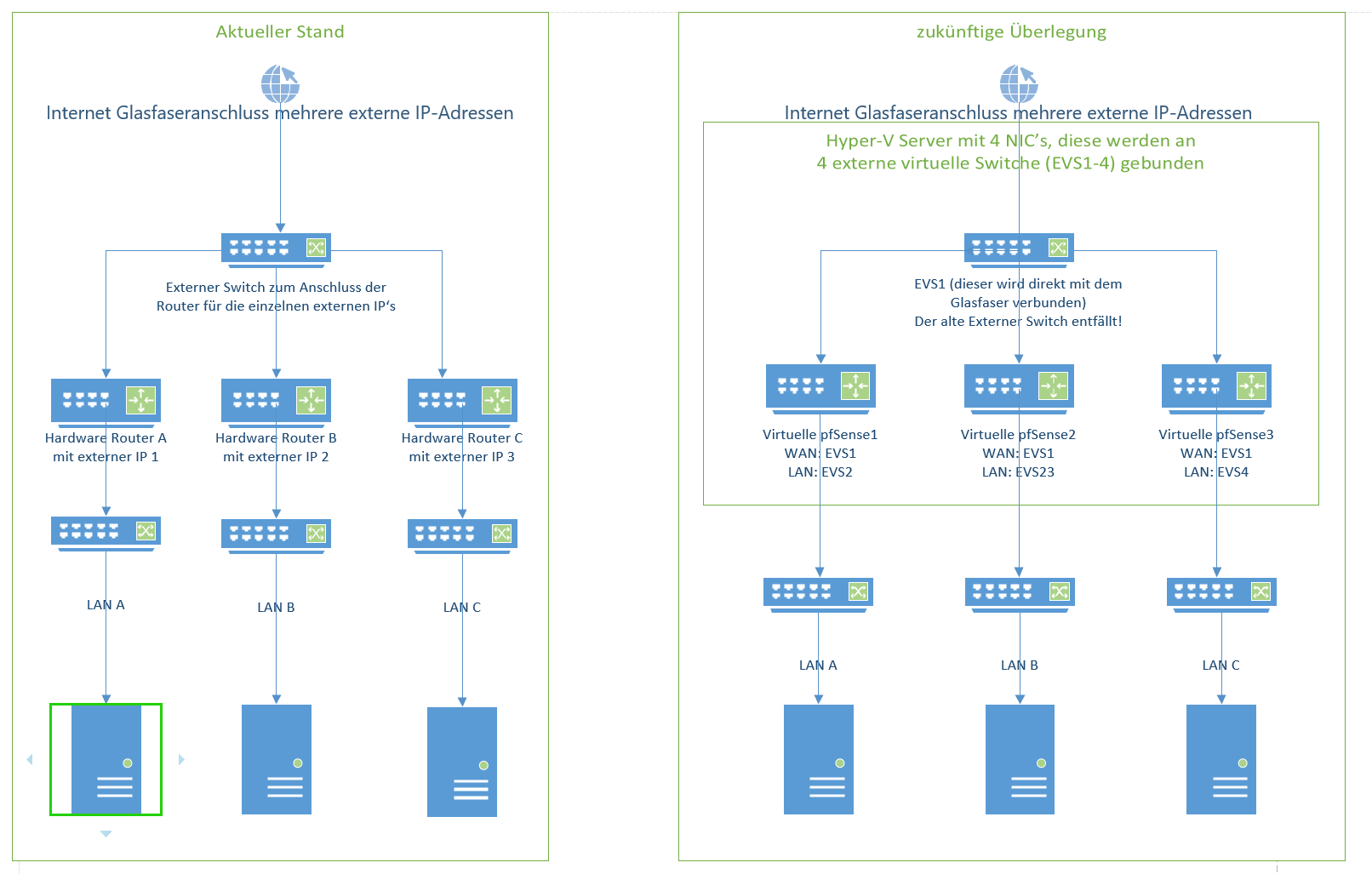

ich würde gern mehrere physikalische Router auf einem Hyper-V Server visualisieren. Die Leistung des Servers sollte ausreichend dimensioniert sein. Mit dem Bild sollte am besten veranschaulicht werden, was damit geplant (und gemeint) ist.

Kann ich dies so umsetzen, speziell das weglassen des alten externen Switches und alle 3 virtuellen pfSense Instanzen auf den gleichen virtuellen Switch anbinden? Oder sollte man dafür jeweils eine eigene NIC im Server reservieren und den alten Switch belassen?

Hat jemand Erfahrungen, ob Hyperthreading auf dem Host aktiviert oder lieber deaktiviert werden sollte?Vielen Dank

-

Hallo!

@Speedy_08 said in mehrere Router virtualisieren:

Oder sollte man dafür jeweils eine eigene NIC im Server reservieren und den alten Switch belassen?

Das könnte bestenfalls eine Frage der Bandbreite sein. Wenn die Bandbreite, die der Internetanschluss hergibt, die eines Netzwerkinterfaces übersteigt, macht das sicherlich Sinn. Ist aber vermutlich nicht so.

Wenn du aber ohnehin einen externen Switch zum WAN und mehrere Interfaces am Host hast, könntest du zumindest 2 in einem LAGG betreiben, um die Ausfallswahrscheinlichkeit zu verringern.Das, was die 3 Router machen, könnte aber auch ein einziger tun. Das auf mehrere VMs aufzuteilen macht wieder nur in ganz bestimmten Szenarien Sinn, etwa hohe Bandbreitenanforderung bei vielen simultanen VPN-Verbindungen.

@Speedy_08 said in mehrere Router virtualisieren:

Hat jemand Erfahrungen, ob Hyperthreading auf dem Host aktiviert oder lieber deaktiviert werden sollte?

HT sollte üblicherweise aktiviert sein, sowohl wenn ein pfSense darauf läuft als auch wenn es ein Hypervisor ist. Letzterer macht allerdings einzelne Kerne daraus, daher sollte jeder VM eine entsprechend höhere Anzahl Kerne bereitgestellt werden. Die kann man normalerweise etwas overcommitten und der Hypervisor regelt das entsprechend nach Bedarf.

Grüße

-

Hallo,

@viragomann said in mehrere Router virtualisieren:

Hallo!

@Speedy_08 said in mehrere Router virtualisieren:

Oder sollte man dafür jeweils eine eigene NIC im Server reservieren und den alten Switch belassen?

Das könnte bestenfalls eine Frage der Bandbreite sein. Wenn die Bandbreite, die der Internetanschluss hergibt, die eines Netzwerkinterfaces übersteigt, macht das sicherlich Sinn. Ist aber vermutlich nicht so.

Wenn du aber ohnehin einen externen Switch zum WAN und mehrere Interfaces am Host hast, könntest du zumindest 2 in einem LAGG betreiben, um die Ausfallswahrscheinlichkeit zu verringern.ist nur ein 100Mbit Anschluss, der direkt auf dem Patchpanel aufliegt, LAG ist da unnütz :) Mir ging es nur darum, ob die pfSense den virtuellen Switch "exclusiv" nutzen will.

Das, was die 3 Router machen, könnte aber auch ein einziger tun. Das auf mehrere VMs aufzuteilen macht wieder nur in ganz bestimmten Szenarien Sinn, etwa hohe Bandbreitenanforderung bei vielen simultanen VPN-Verbindungen.

Da hast du im Prinzip recht, aber ich bekomme es einfach nicht sauber hin, dass bspw. einen ankommenden Anfrage auf der externen IP 2 auch wieder über diese IP 2 beantwortet wird und nicht zufällig mit externe IP 1. Ich hab das vor längerer Zeit mal mit einen Mikrotik Router versucht, da ging es nur über das markieren der eingehenden Pakete in einer Mangle Regel, die dann später vom ausgehenden Routing ausgewertet wurde... den Stress will ich vermeiden. Die Server hinter den Routern mischen die externen IP's nicht, von daher sind die einzelnen pfSense pro Server für mich sicherlich eleganter und vor allem die Firewall Regeln übersichtlicher. Der VM-Host hat 24 (48HT) Cores... der ist eh völlig überdimensioniert.

@Speedy_08 said in mehrere Router virtualisieren:

Hat jemand Erfahrungen, ob Hyperthreading auf dem Host aktiviert oder lieber deaktiviert werden sollte?

HT sollte üblicherweise aktiviert sein, sowohl wenn ein pfSense darauf läuft als auch wenn es ein Hypervisor ist. Letzterer macht allerdings einzelne Kerne daraus, daher sollte jeder VM eine entsprechend höhere Anzahl Kerne bereitgestellt werden. Die kann man normalerweise etwas overcommitten und der Hypervisor regelt das entsprechend nach Bedarf.

OK, dann lasse ich das HT mal an.

Vielen Dank für die Hilfe und viele Grüße -

Die Idee mit dem LAGG war zwecks Erhöhung der Ausfallsicherheit (NIC, Netzwerkkabel). Wenn du dafür einen zusätzlichen Switch verbauen musst, bringt es nichts.

@Speedy_08 said in mehrere Router virtualisieren:

Ich hab das vor längerer Zeit mal mit einen Mikrotik Router versucht, da ging es nur über das markieren der eingehenden Pakete in einer Mangle Regel, die dann später vom ausgehenden Routing ausgewertet wurde...

Das Problem kenne ich von pfSense nicht.

Eine IP wird dem WAN-Interface direkt zugewiesen, die weiteren als "IP Alias" hinzugefügt und per NAT auf die internen Hosts weitergeleitet.

Antworten auf Anfragen von außen auf eine der IP gibt das WAN-Interface automatisch immer mit der ursprünglichen Ziel-IP als Quelle zurück.Damit ausgehende Verbindungen eines internen Gerätes mit einer bestimmten Quell-IP rausgehen, muss aber noch zusätzlich das Outbound NAT entprechend konfiguriert werden, oder am besten gleich NAT 1:1, wenn das ohnehin alle Ports betreffen soll.

@Speedy_08 said in mehrere Router virtualisieren:

Die Server hinter den Routern mischen die externen IP's nicht, von daher sind die einzelnen pfSense pro Server für mich sicherlich eleganter und vor allem die Firewall Regeln übersichtlicher.

Dieses geringe Mehr an Übersicht erkaufst du dir mit einem höheren Konfigurations- und Wartungsaufwand.

Mittels farblicher Trenner ließen sich Firwall- und NAT-Regeln sehr schön und übersichtlich darstellen.@Speedy_08 said in mehrere Router virtualisieren:

Der VM-Host hat 24 (48HT) Cores... der ist eh völlig überdimensioniert.

Bow! Und darauf laufen nur die pfSensen?

Grüße

-

@viragomann said in mehrere Router virtualisieren:

Das Problem kenne ich von pfSense nicht.

Eine IP wird dem WAN-Interface direkt zugewiesen, die weiteren als "IP Alias" hinzugefügt und per NAT auf die internen Hosts weitergeleitet.

Antworten auf Anfragen von außen auf eine der IP gibt das WAN-Interface automatisch immer mit der ursprünglichen Ziel-IP als Quelle zurück.Damit ausgehende Verbindungen eines internen Gerätes mit einer bestimmten Quell-IP rausgehen, muss aber noch zusätzlich das Outbound NAT entprechend konfiguriert werden, oder am besten gleich NAT 1:1, wenn das ohnehin alle Ports betreffen soll.

Klingt deutlich einfacher, danke für den Tipp! werde ich tatsächlich mal probieren. War nur nach dem Mikroik Abenteuer noch etwas vorgeschädigt, das war dazumal ein Alptraum.

@Speedy_08 said in mehrere Router virtualisieren:

Die Server hinter den Routern mischen die externen IP's nicht, von daher sind die einzelnen pfSense pro Server für mich sicherlich eleganter und vor allem die Firewall Regeln übersichtlicher.

Dieses geringe Mehr an Übersicht erkaufst du dir mit einem höheren Konfigurations- und Wartungsaufwand.

Mittels farblicher Trenner ließen sich Firwall- und NAT-Regeln sehr schön und übersichtlich darstellen.Was es alles gibt ... farbige Trenner ... ich sehe schon, muss mal mal intensiver einarbeiten

@Speedy_08 said in mehrere Router virtualisieren:

Der VM-Host hat 24 (48HT) Cores... der ist eh völlig überdimensioniert.

Bow! Und darauf laufen nur die pfSensen?

Bis jetzt schon, deshalb ja völlig überdimensioniert, aber hat immerhin dann ca. 80 IPSec Site2Site Tunnel gleichzeitig zu verwalten in einer der pfSensen! Soll aber demnächst noch die neue Telefonanlage drauf laufen :) Aber das wird alles nix an der mäßigen Auslastung ändern... Aber er war nun mal da.

VG

-

Dazu zwei Punkte:

- Warum das ganze mit 3 verschiedenen pfSense Instanzen in denen jede WAN + LAN hat, anstatt EINE Instanz mit 3 VLANs nutzen, die dann auf die 3 VSwitche gehen? Was ist der Nutzen 3 separate Instanzen zu haben und Ressourcen zu verbrennen anstatt eine größere Instanz mit 3 VLANs zu erstellen?

- pfSense bzw. FreeBSD wenn es um Netzwerkdurchsatz geht ist - auf Hardware - kein Freund von HT. Wenn du virtualisierst kann es allerdings durchaus sein, dass es Sinn machen kann. Da habe ich aber leider keine Hands On Werte/Erfahrung mit Hyper-V

Grüße

-

Hallo

@JeGr said in mehrere Router virtualisieren:

Dazu zwei Punkte:

- Warum das ganze mit 3 verschiedenen pfSense Instanzen in denen jede WAN + LAN hat, anstatt EINE Instanz mit 3 VLANs nutzen, die dann auf die 3 VSwitche gehen? Was ist der Nutzen 3 separate Instanzen zu haben und Ressourcen zu verbrennen anstatt eine größere Instanz mit 3 VLANs zu erstellen?

die verschiedenen Router haben komplett unterschiedliche Aufgaben, die eine macht nur viele VPN Tunnel ohne große Regelen, die andere das eigentliche Firewalling.

Bestes Beispiel für den Sinn mehrere Instanzen ist gerade aktuell recht gut zu sehen: Die aktuelle Version 2.4.5 hat ein Mega Performance Problem wenn mehr als eine CPU genutzt wird. Damit wird die Firewall faktisch unbrauchbar.

Hab ich auch lange gesucht um die Ursache zu finden. Abhilfe schaft nur ein Rückgang auf die 2.4.4 oder nur eine CPU zu nutzen. Damit bin ich mit meinen 3 Instanzen dann für solche Fälle besser bedient, dann hab ich wenigstens 3 CPU's statt einer :)- pfSense bzw. FreeBSD wenn es um Netzwerkdurchsatz geht ist - auf Hardware - kein Freund von HT. Wenn du virtualisierst kann es allerdings durchaus sein, dass es Sinn machen kann. Da habe ich aber leider keine Hands On Werte/Erfahrung mit Hyper-V

Bin aktuell recht weit mit meinen Tests. Netzwerkperformance ist TOP! Wenn man die Warteschlange für virtuelle Computer in den Broadcom Treibern deaktiviert! Das HT ist ja aktuell eh kein Thema weil nur eine CPU nutzbar ist...

Danke und viele Grüße