Problem mit Loadbalancing und Failover mit v2.4.5

-

Hallo zusammen,

aktuell versuche ich meine vorhandene zeroShell-Lösung mit pfSense abzulösen stosse aber auf ein (aktuell für mich) unüberwindliches Hindernis.

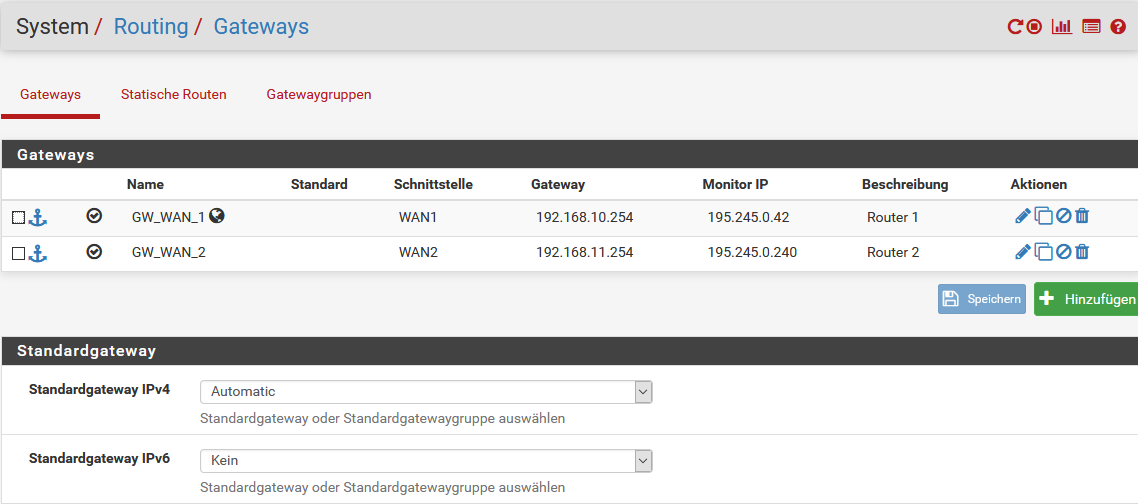

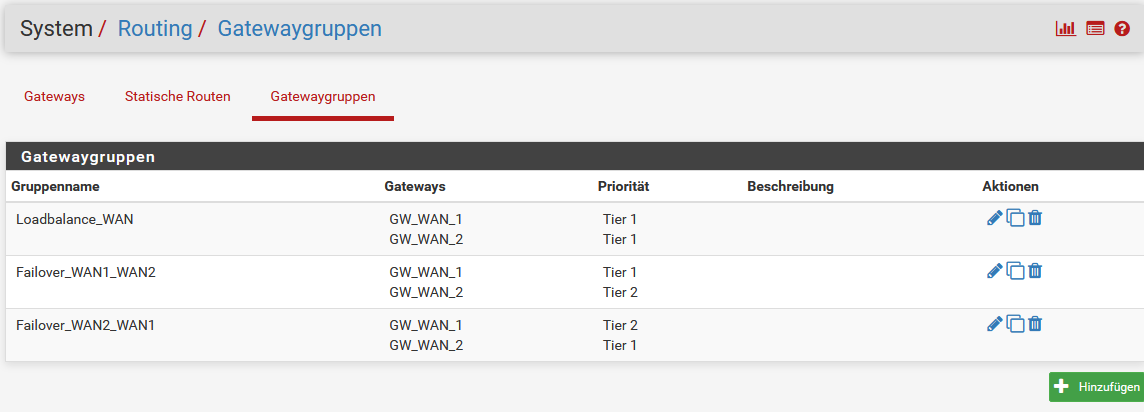

Ich habe 2 Internet-Router im Einsatz, über diese möchte ich mit Loadbalancing und Failover ins Internet. Ich habe entsprechend beide Router als Gateway eingerichtet, sowie 3 Gateway-Gruppen:1x Router 1 Tier 1 Router 2 Tier 1 (1:1 Loadbalancing)

1x Router 1 Tier 1 Router 2 Tier 2 (Failover 1 auf 2)

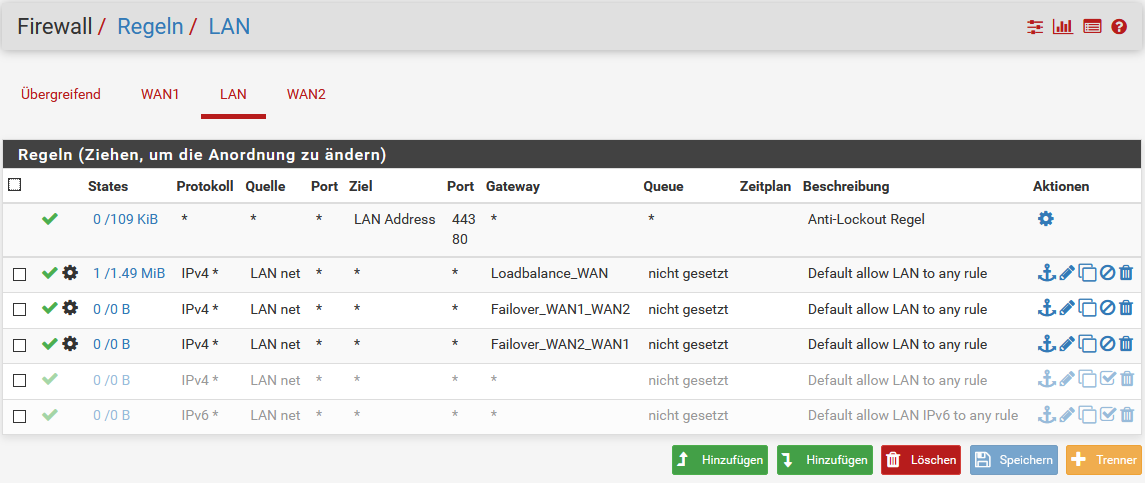

1x Router 1 Tier 2 Router 1 Tier 1 (Failover 2 auf 1)Für alle 3 Gatewaygruppen auch eine Regel in der Firewall eingerichtet.

Ergebnis: Loadbalancing funktioniert, Failover funktioniert -> exakt 1x !

Sobald ich jetzt z.B. die Netzwerkverbindung zu Router 1 kappe wird ein Failover zu Router 2 gemacht, soweit alles gut. Aber auch wenn ich ich Router 1 wieder verbinde, baut pfSense zu diesem Router KEINE Verbindung mehr auf, auch nicht nach einem Neustart. Auch ein Ping auf Router 1 funktioniert dann nicht, bei einem tracert stelle ich fest, dass versucht wird, Router 1 über die Internetverbindung von Router 2 herzustellen. pfSense scheint völlig "vergessen" zu haben, dass es die Schnittstelle samt Router überhaupt gibt.

Erst wenn ich in die Interfaceeinstellungen gehe, dort einfach ein Feld anklicke und dann die "Änderungen" übernehme, kann Router 1 wieder angesprochen werden. Ansonsten bleibt der für alle Zeiten tot.

Was kann ich tun, um dieses Verhalten zu unterbinden? Ich weiss mir derzeit keinen Rat mehr, da ja "zunächst" bis zum "Fehlertest" alles einwandfrei zu funktionieren scheint.Kann mir hier jemand helfen? Ich würde wie gesagt meine zeroShell gerne gegen pfSense ersetzen, aber auf diese Weise macht es aktuell wenig Sinn...

Danke,

Lauri

-

Hi,

ein generelles Problem mit pfSense und MultiWAN ist mir nicht bekannt, habe auch erst letzte Woche eine neue 2.4.5 an einem Standort aufgestellt und MultiWAN getestet, hat alles wie erwartet funktioniert.

Fokus bzw. Standard bei uns auch i.d.R. Failover WAN1 > WAN2, war im Test wie geschrieben kein Problem aufgefallen.

Dass dpinger immer (absichtlich) einige Sekunden wartet bis das Gateway wieder auf Status "Online" steht ist aber bekannt?

Von jimp gibt es ein sehr gutes Hangout Video zum Thema MultiWAN, da kannst du ja nochmal drüber schauen ob dir ein Fehler in der Konfiguration auffällt: https://www.netgate.com/resources/videos/multi-wan-on-pfsense-23.html

Ansonsten gerne mal deine Ganzen Einstellungen als Screenshot posten.-Rico

-

Hallo Rico,

erst einmal lieben Dank für Deine Antwort.

Was ich mittlerweile feststellen konnte ist, je nachdem, welche "Regel" ich in der Firewall "oben" habe, funktioniert ein bestimmtes Feature.

Habe ich die "Loadbalancing"-Regel "oben", so funktioniert das, aber kein Failover.

Habe ich die "Failover Wan1 -> Wan2" Regel oben, funktioniert eben dieses.

Habe ich die "Failover Wan2 -> Wan1" Regel oben, dann funktioniert genau dieses Failover.Alle Regeln gemeinsam, sprich, "grundsätzlich Balancing, Failover je nachdem welche Verbindung ausfällt" bekomme ich nicht zum laufen. Genau das ist aber ein Feature, das ich bei meiner derzeitigen Lösung nutze. Ich möchte sie ablösen, da hier nicht klar ist, dass auch in Zukunft sicherheitsrelevante Themen zeitnah "nachgezogen" werden, ergo die Idee "ich gehe auf ein weitverbreitet und genutztes System". Im Moment kann ich mir nicht wirklich vorstellen, dass die von mir gewünschte Funktionalität nicht gegeben ist bzw. ich der einzige bin, der zu Hause 2 Internetanschlüsse nutzt.

Bitte teile mir mit, welche Einstellungen exakt Du brauchst, dann stelle ich sie hier natürlich zur Verfügung. Hier erst mal die grundsätzlichen Dinge:

Gateways

Gatewaygruppen

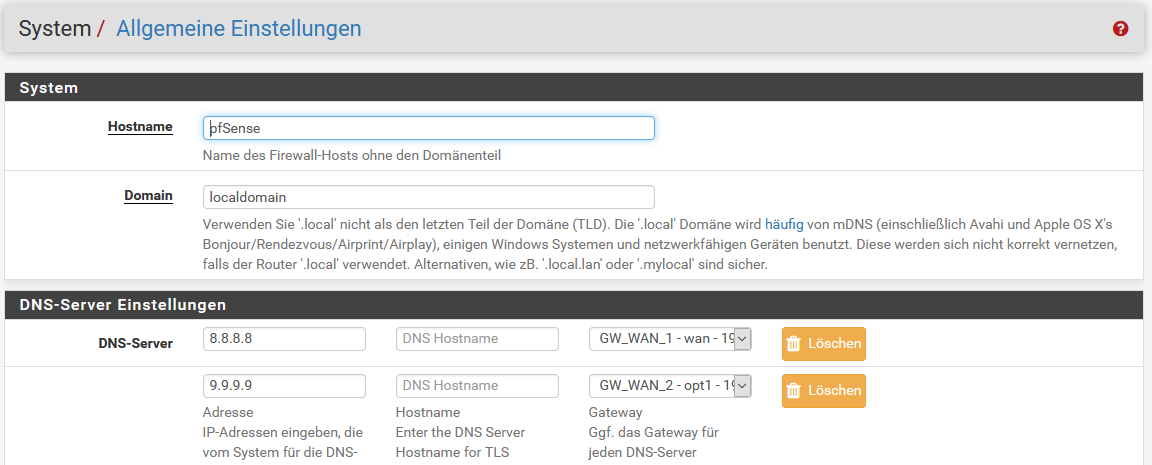

DNS-Zuordnung zu Gateways

Firewall-Regeln

Lieben Gruß,

Lauri

PS: Selbstverständlich bin ich mir darüber im klaren, dass die Regeln derzeit ein Scheunentor darstellen. Es geht mir zunächst darum, das System grundsätzlich zum laufen zu bekommen und die Fallstricke zu kennen - danach geht es dann daran, die Sache "rund" zu konfigurieren. Derzeit ist die pfSense auch immer nur für Tests "online".

-

Deine aktuelle Config macht insofern eh nicht wirklich Sinn, da Gateways innerhalb einer Load Balancing Gruppe automatisch Failover machen.

D.h. wenn du immer LB machen willst kannst du dir die anderen beiden Rules und GW-Groups sparen. Firewall Regeln immer von oben nach unten, first trigger wins.

Du hast also z.B. eine Gruppe mit GW1 Tier 1, GW2 Tier 1 und GW3 Tier 1, sonst nichts. Fällt jetzt GW2 in den Status Offline wird es automatisch aus der Gateway Gruppe entfernt, pfSense balanced nur noch zwischen GW1 und GW3. Das passiert alles vollautomatisch im Hintergrund. Kommt GW2 in den Status Online wird es automatisch wieder in die Gruppe hinzugefügt.Lösche mal deine drei selbst erstellten Regeln, aktiviere wieder die default allow LAN to any rule und setze dein Standardgateway welches aktuell auf Automatic steht auf die Loadbalance_WAN Gruppe.

Dann state reset machen zur Sicherheit oder pfSense einmal durchbooten und nochmal testen was passiert.-Rico

-

Lieben Dank Dir,

mit nur noch der einen Firewall-Regel und Entfernung der überflüssigen Gateways funktioniert es nun einwandfrei ,)

Ich habe noch ein 2tes Thema, aber dafür werde ich einen neuen Thread eröffnen.

Gruß,

Lauri