Open VPN Client : How to ? Je donne ma langue au chat

-

Bonjour,

Je me suis perdu dans les méandres de l'informatique en tant que débutant (Réseau, Parefeu ....)

Tout d'abord, je tiens à dire que j'ai :- lu partiellement (pas en entier) le site web http://irp.nain-t.net/doku.php/ me rappelant quelques cours d'informatique

- chercher la solution de par moi-même sur le forum (Anglais / Français) : je suis sur que la réponse y est, mais je n'ai pas su trouvé. La solution est évidente, elle est devant moi surement, mais je me suis aveuglé par mes recherches et lectures jusqu'à présent : je sèche.

- je suis débutant et souhaite aussi me rassurer que ce que je fais est bon / conforme, du coup si je me suis planté dans certains paramètres, n'hésitez pas.

- l utilisation ici est purement personnelle, ce n'est pas mon domaine d'activité professionnelle.

A noter :

Ce qui m'intéresse avant tout, c'est le résultat : ici que cela fonctionne, mais je souhaite comprendre aussi dans un deuxième temps.Contexte : milieu perso, niveau expertise de l'administrateur : 1/10 ancien utilisateur de la solution IpCOP.

Ici le pare-feu matériel est de 2011 : PC Engine.

J'ai récemment réinstallé la dernière version de PfSense après avoir été bloqué sur un problème de disque SSD. Le PfSense est à jour dernière version en vigueur.

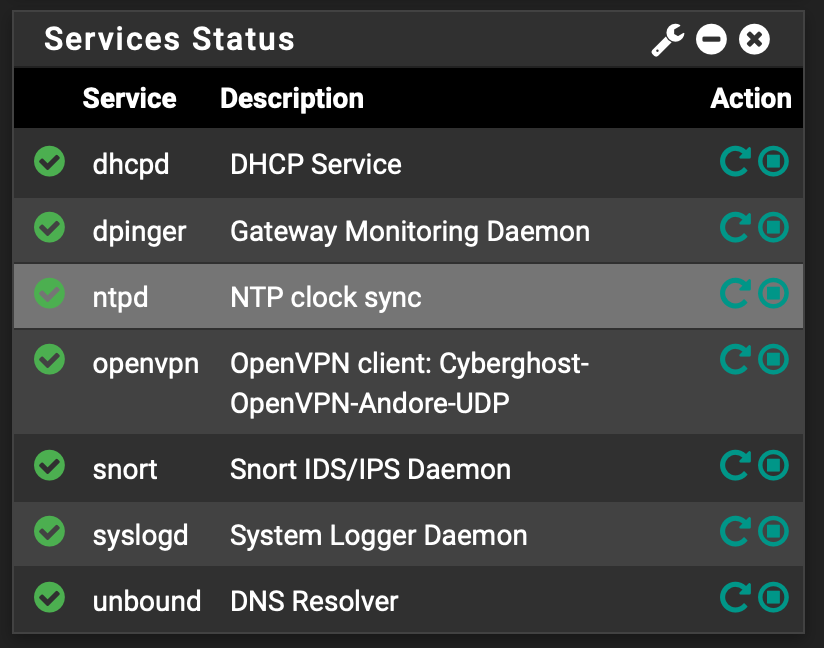

Programme installé : SnortBesoin :

Je viens de souscrire à un abonnement VPN : Cyberghost que j'essaie de configurer depuis 2 + 1 jours sur le Pare-Feu afin de centraliser le trafic sur le tunnel (cas où j'utilise un seul jeton VPN au lieu d'installer le VPN sur chaque équipement).- Besoin 1er (Test)

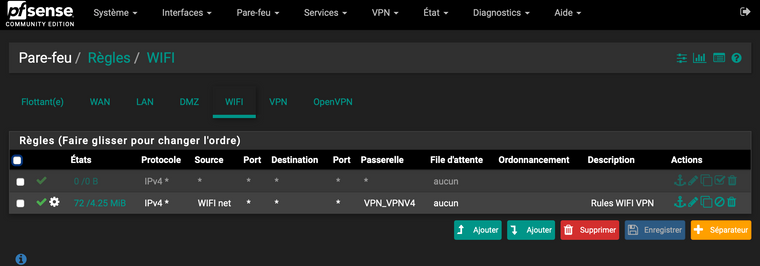

Je souhaite faire passer le traffic du WIFI par ce Tunnel VPN.

Je souhaite garder le traffic du LAN normal : sans passer par le VPN.

Du coup, je souhaite avoir le choix d'utiliser ou pas la connexion VPN.

Après lecture d'autre post, je crois comprendre que je peux configurer et utiliser plusieurs VPN (P2P et Streaming à la fois) ? - Besoin 2 (Version finale)

Le LAN passera par le VPN (si possible mettre une règle par équipement concerné du LAN)

Le WIFI sera normal

Objectif

Protéger mon réseau personnel, caché mon identité sur Internet dans la majeure partie des cas- Navigation (pas tout le temps)

- Téléchargement

- Streaming IPTV

Schéma :

-

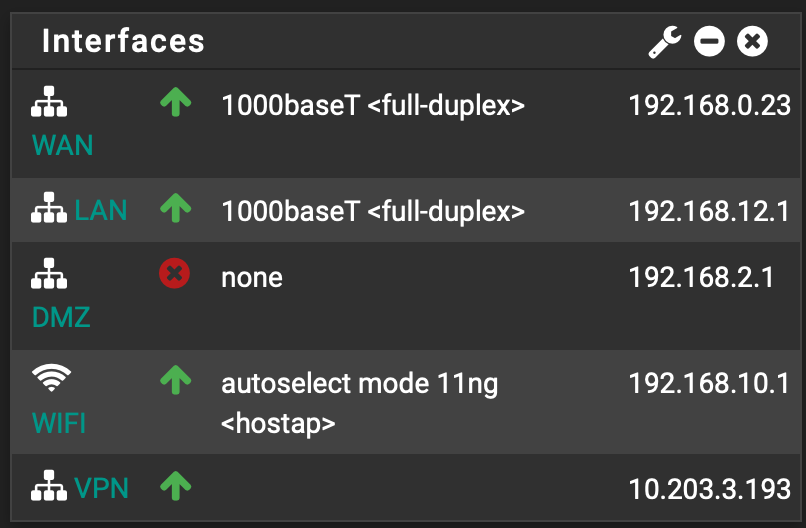

WAN (modem/routeur/box) : Freebox Revolution

Avec WIFI (me permet d'aller sur Internet en dernier recours notamment ici car j'ai planté le Pare-feu)

IP : 192.168.0.23 -

LAN : IP Fixe : 192.168.12.1

Serveur DHCP activé avec IP Réservé

-- PC

-- NAS

-- etc -

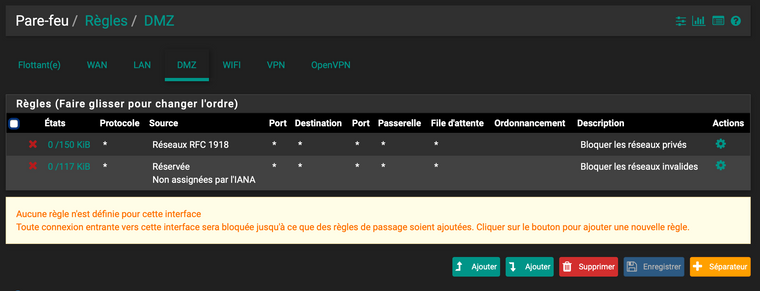

DMZ : IP Fixe : 192.168.2.1

non utilisé pour le moment, moyen terme : Serveur WEB -

WIFI : Ip Fixe : 192.168.10.1

Serveur DHCP activé

-- Tablette

-- Téléphone

-- etc

-

DNS :

127.0.0.1

192.168.0.254 -

Autres interfaces : Oui

VPN (Nom donné à la carte réseau VPN) Adresse IP : 10.203.3.193

Remote IP 45.xxx.xxx.9 -

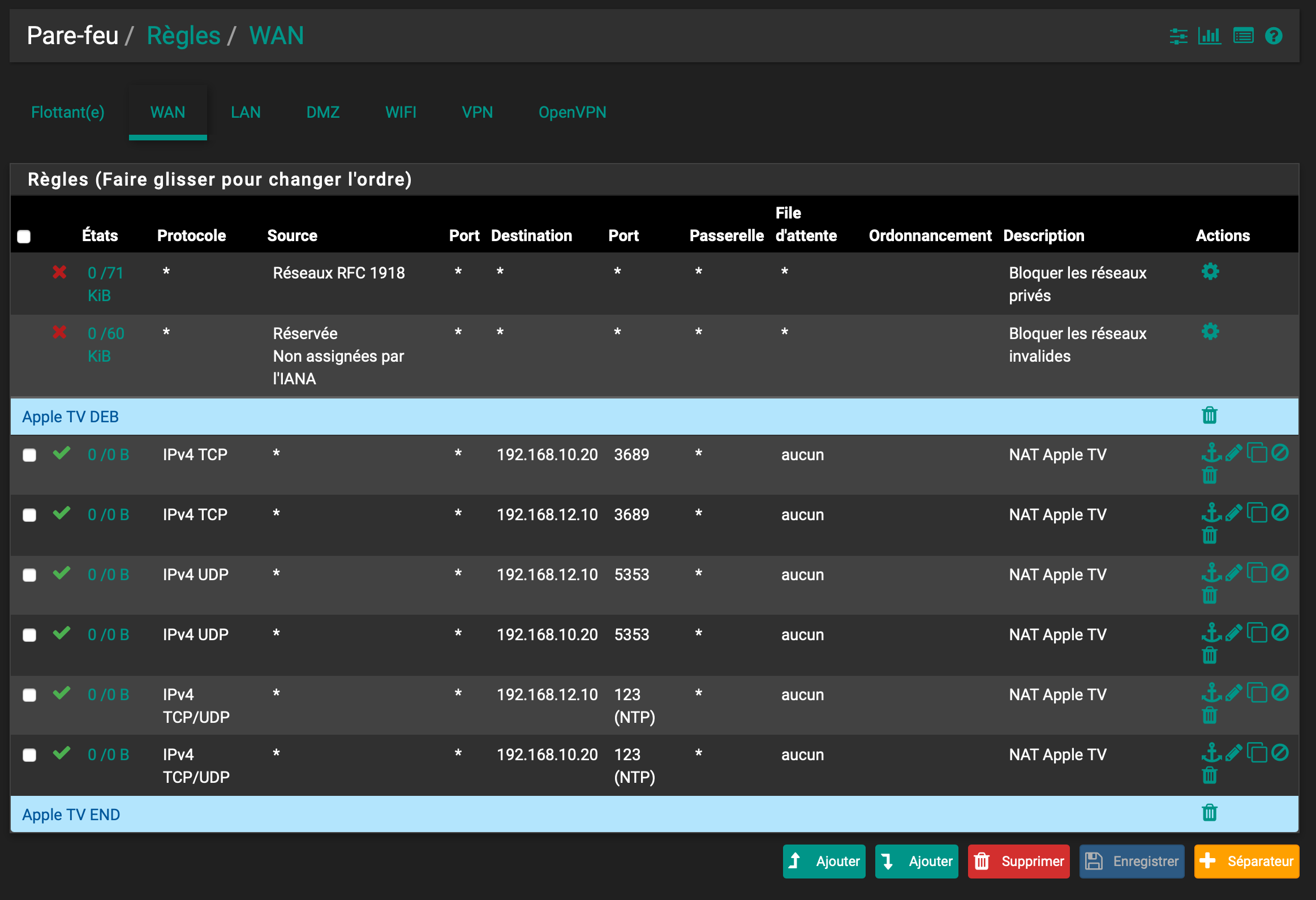

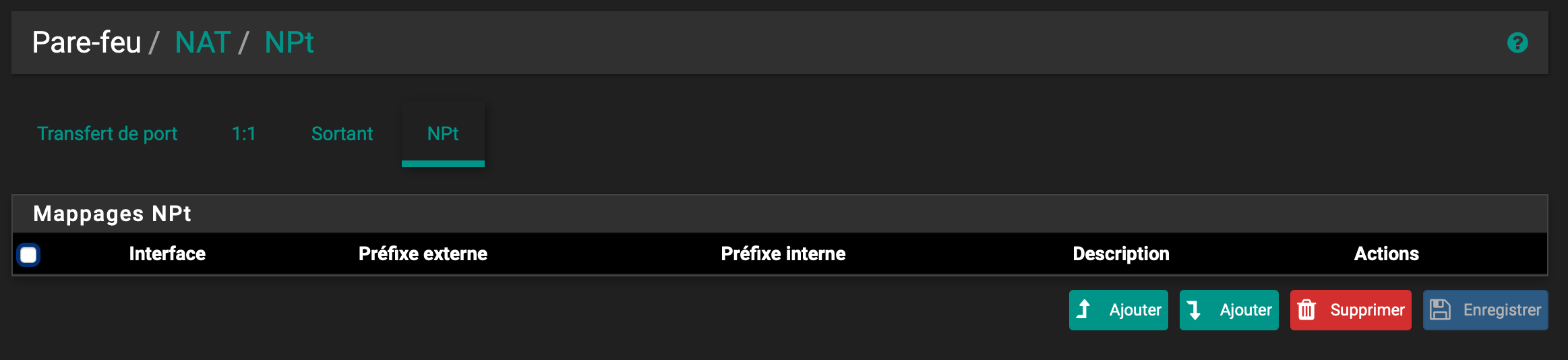

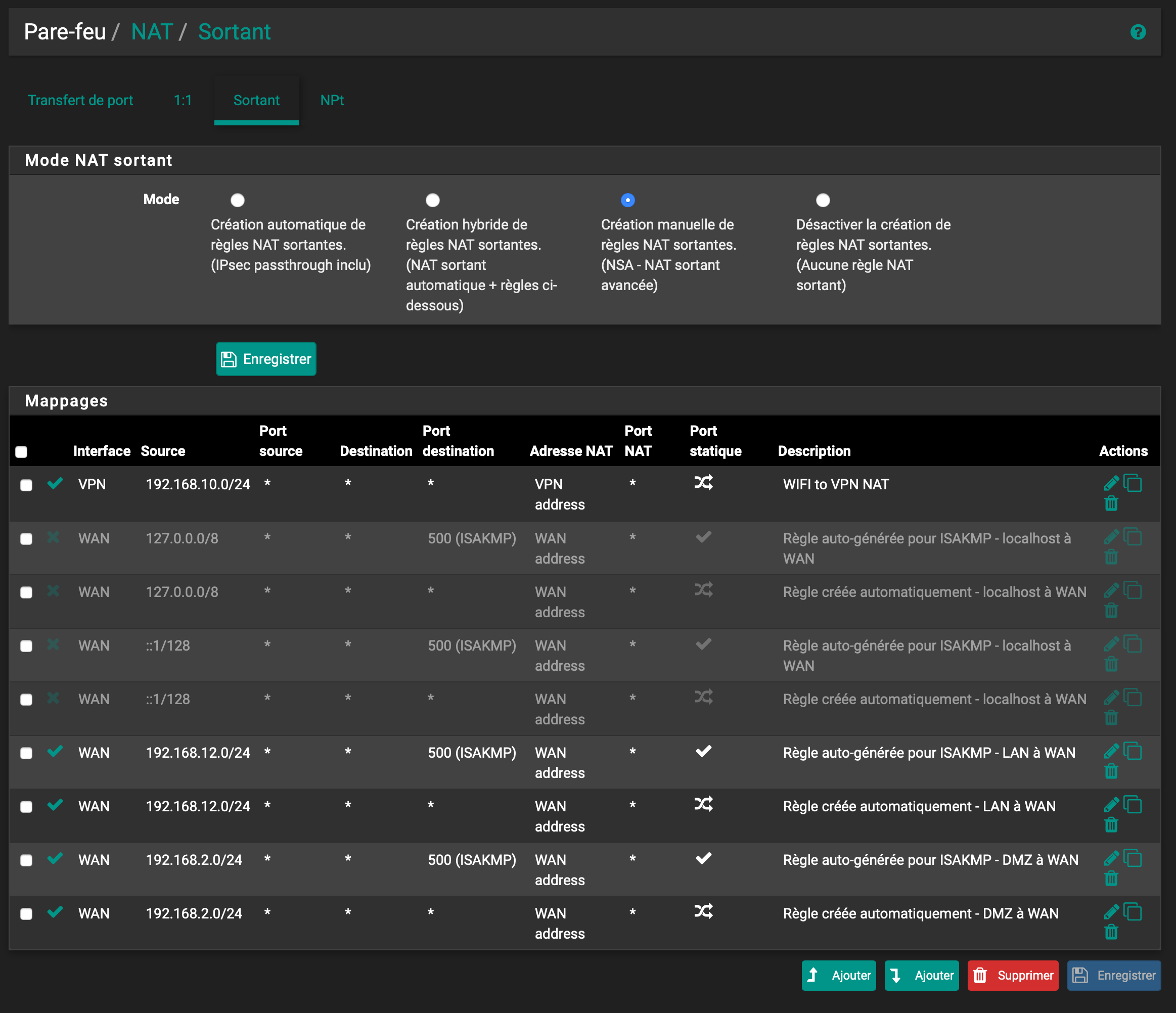

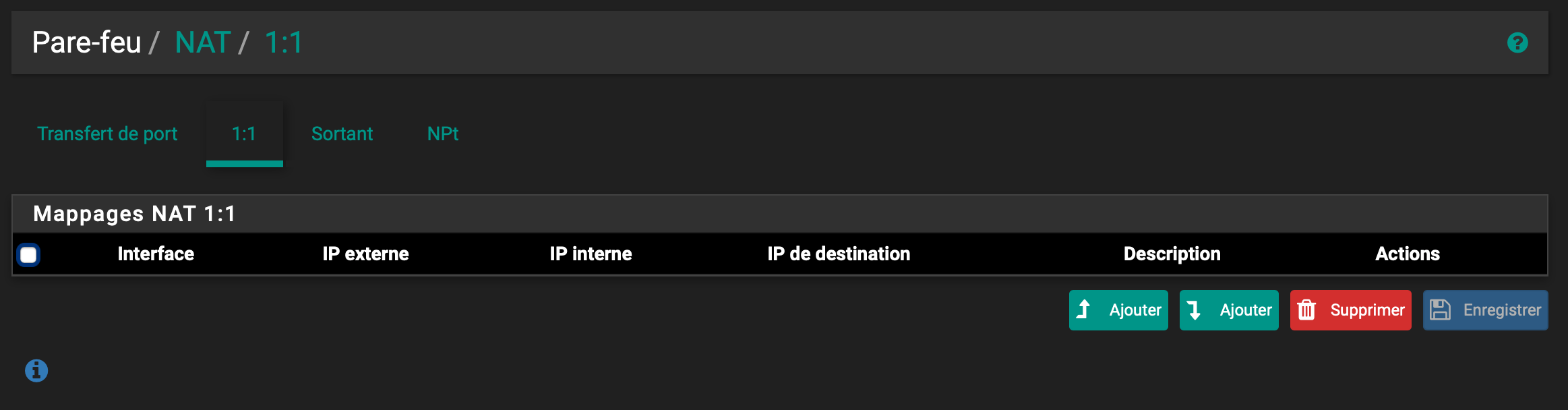

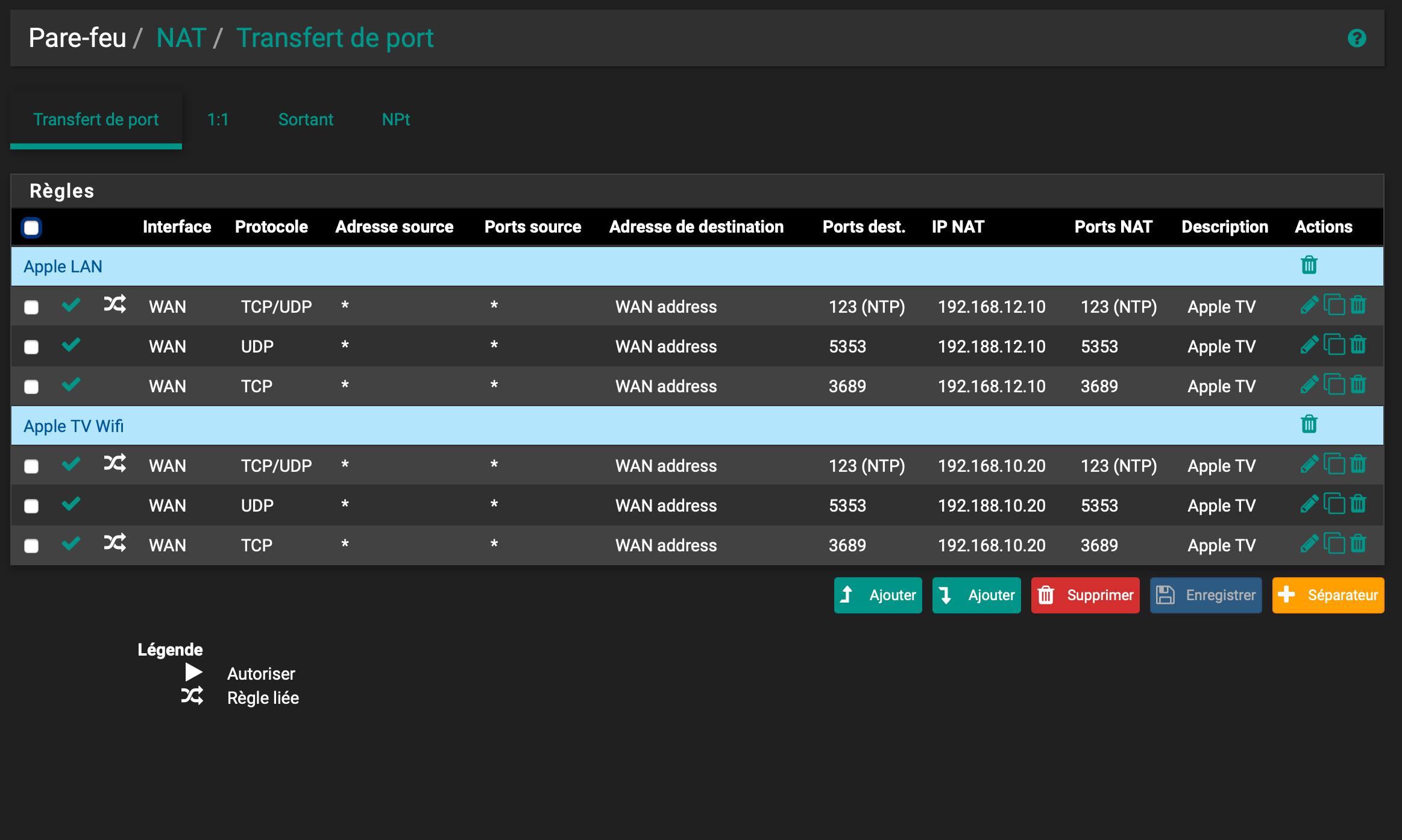

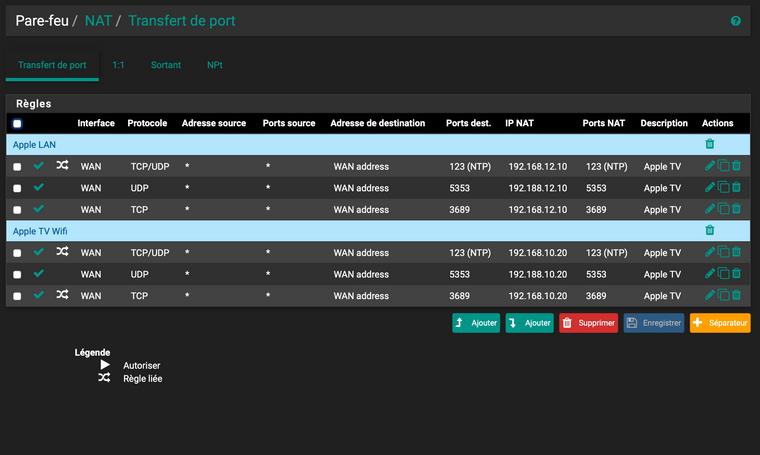

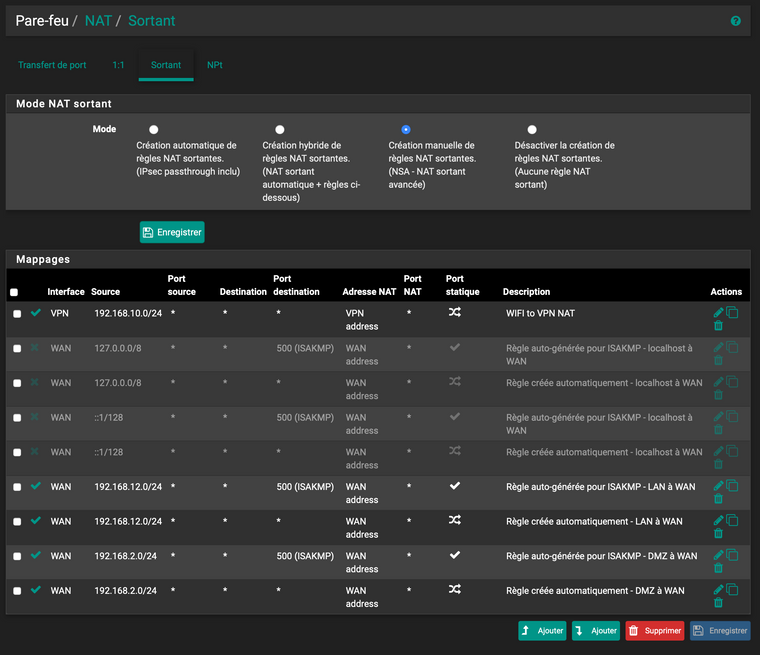

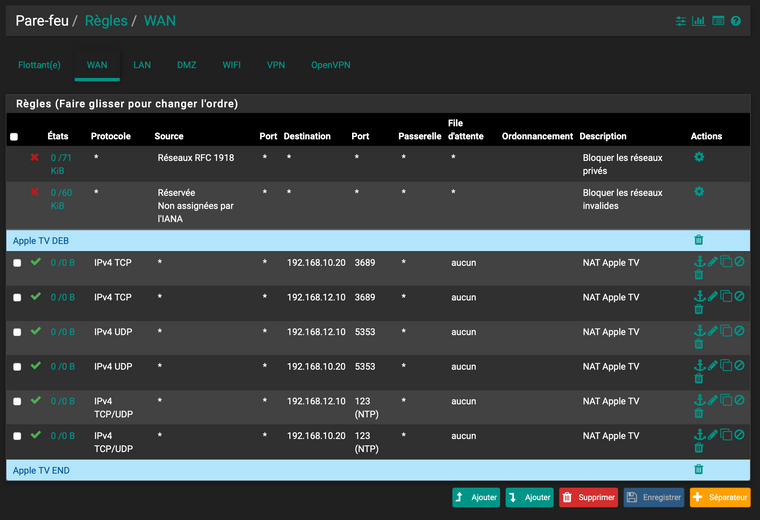

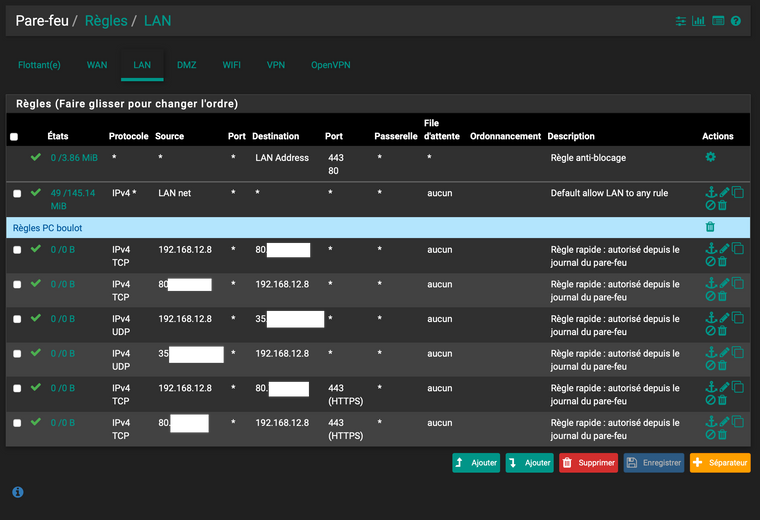

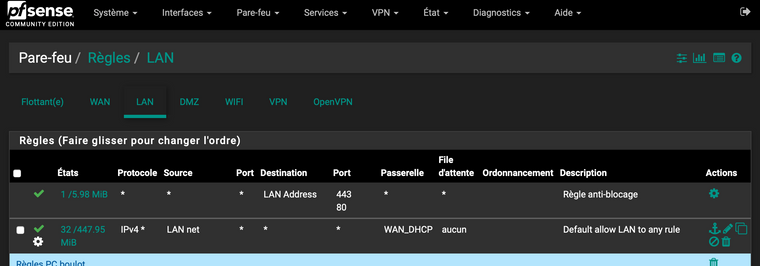

Règles NAT : forward, 1-to-1, manual/automatic outbound, …

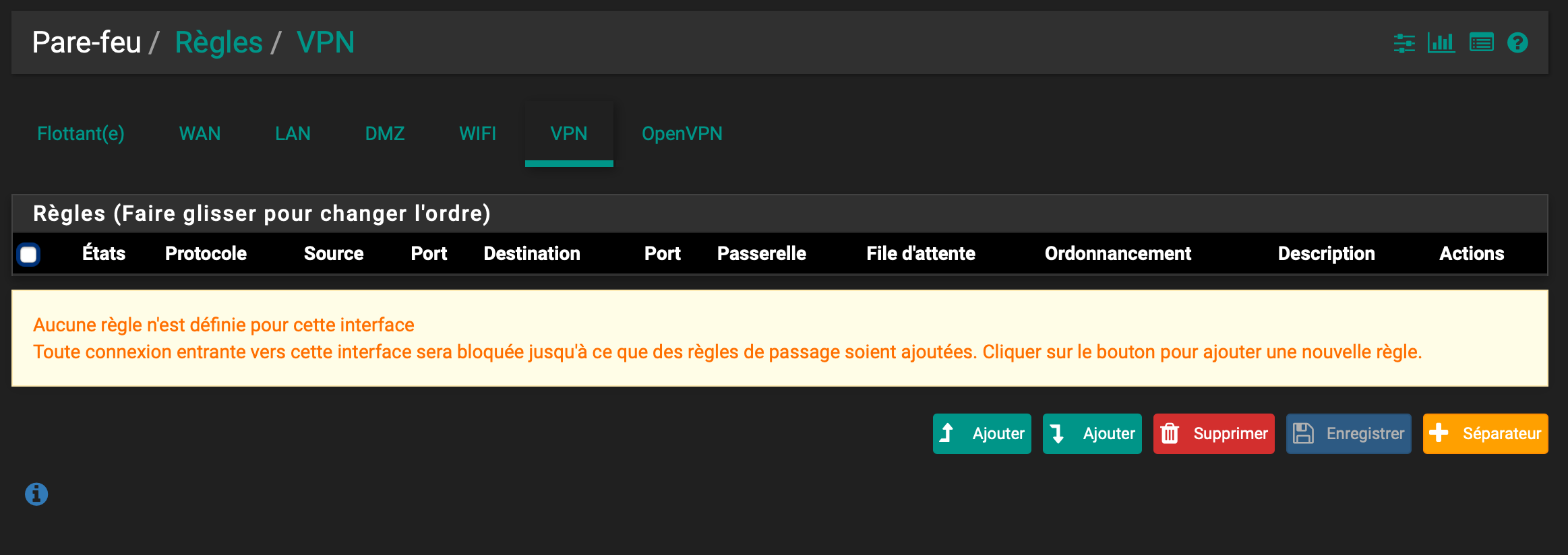

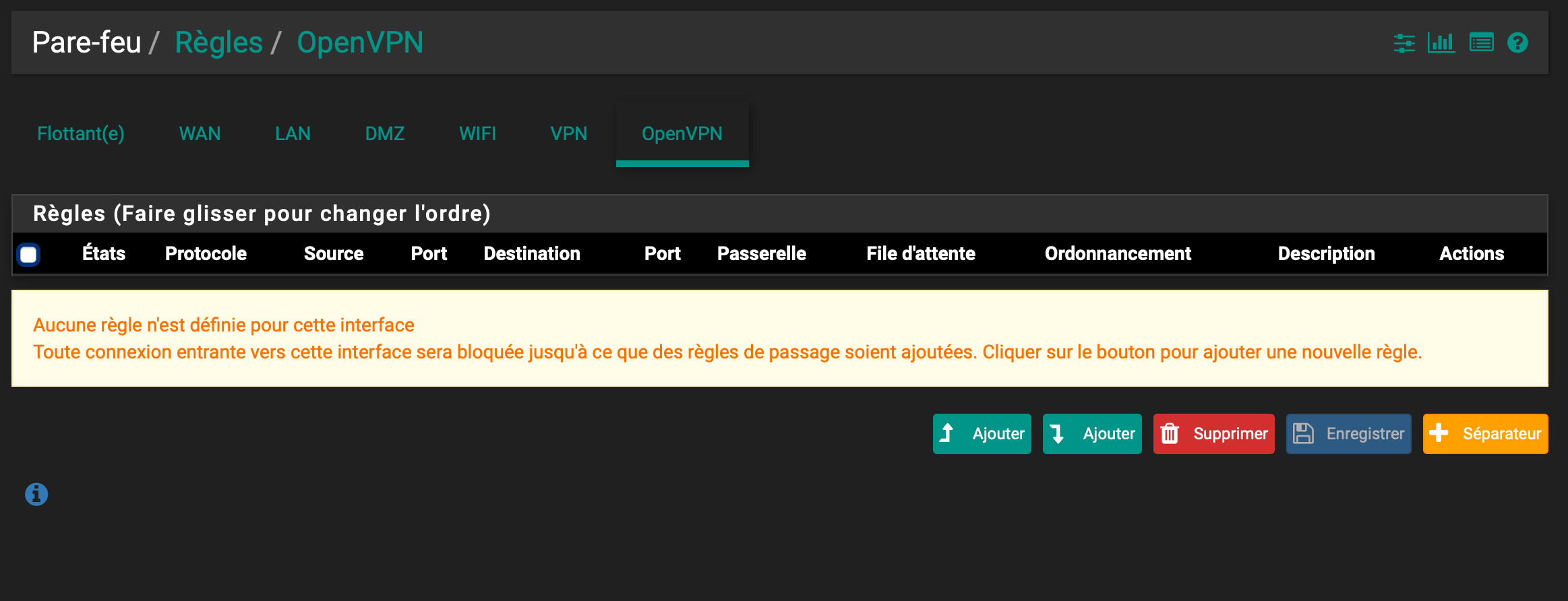

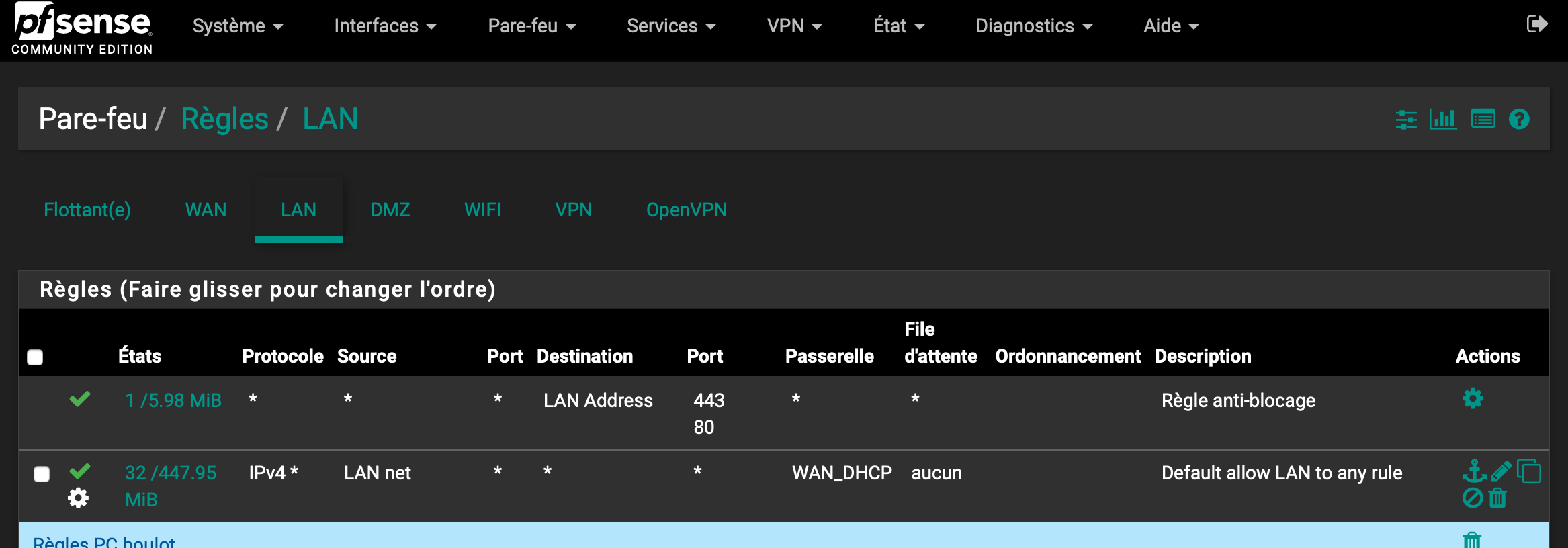

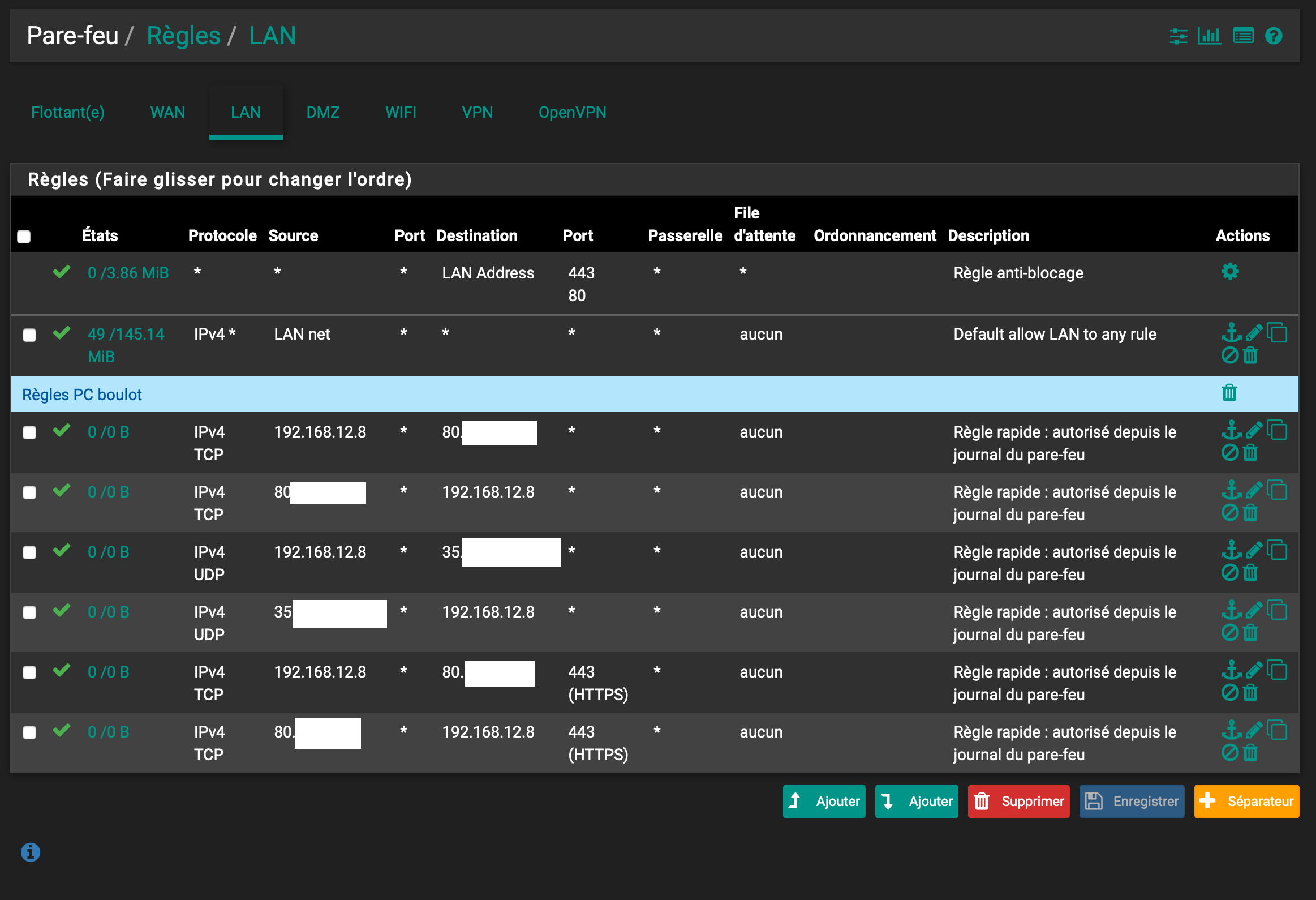

- Règles Firewall : par onglet, règles principales, …

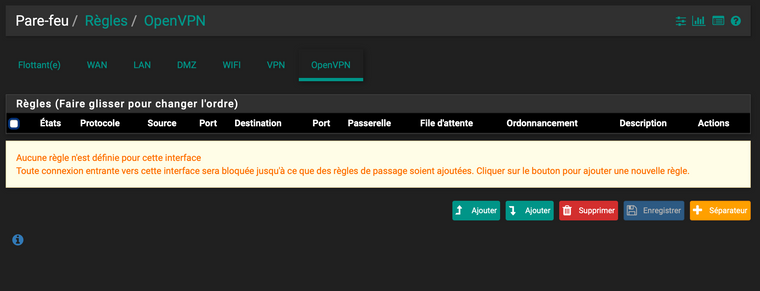

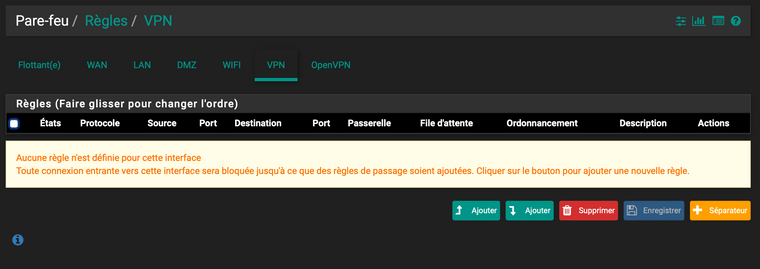

dans les tutoriels, personne indique de mettre une règle pour le VPN ?

- Packages ajoutés : Snort

-

Autres fonctions assignées au pfSense : Pas plus que mentionné plus haut à savoir :

-- Serveur DHCP (LAN, WIFI)

-- SNORT

-- VPN Client -

Configuration d'une connection VPN Client (ce que j'ai fait ....)

J'ai suivi 3 tutos un concernant : EXPRESSVPN avec PfSense, au autre avec NORDVPN trouver dans un post cité plus bas. J'ai trouvé un tutoriel sympa mais ca rate aussi.

Les 3 sont différents ou alors incomplets, bref ca ne marche pas.

https://nordvpn.com/fr/tutorials/pfsense/pfsense-openvpn/

https://www.expressvpn.com/fr/support/vpn-setup/pfsense-with-expressvpn-openvpn/#additional

https://forum.netgate.com/topic/146714/tunneled-isp-cheat-sheet (pas mal celui la)- Ajout des certificats Serveur et Client : ok

- Ajout d'une connection OpenVPN de type client : Bug

Note : la connection est établie, la connection se ré initialise souvent et j'ai des erreurs dans les logs de Open VPN (on verra plus tard). - Associer l'interface VPN : ok

- Firewall NAT Outbound : KO ?

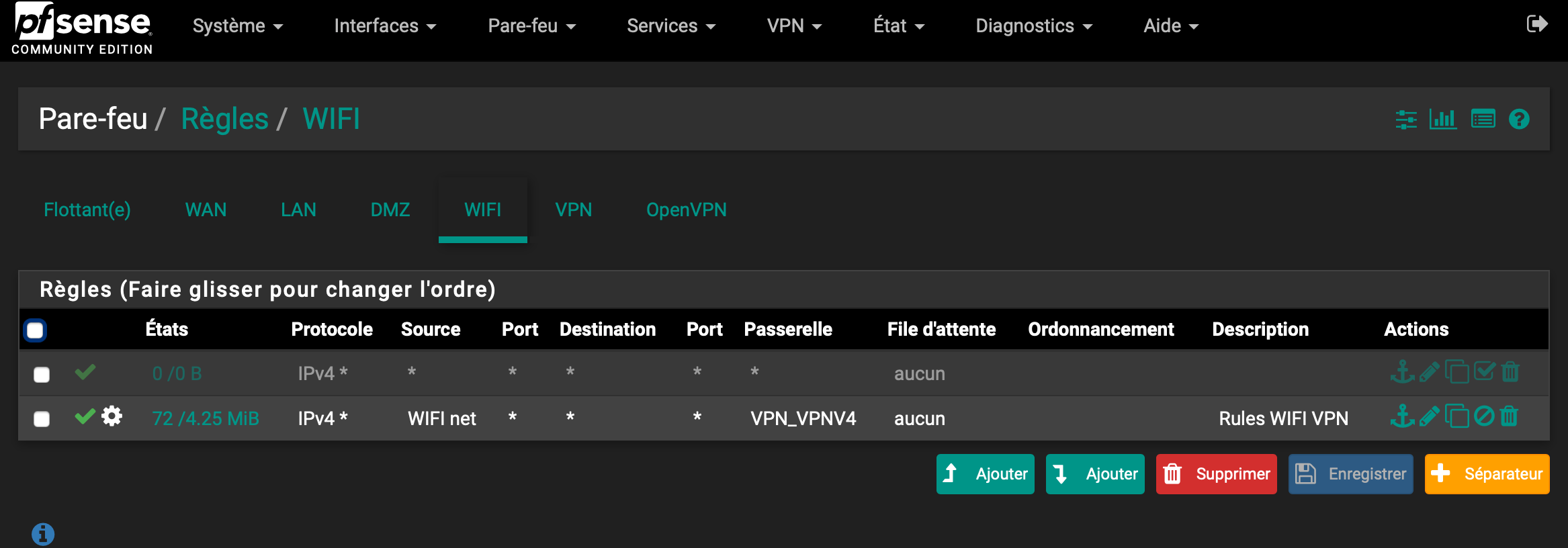

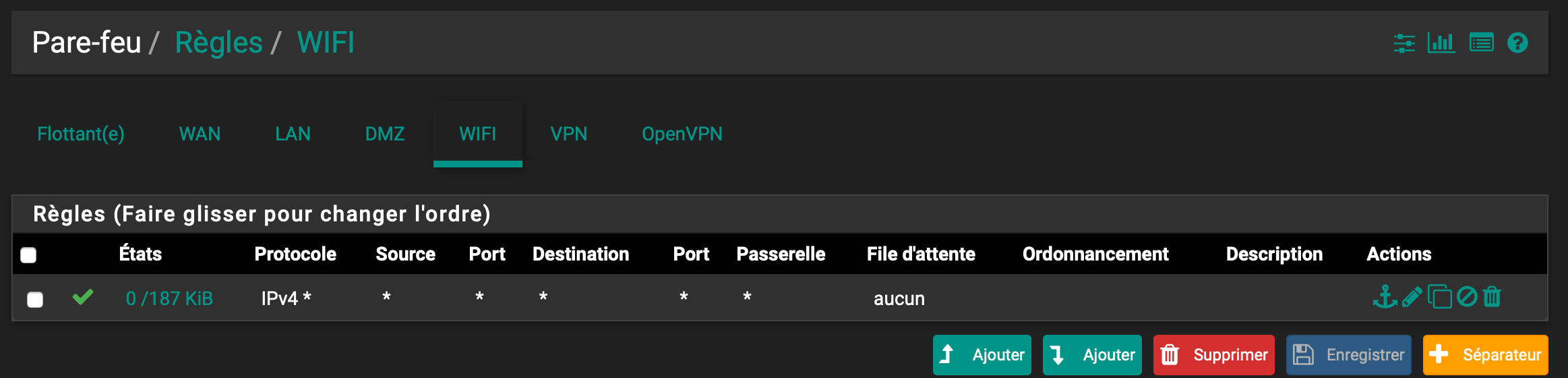

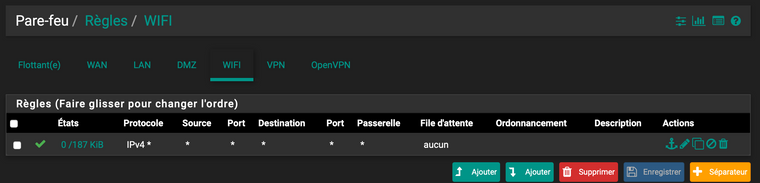

Je dois router mon réseau WIFI dans le tunnel - Firewall Rules WIFI : KO ?

- DNS : KO

- Gateway : KO

Question :

Problème précis rencontré et questions posées, … :

Ca ne fonctionne pas Je suis perdu dans toutes mes recherches.

Je suis perdu dans toutes mes recherches.

L'accès aux services Internet ne fonctionnent plus sur PfSense en Wifi et la même le LAN (avec nom de domaine, IP Publique directe celle de google par exemple)Qu'est ce qui ne va pas dans

- les règles NAT

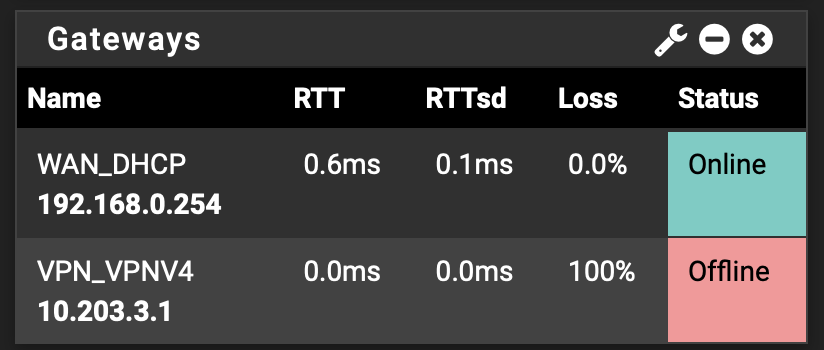

- la passerelle / gateway elle doit fonctionner ou pas ... toujours ko

- le DNS

Actuellement j'ai rien dans DNS Server Setting System/General Setup pourquoi faudrait il mettre un truc ?

- Pour résoudre les noms de domaines

- Pour éviter les fuites DNS ?

Moi j'ai besoin du DNS normal et dans le VPN, je pensais que le serveur distant aller m'offrir le DNS, ou alors j'ai oublié de configurer cette option ?

De ce que je comprends, passer par un tunnel ok, mais je dois éviter les fuites DNS

Sauf erreur de ma part, il faut aussi y faire attention pour l'aspect : IPTV.

Pistes imaginées

J'ai un problème de NAT, et RULES et de DNS et passerelle .... mais la je suis dépassé et je ne comprends plus rien.Recherches : ici et la ...

Vu des posts ici, je n'ai pas du trouver le bon. Donc ici quelques liens.

https://forum.netgate.com/topic/133049/vpn-client-pfsense-suicide

https://forum.netgate.com/topic/134013/résolu-openvpn-et-sélection-du-trafic

https://computerz.solutions/pfsense-2-3-faire-nat-dune-connexion-internet-vers-lan/

https://forum.netgate.com/topic/148887/dns-et-openvpn/

https://forum.netgate.com/topic/149842/openvpn-split-tunnelling-screenshots

https://forum.netgate.com/topic/151586/vpn-problème-de-passerelle

....Logs et tests : complément de "Recherches" :

J'ai fait des tests des tutoriels, la je viens de forcer la passerelle sur le VPN j'avais mis les règles firewall NAT and RULE sur le WIFI uniquement .... : Plus rien ne fonctionne plus de réseau service Internet sur le LAN et WIFI

Les logs oui, mes lesquels regarder ?

Firewall : je ne pense pas

Snort : Rien

OpenVPN .... il pleure car à priori, bien que la connexion s'établisse je dois avoir des erreurs

DNS ... aussi.- Open VPN

ay 5 11:09:29 openvpn 26075 TCP/UDP: Preserving recently used remote address: [AF_INET]45.xxx.xx.x:443 May 5 11:09:29 openvpn 26075 Socket Buffers: R=[42080->42080] S=[57344->57344] May 5 11:09:29 openvpn 26075 UDPv4 link local (bound): [AF_INET]192.168.0.23:0 May 5 11:09:29 openvpn 26075 UDPv4 link remote: [AF_INET]45.xxx.xx.x:443 May 5 11:09:29 openvpn 26075 TLS: Initial packet from [AF_INET]45.xxx.xx.9:443, sid=8159091b 7cba23c1 May 5 11:09:29 openvpn 26075 VERIFY OK: depth=1, C=RO, L=Bucharest, O=CyberGhost S.A., CN=CyberGhost Root CA, emailAddress=info@cyberghost.ro May 5 11:09:29 openvpn 26075 VERIFY KU OK May 5 11:09:29 openvpn 26075 Validating certificate extended key usage May 5 11:09:29 openvpn 26075 ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication May 5 11:09:29 openvpn 26075 VERIFY EKU OK May 5 11:09:29 openvpn 26075 VERIFY OK: depth=0, CN=45.xxx.xx.9-1579516445 May 5 11:09:29 openvpn 26075 WARNING: 'link-mtu' is used inconsistently, local='link-mtu 1574', remote='link-mtu 1549' May 5 11:09:29 openvpn 26075 WARNING: 'comp-lzo' is present in local config but missing in remote config, local='comp-lzo' May 5 11:09:29 openvpn 26075 WARNING: 'mtu-dynamic' is present in local config but missing in remote config, local='mtu-dynamic' May 5 11:09:29 openvpn 26075 WARNING: 'cipher' is used inconsistently, local='cipher AES-256-CBC', remote='cipher AES-128-GCM' May 5 11:09:29 openvpn 26075 WARNING: 'auth' is used inconsistently, local='auth SHA256', remote='auth [null-digest]' May 5 11:09:29 openvpn 26075 WARNING: 'keysize' is used inconsistently, local='keysize 256', remote='keysize 128' May 5 11:09:29 openvpn 26075 Control Channel: TLSv1.2, cipher TLSv1/SSLv3 ECDHE-RSA-AES256-GCM-SHA384, 4096 bit RSA May 5 11:09:29 openvpn 26075 [45.xxx.xx.9:-1579516445] Peer Connection Initiated with [AF_INET]45.xxx.xx.9:443 May 5 11:09:30 openvpn 26075 SENT CONTROL [45.xxx.xx.5-1579516445]: 'PUSH_REQUEST' (status=1) May 5 11:09:30 openvpn 26075 PUSH: Received control message: 'PUSH_REPLY,redirect-gateway def1,route-ipv6 2000::/3,dhcp-option DNS 10.101.0.243,route-gateway 10.203.3.1,topology subnet,ping 10,ping-restart 60,ifconfig 10.203.3.193 255.255.255.0,peer-id 10,cipher AES-128-GCM' May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: timers and/or timeouts modified May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: --ifconfig/up options modified May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: route options modified May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: route-related options modified May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: peer-id set May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: adjusting link_mtu to 1629 May 5 11:09:30 openvpn 26075 OPTIONS IMPORT: data channel crypto options modified May 5 11:09:30 openvpn 26075 Data Channel: using negotiated cipher 'AES-128-GCM' May 5 11:09:30 openvpn 26075 Data Channel MTU parms [ L:1557 D:1200 EF:57 EB:407 ET:0 EL:3 ] May 5 11:09:30 openvpn 26075 Outgoing Data Channel: Cipher 'AES-128-GCM' initialized with 128 bit key May 5 11:09:30 openvpn 26075 Incoming Data Channel: Cipher 'AES-128-GCM' initialized with 128 bit key May 5 11:09:30 openvpn 26075 Preserving previous TUN/TAP instance: ovpnc1 May 5 11:09:30 openvpn 26075 Initialization Sequence Completed May 5 11:09:40 openvpn 26075 FRAG_IN error flags=0x2a187bf3: FRAG_TEST not implemented May 5 11:09:50 openvpn 26075 FRAG_IN error flags=0x2a187bf3: FRAG_TEST not implemented May 5 11:10:00 openvpn 26075 FRAG_IN error flags=0x2a187bf3: FRAG_TEST not implemented May 5 11:10:10 openvpn 26075 FRAG_IN error flags=0x2a187bf3: FRAG_TEST not implemented May 5 11:10:20 openvpn 26075 FRAG_IN error flags=0x2a187bf3: FRAG_TEST not implemented*Passerelle Gateway

May 5 11:12:58 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55 May 5 11:12:58 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55 May 5 11:12:59 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55 May 5 11:12:59 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55 May 5 11:13:00 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55 May 5 11:13:00 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55 May 5 11:13:01 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55 May 5 11:13:01 dpinger VPN_VPNV4 10.203.3.1: sendto error: 55*DNS

May 5 10:59:00 unbound 50637:0 info: 1.000000 2.000000 7 May 5 10:59:00 unbound 50637:0 info: 2.000000 4.000000 2 May 5 10:59:00 unbound 50637:0 info: server stats for thread 1: 2686 queries, 735 answers from cache, 1951 recursions, 0 prefetch, 0 rejected by ip ratelimiting May 5 10:59:00 unbound 50637:0 info: server stats for thread 1: requestlist max 29 avg 0.786776 exceeded 0 jostled 0 May 5 10:59:00 unbound 50637:0 info: average recursion processing time 0.185400 sec May 5 10:59:00 unbound 50637:0 info: histogram of recursion processing times May 5 10:59:00 unbound 50637:0 info: [25%]=0.0606665 median[50%]=0.122794 [75%]=0.252812 May 5 10:59:00 unbound 50637:0 info: lower(secs) upper(secs) recursions May 5 10:59:00 unbound 50637:0 info: 0.000000 0.000001 72 May 5 10:59:00 unbound 50637:0 info: 0.000128 0.000256 1 May 5 10:59:00 unbound 50637:0 info: 0.004096 0.008192 4 May 5 10:59:00 unbound 50637:0 info: 0.008192 0.016384 1 May 5 10:59:00 unbound 50637:0 info: 0.016384 0.032768 13 May 5 10:59:00 unbound 50637:0 info: 0.032768 0.065536 466 May 5 10:59:00 unbound 50637:0 info: 0.065536 0.131072 479 May 5 10:59:00 unbound 50637:0 info: 0.131072 0.262144 460 May 5 10:59:00 unbound 50637:0 info: 0.262144 0.524288 344 May 5 10:59:00 unbound 50637:0 info: 0.524288 1.000000 89 May 5 10:59:00 unbound 50637:0 info: 1.000000 2.000000 21 May 5 10:59:00 unbound 50637:0 info: 2.000000 4.000000 1 May 5 10:59:05 unbound 38469:0 notice: init module 0: validator May 5 10:59:05 unbound 38469:0 notice: init module 1: iterator May 5 10:59:05 unbound 38469:0 info: start of service (unbound 1.9.6). May 5 10:59:11 unbound 38469:0 info: generate keytag query _ta-4f66. NULL IN May 5 10:59:11 unbound 38469:1 info: generate keytag query _ta-4f66. NULL INJ'ai essayé du poste client 192.168.12.9 de faire un ping sur :

l'ip VPN ok

l'ip distante VPN : KOAutres

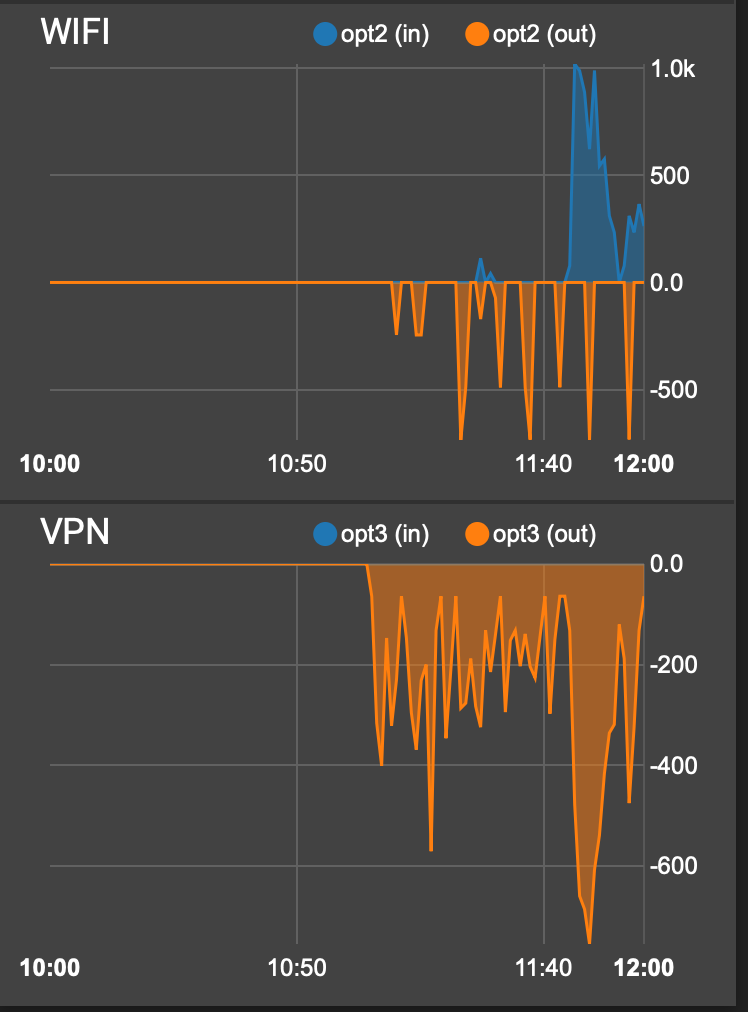

Par contre étrange ... je n'ai pas de traffic IN dans le Open VPN et la gateway / passerelle est : Offline ...

Et donc la passerelle

D'avance merci pour votre support et explications. Je suis preneur de tout tutoriel qui fonctionne

Note : j'ai, comme je n'y comprends plus rien merci de me répondre comme si j'avais 4 ans. -

Il y en a qui vont être vraiment content parce qu'il y a plein d'informations, des copies d'écran etc... bref tout le détail certianement mais il y en a tellement que je n'ai au final presque rien lu.

En 2 mots, pour tous les autres, c'est quoi le problème ?Tu dis que tu es débutant mais je note que tu as installé snort. Pour quel usage ?

Si on faisait simple, au moins au début ?

-

Trop d'information tue l'information ...

néanmoins j'ai respecté les postshttps://forum.netgate.com/topic/71599/a-lire-en-premier-charte-à-respecter-pour-la-demande-d-aide

https://forum.netgate.com/topic/63434/a-tous-les-débutants

https://forum.netgate.com/topic/9157/règles-section-françaisesachant que pour demander du support je comprends tout à fait qu'il faille présenter le contexte.

Bref, une journée pour faire mon message avec des allers et retours .... et progrès aussi car au début pas de connexion VPN, plus d'Internet LAN / WIFI

et sans compter le fait que pour poster ma demande de support (avec images logs et tout ce qui va bien) j'ai pleuré 5 réputations (Merci encore à Rico).Le problème

OpenVPN Client connexion ok avec erreurs dans les logs

Je route mon traffic WIFI sur le VPN, et je n'ai pas de retour INTERNET : IN (qu'on voit d'ailleurs dans le graphique)

Par contre .... vu le graphique toutes mes données partent dans le Tunnel alors que j'ai très peu voir pas d'activité sur le WIFIBrefs, les tutoriels n'ont rien donnés pour moi, ils sont au début identiques et c'est vers la fin où je me plante.

Sinon, SNORT : détection d'intrusion, est à mon sens une couche supplémentaire sur le Firewall (du coup je viens de jeter un oeil rapide sur les logs : RAS).

D'avance merci.