Virtual IP und Bridge auf der selben LAN-Schnittstelle

-

Hallo zusammen,

bisher hatte ich (aus diversen technischen Gründen kann ich das leider nicht per VLan lösen) auf der LAN-Schnittstelle meiner Firewall 2 IP-Adressen. Ebenso hatte ich eine Bridge dafür eingerichtet. Dementsprechend hatte ich die Möglichkeit, dass die Geräte der beiden Subnetze sich gegenseitig ansprechen konnten.

Ich versuche gerade, exakt dieses Verhalten mit der pfSense zu realisieren, stoße da aber an die Grenzen, sprich, es will mir nicht gelingen. Wenn ich eine "Jeder darf alles" Regel einrichte, dann funktioniert es zwar, allerdings zieht dann keine Regel mehr mit der ich z.B. für bestimmte Clients den Zugriff ins Internet sperre (so habe ich z.B. für meine Kids zeitgesteuerte Regeln, die den Zugriff nur zu bestimmten Tageszeiten gestatten). Wie muss ich vorgehen, damit icha) Die 2 Netze auf der selben Schnittstelle miteinander verbinde (bridge) und

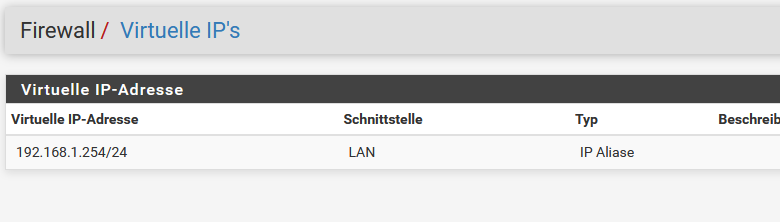

b) Die Firewall trotzdem so konfiguriere, dass Regeln für bestimmte Clients funktionierenTestweise habe ich mal einen Alias auf die Netzwerkkarte gelegt:

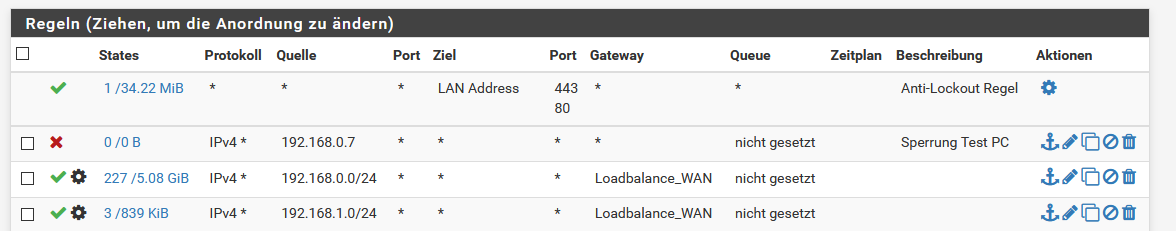

Einfach mal 3 Regeln erstellt:

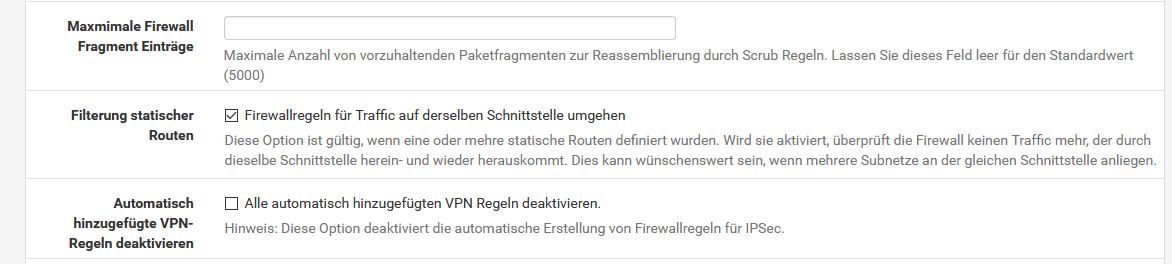

Und nur zum Test, die Verwendung der Firewall auf der selben Schnittstelle in den Settings deaktiviert:

Allerdings kann ich von Netz1 (IP 192.168.0.7) nicht auf einen PC in Netz2 (IP 192.168.1.7) zugreifen (Ping funktioniert schon nicht).

Die pfSense hat die IPs 192.168.0.254 und Alias 192.168.1.254, diese sind bei den beiden PCs jeweils als Gateway eingetragen. Die beiden PCs können aber interessanterweise BEIDE IPs der pfSense pingen, bloss kein anderes Gerät im jeweils anderen Netz.

Die Möglichkeit, eine Bridge zwischen der "richtigen" IP 192.168.0.254 und der virtuellen IP 192.168.1.254 herzustellen habe ich nicht gefunden, für die Bridge werden mir lediglich die physischen Schnittstellen angeboten.Danke,

Lauri

-

Hallo,

2 Subnetze an einem Interface ist eine unschöne Lösung.

Warum gibst du nicht alle Geräte in das selbe Subnetz und verwendest für die eine Gruppe den unteren und für die andere Gruppe den oberen Bereich? Dann kannst du ja ebenso gut filtern, sogar für Netzwerkbereiche, und die Sache ist sauber konfiguriert.Wie auch immer, dein aktuelles Problem ist vermutlich auf die Policy Routing Regeln mit Gateway zurückzuführen. Diese erlauben nur alles auf das angegeben Gateway, doch über dieses geht es nicht ins andere Subnetz.

Setze noch Regeln über diese, die den Traffic ins jeweils andere Subnetz erlauben. Dann sollte es klappen.Grüße

-

Hallo,

grundsätzlich ist geplant, dass das alles als VLan realisiert wird, derzeit ist es bloss leider (noch) so, dass in den Kinderzimmern jeweils (kleine) Switches stehen, die alle noch kein VLan können. Das wird definitiv anders, im Moment muss ich leider noch mit diesem Thema leben.

Anyway, ich hab es geschafft, es funktioniert jetzt. Zum einen musste ich natürlich Regeln (von .0.0/24 Netz ins .1.0/24 Netz und umgekehrt) einrichten und zum anderen mussten die ÜBER die WAN-Regeln. Gibt es eine Möglichkeit, den WAN-Regeln beizubringen, keine internen Netzwerke zu routen? Das war nämlich mein Problem, die Pakete für das .1.0/24 Netz wurden gnadenlos an den Internetrouter geschickt und dann vom Provider verworfen...Gruß,

Lauri

-

@Laurenzis said in Virtual IP und Bridge auf der selben LAN-Schnittstelle:

die Pakete für das .1.0/24 Netz wurden gnadenlos an den Internetrouter geschickt und dann vom Provider verworfen...

Das hattest du ja von der pfSense so gefordert.

Möglicherweise lässt sich das mit einer Floating Regel bewerkstelligen, indem man eine Blockregel am WAN Interface, Richtung ausgehend, Quelle interne Netze (oder RFC 1918) einrichtet. Habe ich aber noch nicht getestet.

Grüße

-

Und nochmal Danke ;)

Hab in den netgate-Docs einen Hinweis dazu gefunden und teste das jetzt - RFC 1918 war der richtige Tipp.Lieben Gruß,

Lauri