pfsense und netzwerke trennen

-

hallo.

ich habe 2 netzwerke die ich gerne von einander trennen möchte zum üben. bzw es soll kein zugriff auf mein normales netzwerk möglich sein.

normales netzwerk:

192.168.0.0/24 > router/modem > internetvirtuelles netzwerk mit hyper v:

10.0.0.0/24bei hyper v habe ich 2 pcs virtualisiert.

pc1 pfsense

zugriff auf:

192.168.0.0/24 extern

10.0.0.0/24 privatpc2 windows server 2016

zugriff auf:

10.0.0.0/24 als privater netzwerk switch

gateway=pfsense 10.0.0.1leider kann ich vom windows 2016 server mit der ip 10.0.0.2 auch auf den haupt router im normalen netzwerkzugreifen. bzw auf alle systeme im 192.168.0.0/24

wie kann ich das bei pfsense verhindern?

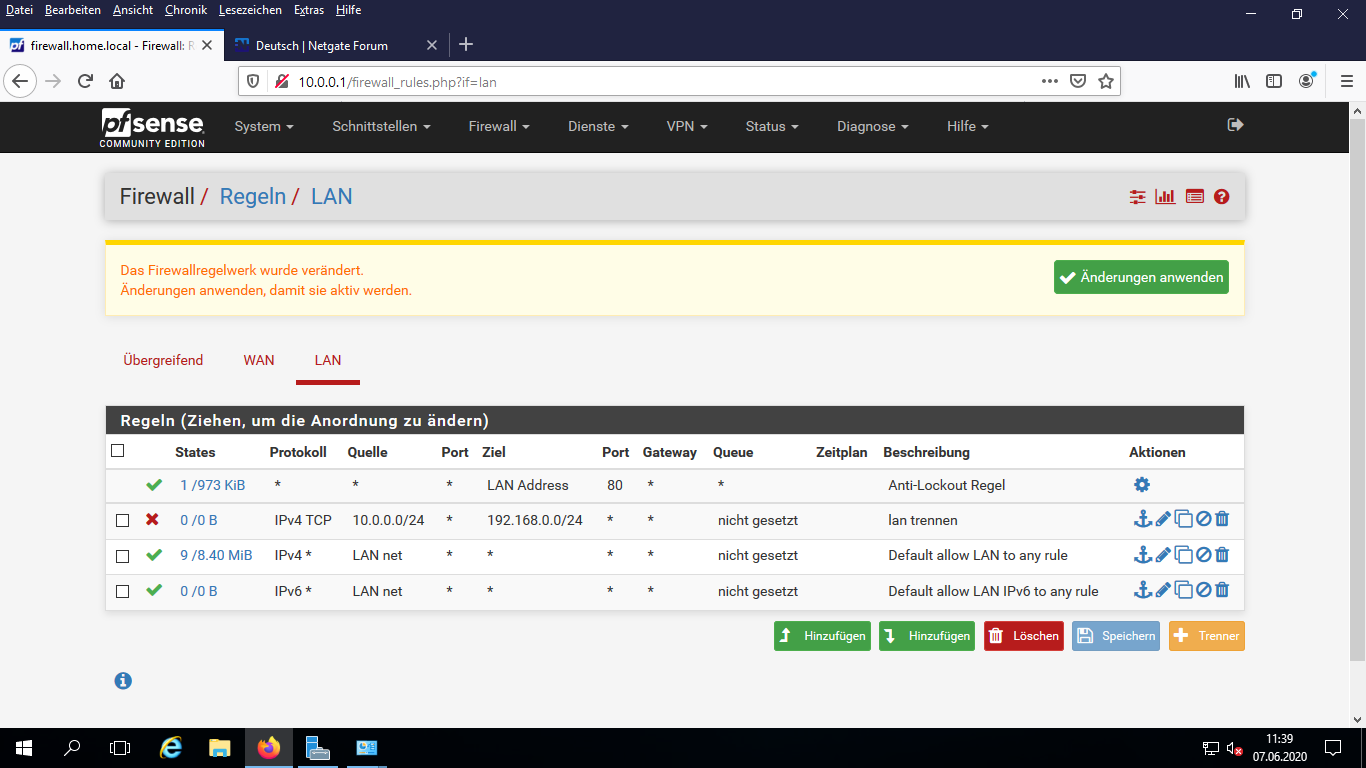

habs mit firewall einstellungen versucht. aber scheinbar klappt das nicht.

-

Poste mal deine Einstellungen als Screenshot.

-Rico

-

Interface Regeln verhalten sich anders als Floating Regeln.

Letzte sind first match, letzte last match, also genau umgedreht.

https://docs.netgate.com/pfsense/en/latest/firewall/firewall-rule-processing-order.html?highlight=floating

Daher muss man Flating Regeln ein wenig anders aufbauen.

Du kannst z.B. 10.0.0.0/24 Internetzugriff geben, indem du als Destination !192.168.0.0/24 angibst und dann ip permit.

Dann darf es überall hin, außer in dein normales Netz. -

@Rico

das ist ne frische installation jetzt. die anderen regeln warn schon -

Protokoll von TCP auf any stellen und nach dem Speichern rechts oben auf Änderungen anwenden.

-Rico

-

@Rico danke. das habe ich getan. und die regel mal hin und her geschoben. nun funktioniert es..

danke...